Kilkanaście godzin temu spełniła się groźba włamywaczy, którzy zaatakowali Sony Pictures. W sieci znalazło się archiwum o rozmiarze 25GB, zawierające dziesiątki tysięcy plików, w tym poufne dane firmy pochodzące z działów kadr, marketingu czy sprzedaży.

Linki do opublikowanego w kilku miejscach archiwum pojawiły się wczoraj w serwisie Pastebin. Wśród ponad 30 tysięcy dokumentów, pochodzących najwyraźniej z korporacyjnego serwera plików, znaleźć można absolutnie wszystkie informacje przetwarzane przez dużą korporację. Przeważają dane kadrowo-płacowe takie jak pensje, urlopy, delegacje, rekrutacje, ubezpieczenia, rozliczenia delegacji czy rachunki. Oprócz tego w gąszczu kilku tysięcy folderów można znaleźć setki prezentacji, tysiące arkuszy kalkulacyjnych, notatki ze spotkań, preliminarze wydatków, zestawienia kosztów, materiały promocyjne, umowy, opłaty licencyjne, sprawozdania ze sprzedaży i tysiące innych przykładów tego, ile dokumentów potrafi wytworzyć sprawna machina biurokratyczna. W sieci pojawiła się już nawet analiza firmowej listy płac, wskazująca, że najlepiej zarabiają w niej starsi biali mężczyźni.

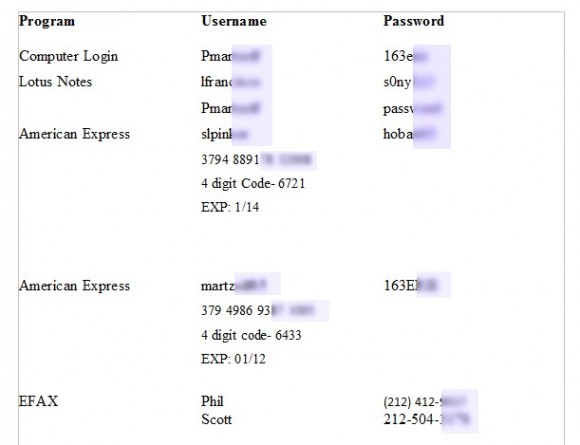

Klasyk gatunku czyli pliki z hasłami

Wśród opublikowanych danych nie mogło zabraknąć klasyka wszech czasów, czyli pliku passwords.doc (przechowywanego w katalogu passwords).

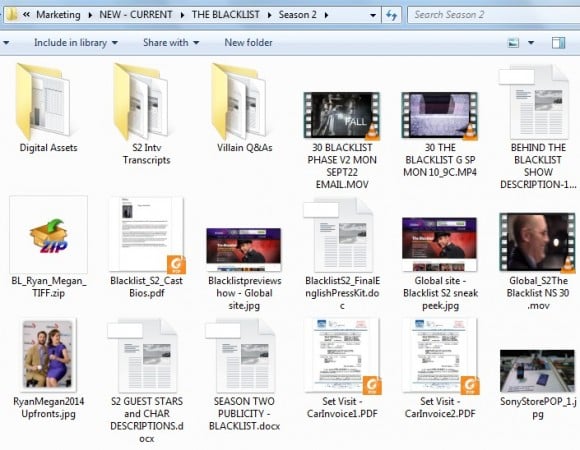

Obecność i treść tego pliku chyba najlepiej świadczy o kulturze bezpieczeństwa informacji panującej w firmie. Nie brakuje także materiałów związanych ze sztandarowymi produkcjami Sony Pictures jak np. serialem Blacklist:

Według oświadczeń autorów włamania to dopiero początek wycieku.

Wątek Korei Północnej absurdalny, lecz o dziwo możliwy

Kiedy serwis re/code opublikował spekulacje na temat możliwego zaangażowania Korei Północnej w atak na Sony Pictures w sieci dominowało niedowierzanie. Rzekomą motywacją atakujących miał być film „The Interview”, opisujący próbę zamachu na Kim Jong-Una w konwencji komedii. Brzmi absurdalnie, prawda? Tymczasem okazuje się, że pojawiły się pierwsze dowody wskazujące na związek pomiędzy atakiem na Sony Pictures a zeszłorocznymi atakami na organizacje medialne i finansowe w Korei Południowej.

Jak informuje Wall Street Journal w poniedziałek FBI rozesłało do wielu firm informacje o tym, jakich śladów złośliwego oprogramowania można szukać w swojej sieci w związku z włamaniem do Sony. To dość popularna praktyka – w oparciu o sygnatury zidentyfikowanego ataku (tzw. indicators of compromise) takie jak sumy kontrolne plików czy też adresy IP atakujących można próbować zlokalizować inne ofiary. FBI wskazuje w swoim komunikacie na złośliwe oprogramowanie niszczące zapisy na twardych dyskach w sposób utrudniający ich odzyskanie. Oprogramowanie to ma podobno być bardzo podobne do tego, które zostało użyte w atakach na instytucje w Korei Południowej w marcu 2013.

Mandiant szuka Chińczyków

Jak donosi Agencja Reutera, oprócz FBI, które bada włamanie, Sony Pictures zdecydowało się zatrudnić firmę Mandiant (a w zasadzie FireEye, które jest od niedawna jej właścicielem) do analizy skutków oraz usunięcia włamywaczy z sieci firmy. Mandiant to jeden z największych graczy na tym rynku, znany jest z z wykrywania sprawców ataków APT, którymi zawsze okazują się Chińczycy. Pojawiły się też już żarty mówiące, że rachunek od Mandianta będzie większy niż wszystkie straty Sony Pictures związane z atakiem – ale może okazać się to nietrafioną prognozą.

Faksy i prywatne konta Gmail, czyli plan kryzysowy

W obliczu zmasowanego ataku i potencjalnej infekcji wszystkich urządzeń w firmie, Sony Pictures podjęło zdecydowane kroki. Zaczęło od wyłączenia serwerów i stacji roboczych. W ten sposób wyłączyło także korporacyjną pocztę elektroniczną – ruch dość śmiały i rzadko spotykany. Pracownicy otrzymali informację o zakazie włączania sprzętu, korzystania z sieci WiFi oraz prób zdalnego łączenia się z firmą. Aby umożliwić choć częściowe funkcjonowanie firmy, pracownicy zaczęli korzystać ze swoich prywatnych skrzynek pocztowych (głównie Gmail) a kluczowe informacje (np. loginy i hasła do tymczasowych zasobów uruchomionych awaryjnie) przekazywane są wyłącznie w drodze rozmowy telefonicznej. Co starsi stażem uruchomili także faksy…

Trollowanie dziennikarzy nigdy nie było takie proste

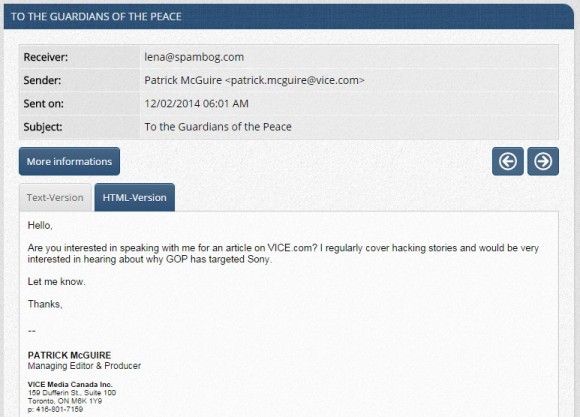

Ciekawym wątkiem historii jest także oryginalny wyciek, zawierający listę plików należących do Sony Pictures. Wraz z nim włamywacze opublikowali listę adresów poczty elektronicznej, pod którymi można się z nimi skontaktować.

[email protected] [email protected] [email protected] [email protected] [email protected] [email protected] [email protected] [email protected] [email protected] [email protected]

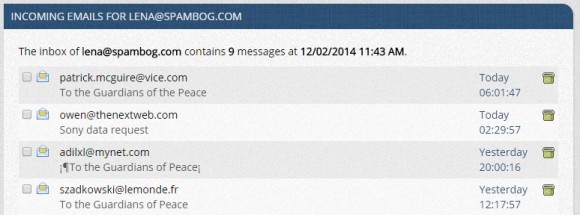

Kawał polega na tym, że wszystkie podane adresy to anonimowe skrzynki tymczasowe, na które zalogować się może każdy internauta. Co prawda w skrzynkach w domenie yopmail.com nie widać żadnych wiadomości, to pod adresami z domeny spambog.com można znaleźć sporo korespondencji. Przeważają oczywiście wiadomości o treści „prześlij mi pliki proszę proszę proszę”, ale można także znaleźć prośby o wywiady od dziennikarzy:

Trzeba też przyznać, że nie jest to prośba odosobniona.

Pozostaje tylko czekać, aż ktoś dziennikarzom odpisze, wykorzystując do uwiarygodnienia swojej historii materiały z kolejnego wycieku…

Komentarze

Warto przeanalizować tę wrzutkę. Będzie dobry materiał na szkolenia z pentestów i z bezpieczeństwa informacji.

Taką penetracje to ja widziałem tylko w filmach z Sashą Gray. Wow.

Tak z ciekawości – jak w ogóle wygląda kwestia prawna ściągania takiego archiwum?

pewnie gorzej niz za gwalt …

Sprawa dwuznaczna i zależna od prawodawstwa danego kraju.

To archiwum jest spreparowane przez „kogoś” a nie oficjalnie przez Sony.

Dopóki go nie ściągniesz i nie sprawdzisz co w nim jest, dopóty nie masz pewności że jest tym, czym zostało ogłoszone na wielu już stronach. Jeśli tę wrzutkę ściągniesz i przejrzysz i zobaczysz, że są tam dane do których wglądu nie jesteś uprawniony, powinieneś to skasować z dysku. Tak powinieneś zrobić, jeśli chcesz być praworządny na maxa.

No i zawsze możesz powiedzieć że ściągnąłeś tę wrzutkę żeby ją przeanalizować pod kątem złośliwego oprogramowania. Akurat to jest dobry powód, bo cyberprzestępcy często dorzucają do takich wrzutek coś extra, żeby to rozdystrybuować po Sieci.

Więc powód ściągania jest jak najbardziej prawomyślny.

Problem w tym, że prokurator może myśleć inaczej ;)

Heh, ten adres IP to do jakiegoś przedsiębiorcy należy. Może mieć nieźle teraz przewalone, skoro ataki przez jego serwer poszły… :/

„Przewalone”? Niby dlaczego?

Napastnik mógł przełamać zabezpieczenia serwera (jeśli takowe w ogóle były), umieścić tam złośliwy kod i uczynić z hosta część bota, lub zrobić tam sobie bezpieczną bazę do dalszych ataków – to prawdopodobny scenariusz.

Nasz przedsiębiorca może mieć takie problemy że zabiorą mu dyski z serwera do analizy, mogą przeszukać serwerownię i ewentualnie jego samego przesłuchać. A potem dadzą mu spokój, skoro nie on atakował.

Problemem będzie to, że w Polsce wszystko trwa i trwa. Więc dyski mogą mu oddać np. najwcześniej po roku i jeśli są tam ważne dla działania jego firmy dane, to firma mu pada.

ktos pamieta haslo do archiwum?

No i pastebin leży :) mają zbyt duże obciążenie ;]

Uuuuu współczuję [dane firm i osób usunięte].

.

Czeka ich nie lada niespodzianka. Ciuś ciuś panowie admini ;) obyście mieli logi :P

.

Swoją drogą ilość i skala ataków w ostatnich latach maluje świetlaną przyszłość dla nas (czyt. specjalistów IT, adminów, AIBków, white-hat-hackerów i całej reszty geeków, CHEERS!).

„Uuuuu…

Swoją drogą ilość i skala ataków w ostatnich latach” stawia w nie najlepszym świetle „specjalistów IT, adminów, AIBków, white-hat-hackerów i całą resztę geeków” :)

Nie zgadzam się z tobą, już tłumaczę dlaczego.

.

1. Firma X (do moderatora, dlaczego publiczne dane firmy i osób zostały usunięte z mojego poprzedniego posta?), która jest właścicielem IP wykupiła outsourcing IT u firmy Y (hosting, administracja, both?). Teraz pytanie, za jaką kwotę usługa ta została zakupiona? Czy adekwatną do jakości usług? Przecież „JAKOŚĆ za najniższą cenę!” to slogan marketingowy. Czy naprawdę firma X wydała odpowiednią sumę za usługę a winę za przełamanie zabezpieczeń ponosi leniwy/kiepski admin? Wątpię.

.

2. Ile razy słyszeliście „Czy na pewno jest to nam potrzebne? Dlaczego tak drogo? Kto by się chciał do nas włamywać, przecież nie ma po co!” od zarządu gdy występowaliście z wnioskiem o kasę na aktualizację/zakup/modernizację waszych systemów bezpieczeństwa?

.

3. Poprawnie skonfigurowany system bezpieczeństwa, analizujący anomalie (a wiemy, że tylko takie systemy mają teraz rację bytu, gdy naprawdę zależy nam na bezpiecznej infrastrukturze) byłby w stanie uchronić firmę X przed konsekwencjami ataku. Nie powstrzymałoby to pewnie włamywaczy przed ich dokonaniami, ale przynajmniej ochroniło firmę X. Czy taki system był proponowany firmie X? Czy firmę X stać na taki system? Czy firma X zrezygnowała z proponowanych rozwiązań bo „Kto by chciał się do nas …”.

.

4. Obecnie jedynie sektor finansowy jest tak naprawdę chroniony. Wymogi prawne, wizerunek firmy czy budżet działu IT mają na to bezpośredni wpływ. Często (czego przykładem jest Sony) nawet duże korporacje są narażone na skuteczne ataki. Nie wspominając już o małych i średnich firmach.

.

5. Nadzieją są więc grupy specjalistów od bezpieczeństwa IT. Tak zwane białe kapelusze, pasjonaci, którzy często charytatywnie (nie licząc programów „bug bounty”) wykrywają, publikują, alarmują o potencjalnych lukach bezpieczeństwa. Pozostaje mieć nadzieję, że większość ‘geeków’ będzie mieć sumienie. Bo tylko sumienie (Kary? Jakie kary? Skoro bardziej rozgarnięty nastolatek potrafi ośmieszyć służby w naszym kraju, a co dopiero zorganizowana grupa specjalistów) może utrzymać ich po ‘jasnej stronie mocy’.

.

Amen.

Dane zostały usunięte, ponieważ osoby w nich wymienione twierdzą, że z tym adresem IP nie mają już nic wspólnego, tylko wpis w Ripe pozostał nieaktualny.

Rozumiem, dziękuję za wyjaśnienie. A co do firmy, niech zaktualizują swoje konto w RIPE to unikną problemów w przyszłości.

Może przyłączysz się do RIPE Atlas? https://www.ripe.net/ Wysyłają ciekawą sondę i możesz brać udział w projekcie