Urządzenia służące do analizy ruchu internetowego stanowią z definicji zagrożenie dla prywatności. Niekiedy jednak okazuje się, że błędna implementacja mechanizmów podsłuchowych może wystawić użytkownika na ryzyko podsłuchania przez każdego.

Kilka dni temu programiści projektu TOR otrzymali zgłoszenie od zaniepokojonego użytkownika z Jordanii, który zauważył fałszywy certyfikat dla witryny torproject.org. Co istotne, pozostałe witryny używające protokołu https posiadały prawidłowe certyfikaty. Śledztwo szybko wykazało, że fałszywy certyfikat należał do firmy Cyberoam. Firma ta produkuje i dostarcza urządzenia służące do analizy i filtrowania ruchu internetowego.

Podsłuchiwanie SSL

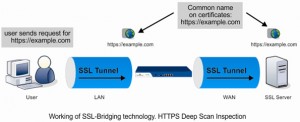

Skąd wziął się fałszywy certyfikat? Dobrze tłumaczy to schemat autorstwa samego Cyberoam.

Jeśli między klientem a witryną dostępną przez protokół https znajduje się urządzenie podsłuchowe, to musi ono w jakiś sposób odczytać zawartość komunikacji. Dokonuje tego w kilku krokach. Przede wszystkim, kiedy użytkownik pyta serwer docelowy o certyfikat SSL, otrzymuje certyfikat SSL urządzania podsłuchowego. Samo urządzenie działając jako proxy odszyfrowuje ruch użytkownika (zaszyfrowany własnym kluczem) i szyfruje go kluczem docelowego serwera, przesyłając dalej. W ten sposób może analizować cały ruch użytkownika w sposób niezauważony dla serwera docelowego – jednak użytkownik może zauważyć, że certyfikat, który otrzymał, był fałszywy. W środowiskach korporacyjnych, korzystających z takich rozwiązań, certyfikat fałszywego centrum certyfikacji instalowany jest jako zaufany we wszystkich przeglądarkach, eliminując ich ostrzeżenia.

Jak nie wdrażać DPI

Zazwyczaj urządzenia DPI posługują się jednym certyfikatem nadrzędnym, którym podpisywane są certyfikaty podrzędnych urzędów certyfikacji, instalowane w poszczególnych urządzeniach. Dzięki temu każde urządzenie posiada swój własny certyfikat oraz klucz prywatny, więc ruch szyfrowany przez jedno urządzenie nie może być odczytany przez drugie. Tak jednak nie było w przypadku urządzeń Cyberoam.

Analiza wykazała, że wszystkie urządzenia Cyberoam używają tego samego certyfikatu i klucza prywatnego. W praktyce oznacza to, że ruch zaszyfrowany przez jedno urządzenie może być bez problemu odszyfrowany przez dowolne inne urządzenie tej firmy. Dodatkowo, gdyby udało się wydobyć klucz prywatny z urządzenia, można by podsłuchiwać dowolny ruch tych urządzeń przy użyciu rozwiązań innych producentów.

Czy można wpaść jeszcze bardziej?

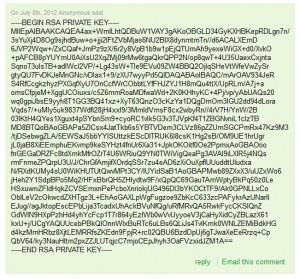

W odpowiedzi na ostrzeżenie o błędzie w architekturze swoich urządzeń firma Cyberoam wydała oświadczenie, w którym stwierdziła, że nie ma możliwości wyciągnięcia klucza prywatnego z ich urządzeń, przez co ryzyko praktycznie nie istnieje. Ku bez wątpienia sporemu zaskoczeniu inżynierów firmy, na blogu TOR dwa dni temu anonimowy użytkownik opublikował prywatny klucz RSA urządzenia, identyczny dla wszystkich produktów Cyberoam.

Co ciekawe, kilka dni wcześniej w komentarzach pojawiło się całkiem sporo ciekawych informacji wyciągniętych z pliku aktualizacji oprogramowania urządzenia, włączając w to domyślne hasło administratora i garść innych kluczy prywatnych.

Szczęśliwy koniec

Na szczęście firma Cyberoam wybrnęła w końcu z kłopotliwej sytuacji – bardzo szybko opublikowała poprawkę, która generuje odrębny certyfikat dla każdego urządzenia. Poprawka została automatycznie przesłana na wszystkie urządzenia. Usunięty został w ten sposób błąd, umożliwiający podsłuchiwanie ruchu przez innych użytkowników. Otwarte zostaje pytanie, czy podobny błąd nie istnieje w urządzeniach innych dostawców podobnych rozwiązań.

Jeśli podejrzewacie, że Wasz ruch może być podsłuchiwany przez urządzenia Cyberoam, to zawsze możecie obejrzeć sobie listę certyfikatów zainstalowanych w Waszej przeglądarce.