Swego czasu głośno w sieci było o kampanii na Kicstarterze, mającej na celu ufundowanie produkcji bezpiecznego rutera domowego. Produkt okazał się być grubym oszustwem, a mimo to ktoś podjął – mocno nieudaną – próbę jego reanimacji.

Kilka miesięcy temu opisywaliśmy, jak projekt, który zebrał pół miliona dolarów i miał zapewnić ruter oparty o otwarty sprzęt i ułatwiający korzystanie z Tora, został zdemaskowany przez internautów. Po pierwsze na rynku istniały już tańsze i lepiej działające urządzenia, po drugie zdjęcia procesu rozwoju produktu były kradzione, po trzecie urządzenie nie było oparte o otwarty sprzęt, po czwarte miało trywialne hasło roota, po piąte zdjęcia reklamowe okazały się być produktem Photoshopa. Projekt został zawieszony, ale jednak ktoś go reanimował i sprzedaje rzeczony ruter nieświadomym internautom. Nie polecamy tego zakupu – szczegóły uzasadnienia poniżej.

Komu roota, komu

Pewien badacz postanowił zweryfikować poziom bezpieczeństwa oferowany przez urządzenie. To, co znalazł, jeży włos na głowie. Zacznijmy od tego, ze wersja, która do niego dotarła, miała domyślnie skonfigurowaną otwartą sieć WiFi. Każdy użytkownik znajdujący się w zasięgu urządzenia mógł śmiało z niego korzystać. Co gorsza, zgodnie z pomysłem twórców, by podnieść poziom bezpieczeństwa usunięto możliwość zmiany konfiguracji. Oznacza to, że każda zmiana konfiguracji urządzenia wymaga jego odesłania do producenta. Cudowna koncepcja, prawda? A dalej robi się tylko ciekawiej.

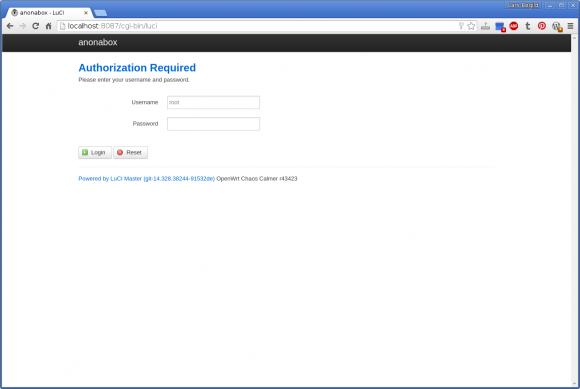

Badacz przeskanował adres IP urządzenia, ale nie znalazł żadnych otwartych usług. Pomyślał jednak, że przecież jest szansa, że ruter, oprócz domyślnego interfejsu IPv4, może mieć także interfejs IPv6. Nie mylił się. Chwilę zajęło mu odgadnięcie adresu IPv6 na podstawie adresu MAC urządzenia, ale dzięki odpowiedniemu konwerterowi oraz odrobinie szczęścia za którymś razem trafił. Tym razem skan portów dał dużo ciekawszy wynik. Znalazł otwarte usługi na porcie 53, 80 i 32891. Na porcie 80 nasłuchiwał serwer WWW. By połączyć się z nim w cywilizowany sposób potrzebne było proxy tłumaczące IPv4 na IPv6 ale z tym zadaniem świetnie poradziło sobie tcpproxy. Czekała tam następująca strona:

Domyślnie OpenWRT, na którym mocno oparty jest Anonabox, nie ma zdefiniowanego hasła roota – trzeba je dopiero ustawić. Badacz uznał zatem, że Anonabox musi mieć hasło roota wpisane na stałe w oprogramowaniu i się nie pomylił. Co więcej, zgadł je za czwartym podejściem – brzmi admin.

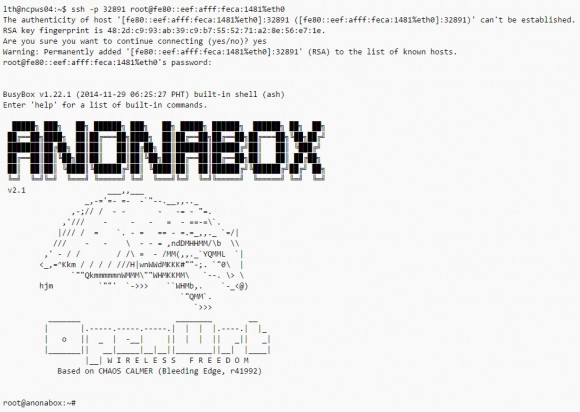

Pozostaje zatem pytanie co czeka na porcie 32891. Badacz odkrył tam najlepszą niespodziankę – serwer SSH, do którego można się zalogować podając użytkownika root i hasło admin. Bingo. Tak właśnie wygląda konfiguracja „bezpiecznego rutera”.

Odkryte błędy oznaczają, że każda osoba, znajdująca się w zasięgu sieci WiFi, może przejąć całkowitą kontrolę nad urządzeniem i na przykład podsłuchiwać połączenia jego właściciela. Oczywiście po uzyskaniu takiego dostępu można poprawić bezpieczeństwo urządzenia – jednak chyba nie o to jego producentom chodziło.

Producent twierdzi także, że specjalnie na potrzeby tego urządzenia powstało ponad 5 milionów wierszy kodu. Wydaje się to jednak być kłamstwem, ponieważ znakomita większość kodu jest żywcem wzięta z projektu OpenWRT, a fragmenty, które zmodyfikowano, wprowadziły poważne błędy bezpieczeństwa.

Reakcja producenta

Firma produkująca Anonaboxa przyjęła zgłoszenie i poinformowała, ze istotnie, pierwsze ok. 350 sprzedanych urządzeń wyszło w świat z opisanymi powyżej lukami bezpieczeństwa. Zaoferowała już swoim klientom darmową aktualizację oprogramowania – pod warunkiem, że prześlą pudełko do centrali. Firma pokryje koszt przesyłki, ale tylko do kwoty 10 dolarów. Faktycznie model braku lokalnych i zdalnych aktualizacji świetnie sprawdza się w zapewnieniu większego bezpieczeństwa.

Komentarze

Z tego co wróble ćwierkają – już niebawem będzie dostępne coś dużo ciekawsze, bardziej zaawansowanego, dostępnego w różnych opcjach (jeżeli się uda to wraz z OSS schematem PCB). Stay tuned!

Hej Wojtek,

A kiedy w koncu ta część 2 @digital-chaos

Mozesz podac wiecej info co to za projekt ?.

Kij z tym Anonaboxem, natomiast hardware na którym chodzi jest przecudowny – WT3020.

Dostępny na Ali, wystarczająco flasha na kilka fajnych usług. No i zasilany z USB. :-)

Polecam.

Tylko 2.4 GHz i brak GbE – faktycznie cudowny…

Ostatnio kupilem sobie mikrotika nAP takie male i strasznnie podobne do wt3020. tak sczerze to wielke nic. Kiepski nadajnik bo ma moze 30% przecietnego inego apka. Wiec nie wiem czym wszyscy sie zachwycaja…

@michal

No, wybrałeś wg mnie urządzenie mocno personal, czyli takie, które powinno Ci dać zasięg o obrębie pokoju w którym się znajdujesz. To czemu się dziwisz, że zasięg nie za duży ? Kup sobie coś z antenką zewnętrzną to będzie ok, albo chociaż RB951G 2HND, tam zasięg nie jest taki zły w ramach domu.

Btw, MT kupuje ze względu na spore możliwości łatwej konfiguracji zamknięte w małym pudełeczku.

…bo jak coś wygląda zbyt dobrze, to jest niedobrze…. ;)

Bo to nie jest router, tylko „rooter” :>