Nadszedł okres wakacyjnych podróży, a wraz z nim okres polowania na darmowe WiFi. Darmowe nie zawsze oznacza jednak bezpieczne, dlatego przeczytajcie, jak w skuteczny sposób zaszyfrować internetowe połączenia swoich komórek.

Poniższy poradnik jest kontynuacją cyklu artykułów przygotowywanych wspólnie z firmą ArubaCloud, która jest dużym europejskim dostawcą rozwiązań chmurowych. Jakiś czas temu pokazaliśmy Wam jak skonfigurować swoją własną usługę kopii bezpieczeństwa w chmurze. Mogliście także przeczytać u nas jak skonfigurować swój własny własny, prywatny serwer VPN. Dzisiaj rozwiniemy ten wątek i pokażemy, jak skonfigurować VPNa w systemach Android i iOS.

Twój własny VPN za darmo na dwa miesiące

Korzystanie z cudzych sieci WiFi zawsze obarczone jest pewnym ryzykiem. Jeśli siec jest otwarta lub każdy jej użytkownik dostaje to samo hasło, to najczęściej osoby do niej podłączone mogą się nawzajem podsłuchiwać. Co prawda spora część połączeń wykonywanych przez nasze komórki jest tak czy inaczej szyfrowana, jednak czasem może się zdarzyć, że poufne informacje będą przesyłane w formie możliwej do przechwycenia. Przed takim atakiem uchroni Was bezpieczne połączenie VPN.

Dzięki promocji w ArubaCloud możecie założyć własnego, prywatnego VPNa tylko do swojej dyspozycji za darmo na dwa miesiące – akurat na czas wyjazdów. Jeśli po naszych poprzednich artykułach macie już konto w ArubaCloud, to możecie od razu przejść do akapitu pt. Konfiguracja serwera VPN. Jeśli macie już także skonfigurowanego VPNa na swoim serwerze, to zapraszamy do rozdziałów VPN na Androidzie lub VPN na iOS.

Zakładanie konta ArubaCloud

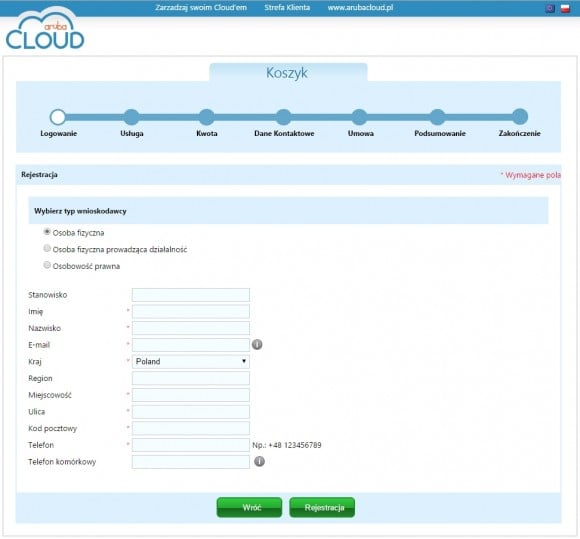

Zaczniemy od założenia konta i wystąpienia o kupon rabatowy. W tym celu wchodzimy na stronę promocji i wypełniamy wniosek o voucher o wartości 8 PLN. Voucher jest przyznawany ręcznie, ale proces ten nie powinien trwać dłużej niż kilka godzin. Kod przychodzi SMSem i gdy go już otrzymamy trzeba zarejestrować nowe konto klienta aby go aktywować. Kolejne kroki wyglądają następująco – zaczynamy od formularza rejestracyjnego, gdzie podajemy swoje dane.

Po jego wypełnieniu na podany adres email otrzymujemy wygenerowany login i hasło (które oczywiście warto zmienić). Wchodzimy zatem na stronę logowania po czym odwiedzamy Strefę Klienta, w zakładce Konto zmieniamy hasło i wracamy do składania naszego pierwszego zamówienia.

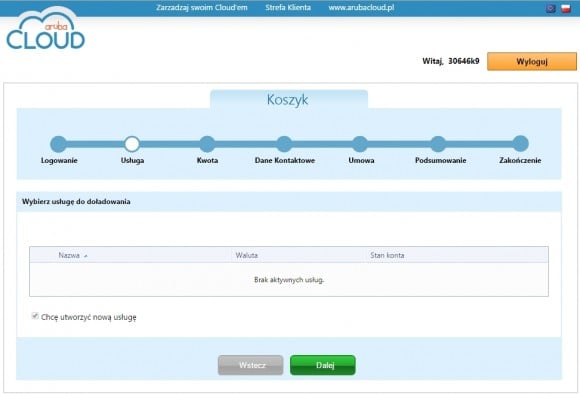

Na tym ekranie wystarczy kliknąć Dalej.

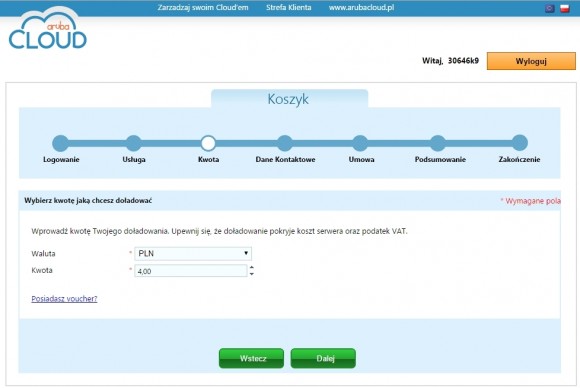

Tutaj oczywiście wybieramy opcję Posiadasz voucher.

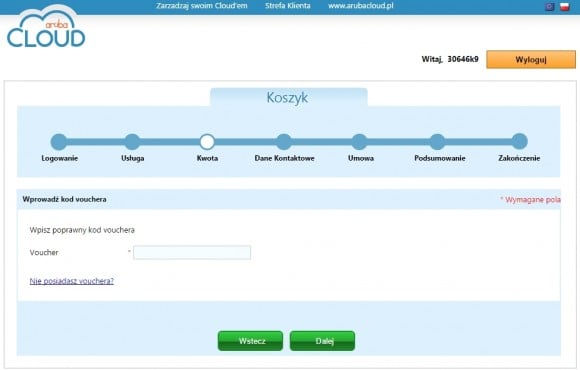

Podajemy kod vouchera.

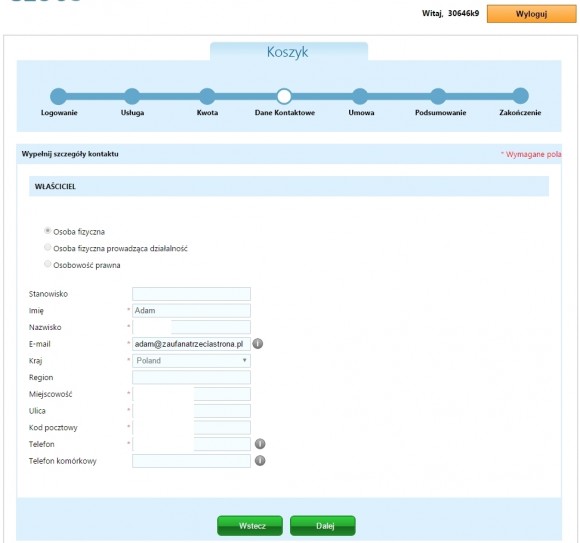

Podajemy dane kontaktowe.

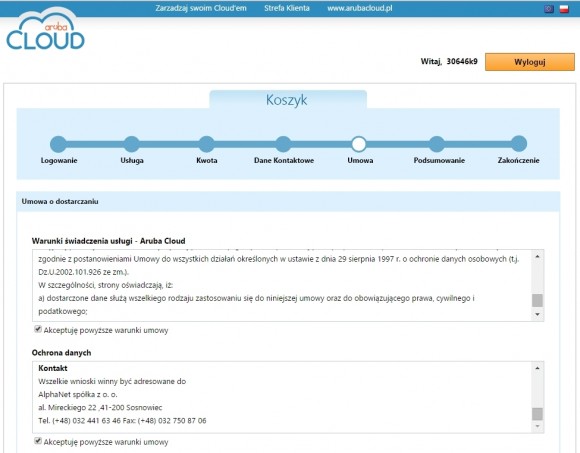

Akceptujemy regulaminy i warunki (czytaliśmy, nie ma niczego strasznego).

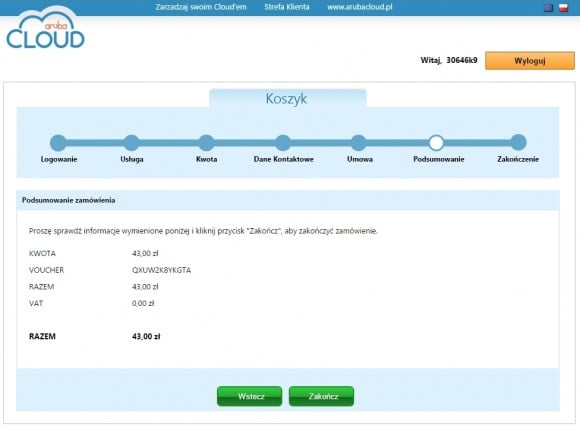

I na naszym nowym koncie ląduje 8 PLN, które wystarczy na dwa miesiące funkcjonowania serwera. Po chwili do naszej skrzynki przychodzi kolejny login i hasło, tym razem już do właściwych usług.

Konfiguracja serwera VPN

Logujemy się w panelu administracyjnym. Jeśli to pierwsze logowanie to hasło zmieniamy. Następnie wybieramy naszą usługę.

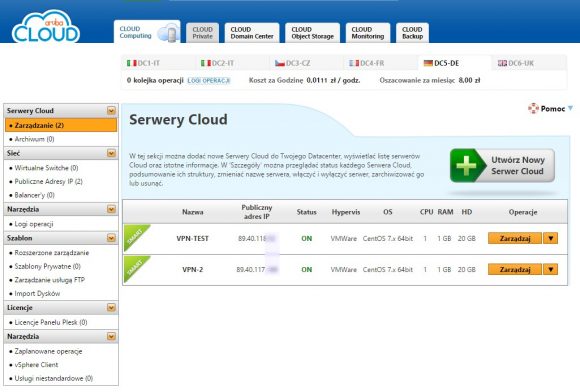

Interesuje nas zakładka Cloud Computing. Wybieramy region, w którym chcemy mieć swojego VPNa. My polecamy Niemcy – blisko i bardzo silne przepisy ochrony prywatności użytkowników. Po przejściu do niemieckiego Datacenter klikamy +Utwórz Nowy Server Cloud.

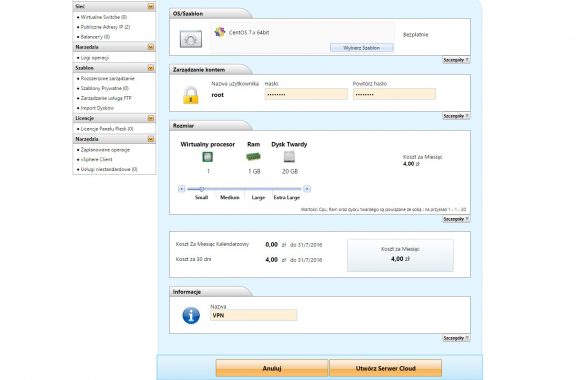

Wybieramy opcję Serwer Cloud Smart za 4 PLN miesięcznie i klikamy Kontynuuj. Na następnym ekranie musimy nazwać swój nowy serwer, wybrać rodzaj systemu operacyjnego (poniższa instrukcja oparta jest na systemie CentOS 7 w wersji 64-bitowej, zatem jeśli chcecie być prowadzeni za rękę w procesie instalacji to taki właśnie system wybierzcie) oraz podajemy hasło roota (i lepiej by nie było zbyt proste).

Pozostaje już tylko kliknąć Utwórz Serwer Cloud i poczekać kilka minut na zakończenie procesu instalacji. Gdy serwer będzie już zainstalowany na ekranie pojawi się jego adres IP – przyda się nam na kolejnym etapie.

Logujemy się na nasz serwer przez SSH (używamy np. klienta PuTTy). Przydzielony adres IP widzimy w panelu, login to root, hasło ustawione wcześniej w panelu tworzenia serwera. Przy pierwszym logowaniu musimy potwierdzić prawidłowość klucza SSH serwera. Raczej nikt nam go nie podmienił, zatem klikamy OK.

Osobom chcącym przeprowadzić wzorową konfigurację serwera polecamy wyłączenie możliwości logowania za pomocą loginu i hasła oraz przejście na logowanie kluczem. Jak to zrobić? Google pomoże. Nie jest to niezbędne do prawidłowego działania VPNa, jednak trochę podnosi poziom bezpieczeństwa serwera.

Zaczynamy od zainstalowania OpenVPN oraz odpowiednich narzędzi do wygenerowania zestawu potrzebnych kluczy i certyfikatów:

yum install openvpn easy-rsa -y

Następnie kopiujemy przykładową konfigurację VPNa do docelowej lokalizacji

cp /usr/share/doc/openvpn-*/sample/sample-config-files/server.conf /etc/openvpn

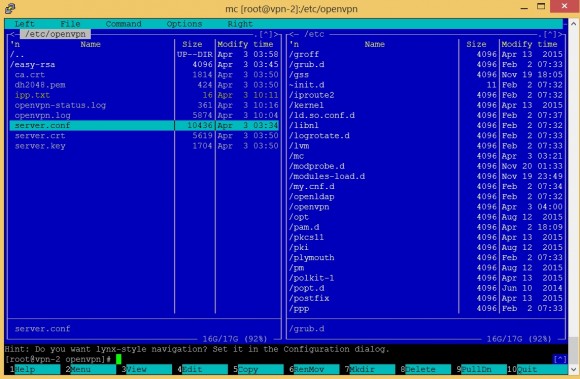

Musimy ją teraz wyedytować. Edytorów plików tekstowych jest wiele, więc wybierzcie swój ulubiony. My skorzystamy z kombajnu pod nazwą Midnight Commander.

yum install mc

Zatwierdzamy klawiszem Y i uruchamiamy program:

mc

a następnie w jednym z okien kursorami i klawiszem Enter nawigujemy do katalogu /etc/openvpn oraz pliku server.conf.

Gdy jesteśmy w odpowiednim miejscu naciskamy F4 by rozpocząć edycję pliku.

W wierszu 32 zmieniamy numer portu. Nie jest to obowiazkowe, ale w razie gdyby kiedyś ktoś znalazł metodę ataku na serwer OpenVPN to naszej usługi nie znajdzie na domyślnym porcie. Zamiast 1194 wpisujemy np. 11194 (wartość musi być większa od 1024, by serwer mógł działać bez uprawnień roota).

W wierszu 192 usuwamy średnik, by wiersz ten wyglądał tak:

push "redirect-gateway def1 bypass-dhcp"

Dzięki temu cały ruch będzie przesyłany dalej za pośrednictwem naszego serwera.

W wierszach 200 i 201 usuwamy średniki, by ustawić serwery DNS (można zostawić wpisane pozycje od OpenDNS, można zamienić na googlowe 8.8.8.8 i 8.8.4.4). Wiersze powinny wyglądać np. tak:

push "dhcp-option DNS 208.67.222.222" push "dhcp-option DNS 208.67.220.220"

W wierszach 234 i 235 usuwamy średniki, by nasz OpenVPN działał z niższymi uprawnieniami (obniżając ryzyko w razie pojawienia się jakiegoś poważnego błędu). Wiersze powinny wyglądać tak:

user nobody group nobody

W wierszu 249 usuwamy średnik, by logować to, co dzieje się z naszą usługą (bardzo pomaga przy lokalizowaniu problemów). Wiersz powinien wyglądać tak:

log-append openvpn.log

To już koniec modyfikacji. Plik zapisujemy przez F2, zamykamy przez F10 i jeszcze raz przez F10 wychodzimy z Midnight Commandera.

Generowanie kluczy i certyfikatów

Czas wygenerować klucze i certyfikaty. Będzie dużo naciskania klawisza Enter. W certyfikatach można podawać wiele danych – w naszym przypadku są one do niczego niepotrzebne, zatem wszystkie pola opcjonalne będziemy omijać.

Tworzymy katalog w którym zapiszemy wyniki operacji:

mkdir -p /etc/openvpn/easy-rsa/keys

Kopiujemy do niego odpowiednie skrypty :

cp -rf /usr/share/easy-rsa/2.0/* /etc/openvpn/easy-rsa

Teraz ustawimy jedną zmienną środowiskową, by pasowała do naszej konfiguracji OpenVPN. Uruchamiamy znowu Midnight Commandera:

mc

Znajdujemy plik /etc/openvpn/easy-rsa/vars i w wierszu 72 zamieniamu „EasyRSA” na „server”. Wiersz powinien wyglądać tak:

export KEY_NAME="server"

Zapisujemy plik i zamykamy MC.

Kopiujemy też konfigurację OpenSSL:

cp /etc/openvpn/easy-rsa/openssl-1.0.0.cnf /etc/openvpn/easy-rsa/openssl.cnf

i bierzmy się do generowania kluczy. Wchodzimy do katalogu i ustawiamy zmienne:

cd /etc/openvpn/easy-rsa source ./vars

Na wszelki wypadek czyścimy ewentualne pozostałości po poprzednich eksperymentach:

./clean-all

Tworzymy swoje CA:

./build-ca

Na wszystkie pytania odpowiadamy klawiszem Enter (8 razy).

Tworzymy klucze i certyfikaty serwera:

./build-key-server server

Ten etap sponsoruje 10 razy klawisz Enter i dwa razy literka Y.

Tworzymy plik do wymiany kluczy Diffiego-Hellmana (potrwa to chwilę):

./build-dh

Kopiujemy wynik naszych prac do docelowego katalogu:

cd /etc/openvpn/easy-rsa/keys cp dh2048.pem ca.crt server.crt server.key /etc/openvpn

Serwer gotowy. Teraz tworzymy klucze dla klienta:

cd /etc/openvpn/easy-rsa ./build-key client

Znowu 10 razy Enter i dwa razy Y.

Tworzymy katalog w naszym domowym folderze i kopiujemy do niego klucze naszego klienta:

mkdir /root/keys cd /etc/openvpn/easy-rsa/keys cp ca.crt client.crt client.key /root/keys/

Kluczami zajmiemy się za chwilę, tymczasem na serwerze musimy jeszcze włączyć routing oraz zapisać tę konfigurację.

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE iptables-save > /etc/sysconfig/iptables

W pliku /etc/sysctl.conf musimy na końcu dodać wiersz

net.ipv4.ip_forward = 1

Pamiętacie już jak zmodyfikować plik, prawda?

Pozostaje zrestartować usługę sieciową:

systemctl restart network.service

Włączyć autostart usługi OpenVPN:

systemctl -f enable [email protected]

oraz ją uruchomić:

systemctl start [email protected]

Serwer OpenVPN powinien już działać. My polecamy jeszcze jedną operację, która pozwoli nam cieszyć się nim bez potrzeby regularnego odwiedzania i aktualizowania oprogramowania.

Instalujemy pakiet yum-cron:

yum install yum-cron

W pliku /etc/yum/yum-cron.conf zmieniamy w wierszu 8

update_cmd = default

na

update_cmd = security

a w wierszu 19

apply_updates = no

na

apply_updates = yes

Pozwoli to na automatyczne instalowanie najważniejszych aktualizacji. Pozostaje uruchomić usługę:

service yum-cron start

i możemy zabrać się za konfigurację po stronie naszego klienta. Musimy w tym celu stworzyć plik konfiguracyjny. Będziemy potrzebować kilku plików z naszego serwera. Za pomocą klienta FTP (np. Filezilla) pobieramy pliki ca.crt, client.crt i client.key z katalogu /keys (używamy protokołu SFTP, czyli FTP po SSH) i zapisujemy je na lokalnym dysku. W ulubionym edytorze tekstowym tworzymy plik konfiguracyjny nowego połączenia. W środku powinien wyglądać tak:

client port 11194 remote [tutaj adres IP Twojego serwera] comp-lzo yes dev tun proto udp nobind auth-nocache persist-key persist-tun verb 2 key-direction 1 <ca> -----BEGIN CERTIFICATE----- [tutaj treść certyfikatu z pliku ca.crt] -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- [tutaj treść certyfikatu z pliku client.crt (znajduje się pod koniec pliku)] -----END CERTIFICATE----- </cert> <key> -----BEGIN PRIVATE KEY----- [tutaj treść klucza prywatnego z pliku client.key] -----END PRIVATE KEY----- </key>

Plik o nazwie z rozszerzeniem OVPN np. vpn.ovpn zapisujemy na dysku i przechodzimy do konfiguracji naszego telefonu.

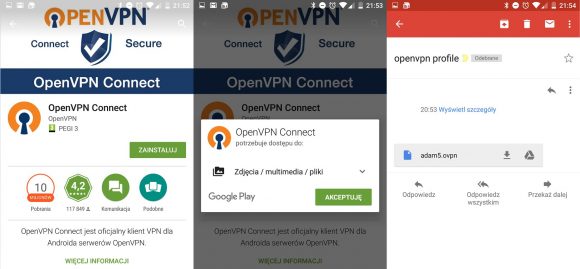

VPN na Androidzie

Jeśli macie już plik z konfiguracją połączenia to uruchomienie VPNa na Androidzie zajmie Wam tylko chwilę. Zaczniemy od instalacji aplikacji OpenVPN Connect i przyznania jej uprawnień do odczytu plików. Następnie musimy wgrać plik z konfiguracja na telefon – najprościej wysłać go sobie na pocztę i zapisać załącznik.

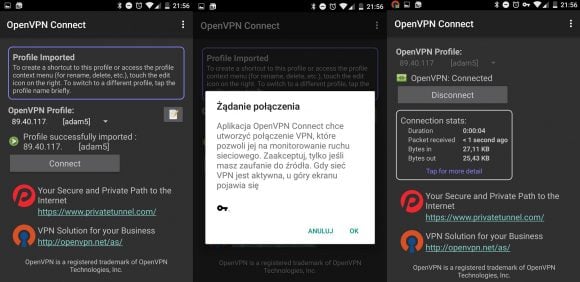

Po zapisaniu pliku uruchamiamy aplikację, w menu w prawym górnym rogu wybieramy opcję Import a następnie Import Profile from SD card. Znajdujemy nasz plik (powinien być w folderze Downloads) i importujemy.

Pozostaje już tylko wybrać Connect, zatwierdzić użycie sieci VPN i cieszyć się szyfrowanym połączeniem i bezpieczną siecią.

VPN na iOS

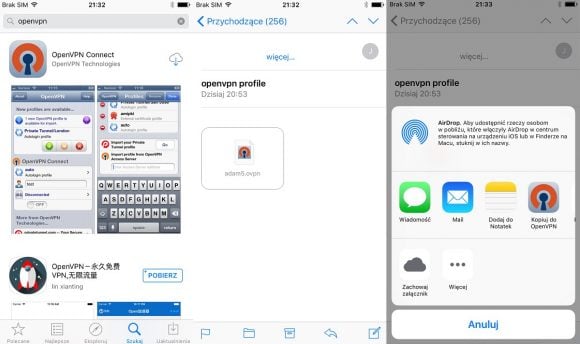

Podobnie jak w przypadku Androida także i w systemie iOS uruchomienie VPNa jest bardzo proste. Zaczynamy od zainstalowania aplikacji OpenVPN Connect a następnie wgrywamy plik z konfiguracją VPNa na telefon. Do wgrania możemy użyć iTunes lub wysłać go pocztą (i odebrać np. za pomocą programu Mail, ponieważ z poziomu firmowego klienta Gmaila nie zapiszemy załącznika ani nie otworzymy go w odpowiedniej aplikacji). Po kliknięciu w plik wybieramy opcję Kopiuj do OpenVPN.

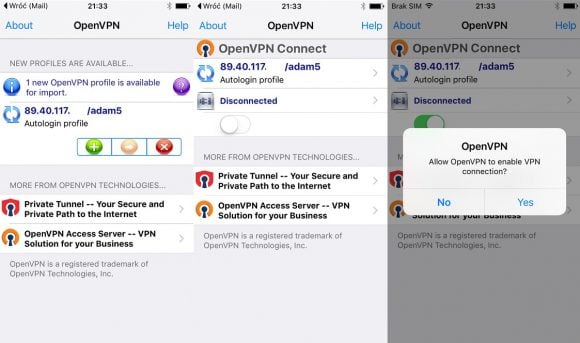

Plik zostanie automatycznie wczytany. Klikamy w zielony znak + a następnie przesuwamy przełącznik i potwierdzamy chęć połączenia z siecią VPN.

W ten oto sposób zabezpieczyliśmy przed podsłuchem w sieci WiFi połączenie internetowe naszego telefonu. Gratulacje!

Dla pełnej przejrzystości – za przygotowanie oraz opublikowanie powyższego artykułu otrzymujemy wynagrodzenie.

Komentarze

Niemieckie IP z aruby pomaga w oglądaniu EURO2016 na ARD i ZDF :)

A podasz adresy url ? :D

Proszę bardzo:

https://Google.pl

http://bit.ly/1kzti69

http://bit.ly/1F2oM6b

http://bit.ly/29agQ9f

http://bit.ly/299KafG

http://www.zdf.de/ZDFmediathek/beitrag/live/1822600/Das-ZDF-im-Livestream?flash=off

http://www.daserste.de/live/index.html

Używają CDNa Akamai Technologies – przez całe Euro nie miałem problemów ze spadkiem jakości czy żeby materiał się buforował. Sztywno trzymało transmisje na poziomie ~380KB/s 720p.

Atende Software którzy odpowiadają za dystrybucje wideo dla Iplii niech się od nich uczą jak realizować przekaz, bo to nie ich pierwsza większa impreza sportowa z którą mają problemy z zapewnieniem strumieniowania dziś w dość śmieszniej jakości jaką jest 720p 3Mb/s bez przycięć, spadków jakości, gdzie wszędzie jest promowane 4K lub chociaż 1080p na poziomie 8Mb/s, a na dodatek wymagają w 2016 roku silverlighta :) gdy już od dawna są CDMy m.in. Adobe Primetime, Google Widevine, Microsoft Playready, Verimatrix.

Poradnik ładny i step by step ale… wygląda to na skomplikowane, zwłaszcza dla laika.

Najprościej po prostu nie łączyć się do nieznanych sieci wifi, bo pakiety danych tanie. Jak ktoś ma nietani, to pewnie warto zrobić aktualizację. No ale to tylko w Polsce przejdzie.

Jeśli już ktoś chce VPN to polecam obadanie tego linka http://www.cyberciti.biz/faq/howto-setup-openvpn-server-on-ubuntu-linux-14-04-or-16-04-lts/ – dają skrypt do praktycznie automatycznej instalacji serwera VPN – wystarczy znać IP i odpowiedzieć na parę prostych pytań. Nie testowałem, ale wygląda dobrze.

Last but not least: Aruba do niedawna dawała 43 zł na start. Do VPNa wystarczy to na znacznie dłużej, niż 2 m-ce. Nie ma już tej promocji?

Laik który nie chce się niczego nauczyć niech lepiej kupi gotową usługę VPN wraz z aplikacją i ma z głowy. Artykuł daje szansę nauczenia się czegoś, nawet jak ktoś przeklika nie do końca rozumiejąc to a nuż zapamięta jedno polecenie :) A promocji na 43 już nie ma.

Jak Ci posmaruje usługodawca gotowych VPN-ów to z kolei je będziesz zachwalał. Nie będzie, że laik to i tamo :)

Pakiety danych za granicami kraju są drogie. Super art, dziękuję

Swoją drogą

10 zł = 10 dni Internetu i 200 mb lub 5 zł = 1 dzień internetu i 50 mb.

„Bo pakiety danych są tanie” :-)

Korzystam z Aruby od czasu jak rozdawali darmowe vouchery na ~40 zł. Jak na coś, co można było dostać za darmo, usługi mają solidne. Polecam

Ja też, jestem bardzo zadowolony z ich usług. Kiedy mi się voucher skończy na pewno będę za nie płacił. A dowiedziałem się z tej strony :)

Ja wykorzystuje do moich VPN Arch Linuxa i Debiana 8/9 :D

Akurat w przypadku telefonu z Androidem znacznie wygodniej korzystać z PPTP, które można sobie postawić na serwerze równolegle z OpenVPN. ;-)

A czemu wygodniej ? Co za różnica?

Klient wbudowany w system (openvpn wymaga doinstalowania klienta, przynajmniej tak było jak szukałem opcji dla siebie). Dodatkowo jet to chyba bezpieczniejsze, bo działa na poziomie systemu a nie zewnętrznej aplikacji działającej na poziomie uprawnień użytkownika (tu nie mam pewności). Może specjaliści od Androida się wypowiedzą, ale wydaje mi się że vpn wbudowany w system nie pozwala aplikacjom użytkownika na łączenie się z siecią z pominięciem tunelu.

Witam,

Proszę o jakieś rozwiązanie dla Windows Phone 10.

Mam na swoim serwerze OpenVPN ale nie ma możliwości ustawienia tego na WP10 (łączy się tylko między komputerami).

To poproś producenta…

Na Windows 10 mobile mam VPN przez pptp. Na VPS Aruby uruchomiłem pptpd i działa.

Tak mi jeszcze do głowy przyszło. A po co na wakacjach Wi-Fi, teraz każdy operator ma w abonamencie pakiety danych.

Są też tacy którzy dają pakiety bez limitu danych. Po co zatem korzystać z Wi-Fi, wydaje mi się, że jadnak dużo trudniej podsłuchać i przejąć transmisję GSM/HSDPA/LTE.

Ja nie korzystam z nieznanych Wi-Fi. Zawsze mam ze sobą komputer z modemem i telefon z pakietem danych (nie muszę się łączyć z żadnymi sieciami Wi-Fi).

Pozdrawiam.

Za granicą też?

Oj Adam. Za granica to nie, za granica jest diabel.

Bo czasem na wakacjach jesteś w takiej dziurze że transmisja z komórki może przyprawić o silną depresję włącznie z próbą zabójstwa telefonu albo popełnienia samobójstwa….

Wiele osób korzysta beztrosko z sieci miejskich i innych kawiarnianych.

Może nawet jak nie skorzystają z art. to dotrze do nich że to może być niebezpieczne.

Ludzie potrafią łączyć się lapkami z udostępnianymi danymi do wifi ogólnodostępnych :D NIE MAJĄ POJĘCIA CO ROBIĄ….

Jeszcze zanim pojawił się ten artykuł to odnalazłem poprzedni (chyba tydzień temu). Wszedłem na linka i na stronie było info, że jest promocja na 43 zł (jak w starym artykule). Niestety dostałem kod wart 10 zł… A później ten artykuł i zmieniona wartość vouchera :/

No nic… Wypróbuję te 2 miechy i zobaczymy czy to jest to czego oczekuję.

Mimo wszystko dzięki za świetną „ściągę” pomocną przy odpaleniu vpn.

Czy na tym vps mogę zrobić vpn dla kilku użytkowników?

Tak, z tego samego VPNa może korzystać więcej użytkowników.

Można też kupić na aledrogo router mikrotik i postawić vpn na domowym łączu. Niestety zewnętrzne ip konieczne.

Tutoriale na Zaufanych stronach nt. bezpieczeństwa są bardzo pomocne i ciekawe.

Dziękuje…

Moja uwaga taka że każdy poradnik powinien zawierać wszystkie zalety oraz wady oraz informacje jak się ustrzec przed luką ?

Wszyscy chyba wiemy że usługa kliencka OpenVPN potrafi sie czasami rozłączyć.

Dodatkowo zastanawia mnie czy VPN będzie połączony jeśli smartfon będzie wykonywał połączenie telefoniczne ?

Panie Adamie czy jest jakieś rozwiązanie app typu Firewall-VPN ??

VPN jest niezależny od połączeń telefonicznych.

Proponuję spojrzeć w opcje aplikacji – można tam wymusić aby w przypadku zerwania połączenia inna łączność nie była nawiązywana.

Mam małe pytanie, sorry, jeżeli zupełnie coś pomyliłem.

Czy App Aruba Networks, która można wyszukać w AppShop dla iOS nie pozwala na prostrze korzystanie z VPN na iPhone?

Może ktoś szybko wyjaśni jakie są wady/zalety w między Aruba Networks App a OpenVPN?

Pozdrowienia i dzieki za taki doklady opis!

O ile mi wiadomo Aruba Networks to zupełnie inna firma która nie ma nic wspólnego z Aruba Cloud. Czy ta aplikacja ma w ogóle funkcje VPNa? Z opisu mi to nie wynikało.

A!!!

Applikacja „Aruba Networks VIA” https://appsto.re/de/DduSC.i

lub https://goo.gl/xw3iy8

pozwala na budowanie polaczen VPN, ale wyglada, ze to rzeczywiscie zupelnie inna firma!

( http://www.arubanetworks.com/ )

Dzieki, za bardzo szybkie info!

„Co prawda spora część połączeń wykonywanych przez nasze komórki jest tak czy inaczej szyfrowana, jednak czasem może się zdarzyć, że poufne informacje będą przesyłane w formie możliwej do przechwycenia. Przed takim atakiem uchroni Was bezpieczne połączenie VPN.”

Niby w jaki sposób nas ochroni? W taki, że połączenie od nas do dostawcy vpn będzie bezpieczne? A co z połączeniem od niego do serwera docelowego?

Nadal jest to możliwe do podsłuchania.

To może porównaj szansę bycia ofiarą ataku MiTM na łącze operatorskie i szansę takiego ataku na niezabezpieczone WiFi w kawiarence internetowej.

Wyslalem 3 formularze od nd i żaden voucher nie przyszedł choc na maila przyszło potwierdzenie do kliknięcia i że przyjęli zgłoszenie. Aż taki boom na vouchery czy tylko ja tak czekam? Pozdrawiam

Jesli to na centos 7 to interface sieciowy nie nazywa sie juz eth01 tylko np: enp0s25.

Jaką przepustowość ma taki VPN? Bo zastanawiam się nad używaniem go do pobierania z torrentów (dystrybucji linuxa oczywiście :p)

Witam,

Zrobiłem wszystko zgodnie z poradnikiem (openvpn w trybie tun), wszystko się ładnie łączy ale niestety nie mam dostępu do internetu. Gdy zmienię tryb na tap, to nagle mam internet. Problem jest o tyle doskwierający bo na Androida nie ma darmowego klienta openvpn, który działałby w trybie tap. Ma ktoś może jakieś sugestie dlaczego tak się dzieje?

Udało mi się uporać z tym problemem (zły wpis w iptables – literówka). Jednak znalazłem inny, wszystko działa gdy wpisuje w przeglądarce whatismyip, faktycznie pokazuje, że mam adres IP serwera VPN, jednak gdy sprawdzam swój adres IP za pomocą prostej aplikacji (klient czatu gry) pokazuje mi mój własny IP. Z czego to może wynikać? Trochę to dziwne…

Spędziłem trochę czasu konfigurując własnego OpenVPN.

Aplikacje czasem wymuszają działanie na innym porcie i wysyłają zapytania poza tunelem VPN.

Mnie akutat to odpowiada bo VPN mam tylko do transmisji backupów z serwerem który ma słabe łącze, resztę puszczam przez normalne operatorskie i śmiga aż miło.

W ustawieniach połączenia \tap\ (serwer działa jako most) cały ruch powinien być kierowany do serwera a w ustawieniach \tun\ tylko ten wymuszony na adres wewnętrzny serwera VPN.

Nie wiem tylko jak daleko można się posunąć w konfiguracji w tym konkretnym przypadku usługi. Ja stawiałem własny serwer wiec miałem pełną dowolność.

Szukając rozwiązania dla łączenia się z Windows Phone znalazłem coś takiego https://github.com/hwdsl2/setup-ipsec-vpn … ale u mnie nie działa. PS. Jak przeinstalować system na serwerze aruba?

Szkoda, że nie ma prostych rozwiązań dla Windows. Muszę mieć Windowsa na serwerze bo inaczej oprogramowanie nie ruszy :(

A może jest jakaś konfiguracja OpenVPN żeby działało z autoryzacją PPTP ?

Tak z ciekawości musisz mieć OpenVpn jak potrzebujesz PPTP ?

Jest w windows serwer coś takiego jak rola serwera dostępu zdalnego/VPN…

Postaw na nim Linuxa w VM ;-)

A tak na serio, to popatrz na projekt SoftEther: https://www.softether.org/

Sam używam go do serwowana VPN via SSTP (ten natywny Windowsowy jakoś średnio był stabilny), a implementuje też między innymi OpenVPN.

Musisz wyłączyć serwer a następnie w panelu admina na wybranej VM kliknąć „ZAINICJUJ”

Dzięki. Po zainicjowaniu skrypt zadziałał. Ale nie mogę się połączyć z telefonu z Win 10. Na PC z Win 7/10 jest ok, android też.

1. Stawiasz VPN na domowym routerze. Na zawsze i za darmo

2. Profit…

Nie widzę zastosowania Aruba VPN dla prywatnego użytkownika.

Sporo osób sugeruje somorobiony VPN na routerze, ale nie każdy przecież musi mieć router, który pozwala na zmianę fabrycznego firmware, nie każdy musi mieć publiczne IP, nie każdy musi mieć łącze internetowe z uplinkiem szybkim na tyle, żeby na przykład współdzieląc je z innymi domownikami mógł do tego używać VPN’a z rozsądną prędkością. Zatem moim zdaniem są przypadki, gdzie taki „chmurowy” VPN ma jak najbardziej zastosowanie.

Nie zapominaj że przy aktualnych propozycjach zmian prawnych VPN do serwerowni w Szwajcarii może stać się całkiem sensowną metodą na korzystanie z internetu…

Oj kombinujesz byle tylko wyszło, że „nie każdy”. Najtańsze obecnie oferowane łącza spokojnie wystarczają w obie strony do prywatnego VPNa. Koszt upgrade’u routera na taki który potrafi obsłużyć VPN zwróci się w rok użytkowania „płatnej usługi VPN”. Tych bredni o niezbędnej zmianie firmware nawet nie skomentuję, bo obecnie nawet low-endy poniżej 100 PLN przeważnie mają tą funkcjonalność.

Argument o zagranicznym VPN w celu uniknięcia krajowych kontroli (kolegi Robika) jest jedynym sensownym. Cała reszta przypomina próbę przekonania abonenta do drugiego osobistego telefonu komórkowego.

Jeżeli jesteś sprzedawcą z Aruby albo w inny sposób twój sukces jest powiązany z sukcesem tej firmy to rozumiem taki post. W innym wypadku to zwykła kompromitacja…

„Pozostaje już tylko kliknąć Utwórz Serwer Cloud i poczekać kilka minut na zakończenie procesu instalacji. Gdy serwer będzie już zainstalowany na ekranie pojawi się jego adres IP – przyda się nam na kolejnym etapie.”

I po kolejnym ekranie nie ma nic – łącznie z kasą na koncie. Mimo że usługa została opłacona na miesiąc. Gdyż kod promocyjny nie dotarł nawet po 6-ciu godzinach. Oczywiście jest też mail o tym że wyczerpałem środki. Pytanie tylko na co?

Napisz maila do nich, naprawią Ci to

Taka konfiguracja serwera openvpn to bardzo krótka droga do kłopotów – aż dziwne, że strona za założenia traktująca o bezpieczeństwie proponuje tak lichą konfę serwera openvpn – a co z np. metodami uwierzytelniania, podkatalogami userów ?, itd, itp. …

Ależ nie krępuj się, napisz więcej o ryzykach związanych z przedstawioną konfiguracją.

Nie mam tu specjalnie motywacji o tym się rozpisywać, ale w ramach dbania o image strony proponowałbym uzupełnić artykuł o inne konfiguracje, coś w stylu „dla tych co wiedzą”, „dla geków”, itd. , np. coś w stylu konfiguracji uwzględniającej rzeczywiste realia tego „cloud’owca” – co warto, jak lepiej, inaczej, itd. …no ma być podobno z założenia bezpiecznie :D

Ale po co? Jak ktoś jest geekiem i sądzi że podsłuchuje go NSA to zamiast cudowac z konfiguracją niech lepiej wyłączy komputer…

A jak ocenia Pan VPN-a f-secure ze sklepu Google Play ?

Czy u was też są lagi nierównomierne przez serwery aruby? Raz mam 70 kolejny ponad 1000 i tak ciągle non stop. Moje łącze daje rade a ping do servera w Arubie jest rozrzucony niczym gnój na rozrzutniku…

Witam, zrobiłem wszystko ładnie wedle poradnika lecz Po Zainstalowaniu na komputerze (win7/64bit) OpenVPN i utworzeniu pliku konfiguracyjnego wedle poradnika podczas próby połączenia z serwerem mam błąd połączenia a w logu taki błąd

Options error: Unrecognized option or missing parameter(s) in vpn.ovpn:13: <ca> (2.3.11)

Use –help for more information.

Niestety nie potrafię sobie z tym poradzić, można prosić o pomoc?

„Voucher jest przyznawany ręcznie, ale proces ten nie powinien trwać dłużej niż kilka godzin.”

Już na starcie robią dobre wrażenie (żeby ich omijać szerokim łukiem). Wypełniłem formularz, czekałem kilka dni, pojechałem na wakacje, wróciłem, poczekałem 2 tygodnie. Vouchera dalej nie ma :D I w sumie się z tego cieszę, bo jeśli dostarczana usługa jest równie solidna…

Witam. Czy ktoś mógłby mi pomóc?

Przy opalaniu OPENVPN mam taką informację w logach(chyba to powoduje, że OpenVPN nie działa mi poprawnie):

RTNETLINK answers: Operation not permitted

Mon Aug 29 11:02:53 2016 ERROR: Linux route delete command failed: external program exited with error status: 2

Mon Aug 29 11:02:53 2016 Closing TUN/TAP interface

Mon Aug 29 11:02:53 2016 /usr/sbin/ip addr del dev tun0 local 10.8.0.1 peer 10.8.0.2

RTNETLINK answers: Operation not permitted

Mon Aug 29 11:02:53 2016 Linux ip addr del failed: external program exited with error status: 2

Mon Aug 29 11:02:53 2016 SIGTERM[hard,] received, process exiting

Udało mi się samemu rozwiązać problem, może komuś to jeszcze pomoże.

Linijka w iptables blokowała połączenie:

-A INPUT -j REJECT –reject-with icmp-host-prohibited

Zbadaj https://github.com/jlund/streisand – znacznie łatwiejsza konfiguracja

Witam

założylemm nowy serwer i mam problem z openvpn a mianowicie usługa nie chce się odpalic :(

robiłem wszytko jak z tutka i przy próbie uruchomienia niewstaje

log z journalist

— Subject: Unit [email protected] has failed

— Defined-By: systemd

— Support: http://lists.freedesktop.org/mailman/listinfo/systemd-devel

—

— Unit [email protected] has failed.

—

— The result is failed.

Dec 02 04:22:37 zeus systemd[1]: Unit [email protected] entered failed state.

Dec 02 04:22:37 zeus systemd[1]: [email protected] failed.

Dec 02 04:22:37 zeus polkitd[10879]: Unregistered Authentication Agent for unix-process:31677:8292745 (system bu

Dec 02 04:22:41 zeus sshd[31698]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh rus

Dec 02 04:22:41 zeus sshd[31698]: pam_succeed_if(sshd:auth): requirement „uid >= 1000” not met by user „root”

Dec 02 04:22:43 zeus sshd[31698]: Failed password for root from 116.31.116.39 port 60436 ssh2

Dec 02 04:22:44 zeus sshd[31698]: pam_succeed_if(sshd:auth): requirement „uid >= 1000” not met by user „root”

Dec 02 04:22:46 zeus sshd[31698]: Failed password for root from 116.31.116.39 port 60436 ssh2

Dec 02 04:22:47 zeus sshd[31698]: pam_succeed_if(sshd:auth): requirement „uid >= 1000” not met by user „root”

Dec 02 04:22:48 zeus sshd[31698]: Failed password for root from 116.31.116.39 port 60436 ssh2

Dec 02 04:22:49 zeus sshd[31698]: Received disconnect from 116.31.116.39: 11: [preauth]

Dec 02 04:22:49 zeus sshd[31698]: PAM 2 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost

na poprzednim serverze nie bylo z tym problemu. a tu jest :(

Dlaczego na screenie pisze, że trzeba zapłacić 43zł? Skoro mamy 2 miesiące gratis? Czy to są te pierwsze dwa miesiące, czy tylko dodatkowe dwa jeśli wcześniej kupię usługę? Bo chciałem się pobawić przez 2 miesiące trochę w celach naukowych :) i myślałem, że uda mi się to zrobić za darmo :)

Nie ma tam żadnej informacji że masz zapłacić. To saldo konta.

zrestartowałem usługę sieciową, włączyłem autostart OpenVPN i wudaje polecenie by ją uruchomić i dostaję taki oto błąd: Job for [email protected] failed because the control process exited with error code. See „systemctl status [email protected]” and „journalctl -xe” for details.

to jeszcze raz ja,

po wpisaniu polecenia status [email protected]

pojawia mi się coś takiego

● [email protected] – OpenVPN Robust And Highly Flexible Tunneling Application On server

Loaded: loaded (/usr/lib/systemd/system/[email protected]; enabled; vendor preset: disabled)

Active: failed (Result: exit-code) since Wed 2016-12-14 05:12:55 EST; 6min ago

Process: 10834 ExecStart=/usr/sbin/openvpn –daemon –writepid /var/run/openvpn/%i.pid –cd /etc/openvpn/ –config %i.conf (code=exited, status=1/FAILURE)

Dec 14 05:12:55 marcinvpn systemd[1]: Starting OpenVPN Robust And Highly Fl…..

Dec 14 05:12:55 marcinvpn systemd[1]: [email protected]: control proce…=1

Dec 14 05:12:55 marcinvpn systemd[1]: Failed to start OpenVPN Robust And Hi…r.

Dec 14 05:12:55 marcinvpn systemd[1]: Unit [email protected] entered f…e.

Dec 14 05:12:55 marcinvpn systemd[1]: [email protected] failed.

Hint: Some lines were ellipsized, use -l to show in full.

Pomożecie?

Czesc

Udało CI się może rozwiązać ten problem. Dostaje ten sam komunikat i nie wiem jak go rozwiąza.

Należy dokonać kilku zmian:

W konfiguracji klienta:

cipher AES-256-CBC

„comp-lzo yes” zamieniłem na „comp-lzo”

W konfiguracji serwera:

odkomentowałem: comp-lzo

zakomentowałem: ;explicit-exit-notify 1

Też mam problem. Na iOS nie udaje się połączyć z serwerem. LOG:

2017-01-27 15:21:58 Connecting to [tu adres serwera]:11194 (tu adres serwera) via UDPv4

2017-01-27 15:22:08 Server poll timeout, trying next remote entry…

2017-01-27 15:22:08 EVENT: RECONNECTING

2017-01-27 15:22:08 EVENT: RESOLVE

2017-01-27 15:22:08 Contacting (tu adres serwera):11194 via UDP

2017-01-27 15:22:08 EVENT: WAIT

2017-01-27 15:22:08 SetTunnelSocket returned 1

Podpowicie gdzie popełniłem błąd?

Proszę o pomoc. Nie udaje mi się nawiązać połączenia na iOS. Log wygląda tak:

2017-01-27 15:21:58 Connecting to [tu adres serwera]:11194 (tu adres serwera) via UDPv4

2017-01-27 15:22:08 Server poll timeout, trying next remote entry…

2017-01-27 15:22:08 EVENT: RECONNECTING

2017-01-27 15:22:08 EVENT: RESOLVE

2017-01-27 15:22:08 Contacting tu adres serwera:11194 via UDP

2017-01-27 15:22:08 EVENT: WAIT

2017-01-27 15:22:08 SetTunnelSocket returned 1

Gdzie popełniłem błąd?

Usługa nie odpala.

Wszystko zrobione „kopiuj wklej” więc literówki nie ma a po wpisaniu:

systemctl start [email protected]

dostaje:

Job for [email protected] failed because the control process exited with error code. See „systemctl status [email protected]” and „journalctl -xe” for details.

[email protected] – OpenVPN Robust And Highly Flexible Tunneling Application On server

Loaded: loaded (/usr/lib/systemd/system/[email protected]; enabled; vendor preset: disabled)

Active: failed (Result: exit-code) since Thu 2017-03-16 17:58:58 EDT; 54s ago

Process: 25918 ExecStart=/usr/sbin/openvpn –daemon –writepid /var/run/openvpn/%i.pid –cd /etc/openvpn/ –config %i.conf (code=exited, status=1/FAILURE)

Mar 16 17:58:58 wiznetvps systemd[1]: Starting OpenVPN Robust And Highly Flexible Tunneling Application…er…

Mar 16 17:58:58 wiznetvps systemd[1]: [email protected]: control process exited, code=exited status=1

Mar 16 17:58:58 wiznetvps systemd[1]: Failed to start OpenVPN Robust And Highly Flexible Tunneling Appl…rver.

Mar 16 17:58:58 wiznetvps systemd[1]: Unit [email protected] entered failed state.

Mar 16 17:58:58 wiznetvps systemd[1]: [email protected] failed.

Hint: Some lines were ellipsized, use -l to show in full.

a w konfigu:

–explicit-exit-notify cannot be used with –mode server

Miał ktoś podobny problem i rozwiązanie?

Mam to samo :( Wszystko robione jak w poradniku…

Ustawiłem na końcu server.conf:

# explicit-exit-notify 1

i status [email protected] jest ok.

Za to mam błędy już po stronie Windowsa:

Sat Apr 01 23:30:45 2017 OpenVPN 2.4.0 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Jan 31 2017

Sat Apr 01 23:30:45 2017 Windows version 6.2 (Windows 8 or greater) 64bit

Sat Apr 01 23:30:45 2017 library versions: OpenSSL 1.0.2k 26 Jan 2017, LZO 2.09

Sat Apr 01 23:30:46 2017 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Sat Apr 01 23:30:46 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]89.40.xxx.xxx:11194

Sat Apr 01 23:30:46 2017 UDP link local: (not bound)

Sat Apr 01 23:30:46 2017 UDP link remote: [AF_INET]89.40.xxx.xxx:11194

Sat Apr 01 23:30:46 2017 VERIFY ERROR: depth=1, error=self signed certificate in certificate chain: C=US, ST=CA, L=SanFrancisco, O=Fort-Funston, OU=MyOrganizationalUnit, CN=Fort-Funston CA, name=server, [email protected]

Sat Apr 01 23:30:46 2017 OpenSSL: error:14090086:SSL routines:ssl3_get_server_certificate:certificate verify failed

Sat Apr 01 23:30:46 2017 TLS_ERROR: BIO read tls_read_plaintext error

Sat Apr 01 23:30:46 2017 TLS Error: TLS object -> incoming plaintext read error

Sat Apr 01 23:30:46 2017 TLS Error: TLS handshake failed

Sat Apr 01 23:30:46 2017 SIGUSR1[soft,tls-error] received, process restarting

Sat Apr 01 23:30:51 2017 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Sat Apr 01 23:30:51 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]89.40.xxx.xxx:11194

Sat Apr 01 23:30:51 2017 UDP link local: (not bound)

Ktoś ma jakiś pomysł co zrobiłem źle??

— Subject: Unit network.service has finished start-up

— Defined-By: systemd

— Support: http://lists.freedesktop.org/mailman/listinfo/systemd-devel

—

— Unit network.service has finished starting up.

—

— The start-up result is done.

Apr 10 06:53:13 nora polkitd[10095]: Unregistered Authentication Agent for unix-process:17077:619684 (system bus name :1.46, object

Apr 10 06:57:07 nora polkitd[10095]: Registered Authentication Agent for unix-process:17442:643420 (system bus name :1.56 [/usr/bin

Apr 10 06:57:07 nora systemd[1]: Starting OpenVPN Robust And Highly Flexible Tunneling Application On server…

— Subject: Unit [email protected] has begun start-up

— Defined-By: systemd

— Support: http://lists.freedesktop.org/mailman/listinfo/systemd-devel

—

— Unit [email protected] has begun starting up.

Apr 10 06:57:07 nora systemd[1]: [email protected]: main process exited, code=exited, status=1/FAILURE

Apr 10 06:57:07 nora systemd[1]: Failed to start OpenVPN Robust And Highly Flexible Tunneling Application On server.

— Subject: Unit [email protected] has failed

— Defined-By: systemd

— Support: http://lists.freedesktop.org/mailman/listinfo/systemd-devel

—

— Unit [email protected] has failed.

—

— The result is failed.

Apr 10 06:57:07 nora systemd[1]: Unit [email protected] entered failed state.

Apr 10 06:57:07 nora systemd[1]: [email protected] failed.

Apr 10 06:57:07 nora polkitd[10095]: Unregistered Authentication Agent for unix-process:17442:643420 (system bus name :1.56, object

[root@nora ~]#

Witam

czy redakcja mogłaby spróbować przejść wszystkie kroki tego poradnika od początku i sprawdzić czy poradnik nie wymaga aktualizacji ? Pojawiające się błędy i brak ich rozwiązania zniechęcają trochę……

Poradnik dla vpna był zaktualizowany z tydzień temu, można się na nim oprzeć.

Cześć, zrobiłem tak jak w poradniku, jednak dostaję błąd, podczas próby połączenia się z siecią VPN.

Błąd:

WARNING: No server certificate verification method has been enabled.

Czy ktoś wie, jak można to rozwiązać?

Witam. Zrobiłem wszystko według powyższego poradnika kopiując wszystko linijka po linijce jednak jak już wpisuję komendę :

„systemctl start [email protected]”

To wywala mi taki błąd:

” Job for [email protected] failed because the control process exited with error code. ”

W czym może leżeć problem ?

Spotkał się ktoś z czymś takim ?

Pozdrawiam

Damian