Dzisiaj ponownie witamy w świecie osób płacących za swoje zakupy cudzymi kartami kredytowymi. Poziom zabezpieczeń sprzedawców wymusił powstanie specjalistycznych narzędzi dla złodziei, o których opowie Marcin Mostek.

W poprzednim odcinku wieloaktowego dramatu dotyczącego ekosystemu antyfingerprintowego można było dowiedzieć się:

- czym jest fingerprint i jakie są jego właściwości,

- jak projektuje się fingerprinty,

- jak radzić sobie z wadami fingerprintów,

- do czego wykorzystywane jest to rozwiązanie techniczne,

- jakie są najprostsze / najpopularniejsze typy fingerprintów.

Jeśli, drogi czytelniku, nie poczułeś jeszcze przesytu liczbą wystąpień rdzennie polskiego słowa „fingerprint” w każdym zdaniu, w tej części artykułu dowiesz się:

- w jaki sposób carderzy próbują sobie radzić z mechanizmem fingerprintowania,

- co oferują narzędzia przeznaczone do oszukiwania systemów antyfraudowych opartych o fingerprinting.

Zaczynajmy!

Potrzeba matką wynalazku

Jako że w przyrodzie każdej akcji towarzyszy reakcja, zastosowanie fingerprintingu w systemach antyfraudowych stworzyło niszę na i tak już mocno wyspecjalizowanym rynku carderskim. Ludzie zawodowo parający się „wydobywaniem” pieniędzy z kradzionych kart, nie mieli czasu, ochoty, a także często umiejętności i wiedzy, by wgryzać się w coraz bardziej rozbudowane systemy antyfraudowe. W tym miejscu zadziałała niewidzialna ręka (wschodniego) rynku i zaczęły pojawiać się programy próbujące rozwiązywać ten doniosły problem cywilizacyjny. Najpopularniejsze 2 z 3 prezentowanych programów powstały właśnie w krajach byłego ZSRR.

A imię jego Antidetect

Antidetect jest jednym z najstarszych rozwiązań używanych do oszukiwania systemów antyfraudowych i stanowi poniekąd odpowiednik RFC (niepisanego standardu) dla nowszych narzędzi tego typu. Znany jest pod różnymi nazwami takimi jak: browser antidetect, antidetect browser itp. Pierwsze ogólnodostępne wersje tego narzędzia pojawiły się około 2014 roku i występowały w kilku wariantach:

- FFtools antidetect (oparty o przeglądarkę Firefox),

- IETools antidetect (oparty o przeglądarkę Internet Explorer),

- Hardware antidetect (narzędzie używane do oszukiwania internetowych kasyn, które stosują dramatycznie bardziej inwazyjne zabezpieczenia niż kartowy systemy antyfraudowe).

Ciekawostka mostka

Istnieje wiele potencjalnych schematów oszukiwania kasyn online:

– zakładanie wielu kont w celu powtórnego zdobycia bonusu do depozytu pieniężnego przeznaczonego dla nowych graczy,

– zakładanie wielu kont w kasynach niewymagających depozytu pieniężnego, a oferującego bonus dla nowych graczy,

– zmowy bądź symulowanie obecności wielu różnych graczy przez jednego gracza,

– różnego rodzaju bonus hunting, czyli znajdowanie wyjątkowo opłacalnych bonusów przy jednoczesnych niskich wymaganiach co do wypłaty,

– typowy carding.

Każdy z tych schematów wymaga od oszusta wielokrotnych rejestracji. Kasyna z racji dużych potencjalnych strat bronią się przed tego typu procederem, między innymi, wymaganiem instalacji na komputerze gracza oprogramowania zabezpieczającego. Programy tego typu, mając bezpośredni dostęp do systemu operacyjnego, odczytują dane charakterystyczne dla danego urządzenia. Mogą nimi być nazwy i numery seryjne urządzeń (np. dysku twardego, karty graficznej czy sieciowej), klucze rejestru itp.

Hardware’owy Antidetect zapewniał więc według zapewnień możliwość:

– podmiany urządzeń w windowsowym menadżerze urządzeń,

– podmiany całego rejestru Windows dla wybranego pliku EXE,

– podmiany odpowiedzi API związanego z właściwościami sprzętowymi dla wybranych plików EXE.

Narzędzia te rozwijane są nieprzerwanie do dziś, jednak uległ zmianie model biznesowy ich twórców (więcej o tym w kolejnym artykule). Niemniej jednak co oferowały te programy „back in the day”?

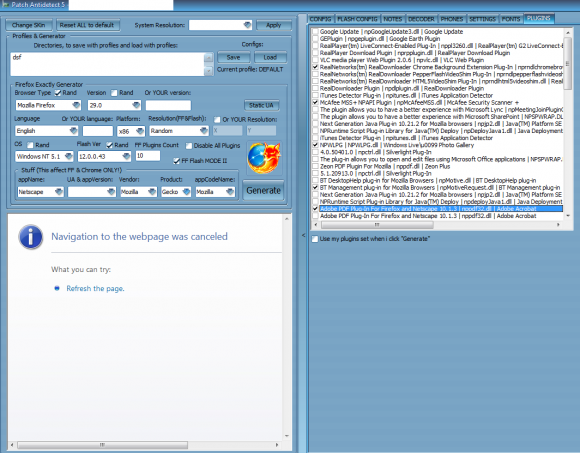

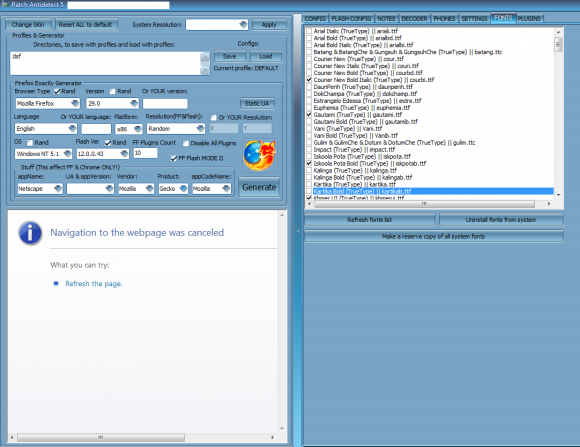

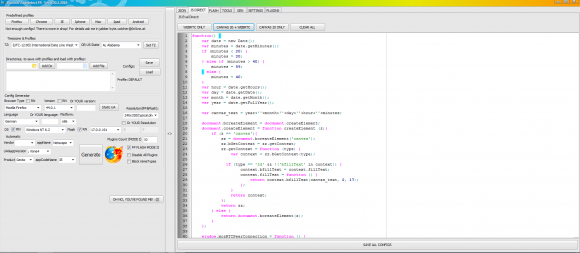

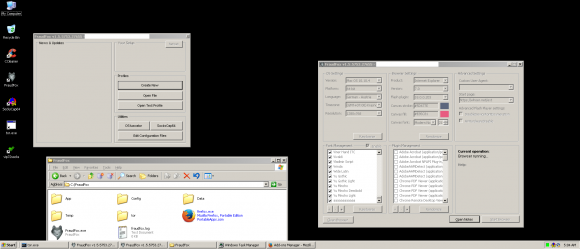

Wersja 5.x

W początkowych wersjach funkcjonalność narzędzia była zdecydowanie skierowana do zaawansowanych użytkowników. Kilka cech spoofowanej przeglądarki można było wybrać z predefiniowanych ustawień:

- nazwa przeglądarki i jej wersja,

- język,

- platforma (x86 czy x64),

- rozdzielczość (zarówno przeglądarki, jak i Flasha),

- wersja systemu operacyjnego.

Dodatkowymi opcjami konfiguracyjnymi możliwymi do wybrania były same pluginy – autorzy zgromadzili listę najpopularniejszych z nich. Użytkownik mógł wybrać dowolne wtyczki znajdujące się na liście lub podać liczbę pluginów, które miały być automatycznie wylosowane z listy, a następnie raportowane przez przeglądarkę.

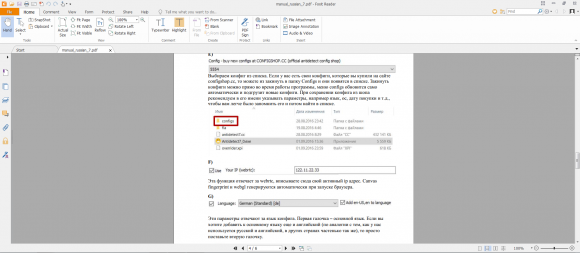

Na podstawie wybranych opcji można było wygenerować zestaw trzech plików konfiguracyjnych dla przeglądarki:

- konfigurację wtyczki Flash

Plik zawierający instrukcje dla zmodyfikowanej wersji wtyczki Flash dostarczanej razem z Antidetectem. Informowały one, jakie dane mają zostać zwrócone przez Flash po odpytaniu przez przeglądarkę. Plik ten zawierał zwykle listę czcionek, informację o rozdzielczości, systemie operacyjnym wraz z jego wersją, obsługiwanym języku i wersji samej wtyczki Flasha. - konfigurację nagłówków HTTP wysłanych przez przeglądarkę

Plik zawierał układ i kolejność nagłówków charakterystycznych dla wybranej wcześniej przeglądarki – informacje tego typu mogą być użyte do identyfikacji przeglądarki bądź do fingerprintingu. - konfigurację samej przeglądarki (a raczej zawartej w niej API JavaScript)

Plik ten zawierał informację zależną od wcześniej wybranych przez użytkownika opcji. Były to definicje właściwości API JavaScript przeglądarki, które zostawały nadpisane przy jej uruchomieniu przez Antidetecta. Przykładem mogą być tutaj opcje ekranu (raportowana szerokość i długość okna) czy User-Agent przeglądarki, ale też i całe funkcje.

Oczywiście nic nie stało na przeszkodzie, by techniczny użytkownik dodał do któregokolwiek pliku konfiguracyjnego dodatkowe informacje, niewygenerowane przez samego Antidetecta.

Kolejną ciekawą funkcją była możliwość zmiany czcionek w przeglądarce. Opcja ta była rozwiązana w bardzo pomysłowy sposób: istniała możliwość dokonania kopii zapasowej wszystkich zainstalowanych w systemie czcionek, a następnie wyboru tych nich, które miały być widoczne w przeglądarce. Funkcja ta była realizowana poprzez… całkowite usuwanie niepotrzebnych czcionek z systemu operacyjnego na czas działania narzędzia. Tego typu podejście znacząco utrudniało fingerprinting oparty na czcionkach.

Naturalnie żaden produkt używany do cardingu nie obyłoby się bez opcji ukrywania swojego numeru IP. W przypadku analizowanego rozwiązania wykorzystany do tego celu został Proxifier. Jest to narzędzie do wymuszania na programach niewspierających natywnie proxy’owania przepuszczanie całego ruchu przez pojedyncze lub wielokrotne SOCKS / HTTPS proxy. Wisienką na torcie jest możliwość generowania numeru telefonicznego z najpopularniejszych krajów Europy i świata. Już ta wersja Antidetecta zapewniała możliwość zapisywania, jak i wczytywania wybranych przez użytkownika ustawień, tak aby móc tworzyć zdefiniowane przez siebie profile przeglądarek.

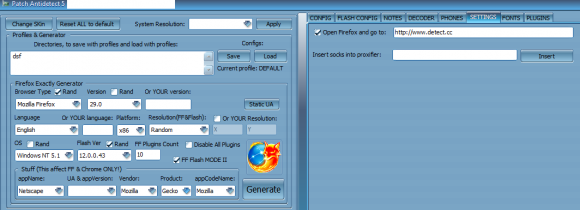

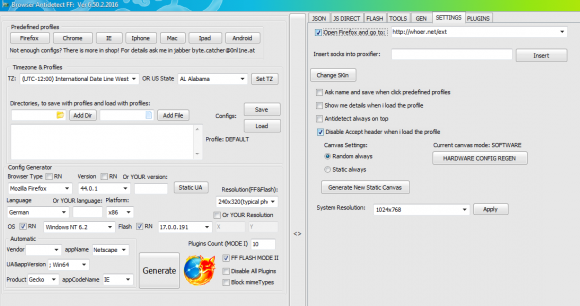

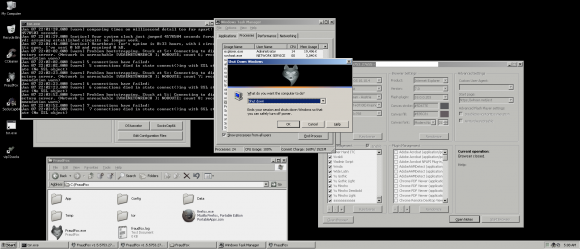

Wersja 6.x

Zasada działania tej wersji nie uległa większym zmianom. Z najbardziej widocznych nowości można zauważyć brak zakładki umożliwiającej podmianę czcionek oraz zniknięcie sekcji odpowiedzialnej za modyfikację nagłówków HTTP, które mają być wysyłane przez przeglądarkę. Opcje te dalej są obecne – zaczęły być automatycznie generowanie przez narzędzie, tak aby nie dopuścić możliwości ustawienia niespójnych wartości dla wybranej przeglądarki. W głównym oknie programu pojawiła się również funkcja losowania przeglądarki wraz z jej wersją, raportowanym przez nią systemem operacyjnym oraz wersją wtyczki Flash. Dostępne są również przyciski generujące gotowe, najbardziej popularne, profile przeglądarek/urządzeń:

- Firefox,

- Chrome,

- IE,

- iPhone,

- Mac,

- iPad,

- Android.

Najbardziej zaawansowaną funkcją wprowadzoną w tej odsłonie jest „JS Direct”, czyli możliwość wykonania dowolnego wcześniej określonego kodu w kontekście otwieranej strony. Opcja ta może służyć do spoofowania wartości zwracanych przez canvas fingerprint, jak i adresów IP wyciekających z WebRTC. Co więcej, program zawiera wbudowaną możliwość wygenerowania kodu wykonującego tego typu akcje. Modyfikacja tak wygenerowanego kodu wymaga jednak od użytkownika pewnej znajomość sposobu działania zarówno JavaScriptu, jak i API przeglądarek. Można również zauważyć nieśmiało majaczącą informację na temat możliwości kupna większej liczby gotowych profili urządzeń / przeglądarek – jest to zapowiedź przyszłych zmian, które nastąpią w podejściu twórców w następnych wersjach.

Ciekawostka mostka

Antidetect stał się na dosyć popularnym narzędziem wśród carderów. Jedną z przyczyn tego zjawiska była niewątpliwie seria artykułów autorstwa Briana Krebs’a (2015 rok) dotycząca zarówno samego Antidetecta, jak i jego przypuszczalnego autora. Tego typu sława może zostać całkiem zgrabnie wykorzystana przez ripperów – osoby oszukujące początkujących przestępców bądź innych domorosłych hakierów. Na ogólnodostępnych forach carderskich zaczęły pojawiać się wycieki tego drogiego narzędzia. Jak rzecze ludowe porzekadło, próżno szukać honoru pomiędzy złodziejami – ogólnodostępne próbki zawierały w większości oprócz działającej wersji narzędzia dodatkową niespodziankę w postaci koni trojańskich. Botnet złożony z samych carderów wydaje się bardzo pomysłowym sposobem na zapewnienie sobie darmowych kradzionych kart…

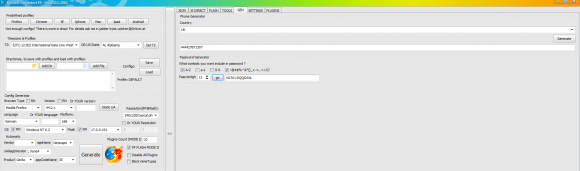

Ale szumnie brzmiąca funkcja „JS Direct” nie jest końcem nowości w tej wersji Antidetecta. Pojawiły się również:

- generator haseł przydatny przy zakładaniu wielu kont (wybór, czy użyć małych, dużych liter, cyfr, znaków specjalnych oraz długości generowanego hasła),

- możliwość ustawienia wybranej strefy czasowej w systemie (do obchodzenia przypadku, w którym carder płaci kartą z USA, używa proxy z amerykańskim IP, ustawia język angielski w przeglądarce, tylko pozostawia dziwnie rosyjską strefę czasową),

- możliwość realnej zmiany ustawionej w systemie rozdzielczości (wraz z listą proponowanych rozdzielczości, w tym tych niskich, charakterystycznych dla telefonów komórkowych),

- możliwość zmiany skórki samego programu (gdyby się znudziła, dostępnych jest około 50 skórek).

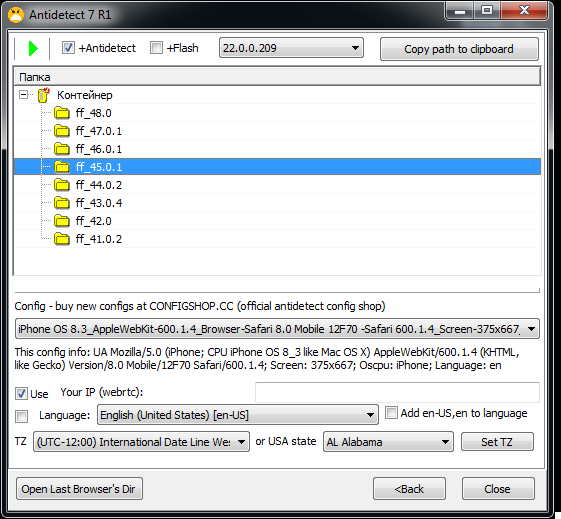

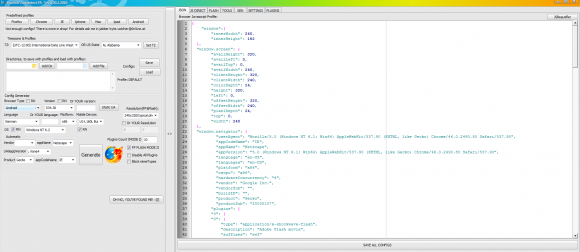

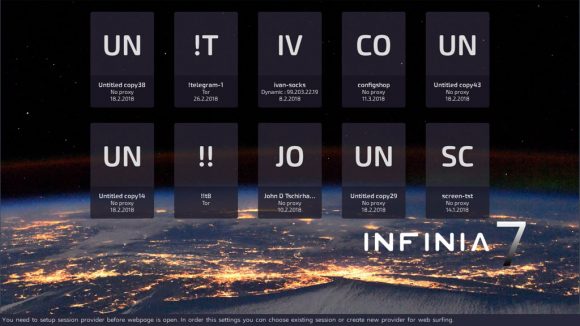

Wersja 7.x

Jest to najbardziej aktualna, współcześnie stosowana wersja Antidetecta. Cała aplikacja, a także jej model biznesowy przeszły małą rewolucję – zamiast dawać użytkownikowi końcowemu duże możliwości konfiguracji, ale również wymagać od niego sporej znajomości sposobu działania przeglądarki i systemów antyfraudowych, ta wersja stawia na minimalizm. Po włączeniu programu oczom cardera ukazuje się okno, w którym może wybrać następujące opcje:

- wersję Firefoksa, która ma zostać uruchomiona (najpopularniejsza wersja Antidetecta bazuje na Firefoksie; więcej o sposobie działania w dalszej części artykułu),

- możliwość włączenia Flasha w wybranej wersji,

- możliwość ustawienia numerów IP, które mają wyciec (a raczej zostać zespoofowane) przez WebRTC,

- język, który ma być ustawiony w przeglądarce (automatycznie w wielu miejscach, tak żeby roztargniony carder przypadkiem o jakimś nie zapomniał),

- strefę czasową, która zostanie ustawiona w całym systemie operacyjnym,

- w najnowszych wersja pojawia się również opcja spoofowania API do geolokalizacji (poprzez podanie długości i szerokości geograficznej, która ma być raportowana przez przeglądarkę).

Jednak najważniejszą nowością jest wprowadzenie swego rodzaju… mikropłatności. Tak, nie jest to pomyłka, twórcy Antidetecta nie sprzedają jednak „zbroi dla konia”, a gotowe pliki konfiguracyjne zapewniające spójność pomiędzy spoofowanymi API przeglądarki. Przykładowo: jeśli użytkownik chce być identyfikowany jako iPhone 7 z Safari, nabywa za drobną opłatą plik konfiguracyjny stworzony przez autorów Antidetecta. Plik ten tworzony jest na podstawie realnego urządzenia i zawiera informacje między innymi o User-Agencie, rozdzielczościach, pluginach i innych opcjach charakterystycznych dla urządzenia, które mają być spoofowane. Carder nie musi mieć pojęcia o żadnych szczegółach implementacyjnych – po prostu uruchamia program i wybiera plik konfiguracyjny. Podejście tego typu ma w zasadzie tylko plusy dodatnie – zwiększa grupę docelowych odbiorców, jak i generuje dodatkowy zysk oprócz nowych wersji samego oprogramowania.

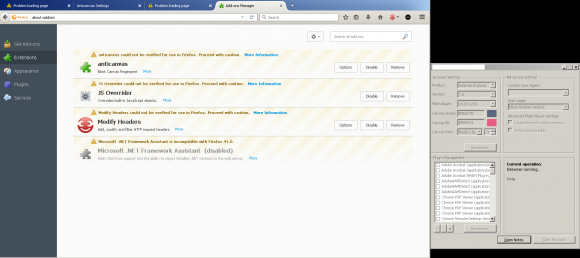

Fraudfox

Fraudfox to konkurencyjne dla Antidetecta rozwiązanie, które również może posłużyć, jak sama nazwa wskazuje, do oszukiwania systemów antyfraudowych. W przeciwieństwie do swojego konkurenta Fraudfox zamiast dostarczać jedno narzędzie dostarcza całą maszynę wirtualną wraz z odpowiednio skonfigurowanym systemem (Windows XP). Skąd to podejście? – może dziwić się skonfundowany czytelnik. Wbrew pozorom znaczący odsetek osób zajmujących się cardingiem czy inną wywrotową internetową działalnością (zwłaszcza tych początkujących) nie należy, delikatnie mówiąc, do osób, które są „dobrym graczem w komputer”. Osoby te często mają problem z użyciem gotowych narzędzi, a co dopiero ich konfiguracją (nieśmiertelne „Czy mógłby mi ktoś pomóc skonfigurować ten botnet?”). Autorzy branżowych rozwiązań, jak wszyscy doświadczeni przedsiębiorcy, wychodzą swoim potencjalnym klientom naprzeciw i maksymalnie zmniejszają próg wejścia. Naturalnie nie wszyscy carderzy mają tego typu egzystencjalne problemy, ale śmiało można uznać, że ci najbardziej zaawansowani i tak będą w stanie sami napisać sobie narzędzia.

Lecz wracając do tematu – co zostało upakowane na samej wirtualce?

- klient Tora

Maszyna wirtualna zaraz po uruchomieniu próbuje automatycznie łączyć się z siecią Tor. Również do aktywacji samego Fraudfoxa wymagane jest połączenie się z tą siecią. - Vip72socks

Narzędzie do łączenia się z socks proxy. Strona vip72.com oferuje usługi takie jak socks proxy, VPN i annonymous proxy. Płatności można dokonać za pomocą bitcoinów, litecoinów, WebMoney, PerfectMoney. Wsparcie do produktu dostępne jest na ICQ i Jabberze. - SocksCap64

Narzędzie do wymuszania użycia socks proxy przez programy, które domyślnie nie wspierają takiego rozwiązania. Narzędzie zawiera już skonfigurowany profil dla Firefoksa. - CCleaner

Niezwykle popularny wśród carderów program używany w praktyce do czyszczenia wszelkiego typu danych mogących pomóc zidentyfikować użytkownika, np. cookies, ustawień przeglądarki itp. - OSfucate

Niezwykle ciekawe rozwiązanie, nieobecne u konkurencji – pozwala na modyfikację właściwości stacku sieciowego (np. TTL, MTU czy rozmiaru okna TCP), tak aby oszukać systemy do OS fingerprintingu takie jak p0f. Narzędzie posiada zestaw gotowych profili do udawania najpopularniejszych systemów operacyjnych. - Notepad++

Popularne narzędzie zastępujące windowsowy notatnik. Używane do edycji plików konfiguracyjnych Fraudfoxa. - Firefox (wersja portable)

Tego narzędzia nie trzeba nikomu przedstawiać. Podobnie jak w przypadku Antidetecta, jest to przeglądarka, która Fraudfox wykorzystuje jako bazę do swojej działalności. - No i sam Fraudfox.

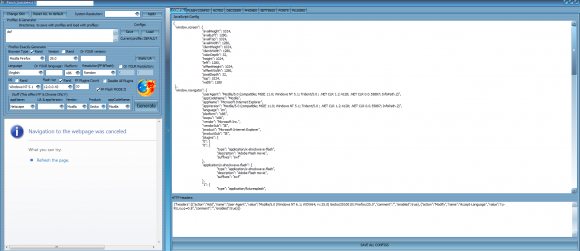

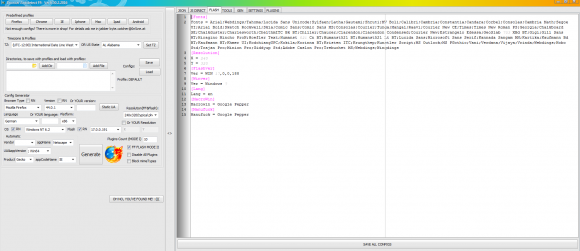

Co oferuje sam program? Umożliwia spoofowanie:

- wersji systemu operacyjnego,

- platformy (x86 / 64 bit),

- języka przeglądarki,

- strefy czasowej,

- rozdzielczości ekranu,

- przeglądarki i jej wersji.

Oprócz tych możliwości dostępny jest wybór wersji wtyczki Flash, która ma być raportowana przez przeglądarkę. Można również wyłączyć obecną w tym pluginie możliwość enumeracji czcionek, a także uniemożliwić Flashowi dostęp do mikrofonów i kamer podłączonych do urządzenia. Fraudfox pozwala również na zarządzanie czcionkami zainstalowanymi w systemie i pluginami raportowanymi przez przeglądarkę. Istnieje możliwość dodawania zarówno własnych czcionek, jak i pluginów. By utrudnić fingerprintowanie wszystkie powyższe wartości można wylosować. Tak utworzony profil można zapisać i użyć ponownie. Do bardziej egzotycznych funkcji oferowanych przez oprogramowanie należy zaliczyć możliwość zmiany czcionki, jej wielkości, koloru i koloru obramowania w przypadku wykorzystania canvas fingerprintu.

Ciekawostka mostka

Wraz ze wzrostem popularności narzędzi poddanych wiwisekcji w tym przydługawym artykule pojawia się typowy dla branży oprogramowania problem – piractwo. Twórcy oprogramowania próbują radzić sobie z nim na różne sposoby: zaciemnianiem kodu źródłowego, przechowywaniem właściwego pliku wykonywalnego i innych zasobów w zaszyfrowanym pliku binarnym i rozpakowywanie go w momencie wykonania czy wreszcie wymuszanie aktywacji / sprawdzenia oprogramowania przez internet (np. przez sieć Tor, tak jak ma to miejsce w przypadku Fraudfoxa – każdy użytkownik ma przydzielony unikalny login i hasło). Najnowsze narzędzia wykorzystują znaną i lubianą w świecie gier komputerowych doktrynę allways online…

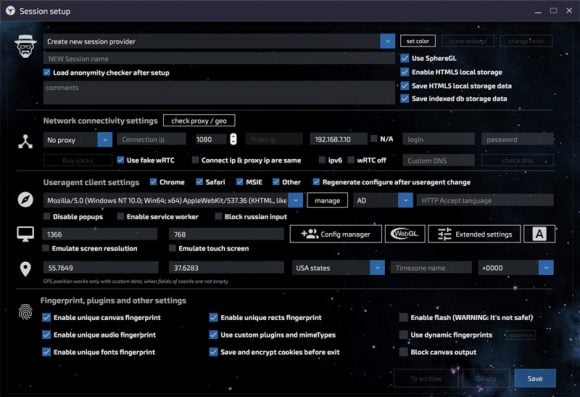

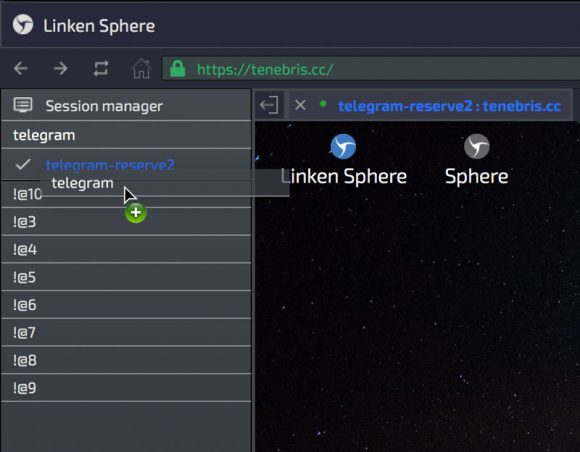

Linken Sphere

Jest to najmłodsze narzędzie w dzisiejszym zestawieniu, jednocześnie posiadające najlepszą kampanię marketingową (a jak wiadomo reklama dźwignią handlu!). Zdecydowanie jest ono również najbardziej profesjonalne i rozbudowane pod względem technicznym. Co ciekawe, twórcy tego rozwiązania zdecydowali się użyć do budowy swojego produktu własnoręcznie zmodyfikowanego silnika Chromium, a nie tak jak w przypadku konkurencji wersji portable Firefoksa i zainstalowanych w niej pluginów. Twórcy chwalą się, że usunęli z przeglądarki wszystkie narzędzia diagnostyczne mogące wysyłać dane telemetryczne np. do Google. Narzędzie jest dostępne na wszystkie najpopularniejsze systemy operacyjne: Windows, Mac i Linux (nawet Gentoo aka „mam za dużo czasu”).

Podobnie jak w przypadku najnowszych wersji Antidetecta rozwiązanie pozwala na zakup plików konfiguracyjnych, które umożliwiają spójne podszycie się pod urządzenie i przeglądarkę. Co ciekawe, twórcy informują, że takie profile pochodzą od realnych urządzeń i zawierają nawet dane typu lista czcionek czy wartości pól WebGL. Zakupując samo narzędzie, nie trzeba jednak żadnych dodatkowych płatności – bazowo zawiera ono 60000 darmowych, preinstalowanych profili przeglądarek / urządzeń.

Twórcy informują, że już od ponad roku zajmują się analizą wsteczną „konkurencyjnych rozwiązań”, a także najpopularniejszych systemów antyfraudowych. Wymieniane są tu systemy Google’a, Facebooka, PayPala, Amazona, Ebaya, ale także bardziej wyspecjalizowane, takie jak Fraudscore, MinFraud, SiftScience czy ThreatMetrix. Patrząc po stopniu złożoności oprogramowania, mieści się to w granicach prawdopodobieństwa.

Poza standardowym dla wszystkich konkurencyjnych rozwiązań zestawem funkcji (podmiana rozdzielczości, User-Agenta, strefy czasowej, języka pluginów, czcionek czy wsparcie dla Flasha) narzędzie udostępnia dodatkowo możliwość:

- wyłączenia zapisu danych dla najpopularniejszych technologii wprowadzonych przez HTML5, np. Local storage czy IndexDB,

- wyłączenia lub spoofowania najpopularniejszych typów fingerprintów (Audio, Canvas, a także stosunkowo nowego ClientRects);

twórcy chwalą się również implementacją własnego silnika WebGL umożliwiającego im dowolne generowanie wartości powiązanych z tą technologią, - spoofowania wyników WebRTC (istnieje możliwość całkowitego wyłączenia tego mechanizmu),

- emulacji rozdzielczości ekranu polegającej na realnym dostosowaniu okna do wybranej rozdzielczości, a nie tylko spoofowaniu wartości w API; funkcja ta chroni również roztargnionego użytkownika przed wybraniem niewłaściwej rozdzielczości dla danego urządzenia (np. 4k w przypadku smartfona),

- emulacji dotyku przy jednoczesnym programowym wyłączeniu możliwości raportowania ruchu myszką czy wciśnięcia touchpada,

- emulacji żyroskopu,

- udawania manualnego wpisywania tekstu w przypadku jego wklejenia,

- ustawienia własnego serwera DNS,

- spoofowania danych geolokacyjnych raportowanych przez przeglądarkę; co więcej, autorzy zintegrowali w tym celu… oprogramowanie wykorzystywane przez większość firm antyfraudowych, czyli Maxmind Geoip DB (https://www.maxmind.com/en/geoip2-country-database),

- generowania unikalnych canvas fingerprintów przez zmianę profilu kolorów na urządzeniu,

- wyłączenia pisania cyrylicą na stronie (jakby któremuś carde… użytkownikowi omsknęła się ręka przy ustawionym proxy z US),

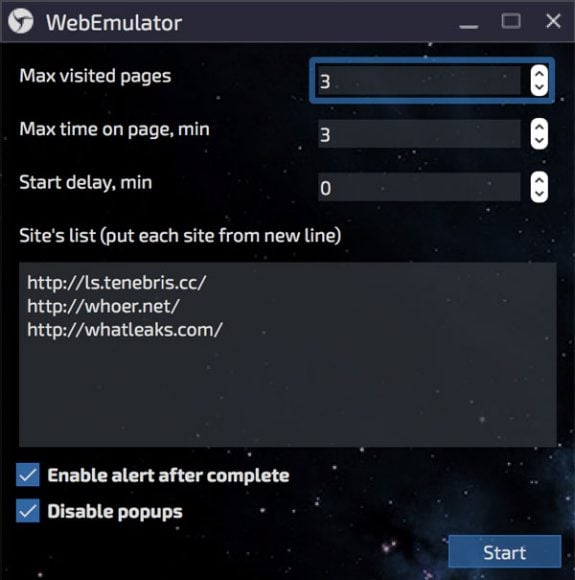

- automatycznego zbierania ciasteczek z listy wcześniej zdefiniowanych stron (warmer),

- automatyzacji zadań wykonywanych na wybranej stronie; funkcja ta może być przydatna do automatyzowania rejestracji, pharmingu bądź udawania ludzkich zachowań przed dokonaniem właściwej czynności, np. płatności kradzioną kartą. Funkcja ta umożliwia wygenerowanie takich akcji jak ruchy myszką, przewijanie, czekanie czy klikanie na wybrane linki.

Jednak nie są to najważniejsze innowacje, jakie wnosi ten produkt. Linken Sphere posiada byty zwane sesjami. Każda zakładka w przeglądarce stanowić może oddzielny kontener, do którego załadować można dowolne utworzone lub wcześniej zapisane ustawienia (z tych wymienionych wyżej w punktach). Konfiguracje te można zmieniać „ w locie”.

Co więcej, każda sesja może mieć inne ustawienie połączenia:

- normalne połączenie bez proxy,

- Tor,

- HTTP proxy,

- SOCKS5 proxy,

- dynamiczne SOCKS proxy (zmiana IP automatycznie podmienia spoofowane w WebRTC adresy IP),

- SSH tunnel,

- Tor + SSH tunnel.

Obsługa wszystkich tych sposobów połączeń wbudowana jest bezpośrednio w samo rozwiązanie – nie ma potrzeby wgrywania czy konfigurowania dodatkowych programów. Każda sesja posiada również oddzielny kontener na ciasteczka / wygenerowane fingerprinty, którego zawartość można zapisywać / wczytywać / modyfikować wedle upodobania i przenosić pomiędzy innymi sesjami.

Jak w każdej beczce miodu znajdzie się tu również łyżka dziegciu – wszystkie ustawione sesje po zaszyfrowaniu (AES) trafiają na serwery autorów, rzekomo w celu synchronizacji pomiędzy komputerami. Użytkownik końcowy nie jest w stanie w żaden sposób zweryfikować, które dane i szczegóły połączenia zostaną tam przesłane (no, chyba że zrewersują całe rozwiązanie). Technicznie nic również nie stoi na przeszkodzie, by twórcy Linken Sphere byli w stanie wykonać atak MITM / MITB na osobie wykorzystującej ich oprogramowanie.

Podsumowanie

W poniższym artykule czytelnik mógł zapoznać się z możliwościami kilku najpopularniejszych narzędzi wykorzystywanych do omijania systemów antyfraudowych opartych na fingerpintowaniu, a także ewolucją jednego z nich. Autor po krótszym namyśle postanowił jednak zanudzić czytelnika szczegółami technicznymi, toteż następna część odpowie na pytanie, jak działa jeden z programów.

Marcin Mostek

Nethone

Komentarze

Dobra, chcę nabyć Linken Sphere. Chcę być Cartelem. Czy ktoś z was chłopaki pomoże mi go skonfigurować?

Zapomnieliście dodać, że artykuł zawiera lokowanie produktu :D

Ciekawy i przydatny dla wielu osób artykuł. Przydał by się jeszcze drugi, opisujący mechanizmy wykorzystywane do detekcji fraudów.

Zdecydowanie sprzeciwiam się nazywaniem Gentoo „Mam za dużo czasu”. Dla osób z własnym ulubionym zestawem flag kompilatora Gentoo to niezrównany wybór, bo budowanie paczek jest zautomatyzowane po początkowej konfiguracji

Autor przeprasza za ten oczywisty bait, ale nie mógł się powstrzymać :)

te programy sprawiają wrażenie niezłych honeypotów a wątpię że magiczne pliki konfiguracyjne są w stanie choć trochę udawać prawdziwą maszynę wirtualną z prawdziwą przeglądarką

Hmm, trudno oszacować skuteczność takich narzędzi względem różnych systemów antyfraudowych. Programy tego typu wydają się raczej wykorzystywane przez początkujących bądź średniozaawansowanych specjalistów – ci najlepsi mają wystarczające umiejętności by się bez nich objeść lub samodzielnie wytworzyć alternatywy. Można domniemywać, że skoro jedno z nich (Antidetect) działa nieprzerwanie na rynku od przeszło 5 lat i cały czas jest rozwijane to jednak musi wykazywać się jakąś skutecznością (w końcu ktoś je musi kupować).

Wszystko pięknie,tylko skoro np. kasyna itd. opierają się na numerach seryjnych hardware itd to dobrym pytaniem jest czy puszczenie wszystkiego w wirtualce i tak nie jest na tyle dziurawe by poszły prawdziwe numery seryjne albo by udało się wykryć,że system jest zwirtualizowany.JS (a kto wie czy nawet nie bez JS w określonych sytuacjach) + exploity i z wirtualki można czasem wyskoczyć.Sama identyfikacja VM nie jest jakąś rocket science – wirusy czasem mają zaimplementowane korzystanie z „wadliwych” (nie udokumentowanych) mikrokodów celem „wykrycia” wirtualki więc jeśli system antyfraudowy by był bardziej „agresywny” i była odpowiednia umowa z twórcami antywirusów… Nie jestem programistą,tym bardziej tak „dobrym” (cudzysłów celowo – tak zweaponizowany fingerprinting może posłużyć do bardzo złych rzeczy),ale da się na pewno.

W przypadku przeciętnego systemu antyfraudowego wykrycie wirtualki najpewniej rzuci ostrzeżeniami – choć ciekawe jak unikają tu false positives jeśli ktoś robił by swoją bankowość elektroniczną np. pod QubesOS.

Pamiętajmy, że większość systemów antyfraudowych działa tylko w przeglądarce, jedynie systemy związane z kasynami są bardziej agresywne i wymagają instalacji. Rzeczywiście jest sporo sposobów identyfikacji maszyny wirtualnej (tak zwane ataki Redpill, notabene właśnie od autorki świetnego Qubesa np. https://web.archive.org/web/20070911024318/http://invisiblethings.org/papers/redpill.html; bądź sztuczki stosowane przez wirusy), ale działają one zwykle z środka maszyny – w przypadku użycia tylko wyłącznie przeglądarki rozpoznanie VMki jest o wiele trudniejsze. Szczerze mówiąc nie wyobrażam sobie użycia exploitów w tego typu systemach (komplikacje prawne, potencjalne crashe systemu, koszty utrzymania i nabywania/researchu itp.) nie mówiąc już o paleniu 0day’a do tak trywialnych celów.

” Szczerze mówiąc nie wyobrażam sobie użycia exploitów w tego typu systemach (komplikacje prawne, potencjalne crashe systemu, koszty utrzymania i nabywania/researchu itp.) nie mówiąc już o paleniu 0day’a do tak trywialnych celów.” – trywialnych tylko przy założeniu,że fingerprinting służy do typowych celów komercyjnych co jednak nie jest aż takim problemem. Jeśli się jednak jest „paranoikiem” przez duże „P”,to właśnie tak „granularne” ale stabilne rzeczy jak hardware i tak „skomplikowane prawnie” rozwiązania mogą zostać użyte przez kogoś innego niż kasyna w formie zweaponizowanej. Potencjalny problem jaki widzę to używanie podobnej technologii przez trzyliterowe (i nie tylko) służby. Jak pisałem „agresywny” fingerprinting :)

A w kwestii tylko przeglądarki: trudniejsze nie znaczy niemożliwe.

Jasne, jest to możliwe, aczkolwiek wydaje mi się, że dysponując zasobami i uprawnieniami tego typu organizacji mogą istnieć tańsze i skuteczniejsze rozwiązania.