Choć pod hasłem lokalizowania dowolnego telefonu najczęściej kryje się próba oszustwa, to jednak są firmy, które nie tylko oferują taką usługę, ale także ją rzetelnie wykonują. Jej koszt jest wysoki, jednak można namierzyć prawie każdy telefon.

Przyznamy sami, że na początku brzmiało to dla nas trochę jak mieszanka science-fiction z tanim oszustwem, jednak lektura materiałów źródłowych przekonała nas, że faktycznie na rynku dostępna jest usługa globalnego lokalizowania telefonów komórkowych w oparciu jedynie o ich numer.

Nie dla zwykłego obywatela

Na początku chcieliśmy oszczędzić czasu podejrzliwym małżonkom – nie, nie wystarczy wysłać SMSa za 30 PLN by dowiedzieć się, gdzie znajduje się telefon żony. Usługę śledzenia komórek oferują co najmniej dwie duże firmy zajmujące się inwigilacją na zlecenie rządów z całego świata i nie oferują jej klientom indywidualnym. A jeśli nawet, to pewnie jej cena przekracza budżet przeciętnego gospodarstwa domowego setki lub tysiące razy.

W ręce dziennikarzy Washington Post trafiła broszura marketingowa firmy Verint, znanej z budowy rozwiązań do „kontroli korespondencji”, czyli podsłuchów. Verint oferuje między innymi platformy podsłuchowe dla operatorów telekomunikacyjnych czy też przenośne zestawy do podsłuchu telefonii komórkowej, tzw. IMSI Catchery, kupowane również przez polskie służby (system ENGAGE GI2). W swojej ofercie od co najmniej stycznia 2013 ma również produkt SkyLock, który umożliwia globalne śledzenie lokalizacji telefonu komórkowego. Działa on bez świadomej współpracy operatorów telekomunikacyjnych, wykorzystując niedoskonałości protokołu SS7 i jego wdrożenia. Innym dostawcą podobnego rozwiązania pod nazwą Infiltrator Global Real-Time Tracking System jest firma Defentek z siedzibą w… Panamie.

Lokalizowanie proste, łatwe i przyjemne

Według materiałów otrzymanych przez dziennikarzy usługa oferowana jest w formie dostępu do witryny internetowej, na której wystarczy podać numer telefonu ofiary inwigilacji, by po chwili otrzymać informację o jej przybliżonej lokalizacji. Przybliżonej, ponieważ w większości przypadków system jest w stanie uzyskać informację o stacji bazowej, do której podłączony jest dany telefon. W mieście może to oznaczać namiar z dokładnością do kilkuset metrów, w terenach mniej zurbanizowanych to kilka lub kilkanaście kilometrów.

Bez wątpienia jest to najwygodniejsza metoda lokalizacji. Nie wymaga instalowania oprogramowania na śledzonym telefonie, nie wymaga współpracy operatora ani angażowania organów ścigania. Do tego działa globalnie, bez większych ograniczeń. Co więcej, choć ogólna lokalizacja teoretycznie daje tylko pojęcie o rzeczywistym miejscu przebywania celu, to pozwala także na znaczne zawężenie obszaru użycia dużo precyzyjniejszych urządzeń, jak chociażby IMSI Catchera, który potrafi wskazać lokalizację celu z dokładnością do kilku metrów.

Informacje o lokalizacji pochodzą z baz danych operatorów telefonicznych. Operatorzy ci oczywiście nie udostępniają tego typu danych publicznie, są one jednak niezbędne do zarządzania ruchem międzynarodowym i krajowym. Każdy operator posiada w swoich systemach informacje o tym, gdzie obecnie znajdują się jego własne telefony oraz telefony obcych sieci, zalogowane do jego infrastruktury. Informacje te są również wymieniane pomiędzy operatorami w celu odpowiedniego kierowania ruchem międzyoperatorskim.

Jak to działa

Firmy oferujące usługę lokalizacji komórek uzyskały w bliżej niezidentyfikowany sposób dostęp do sieci niektórych operatorów komórkowych na całym świecie. Możemy podejrzewać, że dzięki współpracy w innych dziedzinach (np. systemy podsłuchowe) lub w krajach o niższej kulturze prywatności dostawcom tej usługi udało się przekonać operatorów, by pozwolili im zainstalować w swojej sieci odpowiednie urządzenia. Urządzenia te następnie mogą, korzystając z sieci wymiany informacji międzyoperatorskich (funkcjonującej dzięki umowom roamingowym) wysyłać do „zaprzyjaźnionych” sieci pytania o lokalizację poszukiwanych telefonów. Co do zasady tego rodzaju zapytania powinny być filtrowane i szczegółowa lokalizacja telefonu nie powinna być przekazywana w odpowiedzi, jednak w większości przypadków filtry nie zostały prawidłowo zaimplementowane i informacje o lokalizacji nadajnika są udostępniane stronom niepowołanym.

Na szczęście nie wszyscy operatorzy niefrasobliwie udzielają informacji o telefonach w swojej sieci. Sam Verint ocenia skuteczność działania swojej platformy na 70%. Jest to wartość zbieżna z wynikami badań specjalistów z firmy P1 Security, którzy przetestowali sporą pulę operatorów, z których 75% udostępniało innym operatorom informacje o lokalizacji urządzeń. Niestety brak informacji o konkretnych operatorach – pozostaje mieć nadzieję, że polscy dostawcy usług znajdują się wśród tych 25% o bezpieczniejszej konfiguracji protokołów.

Trochę techniki

Dostępne w sieci informacje nie wskazują na szczegóły techniczne całego procesu lokalizacji, jednak udało się nam ustalić niektóre jego aspekty. Podstawą działania systemu jest standard SS7, opisujący zbiór protokołów wykorzystywanych w sieciach telekomunikacyjnych. Opracowany w latach osiemdziesiątych ubiegłego wieku nie był skonstruowany z myślą o bezpieczeństwie danych.

Firma P1 Security w swojej prezentacji na tegorocznej konferencji Hackito Ergo Sum pokazała, jak za pomocą komunikatów SS7 można ustalić lokalizację abonenta z dokładnością do nadajnika stacji bazowej lub co najmniej do regionu kraju. Możliwość lokalizacji wynika z błędnego filtrowania poszczególnych komunikatów lub zbyt dużego poziomu zaufania do obcych sieci. Dokładność możliwej do uzyskania informacji o lokalizacji zależy od tego, jakie rodzaje komunikatów wysyła, a jakie zatrzymuje.

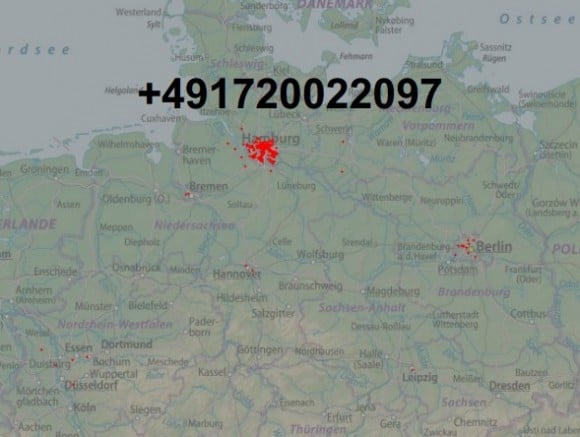

Ogólną lokalizację numeru telefonu można otrzymać dzięki uzyskaniu od sieci docelowej numeru centrali (MSC), do której podłączony jest poszukiwany numer. Jak pokazano już w 2008 roku, identyfikatory central są najczęściej związane z konkretnym, obsługiwanym przez nie regionem. Na przykładzie Niemiec jeden z badaczy ustalił, że konkretne numery central powiązane są z konkretnymi miastami.

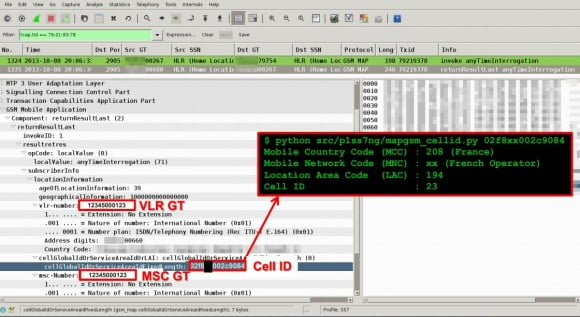

Informacja o centrali daje nam jednak tylko bardzo ogólną lokalizację. Można ją znacznie zawęzić, jeśli otrzymamy odpowiedź na zapytanie „anyTimeInterrogation” (ATI). W komunikacie zwrotnym znajduje się wartość, która wskazuje na ostatnią znaną stację bazową, do której był zalogowany telefon. Korzystając np. z bazy Open CellID możemy sprawdzić dokładnie na mapie, gdzie znajduje się nadajnik.

Co prawda tego rodzaju informacje powinny być jedynie udostępniane zaufanym sieciom, to jednak zarówno błędy w konfiguracji interfejsów jak i możliwość ominięcia filtrów (badacze nie podali szczegółów tej metody) sprawiają, że dane te stają się dostępne dla dużo większego grona odbiorców.

Kto korzysta z tych usług

Lista klientów dostawców tych usług jest dobrze strzeżoną tajemnicą. Według informacji, posiadanych przez dziennikarzy, są to rządy co najmniej kilkunastu krajów. Z podobnych rozwiązań mogą korzystać także inni – nic nie stoi na przeszkodzie, by takie same platformy budowały organizacje przestępcze czy służby wywiadowcze innych krajów. O ile z reguły krajowe przepisy regulują i ograniczają możliwość lokalizowania telefonów obywateli tego kraju, to już namierzanie telefonów obcokrajowców poza granicami danego kraju najczęściej nie jest zakazane przepisami. Platforma firmy Verint nie umożliwia namierzania telefonów w Izraelu (skąd się firma wywodzi) ani w USA (gdzie ma siedzibę), jednak produkty innych dostawców nie mają już takich ograniczeń.

Czy można się przed tym zabezpieczyć

Niestety zwykły użytkownik może zabezpieczyć się przed tym atakiem tylko rezygnując z używania urządzeń wyposażonych w kartę SIM – lub liczyć na swojego operatora. Jeśli któryś z naszych Czytelników może podzielić się wiedzą o konfiguracji protokołów u największych polskich operatorów w kontekście tej metody śledzenia, to prosimy o mniej lub bardziej anonimowy wpis w komentarzach.

Komentarze

w Izraelu (skąd się forma wywodzi)

forma ??

Firma!!

Skąd założenie, że te 70% zawiera się w tamtych 75? Równie dobrze nikt może nie być bezpieczny.

Przy domyślnej konfiguracji sprzętów Ericssona takie odpytanie nie powinno zwrócić CellId. Plus ma sieć podzieloną 50/50 Ericsson/NSN

Myślę że Polska udostępnia NSA to co może. Akurat polskie służby mają bardzo dobre kontakty z Amerykanami. Nie ufałbym – jeśli chodzi o bezpieczeństwo i poufność – polskim operatorom i polskim służbom.

.

USA, Kanada, New Zealand, UK, Niemcy i Izrael, prawdopodobnie mają dostęp do tych baz – pewnie tak, bo stać ich na opłacenie dostępu do takich danych – to mogą inwigilować już cały światowy ruch w telekomunikacji/teleinformatyce. To pewnie o te państwa chodziło. Do wyżej wymienionych dodałbym jeszcze bogate kraje arabskie współpracujące z USA (Arabia Saudyjska, Jordania, Katar, ZEA) i Rosję.

.

Przypomniała mi się pewna rzecz:

Jeśli mnie pamięć nie myli, to gdzieś na forum widziałem linka do telefonu który w sposób ciągły może zmieniać IMEI. Robi się to z poziomu menu telefonu – zrobi to zwykły user. Ten telefon jest do nabycia chyba w USA. Chyba sporo kosztuje, w przeliczeniu na PLN jakieś kilka(naście) tysięcy. Nie mogę sobie przypomnieć nazwy firmy produkującej tę zabawkę. Nie pamiętam też linka. Może ktoś na forum wie o co chodzi i może temat rozwinąć?

Póki co, w Polsce ciągle jeszcze można kupować prepaidy bez rejestracji (np. w Niemczech już nie da się, w krajach arabskich też nie). Czyli jeśli chcesz, to kupujesz taki telefon z ciągle zmieniającym się IMEI, do tego karta prepaidowa i możesz dzwonić wszędzie ile tylko chcesz i jesteś nie do namierzenia. Taki telefon w ręku przestępcy lub świrusa to katastrofa.

Zmiana imei niewiele daje jeśli nie żongluje się kartami SIM. Co z tego, że zmienia Ci się co chwilę IMEI jak IMSI+MSISDN zostaje takie samo? Jeśli chcesz być niewykrywalny to tylko jednorazówki i kart zmieniane w zupełnie różnych, niepowtarzalnych lokalizacjach i noszenie tylko jednego telefonu na raz. Można wpaść na głupocie tj. ta sama, dość stara, wersja przeglądarki którą złapie Ci gdzieś firewall operatora.

Oczywiście, że trzeba ciągle przekładać i zmieniać świeże karty SIM. Miałem to na myśli pisząc o tym. To rzecz absolutnie konieczna przy takiej aktywności.

Bardzo słuszna wypowiedź. Np. szpiedzy CIA w jednej z palestyńskiej organizacji wpadli na analizie bilingów – ich telefony „operacyjne” wyróżniały się tym, że przez długi czas nie wykonywali żadnych połączeń, a potem jedno, po którym telefon znikał. Kontrwywiad przeanalizował wzorzec zachowania i po jednym przypadku zidentyfikował naście następnych. Pomijam już to, że z prowadzącymi spotykali się wszyscy w jednej restauracji. Trzeba będzie kiedyś o tym napisać :)

Żonglowanie nie wiele pomoże. Raczej wymiana wszystkiego na raz: telefonu, karty i lokalizacji. Choć i to raczej opóźnia niż gwarantuje. Każde połączenie generuje Call Detail Record (CDR) z niebagatelną ilością metadanych, w zupełności wystarczających do powiązania i wykrycia „żonglerki”.

hi witaj widze ze jestes bardzo oblatany w tych sprawach-ja niestety nie napisze krotko i na temat -mam dwoch synow prawie doroslych ale ciagle ich nie ma doradz cos zebym wiedzial gdzie sa poza domem ! z gory dziekuje

hej mam pytanko czy można namierzyć telefon samsung s6 został mi skradziony 25 lutego mam numer imei natomiast od razu karta z numerem telefonu jest wyciągnięta

Nie jest jednak nie do namierzenia. Jeśli ciągle zmienia się numer IMEI, to pytanie, z jaką częstotliwością jest to robione. Kupno prepaida za każdym stalkerskim atakiem to też niezłe koszty, ok. 5000 zł na 1000 ataków więc nie jest to takie całkiem za free lub jest taniej, ale mniej bezpiecznie dla „atakującego”.

Ja myślę, że aparat albo ma opcję że sam zmienia IMEI co zadany interwał, albo że zmieniasz go ręcznie. Prepaidy startówki kosztują jakieś 5 PLN. Dla osoby zmotywowanej do ukrywania swojej tożsamości, nie są to koszta nie do przeskoczenia. Pomyśl, że dealujesz i załatwiasz transport koki lub MDMA w hurtowych ilościach – i tak zarobisz na tym setki tysięcy złotych, to co to jest za koszt wydać kilkadziesiąt-kilkaset złotych na prepaidy? To żaden koszt. A jeśli kręcisz wałki na naprawdę olbrzymie sumy, to wtedy nawet poświęcenie kilku tysięcy nie jest problemem – świat przestępczy wrzuca to w „koszta operacyjne”, za które i tak zapłaci końcowy klient.

Jedyne co może cię zdradzić przy takim telefonie, to fakt że w logach operatora zostaje ten numer zapisany. Jeśli mają jakąś bazę – a pewnie mają – i są w stanie wyszukiwać IMEI i kojarzyć go z konkretnym userem lub aparatem GSM, to w końcu w bazie pojawią się numery IMEI które nie będą do niczego pasowały. Czyli wzbudzą podejrzenie że to jakiś techniczny majstersztyk do ukrywania tożsamości. Służby będą analizować to „krzyżowo” z wykonanymi połączeniami, danymi BTS, innymi metadanymi. Na pewno szybko cię nie znajdą i nie złapią.

W urzadzeniach(telefonach i tabletach) opartych o uklady ARM firmy MTK bardzo latwo zmienia sie imei, mozna to rowniez wykonac z poziomu systemu i aplikacji.

Nie sa potrzebne tysiace zl a pare stow :)

Masz na myśli „MtkDroidTools”?

Nawet nie… Wystarczy terminal: echo imei > odpowiednia ścieżka

Później reboot i gotowe. Na Sony (sprawdzane na SXS) też się tak da, tylko jest od groma kombinowania z zabiciem RILa wcześniej… na mtk nie trzeba tego robić.

Mógłbyś zdradzić coś więcej odnośnie Sony? Bo przy takim poziomie dostępu pewnie idzie też zdjąć simlocka i blokadę bootloadera (niech żyje orange)

Nie, mam na mysli MTK Imei Writer :]

Za 800 EUR masz Xcella który potrafi zmieniać IMEI automatycznie przy każdym połączeniu

http://x-cellular.com/phones.html

Trzeba tylko zmieniać kartę ;)

Zastanawia mnie łatwość z jaką można kupić taką zabawkę. W czasach powszechnej i agresywnej inwigilacji, służby pozwalają na dystrybucję takiego sprzętu? Dlaczego? Żeby mieć problemy? Może ja czegoś nie rozumiem. Czegoś nie rozumiem?

.

Abstrahując od kupna tej zabawki w sklepie gdzie podajesz dane, bo to mija się z celem. Kupujesz go albo bez podawania danych albo od pasera z kradzieży. Zresztą Chiny na pewno wypuszczą swoją wersję Xcella, nie będą pytać o rejestrację danych, bylebyś kupił aparat:)

UKE chciało wprowadzić zakaz modyfikacji IMEI bodajże w 2005 (w imię walki ze złodziejami telefonów) ale chyba nie weszło. Służby chcą mieć wiele przepisów, ale i tak mają już sporo i walczą raczej o utrzymanie (vide retencja + kontrola na koszt operatora) niż o nowe zabawki.

Ale sama zmiana IMEI jest już zabroniona i karana. Nie chce mi się teraz szukać, ale na 100% jest to gdzieś w polskim prawie zapisane.

No właśnie szukałem i nie znalazłem…

Do służb mam stosunek ambiwalentny. Są potrzebne ze zrozumiałych względów. Niestety w Polsce – kraju bardzo rozczarowującym – wiele rzeczy działa nie tak jak należy. Służby – niestety – też nie działają tak jak powinny…

Dość dobrze działa Agencja Wywiadu, mimo że zaliczyli ogromną wpadkę z Kiejkutami i tajnym więzieniem oraz wpadkę związaną z defraudację olbrzymich pieniędzy z ich funduszu „operacyjnego”.

Agencja Bezpieczeństwa Wewnętrznego – za rządów PiS i zarządzanej Agencją przez Bogdana S., wielu zdolnych agentów odeszło ze służby. Została luka pokoleniowa. Wtedy też ABW stało się ramieniem polityki – przykładowo sprawa Barbary Blidy, itp. PiS bardzo rozpieprzył ABW, jak wszystko czego się tknęli.

Bardzo dobrze radzi sobie CBŚ pod wodzą Pawła Wojtunika, który jest konkretnym i mądrym facetem.

Korekta

jest „Bardzo dobrze radzi sobie CBŚ pod wodzą Pawła Wojtunika”

miało być „Bardzo dobrze radzi sobie CBA pod wodzą Pawła Wojtunika”

Pomyliłem się, zmęczony jestem, miałem pokręcony dzień.

Równie łatwo, co kupić taki telefon jest monitorować i tworzyć listę osób które takowy kupują. Daj komuś złudzenie anonimowości = profit.

za 100pln można nabyć popularne samsungi gdzie imei zeruje się kodem z klawiatury. jest to po prostu efekt uboczny zdejmowania simlocka. i taki aparat bez problemów działa w sieciach polskich operatorów. krótko – masz stały imei 0000000000.. który jest nie tylko nieunikalny ale takich aparatów w polsce funkcjonują setki jeśli nie tysiące. zresztą za totalne grosze można kupić stary telefon w którym roma modyfikowało się z palca i wgrywało portem szeregowym – taka zmiana imei zajmuje parę minut.

mieliśmy urządzenia telemetryczne, które miały domyślny IMEI 12345678…. i w wielu europejskich krajach nie mogły się połączyć z żadną siecią (choć w Polsce działały) – pamiętam, że na pewno na Węgrzech i w Rumunii. Podobnie jest pewnie z 0000…000. Dziwne, że jeszcze nie zablokowali takich IMEI w PL.

Za pare stow mozna kupic Overmaxa na MTK ze skopanym softem, ktory w kolko ustawia przypadkowy MAC Wifi i jezeli dobrze pamietam to z Imei tez podobnie…

Nie wprowadzaj w blad,w Niemczech w duzych sieciach handlowych i w salonach telefonii musisz zarejestrowac karte prepaid, owszem ,ale karty np. Lebary mozesz kupowac bez rejestracji w kazdym zwyklym punkcie typu kiosk.Bylem w Niemczech pare lat i korzystalem z takiej karty bez problemu i tak jest do dzisiaj.Karty prepaid Lebara dzialaja takze jako internetowe,sa nawet pakiety internetowe.Mozna je zarejstrowac sa pewne profity z rejestracji ale nie trzeba,poza tym rejestracja jest internetowa wiec mozna podac lipne dane.

Użytkownik JALA z elektrody udostępnia namierzanie GSM. Koszt z tego co pamiętam 1000 zł

http://www.elektroda.pl/rtvforum/topic2806858.html

Temat wałkowany wiele razy, zamykam.

——–

Piszę poprawnie po polsku.

Nie mogłem się powstrzymać…

Panowie, a co z telefonami satelitarnymi :) , da się je namierzyć czy tylko jak słyszałem ,że najwyżej długość geograficzną na której jesteś ?

Nie jestem prawnikiem i tę informację należałoby przeanalizować właśnie z nim:

1) http://gsmonline.pl/artykuly/zmiana-imei-to-przestepstwo

2) http://www.telepolis.pl/wiadomosci/zmiana-imei-w-polsce-jest-karalna,2,3,1710.html

O ile prawnik da radę, bo polskie prawo jest tak napisane, że szkoda słów…

Pewnie jest to niejednoznaczne – kolejna „wada” prawna, która być może przy dokładniejszym śledztwie okaże się celowym działaniem, jak wiele przepisów w Polsce pisanych niejednoznacznie, by dać miejsce do bezpiecznych wałków…

Art 270 – fałszerstwo dokumentu, brzmi jak szaleństwo, od kiedy telefon jest dokumentem.

Art 306 „Kto usuwa, podrabia lub przerabia znaki identyfikacyjne, datę produkcji lub datę przydatności towaru lub urządzenia, ” już lepiej, ale aż strach MAC adres zmieniać…

Dlatego pisałem że to niejednoznaczne. Myślę, że wyrok sądu zależeć będzie od widzimisię sędziego. Jeden sąd stwierdzi że fałszujesz, inny sąd – że właśnie nie… Czekam aż taka sprawa pojawi się na wokandzie. Będzie precedensem!

.

W krajach europejskich, zmiana IMEI jest już wyraźnie określona przez kodeksy karne i jest karalna: http://www.telepolis.pl/artykuly/zmiana-imei-a-prawo-w-europejskich-krajach,3,3,78.html

W Polsce też tak będzie, to kwestia czasu. Na razie w polskim prawie jest to zapisane jak podałem w linkach, czyli niezbyt wyraźnie. Ale u nas to się też zmieni.

Tak samo jak zostanie zniesiony zakup prepaida bez rejestracji. Jeszcze kilka głupich dużych ogólnopolskich alarmów bombowych i w końcu i u nas to przegłosują.

Z telefonami satelitarnymi się nie zetknąłem. Być może się mylę, ale wydaje mi się że łatwiej je namierzać bo jest ich zwyczajnie mało – duuużo mniej niż telefonów GSM. Także sposób dystrybucji tych aparatów i rejestracji w telekomunikacji satelitarnej jest odmienny od typowego GSM. Mniejsza ilość = mniejszy zbiór danych do analizy, i łatwiej zawęzić obszar poszukiwań.

Kiedyś czytałem o internecie satelitarnym i tam nawet protokół TCP/IP jest zmodyfikowany w stosunku do tego „zwykłego”: http://www.kt.agh.edu.pl/~brus/satelity/tcpip.html

PODOBNO operator może ustalić w miarę dokładnie pozycję i prędkość aparatu.

Nie może. Bazując jedynie na logowaniach /LAC;CID/ można otrzymać tylko przybliżony wynik, bardzo nie dokładny. Technologie pozwalające operatorowi na dokładniejszą lokalizację MS wymagają zainstalowania dodatkowego sprzetu i podwyższają koszty. Z tego co wiem polscy opertorzy ich nie stosują.

Chyba na podobnej zasadzie (SS7) działa odkrywanie zastrzeżonego numeru telefonu.

Możesz znaleźć więcej szczegółów na temat tego, jak określonej lokalizacji telefonu komórkowego, i jak uniknąć (lokalizacja spoofing):

https://translate.google.com/translate?sl=ro&tl=pl&js=y&prev=_t&hl=en&ie=UTF-8&u=http%3A%2F%2Fanti-interceptare.weebly.com%2Fblog%2Flocalizarea-telefonului-cum-poate-fi-evitata&edit-text=

Tu zobaczysz jeden z naszych użytkowników telefonów komórkowych, z zastrzeżeniem lokalizacji i przechwyceniem. Więc pokaż zlokalizowaną telefon GSM:

https://translate.google.com/translate?hl=en&sl=ro&tl=pl&u=http%3A%2F%2Fanti-interceptare.weebly.com%2Fblog%2Fde-la-utilizatorii-telefonului-anti-interceptare-cu-imei-variabil-alerte-de-localizare

I tutaj można znaleźć informacje na temat wszystkich technik przechwytywania telefon komórkowy:

https://translate.google.com/translate?hl=en&sl=ro&tl=pl&u=http%3A%2F%2Fanti-interceptare.weebly.com%2Fblog%2Fcum-ne-sunt-interceptate-telefoanele

Przepraszamy za pomyłkę tłumaczenie. Użyłem Google Translate.

Dlaczego nie wdrożą powszechnego, bezpiecznego rozwiązania typu HTTPS dla komórek? Nie chodzi już raczej o możliwość podsłuchu rządowego, ponieważ przy dużo większym Internecie zostało to pomyślnie zaaplikowane.

Do połączenia z Internetem można selektywnie zaciął nowoczesnych systemów przechwytujących. I nie ma połączenia internetowego https bezużyteczny.

Dyskusja jest trochę akademicka. Trzeba odróżnić faktyczne możliwości od teoretycznych, bądż muszą być spełnione szczególne warunki. To identyczna sytuacja gdyby powiedzieć, że samochody jeżdżą z prędkością powyżej 300 km/h.

Tak, ale nie wszystkie; tak ale zwykle na torach wyścigowych, tak ale nie przez cały czas.

Podobnie jest z możliwościami podsłuchu i namierzania użytkownika telefonu.

Nie zawsze nie wszędzie.

To co oferuje Xcell jest dostępne w wielu modelach telefonów tylko wymaga trochę wiedzy i klku czynności manualnych. Zaletą tego telefonu w wersji „full wypas” jest to że operuje dużo możliwych opcji.

Ogólnie chodzi o to, że w każdym przypadku lepiej jest wiedzieć, kiedy i jak długo telefon jest odbierany, niż korzystać z szyfrowanego telefonu i organom ścigania państwa przechwycić cię w inny sposób (mikrofonów zainstalowanych w domu lub w pracy, źródeł ludzkich, itd). Ponadto, prawie wszystkie telefony używać szyfrowanego połączenia internetowego, które mogą być selektywnie zacięty żadnego przechwytywania GSM, więc każdy telefon, który wykorzystuje szyfrowaną transmisję można anulować przez telefon przechwytywania.

A identyfikacja czasami nie odbywa się po analizie głosu, po co jakieś cuda ponadto ?? Imei nie istotny, Sim nie istotny itd … tylko sam głos istotny :)

Nieprawda! Nakładki zmieniające głos są już od dawna: http://www.pcworld.pl/artykuly/322435/Zgadnij.kto.dzwoni.html

Na smartfony też są takie nakładki, uruchamiasz i jesteś nie do rozpoznania

Wobec tej metody nic nie jest istotne

http://sekurak.pl/sledzenie-telefonow-na-podstawie-sygnalu-gsm/

Technicznie: przy połączeniu operator nawiązującego połączenia dostaje identyfikator BTSa odbierającego. Może udaje im się jakoś zainicjować połączenie bez faktycznego połączenia…

IMEI sie zmienia, IP mozna. Zmienic adres MAC?:) GPS tez napewno ma jakis identyfikator… Z reszta jak ktos sie uprze zeby cie sledzic to idziesz do dentysty i cos Ci motuja z plaba idziesz do lekarza okazuje sie ze jest chory I ma zastepstwo wchodzisz do jeziora, rzeki, morza i nagle sie skaleczysz kupujesz tabletki w aptece komar cie ugryzie, a i tak najprawdopodobniej dostajemy swoj MAC adres toz po narodzinach albo jeszcze przed

Potrzebuję pomocy. Skradziono mi telefon, próbowałem już chyba wszystkiego (byłem na policji, szukałem po komisach/lombardach i nic). Za pomoc jestem w stanie zapłacić (jeśli przyniesie pozytywny rezultat- odnalezienie telefonu). Rozumiem, że nikt nie ma powodu mi ufać, ale daje gwarancje, że zapłacę. Proszę o kontakt na facebook: Bożydar Łasisz lub adres mailowy: [email protected]

Znam numer IMEI telefonu jeśli to mogłoby pomóc lub mogę podać nr telefonu używany przeze mnie (zapewne karta SIM dawno wyrzucona, ale jeśli to komuś pomoże to mogę podać)

P.S. Wygodniej będzie dogadać się przez Facebooka ;)

W kwestii lokalizacji telefonów komórkowych to ja korzystam z 2 serwisów które na to pozwalają. Pierwszy to http://i-mobi.pl a drugi to http://lokalizuj.mobi Oczywiście w obu przypadkach trzeba zainstalować małą aplikację na telefonie ale chociaż działa a nie jak te wszystkie za sms 30 zł

Piotr rozumiem , ze jesteś tam prezesem od wyłudzania

Bardzo bym prosil kogos o pomoc potrzebuje namierzyć dziewczyne która wyjechala do holandi i nie mam z nia zadnego kontaktu :( bardzo proszę o udzielenie mi pomocy :(

Spróbuj przez aplikację i-mobi. Niestety jest płatna, ale będziesz mógł także ściągnąć historię połączeń i sms gdybyś chciał sprawdzić.

Sms

jezeli tak dziala to chcialbym wyprobowac

Dzień dobry.Bardzo mi zależy na namierzeniu lokalizacji telefonu mojego męża który jest w w sieci Orange/mój tel.jest w T-Mobile/i przebywa obecnie w Anglii,ale nie odbiera komórki i chciałabym dowiedzieć się po namierzeniu lokalizacji jego komórki w jakim mieście przebywa obecnie.Jakie komendy mam wykonać,aby jak najdokładniej dowiedzieć się gdzie się znajduje.Mam pewne podejrzenia i chcę to sprawdzić.Dziękuję i czekam na odpowiednie komendy

Całkiem się bandytom w głowach poprzewracało. Podsłuchiwać nas będa…! Jeszcze czego?! Powinni siedzieć w więzieniu a nie przy korycie.

A co jak telefon z własnym numerem spoczywa w jednym miejscu a jest włączone przekierowanie na inny

Bardzo dobra aplikacja