Bez blokowania reklam ciężko już poruszać się po sieci. Na komputerach problem rozwiązują wtyczki do przeglądarek, jednak na smartfonach i tabletach nie jest to już takie proste. Mamy jednak propozycję jak reklam się pozbyć.

Większość narzędzi do skutecznego blokowania reklam na urządzeniach mobilnych wymaga albo zdobycia uprawnień roota w celu modyfikacji np. pliku hosts (co może obniżyć poziom zabezpieczeń telefonu), albo zaufania jakiemuś dostawcy usług którego reputacja nie zawsze jest znana (w celu przesyłania ruchu przez jego serwery). My mamy za to dla Was inną propozycję, która pozwoli Wam zachować kontrolę nad prywatnością, wytnie reklamy i zmniejszy zużycie ruchu internetowego, poprawiając jakość przeglądania sieci. Szczegóły znajdziecie poniżej.

Serwer zjadający reklamy

Jednym z najciekawszych rozwiązań likwidujących reklamy jest projekt Pi-hole. Jest to serwer DNS, który zasilany regularnie listą domen serwujących niepożądane treści, filtruje połączenia do nich zanim dojdzie do pobrania reklamy lub kodu śledzącego użytkownika. Jest to metoda szybka, prosta i skuteczna – choć jej wdrożenie wymaga pewnych sztuczek, ale o tym za moment. Pi-hole możemy postawić w sieci domowej np. na Raspberry Pi, ale wtedy filtrowanie dotyczyć będzie tylko sytuacji, gdy akurat przebywamy w zasięgu domowego WiFi (co i tak jest sporym ułatwieniem życia). Co jednak, gdy z domu wyjdziemy? Tu pomoże nam serwer Pi-hole, postawiony np. na maszynie z ArubaCloud – i przez taką własnie konfigurację teraz Was przeprowadzimy.

We współpracy z firmą ArubaCloud pokazaliśmy Wam, jak postawić swój serwer backupów, jak skonfigurować własny serwer VPN i podłączyć do niego komputer, telefony komórkowe oraz domowy ruter a także jak schować się przed cenzurą sieci i jak zacząć serwer zabezpieczać oraz jak postawić swój własny zdalny pulpit, swój serwer WWW oraz jak monitorować zmiany w plikach.

Jeśli nie macie jeszcze swojego własnego serwera, to jest to dobra okazja by się w taki wyposażyć. Aruba oferuje dwa miesiące korzystania ze swojego podstawowego serwera gratis – a po zakończeniu promocji będzie on Was kosztował zaledwie 4 złote miesięcznie. Instrukcję jak krok po kroku skorzystać z promocji i uruchomić swój serwer znajdziecie w tym artykule. Jeśli macie już swój serwer – to zapraszamy do lektury kolejnych akapitów.

Jak skonfigurować usługę

Pi-Hole wymaga zainstalowanego Network Managera. Za pomocą menadżera pakietów yum pobieramy odpowiedni pakiet:

sudo yum install NetworkManager

Następnie zezwalamy, aby usługa była uruchamiana podczas startu systemu:

sudo systemctl enable NetworkManager

Włączamy usługę:

sudo service NetworkManager start

Pobieramy skrypt instalacyjny Pi-Hole z oficjalnej strony i zapisujemy go pod nazwą „pihole-install.sh”

wget -O /tmp/pihole-install.sh https://install.pi-hole.net

Następnie podnosimy uprawnienia zalogowanego użytkownika do praw administratorskich:

sudo su -

i uruchamiamy pobrany skrypt

bash /tmp/pihole-install.sh

Pobrany skrypt uruchamia kreatora instalacji Pi-Hole na naszym serwerze. Kreator zapyta nas między innymi na jakich interfejsach/adresach IP będzie nasłuchiwał serwer DNS oraz ustalimy nadrzędne serwery DNS.

Po zakończeniu działania kreatora Pi-Hole zostanie zainstalowany na serwerze. Następnie edytujemy plik /etc/sudoers:

sudo nano /etc/sudoers

i komentujemy linię wstawiając znak #:

#Defaults requiretty

Edytujemy plik /etc/php.ini oraz wyszukujemy zmienną date.timezone:

sudo nano /etc/php.ini date.timezone = Europe/Warsaw

Po dokonanych zmianach w konfiguracji restartujemy serwer www Lighttpd:

sudo service lighttpd restart

i zmieniamy hasło do panelu administracyjnego, który został zainstalowany w katalogu /var/www/html/admin/:

pihole -a -p nowe_haslo

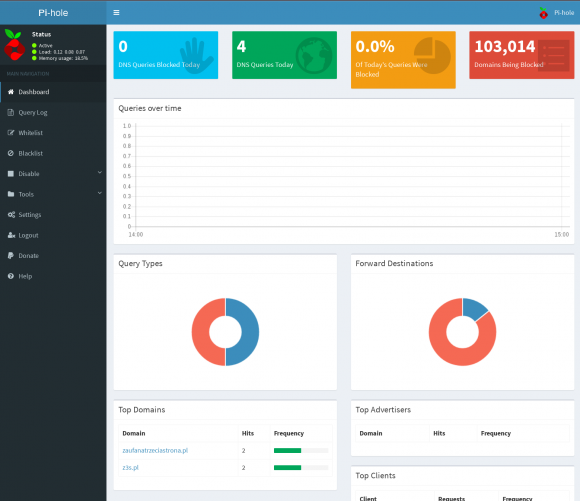

Pi-Hole można zarządzać przez panel WWW. Dostęp do panelu można uzyskać odwiedzając adres serwera http://nasz.adres.ip/admin. Panel jest całkiem ładny i po paru dniach używania będziemy mogli zobaczyć na nim ciekawe statystyki.

Ostatnim krokiem jest skonfigurowanie nowego adresu usługi DNS na urządzeniach, na których chcemy blokować reklamy. Cały proces konfiguracji możecie także zobaczyć na poniższym filmie:

Jak nie zostać autorem ataków DDoS

Jeśli zostawimy nasz serwer DNS w sieci bez żadnych zabezpieczeń, to skorzystać będzie mógł z niego każdy użytkownik internetu. Nie jest to najlepszy pomysł, ponieważ otwarte serwery DNS mogą być wykorzystywane do ataków DDoS typu „reflected dns attack”. Na szczęście rozwiązanie tego problemu jest dość proste. Jeśli śledzicie od dłuższego czas nasz cykl poradników, to pewnie postawiliście już na swoim serwerze w ArubaCloud serwer VPN i podłączyliście do niego swoje urządzenia mobilne. Pozostaje zatem ograniczyć dostęp do usługi DNS tylko do dostępu lokalnego lub adresu IP Waszego serwera DNS – a o tym, jak to zrobić, możecie przeczytać w odcinku o zabezpieczaniu serwerów. Taki zestaw konfiguracji VPN + Pi-hole + IPTABLES powinien zapewnić Wam całkiem niezły poziom prywatności i wygody w czasie korzystania z internetu na każdym urządzeniu i w każdej lokalizacji.

Dla pełnej przejrzystości – za przygotowanie oraz opublikowanie powyższego artykułu otrzymujemy wynagrodzenie.

Komentarze

Szkoda tylko że teraz za nową aktywację VPSa w Niemczech chcą już 21zł

No właśnie – robi się z wolna *ujnia – zainteresowany tym wynalazkiem „arubacloud” zapodałem sobie (już po okresie próbnym) smart na DC3-CZ (czyli póki co nadal za 4 zeta+VAT) i…tragedia – serwer tnie bez obciążenia po ssh a DL to całe…2 MB/s – napisałem ticket i zobaczymy. Ten sam typ serwera, z koleji, zachowany w DC5 (czyli u Niemiaszków) z racji przedłużenia z poprzedniej oferty cenowej nadal ma cenę 4 zeta…i jak nie trudno się domyśleć zero przycinek (ba…kompilacje lede/openwrt na „make -j1” idą bez problemu i systemu nie wyłączyli jeszcze ani razu) i leciuchno ciągnie 756Mb/s na DL. Także może w tym jest pies pogrzebany dlaczego nagle takie „blade loki” z tą usługą cloud computing się dzieją…

Krótko mówiąc – szkoda słów.

Super – logowanie do panelu administracyjnego po HTTP! Lubię to :)

Dlatego warto uzyc VPN.

A sudoers nie powinno się edytować tylko przez visudo? :D

Powinno :)

Nie musi być visudo, można sudo nano albo sudo vim :)

wystarczy Opera Mini

Na iOS można też skorzystać z apki AdBlock / http://www.adblockios.com. Proste rozwiązanie, nie wymaga jailbreaka, nie przerzuca ruchu przez żadne serwery, działa na Wi-Fi i sieciach komórkowych.

firefox + ublock

Albo Brave, bazujące na Chromium. Ma wbudowany adblocker + ochronę przed śledzeniem.

Jak zmienić na Androidzie serwery DNS bez roota i bez proxy/VPS?

Sam szukałem odpowiedzi na to pytanie i to co znalazłem można podzieli na dwie części.

– dla znanych Wi-Fi w ustawieniach sieci można wpisać adresy DNS

– dla 3G, LTE, itp, to tylko aplikacje typy Fast DNS changer.

Jeśli ktoś zna sposób bez stosowania takich aplikacji, to chętnie poznam :-)

Wchodzisz w ustawienia połączenia danego interfejsu (np. zaawansowane ustawienia Twojej sieci Wifi, z którą jesteś połączony) – jeżeli nie ma DNS „na wierzchu” to zmień ustawienie z DHCP na Static.

Inna opcja, jeżeli masz dostęp do konf. routera – zmień DNS na routerze.

Wiem, że to głównie artykuł reklamowy, ale ostatni podpunkt, nie pasuje za bardzo, do sytuacji, kiedy chcemy używać tego rozwiązania mobilnie. Przecież wtedy raczej nie znamy listy wszystkich adresów, z których będziemy się łączyć

Dlatego VPN

Docker:

#!/bin/bash

IMAGE=${1:-’diginc/pi-hole:alpine’}

IP_LOOKUP=”$(ip route get 8.8.8.8 | awk '{ print $NF; exit }’)” # May not work for VPN / tun0

IP=”${IP:-$IP_LOOKUP}” # use $IP, if set, otherwise IP_LOOKUP

# Default ports + daemonized docker container

docker run -p 53:53/tcp -p 53:53/udp -p 80:80 \

–cap-add=NET_ADMIN \

-e ServerIP=”$IP” \

-e WEBPASSWORD=”dupa.8″ \

–name pihole \

–restart=always \

-d „$IMAGE”

echo $IP

„Panel jest całkiem ładny i po paru dniach używania będziemy mogli zobaczyć na nim ciekawe statystyki.”

logi sa codzienie resetowabe o polnocy,wiec nie ma co czekac pare dbi,trzeba sie cieszyc zyciem o 23!

btw mozna dodwac wlasne adresy list

ADGUARD i po problemie

To samo można uzyskać na routerze z OpenWRT/LEDE i nie trzeba wykopywać od razu VPSa.

Możesz coś więcej? Musi być 8MB flesz? jak z aktualizacją definicji? Można korzystać z jakichś gotowców? Widziałem kiedyś skrypt który przerabiał definicje adblocka pod jakieś proste windowsowe proxy. Ew wskaż jakiś poradnik

Dobra, pokopałem trochę i mam. Kupiłem na testy jakiegoś Linksysa za taniochę i to z 8MB fleszem ;) i widzę że na Tomato jest to pięknie zrobione dla klikaczy jest tylko jedno ale: listy hosts są aktualizowane z zewnętrznych serwerów a w związku z tym że to hosts to można tam wskazać adres ip inny niż 0.0.0.0 lub 127.0.0.1 co może wiązać się ze sporym zagrożeniem. Na stronie

http://anon.groov.pl/ można sprawdzić ile urządzeń działa na Tomato na których włączono przekazywanie statystyk(w samej polsce ok 2400). Sądzę że takich z nieuruchomionymi statystykami jest minimum 3x więcej. Jeśli by założyć że większość z nich ma włączonego Adblocka to przejęcie i modyfikacja jednej z list spowodowałaby infekcję tysięcy urządzeń bez ingerencji w nie! Nie podoba mi się sposób realizacji tego – adres IP powinien być dodawany w liście hosts lokalnie skryptem a lista powinna składać się tylko z nazw domen przez to taka operacja nie byłaby możliwa. Chyba napiszę w tej sprawię do Shibby’ego

Zerknę jeszcze jak to wygląda w OpenWrt, mam gdzieś tl-wr1043 to starczy miejsca ale już widziałem że jest tam spora dłubanina w skryptach.

Sprostowanie:

Zasięgnąłem języka – skrypt importujący sprawdza adres IP więc można śmiało używać.

Już lepiej zareklamować apkę DNS66

https://github.com/julian-klode/dns66

lub inne typu AdClear. Część takich apek działa na zasadzie lokalnego VPN, czyli na localhoście mamy uruchomiony VPN, po to by bez roota blokowało reklamy, bo tak to trudno o alternatywne sposoby na blokowanie reklam bez roota. Najłatwiej i tak używać np. firefox + addon uBlock Origin, ale wtedy są reklamy w innych apkach, a niektórzy chcą się pozbyć wszystkich reklam.

Inna apka o nazwie Lucky Patcher, pozwala przebudować plik APK, pozbawiając go reklam. To też może być dobre rozwiązanie w przypadku niektórych apek

O, to, to! Używam od dłuższego czasu i mogę spokojnie polecić. Blokuje to wszelkiej maści nachalne popupy/przekierowania, reklamy na stronach i w apkach. Dodatkowo, jest to open source, co niektórzy pewnie uznają za przeważający atut.

Szkoda tylko tych wszystkich wygranych iphonow… ;-)

Nieźle działa też Drony – da się ładnie spiąć z lokalnym AdBlockiem i DNScrypt. Niestety nie jest najszybszy :<

Pomysł sam w sobie ciekawy i niezły. Problem tylko, że nauczyliście nas traktować z niepewnością różne nowinki i emaile oraz „cudowne oferty”, które w tym przypadku usuwają wszystkie reklamy. No CUDO. Z informacji technicznych na stronie widać „curl -sSL https://install.pi-hole.net | bash” oraz zrzut ekranu. Oraz informacja, że jest to serwer DNS. Nic o firmie, nic o źródłach. A jaki problem jest podmienić, mając dostęp do (regularnie aktualizowanego?) serwera DNS, strony banku? Zakładam, że dokonaliście weryfikacji projektu zanim został on opisany na Z3S jednak ja się nie zdecyduję. O niebo lepsza byłaby lista domen/adresów IP które powinny być blokowane (skoro projekt je posiada), bo napisane takiego skryptu to chwila dla informatyków, a nad instalacją kolejnego (nieznanego) serwera we własnej sieci, za którą odpowiadają to nie jest coś, co można łatwo przełknąć. Instalator – bardzo dobrze, na pewno wielu skorzysta, bo wygodne i bezproblemowe. Jednak dla mnie za bardzo „kusząca” oferta, za mało informacji technicznych. Lista domen/IP – bardzo chętnie. Serwer – kuszące, ale nie, dziękuję. Za duże ryzyko.

Nikt od Ciebie nie wymaga żebyś to instalował, projekt jest opensource więc możesz sobie go audytować pod względem bezpieczeństwa.

Jeśli nie umiesz wyszukać źródeł pi-hole na github-ie to nie wróże Ci przyszłości w tej dziedzinie, interpretacja wierszy będzie dla Ciebie lepsza :).

Projekt ma wady i zalety jak każde oprogramowanie, to Ty musisz wybrać czy jest to odpowiednie dla Ciebie, hmmm chwila, zapomniałem, że ty nawet nie rozumiesz co piszesz komentarzu.

Borysie, złośliwości i docinki? Naprawdę? Jeśli Ci się nie podoba mój komentarz to go usuń lub nie czytaj, spodziewałem się po Tobie czegoś więcej; wydawałoby się, że potrafisz odpowiedzieć rzeczowo, a nie obrażając.

Borys, kimkolwiek jest, nie ma uprawnień do usuwania komentarzy

Z ciekawości poszperałem w źródłach. Pinhole ciągnie listę adserwerów z adblock.mahakala.is. Kto nie chce instalować obcego softu wystarczy jak z tej stronki ściągnie pliczek i wrzuci do swojego serwera DNS i cały pihole mieści się w jednej linijce :-)

Oczywiście bez autoupdate i ładnego interfejsu, ale to raczej wielkie wyzwanie nie jest.

Jako temat następnego poradnika proponuję konfigurację skrzynki mailowej z catch-all dla rejestracji w śmieciowych serwisach :)

To jest doskonałe rozwiązanie. Używam od lat. Mało tego we wszystkich serwisach podaję według schematu:

unikalnanazwaserwisu_stałycią[email protected]

W programie pocztowym odfiltrowuję „stałyciąg” dzięki temu wiem które maile przyszły jako mój alias rejestracyjny a które jako zwykły spam na nieistniejące/wylosowane konta.

A wierzcie mi że przychodzi spam na konto w jednej z domen którą kupiłem 15lat temu a była wcześniej zarejestrowana i ktoś miał konto. Bazy z tym kontem żyją do dzisiaj. A ile dostaję maili skierowanych do firmy o podobnej nazwie! ho ho a co najlepsze nazwa dość mocno się różni – moja jest jakby skrótem tamtej i teraz ciekaw jestem kto popełnia błąd – ci co podają adres czy ci co ślą maile. Jedna panienka raz była wielce urażona jak Jej zwróciłem uwagę…

Dla osób, którym się nie chce, istnieją aplikacje, które także bez roota skutecznie wycinają większość reklam. Przykłady tutaj – http://www.instalki.pl/demonstracje/mobile/25391-blokowanie-reklam-android.html

Z tego zestawu polecam przede wszystkim AdClear. Działa na zasadzie VPN na naszym urządzeniu i wycina reklamy. Korzystam regularnie, usuwa nawet reklamy w aplikacji Player :)

Albo na androida Block This, lokalny VPN, nie wymaga roota.

Dla osób mniej technicznych lub po prostu niezdecydowanych na zakup malinki polecam nextDNS – https://nextdns.io

Oto mój poradnik konfiguracji: https://soo.bearblog.dev/nextdns/

NextDNS zawiera zależnie od preferencji użytkownika mechanizmy: blokowania nowo zarejestrowanych domen (poniżej 30 dni), blokowanie określony domen nadrzędnych, a także możliwość dodania innych list (ewentualnie zasugerowania dodania jakiejś listy). W domyślnej konfiguracji używa Google Safe Browsing, listy ostrzeżeń CERT Polska, KAD-Przekręty, które są wystarczające dla polskich internautów. Inne możliwości to blokowanie reklam, trackerów, analityki/telemetrii oraz krypto koparek.