Niemiecka prasa opisuje ciekawe przypadki kradzieży środków z kont klientów banków poprzez przekierowanie wiadomości SMS na poziomie protokołów sieci komórkowych. Podobno Niemcy nie są jedynym zaatakowanym krajem.

Zagrożenia związane z protokołem SS7 i możliwością zdalnego, niezauważalnego dla klienta przekierowania jego połączeń i wiadomości SMS są publicznie znane od co najmniej kilku lat, jednak opisywany incydent to pierwszy znany nam przypadek użycia tego rodzaju ataku w kradzieży pieniędzy z rachunków bankowych.

Jak to działa

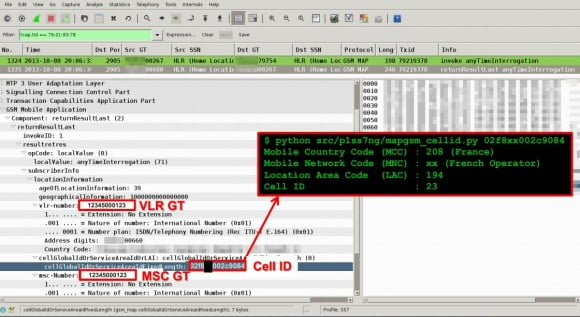

SS7 to zbiór protokołów definiujących transmisję w sieciach telefonicznych. Powstały w latach osiemdziesiątych ubiegłego wieku nie był tworzony z myślą o bezpieczeństwie. Specjaliści go analizujący co jakiś czas odkrywają ciekawe polecenia, których odpowiednie zastosowanie może istotnie naruszać prywatność użytkowników sieci. Opisywaliśmy już jak SS7 używany może być ( i czasem jest) do:

- lokalizowania telefonów komórkowych na całym świecie,

- podsłuchiwania rozmów i wiadomości,

- przejmowania kont w komunikatorach.

Aby móc skutecznie przeprowadzać ataki za pomocą protokołów SS7 trzeba:

- znać protokół,

- mieć dostęp do sieci jednego z operatorów,

- znaleźć operatora, który nie filtruje prawidłowo komunikatów z sieci innych operatorów.

Najwyraźniej przestępcom udało się spełnić wszystkie te warunki. Sam protokół nie jest zbyt popularny, jednak bez wątpienia można znaleźć osoby mające o nim całkiem niezłe pojęcie. Rzekomo dostęp do sieci operatorskiej można kupić już za ok. tysiąc euro, co wydaje się dobrą inwestycją. Pozostaje już tylko znalezienie ofiar w sieci operatora docelowego, który albo zapomniał ustawić filtrowanie komunikatów, albo przez pomyłkę je „na chwilę” wyłączył. Wszystko wskazuje na to, ze takie zdarzenie miało miejsce w styczniu w Niemczech.

Co się stało

Jak podaje gazeta Süddeutsche Zeitung, w ostatnich miesiącach klienci banków padli ofiarami kradzieży środków, w trakcie których przestępcy przejmowali wiadomości SMS z kodami jednorazowymi właśnie za pomocą manipulacji na warstwie protokołu SS7. Według gazety jeden z niemieckich operatorów sieci komórkowych, O2 – Telefonica, potwierdził, że w połowie stycznia miał miejsce atak, w którym przychodzące wiadomości wybranych klientów firmy były przekierowane na inne numery.

Aby taki atak na klientów banków mógł się udać, spełnione musiało być kilka warunków:

- klienci musieli zainfekować swoje komputery złośliwym oprogramowaniem,

- przestępcy musieli wykraść loginy i hasła do kont bankowych,

- przestępcy musieli wykraść numery telefonów skojarzone z kontami bankowymi,

- telefony musiały być zarejestrowane w sieci podatnej na atak,

- klienci musieli korzystać z kodów jednorazowych przesyłanych za pomocą wiadomości SMS.

Czy to bardzo skomplikowane? Tak, ale pamiętajcie, że w analogiczny sposób, także spełniając podobny zestaw warunków, okradziono kiedyś wielu klientów polskich banków i sieci Play. Jak zatem widać dla złodzieja nie ma zbyt trudnego zadania.

Jak bronić się przed takim atakiem? Najprościej nie instalować konia trojańskiego na swoim komputerze. Drugim wartym zastanowienia elementem jest skorzystanie z usług banku, oferującego uwierzytelnienie transakcji w sposób inny niż kody SMS.

Komentarze

czy mobilna autoryzacja mBanku jest odporna na ten atak?

A czy kod autoryzacji przychodzi SMSem?

Prawdopodobnie chodzi o usługę autoryzacji transakcji poprzez aplikację mobilną mBanku – opcjonalną usługę wprowadzoną niedawno. W tym przypadku nie grozi przechwycenie wiadomości SMS, ale innym problemem jest pytanie czy taka autoryzacja rzeczywiście jest bezpieczniejsza dla użytkownika.

Źródło:

https://www.mbank.pl/indywidualny/uslugi/uslugi/mobilna-autoryzacja/

Prawdziwym problemem w przypadku aplikacji mBanku są uprawnienia, jakich żąda ona przy instalacji.

Nie każdemu uśmiecha się dawanie jej dostępu do każdego obszaru telefonu włącznie z „numerem buta”, żeby móc przeprowadzić transakcję.

@sowwwa

mBank to ten bank, który łamał tajemnicę bankową, przez lata przesyłając po zalogowaniu stan konta swoich klientów do firm zewnętrznych? Boję się nawet pomyśleć co robi Twoja mobilna (zamknięta) aplikacja. Bo to, że wie czy jesteś w domu, czy na ławce w parku z dokładnością do ławki, to chyba nawet nie podlega dyskusji.

Skad informacja ze „przez lata” ? Bo tak ci sie wydaje czy przeczytales to w komentarzu 5 latka na wykopie ?

„Drugim wartym zastanowienia elementem jest skorzystanie z usług banku, oferującego uwierzytelnienie transakcji w sposób inny niż kody SMS” – kody SMS są najbezpieczniejsze z uwagi na fakt że zawierają informację o transakcji. Tokeny jednorazowe tego nam nie dadzą więc jeśli ktoś ma trojana to myśli że przelewa 100PLN a w rzeczywistości zatwierdzi tokenem przelew na 5000PLN – oczywiście na inne konto.

Na szczęście są tokeny programowe czy też uwierzytelnianie w innej aplikacji, gdzie możliwa jest komunikacja zwrotna online (np. BLIK, mBank) z informacją o transakcji.

Nie wiem dlaczego, ale znikły tokeny sprzętowe działające na zasadzie challange-response. Taki token miał kiedyś PKO BP a także BGŻ – ten potrafił samemu wczytać challange z ekranu z pola z migającym kodem kreskowym.

Może dlatego, że są setki razy droższe w utrzymaniu niż appka mobilna? :)

Czy przestępcy są w stanie podmienić treść SMSa , który zawiera ostatnie i pierwszy cyfry docelowego konta? Wiem,że są w stanie w trakcie wklejania numeru konta w bankowości internetowej konta podmienić wartość złośliwym oprogramowaniem , ale oznacza to ,że ta podmieniona wartość również pojawi się w treści SMSa. Jeżeli oczywiście dany bank realizuje to w taki sposób.

z tego, co wiem to oni podmieniają wartość wyświetlaną w przeglądarce, a pod spodem idzie zmieniony nr konta, więc w smsie będzie ten zmeiniony nr. o ile oczywiście wiadomość nie będzie przechwycona.

Tresc smsa to w obecnych mobilnych OS wpis w bazie danych. Jesli zlosliwa apka ma odpowiednie uprawnienia (root) to moze dowolnie modyfikowac smsy.

Raport z sierpnia 2016 ze strony https://gsmmap.org/ https://i.imgur.com/OOosAU5.png z zebranych danych za pomocą aplikacji https://play.google.com/store/apps/details?id=de.srlabs.snoopsnitch

Operator O2 nie wypada najlepiej.

O2 to ten operator, ktorego obsluguje Comarch?

Komentarz w stylu „O2? To ci co u nich w biurze pije sie herbate lipton?” …

Zamiast trzech pierwszych punktów wystarczy w jakiś sposób wydłubać dane z Sofortu, który jest w Niemczech popularny (czy to bezpośrednio od nich, czy poprzez atak MITM na Klienta który z ich korzysta)

moim skromnym zdaniem takie ataki pokazuja ogromna skale jak i cierpliwosc i dlugofalowe planowanie. Ciekawe do jakich jeszcze atakow posluza dane zbierane dzisiaj.

Ostatni akapit to jest hit.

„Jak bronić się przed takim atakiem? Najprościej nie instalować konia trojańskiego na swoim komputerze.”

To trochę jak rada „Jak poderwać dziewczynę? Po pierwsze nie bądź brzydki”.

Przecież wszyscy zainfekowani malware są przekonani, że to nie o nich.

Po drugie, radząc by korzystać z bankowości która umożliwia autoryzację inną niż sms wypadało by wymienić które banki taką możliwość oferują. Raczej próżno szukać takiego zestawienia w sieci, a i zakładanie konta w każdym możliwym banku by przekonać się osobiście, jest raczej karkołomne ;)

W przypadku banku SMS ma przewagę nad rozwiazaniami tokenowymi: dostajemy informację o kwocie i rachunku z którego/na który przelewamy pieniądze. Ten zestaw pozwala wyeliminować, a przynajmniej ograniczyć problemy z malware, które podmieniają zawartość danych na stronie banku gdy zlecamy przelew.

W sprawie tokenów challenge-repsonse, w UK prawie wszystkie banki teraz oferują coś co nazywają CHIP card reader.

Wikipedia to opisuje tu https://en.wikipedia.org/wiki/Chip_Authentication_Program

Przy przelewach trzeba wbić kwotę i numer konta więc na tej podstawie jest generowany kod. Wg mnie ciekawe rozwiązanie. Poza tym np Barclays ma tez apke w której ten algorytm jest tez dostępny, mobile PinSentry chyba to nazywają.

Generalnie banki w UK są jakieś 20 lat za polskimi jeśli chodzie o technologię i produkty ale to akurat im się udało, oraz szybkie przelewy (prawie natychmiastowe, kilka sekund trzeba czekać).

Pozdrawiam.

Mozecie dac linka do tych opisow w niemieckich mediach?

http://www.sueddeutsche.de/digital/it-sicherheit-schwachstelle-im-mobilfunknetz-kriminelle-hacker-raeumen-konten-leer-1.3486504-2

Dla kazdego w IT jest wiadome, ze autoryzacja SMSem nie jest zadnym zabezpieczeniem. SMSy sa po prostu DUZO TANSZE (duzo!) dla banku od wdrozenia tokenow. Stad ich popularnosc, gdyz frajerom da sie wmowic wszystko – wlacznie z tym, ze SMS jest bezpieczniejszy od tokena. I tak to sie kreci.

„Dla kazdego w IT jest wiadome, ze autoryzacja SMSem nie jest zadnym zabezpieczeniem.”

Wskaz prosze chociaz jeden przypadek w polsce udanego ataku na smsy nie wymagajacego dostepu do telefonu uzytkownika.

Ej, ale przecież były i to nie raz. Nawet parę miesięcy temu bodajże w Lublinie zatrzymano pracownika salonu który wydawał kolegom duplikaty cudzych kart SIM. A wcześniej były dziesiątki przypadków wałków z aktami notarialnymi i fałszywymi dowodami osobistymi, też wyłudzali duplikaty. A z ataków elektronicznych to chyba zapomniałeś o https://zaufanatrzeciastrona.pl/post/jak-zlodzieje-okradali-konta-bankowe-klientow-sieci-play/.

Adam, duplikacja sim to nie atak na sms. Tu slaboscia sa procesy operatora a nie technologii. To tak jakbys dziure w systemie nazywal phishingiem :-)

Atak na usluge play byl slaboscia uslugi play i tez nie byl atakiem takim jak cytowany atak na ss7. Przy playu najwieksza czesc robil malware na stacji uzytkownika :-)

To jakie ataki na SMSy masz w takim razie na myśli? Bo z tej definicji to wychodzi chyba tylko fałszywa stacja bazowa i sygnalizacja SS7. A o tych wypadkach nie pisze się w prasie :)

@8fcjnebdj Masz jeszcze cos do powiedzenia?

@Adam, dziekuje za wyreczenie i dziwie sie (szczerze!), ze chce Ci sie odpowiadac merytorycznie na zapytania lemingow. Oni i tak zawsze wiedza lepiej: ogladaja TV.

Reasumujac, smsy sa tak samo bezpieczne jak urzadzenie uzytkownika i jego swiadomosc. Zgoda ?

Tyle ze tak samo jest z haslami, tokenami itp.

Przypominam, ze slowo „reasumujac” nie oznacza po raz kolejny powtarzania swoich idiotyzmow.

Polecam Qubes OS, osobna maszyna wirtualna do łączności z bankiem i zero problemów z malware. Na koniec tylko jedno ostrzeżenie, w tym OS nie działa akcelelacja graficzna w maszynach wirtualnych innych niż dom0, która i tak jest odcięta od Internetu, no i za bardzo nie powinno się tam grzebać. Jeśli nie masz zamiaru bawić się narzędziami typu CAD lub grami to system jest w sam raz.

To już chyba lepiej mieć niezależny komputer tylko do przelewów (bez dostępu do sieci innej niż bank) i to może się okazać jedynym skutecznym zabezpieczeniem.

Bardzo fajnie, że podzielił się Pan z nami tą garścią bardzo przydatnych informacji, natomiast nie bardzo one się mają do treści artykułu :)

Witam,

nie bardzo rozumiem zdanie „dostęp do sieci operatorskiej można kupić już za ok. tysiąc euro” co to dokładnie znaczy ? jaki dostęp, do czego i w jaki sposób?

Dostęp do styku z SS7. Powinni napisać „operatorski dostęp do sieci”.