Przed chwilą Microsoft ogłosił obecność bardzo poważnego błędu we wszystkich wersjach swojego systemu operacyjnego. Błąd pozwala na zdalne wykonanie dowolnego kodu poprzez stronę WWW lub otwarcie złośliwego dokumentu.

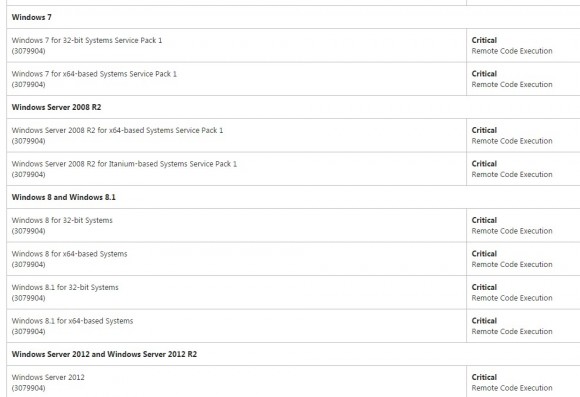

Luka opatrzona numerem CVE-2015-2426 znajduje się w sterowniku czcionek obecnym w każdej wspieranej wersji Windows. Błąd zlokalizowany jest w bibliotece Windows Adobe Type Manager i dotyczy sposobu, w jaki obsługiwane są czcionki OpenType. Wystarczy odwiedzić odpowiednio spreparowaną stronę WWW lub otworzyć złośliwy dokument, by przekazać kontrolę nad swoim komputerem w cudze ręce. Rekomendujemy szybką aktualizację – łata już czeka w Windows Update.

Luka znana co najmniej od marca

Szybki rzut oka na identyfikator błędu wskazuje, że rezerwacji tego numeru dokonano już 19 marca 2015, co oznacza, że błąd został odkryty co najmniej 4 miesiące temu. Uważni czytelnicy naszego serwisu mogą zauważyć, że błąd znajduje się w tej samej bibliotece, nad którą ostatnio intensywne badania prowadził Mateusz „j00ru” Jurczyk. To obserwacja w 100% trafna – Microsoft na swojej liście podziękowań wskazuje, że błąd zgłosił właśnie Mateusz, a wraz z nim – choć najwyraźniej niezależnie od niego – Genwei Jiang z firmy FireEye.

O wadze błędu może świadczyć fakt, że sam Microsoft podkreśla na swojej stronie, że przeprowadzone testy wykazały dużą skuteczność kodu go wykorzystującego. Czasem eksploity bywają zawodne lub wymagają dużej gimnastyki programistycznej by zadziałały, jednak ten najwyraźniej należy do grupy dużo łatwiejszej do wykorzystania. Co ciekawe Microsoft informuje, że ma wskazówki sugerujące, że informacja o tym błędzie jest publiczna, choć nie jest on (jeszcze) wykorzystywany do przeprowadzania ataków.

Biorąc pod uwagę tempo, w jakim na podstawie informacji o błędzie i obecności odpowiedniej łaty autorzy eksploit kitów tworzą eksploity i integrują je w swoich produktach, zalecamy wszystkim natychmiastową aktualizację systemów (łata już czeka w Windows Update) lub wprowadzenie odpowiednich zmian powstrzymujących działanie potencjalnego eksploita. Więcej szczegółów na temat tych procedur znajdziecie oczywiście na stronie Microsoftu.

A jeśli ciągle wchodzicie na naszą stronę z Windowsa XP lub Windows Server 2003, to pamiętajcie, że nie dostaniecie już aktualizacji, która przed tym błędem Was uchroni.

Komentarze

A może to nawet celowe ze strony MS aby wymusić zakup nowych systemów – szczególnie u posiadaczy systemów serwerowych

Niet.

Czemu ?

MS nie ma w tym interesu.

(btw. jezeli pod okresleniem „wymusic” nie miałes namysli motywacji kreowanej checia uzyskania czystego zysku kapitałowego ze strony MS, to mozesz nie czytac :-)).

– „hahahha co za bałwan, przeciez winda kosztuje 100$ i zarabiaja na tym”

odp: Tak ale dostaja złym PR, jak sie rozejdzie po onteach (i wp.pl :-)) to posiadacze windy XP beda klnac ze MS jest kulawy, kase z OS wydadza na agencje reklamowe na swiecie. Tak czy siak duza czesc sprzedawanych licencji na winde jest sprzedawana razem ze sprzetem i nawet nie wiesz kiedy i ile za nia placisz.

Xp nie jest wspierany ponieważ dużym wysiłkiem jest wydanie kolejnej wersji i kolejnej łatki, a do tego ludzie którzy pisali ten kod (do XP):

1. już nie żyją

2. juz nie robia w MS

3. juz nie robia kodu w MS tylko robia cos innego (ot zajmuja sie byciem białkowym interfejsem do corpo-tooli).

Xp nie jest wspierany np. poniewaz ludzie kupowali lapki, instalowali tam XP i potem mowili „eeee nie działa mi sterownik do wifi, kulawy laptop” …. no bo nikt nie pisał tego sterownika po jajo w xp, no to nie działa.

Pewnie z punktu widzenia architektury sytemu i punktu widzenia biznesowego gdyby popracowac w MS okazalo by sie ze jest jeszcze z … 8 powodow. (do dekalogu).

Zwyczajnie XP jest legacy kod i nikt juz nie chce zagladac do tego siedliska zła. A jak już ktoś pacza tam, to niech przynajmniej za to ktos dobrze płaci i posiada ustandaryzowany sprzęt. (ot – banki, nie binarki, nie bańki, tylko banki … bankiii ).

google bije androida po 3 latach, ubuntu ma max 5 lat supportu od wydania server, apple … 5 lat (tutaj poprosze o poprawe jak sie myle, wypowidam sie na podstawie wstecznego wsparcia dla sterego sprzetu w iOS9).

xp wspierrany 13 lat … „malo” … jednym słowej LoL.

jedna domena z gimbazy … zal.pl.

Gdyby ktos chcial wrzucic mi trololololololol odpowiedz to podaje linka: (you’re welcome)

https://www.youtube.com/watch?v=5GgflscOmW8

@…. nie ma \n i wyszedl wall of text …. bywa.

Da się czytać, tylko trzeba pamiętać, że \n\n -> \n, a miejsce \n wskazuje brak justowania.

A wiec ktos przeczytał :D

Zabijają Windows XP.

Na WEPOSa poprawka jest. Więc jeśli ktoś koniecznie chce dalej używać XP, to może.

MATEUSZ dziękuję za całokształt. Pozdrawiam i zdrowia życzę.

Oj tak, to prawda, przyłączam się.

++ :)

skoro MS proponuje rozwiązanie problemu poprzez zmianę nazwy dla pliku DLL to chyba XP też da się „załatać” w ten sposób (?)

To powinno teoretycznie pomóc:

Firefox/Thunderbird: gfx.downloadable_fonts.enabled na false

Chrome: parametr „–disable-remote-fonts” dla execa

Albo używać RequestPolicy+NoScript.

Dobre sobie, ludzie ciągle piszą że MS zabija XP tylko że nawet serwerowe OS-y które z zasady raczej nie są często zmieniane rzadko wykraczają wsparciem poza 13 lat.

http://benjamin-schweizer.de/operating-systems-lifecycle-chart.html

Pie…lenie…od lat uzywam xpka i nie mam zadnych zabezpieczen,nawet glupiego antywirusa i nigdy nic mi sie nie stalo. Nie lykajmy jak pelikany

Jak jesteś taki mocny, to zapraszam odwiedzenie najbliższej konferencji BlackHat z tym laptopem włączonym w pełni na default ustawieniach… ;>

A wiadomo dokladnie co za blad w Windows wykorzystal Mariusz Mlynski w tegorocznym Pwn2Own?

@z3s – od kiedy to data rezerwacji numeru CVE świadczy o dacie wykrycia błędu? Z wikipedii (https://en.wikipedia.org/wiki/Common_Vulnerabilities_and_Exposures#Date_Entry_Created):

„So in the case where a CNA requests a block of CVE numbers in advance (e.g. Red Hat currently requests CVEs in blocks of 500) the entry date would be when that CVE is assigned to the CNA. The CVE itself may not be used for days, weeks, months or even possibly years.”

Słuszna uwaga, poprawione. Człowiek uczy się całe życie.

Cześć, w czym ta ten problem może zaszkodzić? Tzn jakie są konsekwencje tego że nie ściągnę aktualizacji?

Tutaj jest informacja o exploicie, jak widac z pozdrowieniami od HackingTeamu…

http://blog.trendmicro.com/trendlabs-security-intelligence/hacking-team-leak-uncovers-another-windows-zero-day-ms-releases-patch/

Tia… „nie jest on (jeszcze) wykorzystywany” przez nikogo z wyjatkiem klientow Hacking Team.

http://www.theregister.co.uk/2015/07/20/windows_microsoft_emergency_patch/

To pewnie dlatego było ostatnio tak dużo aktualizacji (Windows Update)

A czy występuje też w Windows 10?

w Windows 10 występuje wszystko co nie powinno.

Tam jest tyle spyware, ze bez roznicy czy jestes podatny na CVE-2015-2426, czy nie.