Już w nocy z soboty na niedzielę ostrzegaliśmy Was przed nowym atakiem 0day, o którym pisze dzisiejsza prasa. Błąd został już przeanalizowany i opisany, czas zatem na kilka słów o tym, jak uchronić się przed tym i podobnymi zagrożeniami.

Błędy typu 0day są szczególnie niebezpieczne, ponieważ najczęściej istniejące mechanizmy obronne nie są w ich przypadku skuteczne. Należy jednak pamiętać, że często exploity działają jedynie w bardzo specyficznych konfiguracjach i świadomość tego, na czym polega zagrożenie, może pomóc nam się zabezpieczyć, zanim zostanie wydana odpowiednia poprawka.

Dwa różne exploity, różny zakres działania

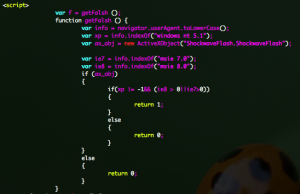

Mimo, iż błąd występuje w Internet Explorerze, to jego wykorzystanie wymaga użycia zewnętrznej aplikacji. Przypomnijmy, że oryginalny exploit, odkryty i opisany przez Erica Romanga, wykorzystuje pliki HTML oraz SWF i atakuje Windowsa XP z przeglądarką Internet Explorer w wersji 7 oraz 8. Szczegóły jego działania opisują także blog AlienVault oraz VulnHunt (dużo bardziej szczegółowo, niestety po chińsku – chociaż większość informacji to i tak logi). Jako że exploit wykorzystywany jest w celowanych atakach, to jeśli nie jesteście tybetańskimi aktywistami lub projektantami niewidzialnych myśliwców, prawdopodobnie się na niego nie natkniecie.

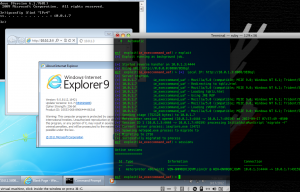

Oryginalnego exploita nie należy pomylić z modułem Metasploit, który potrafi skutecznie zaatakować Windows XP, Vista oraz Windows 7 oraz Internet Explorera w wersjach 7, 8 i 9 (wersja 10 nie jest podatna na ten atak). Choć moduł Metasploit wykorzystuje ten sam błąd, to jednak w inny sposób. W szczególności dla zaatakowania Windows Vista oraz Windows 7 z Internet Explorerem 8 i 9 potrzebuje Javy w wersji 6, która została już dawno zastąpiona wersją 7. Niewykluczone, że wkrótce pojawi się nowa wersja, jednak obecnie możliwości ataku z użyciem tej wersji exploita są ograniczone. Prawdopodobne jednak jest, że cyberprzestępcy wykorzystają gotową platformę, by przeprowadzać swoje ataki.

Jak się zabezpieczyć

Dmuchającym na zimne i spluwającym przez lewe ramię zawsze, gdy widzą czarnego kota, proponujemy zawieszenie korzystania z Internet Explorera w wersji starszej niż 10 do czasu wydania odpowiedniej poprawki. Patrząc na bardziej realistyczne scenariusze musimy zróżnicować odpowiedzi w zależności od konfiguracji systemu.

Windows XP, Internet Explorer 7 lub 8: proponujemy nie korzystać z IE.

Windows Vista, Internet Explorer 7: Może czas zaktualizować IE do nowszej wersji? Jeśli nie, to przynajmniej wyłączyć.

Windows Vista lub Windows 7, Internet Explorer 8 lub 9: Powinna wystarczyć aktualizacja Javy do wersji 7.

Windows XP, Internet Explorer 9: Jak udało się Wam uruchomić IE9 na XP?

Windows 8: Na razie możecie spać spokojnie.

Oczywiście nie zaszkodzą również dodatkowe mechanizmy ochronne, jak podniesienie poziomu bezpieczeństwa w konfiguracji Internet Explorera, aktualny antywirus, aktualizacje systemowe, narzędzie Microsoftu EMET (ostrożnie z jego wdrażaniem, potrafi zawiesić np. Skype’a) czy całkowite odinstalowanie Javy. Można tez zacząć korzystać z innej przeglądarki – ale prędzej czy później także i ona padnie ofiarą kolejnego ataku 0day.

Komentarze

Moja rada. Nie używać takiego syfu jakim jest Java, a w razie konieczności wyłączać wtyczki javy w przeglądarkach i uruchamiać tylko gdy trzeba. Podobnie z Javascriptem. Bez tego na prawdę da się żyć. A jeżeli jakiś Webmajster nie przewidział, że JS jest u mnie wyłączona, cóż, jego strata

Z tymi JSami to już przesada. Może w ogóle poprzestać na erze kamienia łupanego i nie uruchamiać w ogóle komputerów?

Ostrożność ostrożnością, a paranoja to paranoja.

Ale może nie dopowiedziałeś, że ogólnie wyłączać JS’a i włączać tylko dla wybranych witryn. Nie jestem jednak jasnowidzem.