Zaszyfrowanie dysku przez oprogramowanie które później żąda za przywrócenie danych okupu to nic fajnego. Przekonały się o już tym komendy policji i urzędy a każdego dnia dołączają do nich setki użytkowników. Jak nie dać się złapać w sidła?

Najprostszą metodą dostarczania złośliwego oprogramowania jest wykorzystanie z gotowych exploit packów i taką formę wybierają najczęściej przestępcy. Duża ilość gotowych eksploitów które wykorzystują przekłada się na wysoką skuteczność.

Głównie Flash Player

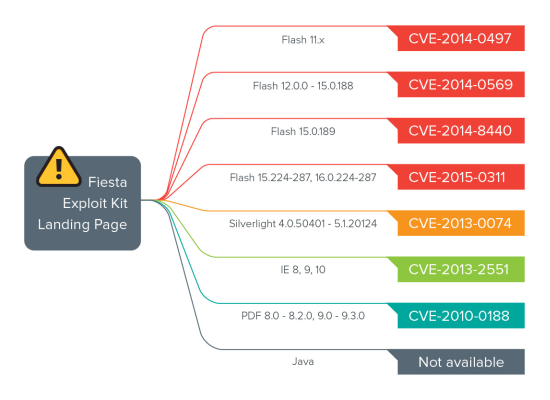

Badacze z TrendMicro przyjrzeli się bliżej Fiesta Exploit Kit oraz metodom jakich używa do zarażania swych ofiar. Najnowsza wersja exploit packa dostarcza również ciekawostkę o której piszemy dalej. Twórcy Fiesty wykorzystują głównie błędy we Flash Player. Jako główny cel obrali dosyć poważne błędy umożliwiające zdalne wykonanie kodu we Flash Player 11.x (CVE-2014-0497), 12.0.0-15.0.188 (CVE-2014-0569), 15.0.189 (CVE-2014-8440) oraz tegoroczne 15.224-287 i 16.0.224-287 (CVE-2015-0311) o których pisaliśmy również w artykule o exploit packu Angler, gdy jeszcze był 0-dayem.

Fiesta wykorzystuje również podatności w Silverlight (CVE-2013-0074) oraz Internet Explorer 8,9,10 przy użyciu CVE-2013-2551. Atakuje również Adobe Acrobata i Readera przy użyciu dosyć starego już błędu CVE-2010-0188. Co ciekawe nie wykorzystuje ani jednej dziury w Javie – widocznie pozostałe sobie świetnie radzą.

19 marca… trąci myszką

Do tej pory exploit pack w każdej wersji działał podobnie. Po poprawnym wykorzystaniu którejś z powyższych luk bezpieczeństwa (a dokładniej zdalnego wykonania kodu) następowała infekcja oprogramowaniem szyfrującym dyski twarde użytkownika. Oprócz tego zamykane były wszystkie procesy powiązane z managerem zadań, wierszem polecenia windows (cmd.exe), edytorem rejestru czy process explorerem. Wszystko to miało na celu utrudnienie użytkownikowi walki z tym złośliwym oprogramowaniem.

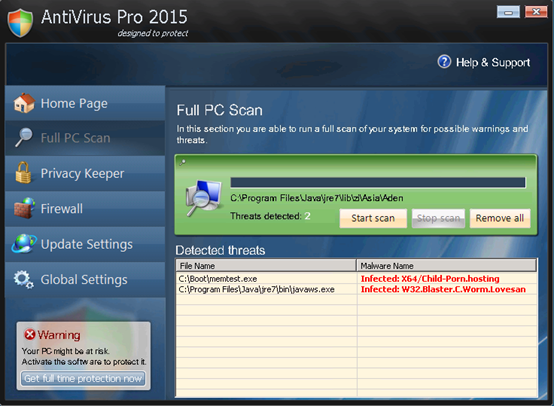

19 marca atakujący dodali jednak do samego exploit packa moduł typowy dla fałszywego antywirusa. Badaczom z TrendMicro ciężko jednoznacznie wskazać powód takiego działania. Czyżby było to bardziej dochodowe niż żądanie okupu?

Na kogo wypadnie?

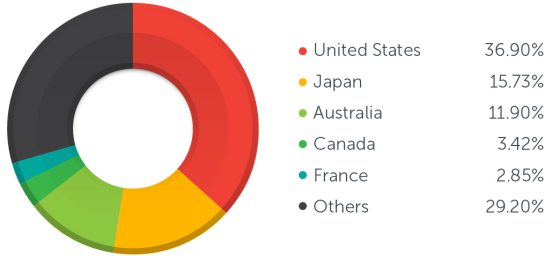

Jak wskazywał jeden z użytkowników CTB-Lockera w swoim AMA na portalu reddit w lutym tego roku najbardziej opłaca się atakować kraje wysoko rozwinięte, gdyż z nich jest największy zwrot „inwestycji”. Wskazuje on na 5-7% użytkowników którzy płacą okup za zaszyfrowane dane. W krajach takich jak Indie wskaźnik ten wynosi raptem 0.5%.

Do podobnych wniosków zapewne dochodzą również twórcy Fiesty, gdyż jej globalna dystrybucja w marcu 2015 w 37 procentach przypadała na USA, 16% na Japonię i 12% na Australię.

Dobre i złe wieści?

Na szczęście twórcy oprogramowania wymuszającego okup popełniają błędy stąd możliwe jest darmowe rozszyfrowanie plików wynikowych niektórych programów. Jednym z przykładów może być Kaspersky, który chwali się 70% skutecznością w przypadku zaszyfrowania plików przez CoinVault. Ponieważ twórcy złośliwego oprogramowania do masowej infekcji najczęściej wykorzystują załatane już podatności najlepszym zabezpieczeniem przed powyższymi metodami jest zaktualizowanie wszystkich wtyczek, a następnie ich… wyłączenie w przeglądarce. Niestety trend wzrostowy wirusów szyfrujących pliki się utrzymuje i zapewne rok 2015 będzie należał właśnie do tego rodzaju złośliwego oprogramowania.

Komentarze

Czy jesli ofiara posiada jakis dobry pakiet zabezpieczajacy np. Comodo (monitor hips, automatyczna piaskownica) to pomimo posiadania np. nieaktualnej wtyczki flashplayer jest szansa na to, ze atak sie nie powiedzie?

znana jest/była metoda ominięcia HIPSa Comodo Internet Security, wiecej na ten temat: http://rce.co/why-usermode-hooking-sucks-bypassing-comodo-internet-security/

Ale jak jesteś zalogowany na koncie standardowym zamiast administratora, to już nic nie da objęcie takiego HIPS-a.

Nie ma niestety potrzeby posiadania uprawnień administratora, użytkownik ma wystarczajaco uprawnień by z nimi uruchomić cryptoransomware i zaszyfrować wszystkie pliki do których user ma uprawnienia (w tym zasoby sieciowe). Powiedzmy jednak sobie szczerze, czy UAC to problem (nie w sensie obejścia, a w sensie skłonienia użytkownika do kliknięcia magicznego TAK)

Nie jest tak, jak powyżej napisałeś. Szyfrujący wirus musi się najpierw zainstalować, żeby mógł zaszyfrować pliki na koncie standard. Inaczej pisząc – nic nie zrobi na koncie standard, bo nie ma potrzebnych uprawnień do działania.

UAC to nie to samo, co konto admina z każdorazowym wpisywanie haseł w wypadku poważniejszych zmian systemowych. A użyszkodnik to wiadomo, jak ludzi jest namówić do samobójca – można ich przekonać do wszystkiego…

w dalszym ciagu jednak bede obstawiał przy swoim, wirus instaluje się w lokalnym katalogu użytkownika i dopisuje równieś sie do autostartu w gałęzi HKCU do którego edycji użytkownik ma prawa:

https://nakedsecurity.sophos.com/2013/10/12/destructive-malware-cryptolocker-on-the-loose/

„1. CryptoLocker installs itself into your Documents and Settings folder, using a randomly-generated name, and adds itself to the list of programs in your registry that Windows loads automatically every time you logon.”

Przepraszam za błędy, ale od niedawna wprawia się dopiero w pisaniu na klawiaturze wirtualnej i jeszcze jej nie ogarnalem. Co do odpowiedzi to pisze tutaj, bo niżej skończyło się zakotwiczenie.

A ja nadal będę obstawiać przy swoim. CL lub CV potrzebuja także dostępu do folderu Windows i tym samym wpisow w rejestrze dostępnych tylko dla kont administratorskich.

Flash zdaje się mieć totalni skopane automatyczne aktualizacje. U rodzinki wszystko jest skonfigurowane na automatyczne aktualizacje a i tak kiedy nie przyjadę, to Flash przynajmniej o miesiąc za stary. U mnie też nie woła o aktualizację po wyjściu nowej wersji.

Sprawdzałem – updater siedzi w scheduled tasks z „powtarzaj co godzinę”.

podobno poprawione we flashu 17.0.0.134: https://bugbase.adobe.com/index.cfm?event=bug&id=3673004

Metafora rzecze jasno: seks z dziwka zwieksza ryzyko infekcji, bez znaczenia czy sie uzywa zabezpieczenia czy nie. Remedium? Przestac bzykac dziwki. W tlumaczeniu: porzucic flasza oraz ie i przeniesc sie na html5 + ff/chrome. A rodzinie i znajomym wytlumaczyc, ze korzystanie z uslug nierzadnic jest niebezpieczne. ;) Tylko glupcy sie infekuja.

Jak masz lapka ze śmieciowatym amd switchable graphics a sterowniki od leshcata nie są z nim zgodne, to powodzenia z html5. No chyba, że lubisz 80% zużycia procesora, tearing i bluescreeny od czasu do czasu.

Dobry art, taki o problemach zwykłych ludzi… (piszę to bez żadnej ironii)

I komentarze

do redakcji: wiem że to może niepotrzebne, ale ucieszyłbym się z upvote/downvote (takim jak na Reddit, np) — mógłbym „plusnąć” swojego przedmówcę na znak, że dobrze gada zamiast wysyłac ten komentarz ;)

A jak sprawa się ma na OS X ?

Nie mam żadnego flasha, no poza tym co jest w chroni ale używam jej tylko do sprawdzania kodu live

możesz spać spokojniej, nie jesteś targetem tego malware, ale czujność bardzo wskazana: http://thenextweb.com/apple/2013/07/16/new-os-x-malware-holds-macs-for-ransom-demands-300-fine-to-the-fbi-for-viewing-or-distributing-porn/

cmd.exe – a co to takiego ?

To taki trochę shell dla dzieci windy, o Wielki Alternatywny!

Link do Kasperskiego jest zły -> na końcu dodano niepotrzebnie „%20”.

dzięki, poprawione

Poradziłem sobie juz z takim, średnio zaawansowany informatyk z dziedziny systemów operacyjnych i softu nie powinien mieć większych problemów.

Nie jestem wystarczajaco zaznajomiony z produktami Appla chociaz uzywam linuksa od ponad 17 – 18 lat, pierwszy byl Red Hat 5.1, ale pytanie jest czy zwieksza sie znaczaco ilosc wszelkiego typu wirosow dla ich produktow, pytam o rade, statystyki znam, to nie to samo!

A jak jest z szyfrowaniem plików jeśli mam automatyczny backup czy one tez zostaną zainfekowane ?

tutaj odpowiedź jest „zależy”: cryptoransomware wyewoluował na tyle, że oprócz plików lokalnych szyfruje również wszystkie zasoby do których uprawnienia ma użytkownik, a tym samym podłaczone dyski sieciowe (choć tutaj nie tylko podłaczone, a wszystkie do których uprawnienia są zapamietane w systemie), pendrive, karty SD itd.

Jeśli Twój backup ma wersjonowanie, to przyrwócisz wcześniejszą wersję i problem z głowy. Jeśli nie ma, to zapewne będziesz mieć również zaszyfrowaną kopie zapasową.

Pytanie:czy jesli robie kopie zapasowe sytemu (lub partycji) programem Acronis ktore sa zapisywane na oddzielnej partycji i zaszyfrowane algorytmem AES256 to czy te pliki kopii zapasowych sa bezpieczne???Ogolnie czy ten wirus ma dostep do zaszyfrowanych plikow????

Większość z cryptoransomware mają wyszczególnioną liste plików które szyfrują. Jeśli pliki .tib (z acronisa) są na ich liście, to nawet szyfrowane backupy niewiele zmienią (malware szyfruje pierwsze X MB pliku jeśli plik jest większy niż Y MB). Nie wiem jaka jest struktura pliku tib, ale jeśli Twój backup jest zaszyfrowany, to uszkodzenie jakiejkolwiek ilości zapewne skutkuje brakiem dostepu do reszty.

zdarzyło mi sie kiedyś podobne świństwo złapać. nie wiem co to było.

gdy tylko zaczeło sie coś dziać, odciąłem zasilanie.

potem odpaliłem kompa w trybie awaryjnym i przeglądając pliki według daty usuwałem wszystkie świeżo ściagniete wyglądajęce podejrzanie.

i jakoś się udało. bez okupu i bez strat :)

Witam,

Wczoraj w eksploratorze MS Windows 10 pojawiła mi się dodatkowa partycja Z. Ja mam tylko partycję C i D. Mam na tej dziwnej partycji 25GB danych i 60GB wolnej przestrzeni. Gdy próbuję ją otworzyć otrzymuję komunikat aby wejść na kartę zabezpieczeń.

Czy to może być dysk sieciowy włamywacza?

W ostatnim czasie tego typu wirusy to istna plaga. Grunt to świadomosc użytkowników. Jeżeli nie będziemy informować ludzi o istniejącym niebezpieczeństwie to daje będą wystepowac tego typu sytuacje:

„A wie pan, Hela z sekretariatu przesłała mi link to uruchomiłam. A teraz nie działa mi program do księgowości.”

Ostatnio trafiłem na firmę, która miała taką sytuację u siebie. Rozstali się z informatykiem, ale co im po tym, gdy stracili dane z siedmiu lat działalności. Gdyby ktoś miał chęć się zapoznać z historią to zapraszam do siebie. Blog Askomputer ;)