Firma F-Secure zaobserwowała nową falę ataków na domowe rutery. Przestępcy podmieniają ustawienia serwerów DNS by infekować komputery w sieci lokalnej. Najwięcej zgłoszeń dociera od użytkowników z terenu Polski.

Ataki na domowe rutery, polegające na zmianie serwerów DNS i przechwycenie oraz modyfikowanie ruchu użytkownika do wybranych serwisów WWW są znane od kilku lat. Także co najmniej od kwietnia zeszłego roku znana jest kampania polegająca na wymuszaniu infekcji lokalnych komputerów. Według firmy F-Secure trwa właśnie jej najnowsza fala, a wśród ofiar dominują użytkownicy z naszego kraju.

Jak przebiega atak

Kiedy użytkownik zainfekowanego rutera próbuje otworzyć określoną stronę internetową, przestępcy przechwytują zapytanie o adres IP serwera i przesyłają fałszywą odpowiedź. Dzięki temu zamiast odwiedzić prawdziwy serwer banku lub Google użytkownik odwiedza stronę skonfigurowaną przez przestępców, lecz wyglądającą jak oryginał i znajdującą się pozornie pod oryginalnym adresem. Atak jest trudny do wykrycia, ponieważ na komputerze nie ma żadnego złośliwego oprogramowania.

Najnowsza kampania przestępców polega na nakłanianiu użytkowników do zainstalowania „aktualizacji Flash Playera”. Złośliwy plik jest serwowany w momencie próby odwiedzenia serwisu takiego jak google.com, youtube.com, yahoo.com czy facebook.com. Użytkownik widzi okienko z komunikatem „WARNING! Your Flash Player may be out of date. Please update to continue”:

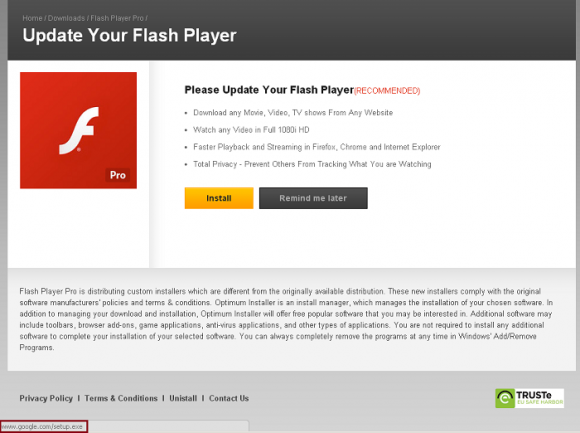

Co istotne, nie pozostawia ono zbyt wielkiego wyboru – można kliknąć OK lub zamknąć okno. Jeśli użytkownik wybierze opcję OK, otwiera się kolejny komunikat:

a potem następuje pobranie pliku wykonywalnego z odpowiedniego adresu o postaci:

www.google.com/setup.exe www.yahoo.com/setup.exe www.youtube.com/setup.exe pl-pl.facebook.com/setup.exe

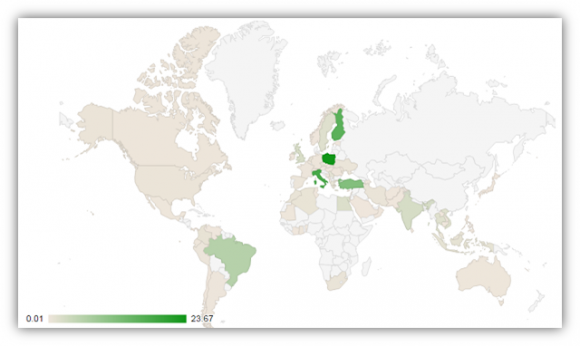

Pobrany plik w ostatniej kampanii to koń trojański Fareit, który potrafi kraść informacje z zainfekowanego komputera oraz służy do instalacji innego złośliwego oprogramowania. Jak pokazuje inforgrafika F-Secure, Polska jest na czele listy największej liczby infekcji.

Zaniepokojeni użytkownicy szukają pomocy w internecie a zespół CERT Polska również obserwuje infekcje, które mają na celu także ataki na użytkowników bankowości elektronicznej.

Cały czas obserwujemy ataki na rutery domowe w PL. Służą do ataków na bankowość i do dalszej infekcji sieci domowej https://t.co/gd24WkeH5V

— Piotr Kijewski (@piotrkijewski) March 6, 2015

Jak dochodzi do zmiany ustawień serwerów DNS

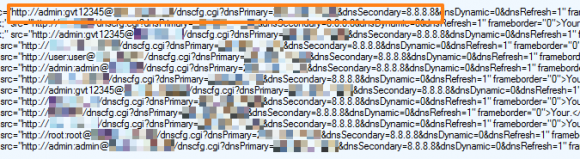

W przypadkach sprzed miesięcy najczęstszą metodą ataku było wykorzystanie zdalnego dostępu do interfejsu zarządzania ruterem i jednego z wielu znanych błędów w oprogramowaniu urządzeń. W tym wypadku wiele wskazuje na to, że do skutecznego ataku dochodzi mimo tego, że strona rutera nie jest dostępna w internecie. Z pomocą przestępcom przychodzą ataki CSRF, polegające na zmuszeniu przeglądarki użytkownika do przeprowadzenia ataku na ruter w sieci lokalnej. Użytkownik jest najpierw nakłaniany do odwiedzenia odpowiednio spreparowanej witryny (np. poprzez spam), a tam czeka już zestaw odpowiednich skryptów. Podobny scenariusz ataku opisała kilka dni temu firma Proofpoint. Co ciekawe dotyczy on Brazylii, która również pojawia się na mapie F-Secure.

W scenariuszu brazylijskim przestępcy wysyłają wiadomości phishingowe do wybranych użytkowników i nakłaniają ich do odwiedzenia przygotowanej przez siebie witryny WWW. Strona ta zawiera dziesiątki ramek IFRAME, z których każda próbuje innej kombinacji wewnętrznego adresu IP, loginu i hasła by zmienić ustawienia serwerów DNS domowego rutera.

Najczęściej ofiarami tego ataku padają użytkownicy ruterów firm UTStarcom oraz TP-Link. F-Secure opublikowała adresy IP trzech złośliwych serwerów DNS, które napotykała u swoich klientów. Są to 184.107.242.162 / 184.107.232.162 oraz 168.144.134.129. Co ciekawe, ofiary identycznych ataków można znaleźć także w USA.

Jak się bronić?

Obrona przed takim atakiem jest dość prosta. Proponujemy:

- wyłączyć dostęp z internetu do strony rutera

- przenieść ruter na inny, mniej typowy adres IP

- zmienić hasło do rutera na nietypowe

- korzystać z wtyczek typu NoScript, blokujących ataki CSRF

Polecamy także na wszelki wypadek stronę umożliwiającą weryfikację ustawień serwerów DNS. Jeśli natraficie na nietypową sytuację – piszcie.

Komentarze

Ostatnio się z nim spotkałem. Zmiana DNSów w przeglądarce wystarczyła.

Ostatnio klientka zgłosiła mi problemy – (IPAD, notek, PC i tel. Galaxy s4) wyskakujące reklamy porno przy próbie otwarcia jakiegokolwiek adresu, na routerze EDIMAX 'a znalazłem DNS 91.212.124.159, oczywiście hasło do konfiguracji routera było admin

Heh trochę to naciągane z tym atakiem, jeśli dobrze zrozumiałem, to atak polega na wyszukiwaniu niezabezpieczonych routerów? lub zabezpieczonych zmianą hasła z „admin” na „12345”. Jeśli tak, to wygląda to tylko na masowy atak bez rozdrabniania się, poza tym z tym instalowaniem konia trojańskiego, to jakiś super koń trojański lub nie mamy programów typu antywirus, anty-spyware i firewall. Czy ktoś uważa, ze z tymi programami na poziomie stałych aktualizacji, a programy w miarę znanych marek. Jest możliwe zainstalowanie bez ich wiedzy konia trojańskiego??? Owszem, są takie konie trojańskie i inne szkodliwe oprogramowanie, ale posiadają go tylko Ci, którzy używają go do indywidualnych celów i wiele poważniejszych niż szukanie dziury u „Kowalskiego” aby zdemaskować nieznane oprogramowanie jeszcze przez antywirusy. Wszystkie przeciętne ataki i infekcje dotyczą w 96% ludzi którzy używają nieaktualizowane lub niezabezpieczone systemy operacyjne i oprogramowanie.

Zibi, czasem wystarczy złośliwy program potraktować odpowiednim packerem i antywirusy go nie rozpoznają za pomocą sygnatur. A co do nieaktualnych systemów, to rzeczywiście najłatwiej je zaatakować :)

Jakby AV/AM/AntyCokolwiek rozwiązywało wszystkie takie problemy to życie było by zbyt nudne.

Tomaszu jak zmienia sie dnsy w przeglądarce? Ja umiem zmienić tylko je w dhcpie, lub konfiguracji interfejsu sieciowego :(

DNS zmienia się w ustawieniach interfejsu sieciowego, a nie przeglądarce.

Ale Tomek tam wszedł i zmienił przez przeglądarkę – ma sens :)

Nie ma to jak dopłacić do wielkiego marketingowego bezpieczeństwa po kablu i mieć mniejsze bezpieczeńśtwo, niż przy użyciu gołego switcha, a nawet huba (sic!) /zdanie nie dotyczy Wi-Fi i sieci z tylko 1 wolnym adresem IP/… :)

I jeszcze producenci reklamują je jako „bezpieczne” i strzygą klientów… :)

(a super:super i kilka x-dayi dalej po cichu działa :) )

Ja teraz awaryjnie przeszedłem z Minta, bo mi zaczyna robić jaja, na partycję z Ubuntu i już non stop włącza się monit o aktualizację wtyczki flash. Tylko jak na razie wszystkie filmy i animacje chodzą dobrze, tak więc po co mi ta „akualizacja” ? Albo to, że chyba wiele ludzi zauważyło, że strony xxx niemiłosiernie zamulają, pod Windą też muliły ale pod Linuxami jeszcze bardziej, widocznie malware nie śmiga pod nimi tak biegle.

A u mnie wynik jest niepwwny dlaczego?

„DNS hijacking results are uncertain.

You are using a widely-used public DNS server from 'Tinet SpA’, which is not related to your AS organization 'P4 Sp. z o.o.’.

Please verify that the DNS settings have been set up intentionally by your administrator.”

co mu sie nie podoba i skad wyszlo mu 77.67.54.70 skoro mam opendns?

http://postimg.org/image/umr7qs2sb/

Po raz pierwszy taki komunikat pojawił się u mnie ponad rok temu, więc to żadna nowość.

Po kliknięciu

h t t p s : / / t . co / gd24WkeH5V

w FF 36.0.1 jest ssl_error_unsafe_negotiation

Jesteśmy ISPem i blokujemy zewnętrzne DNSy. Klient moze użyć albo naszego albo innego z krótkiej listy wyjątków no OpenDNS, Google i TP. Problem rozwiązany. Chociaz niektórzy to odebrali jako ograniczanie ich wolności (serio).

Do: @Michal

„Chociaz niektórzy to odebrali jako ograniczanie ich wolności (serio).”

Niektórym nie pasuje monitoring miejski, bo to wg nich strefa prywatna, a taki monitoring to wg nich przeogromne zło, więc mnie już nic nie zdziwi…

Bo w zasadzie taka jest prawda.

W kraju niewolników o bezpieczeństwie niewolników decydują inni, w kraju ludzi wolnych każdy ma prawo do bycia okradzionym.

Choć osobiście uważam, że blokowanie szemranych serwerów to dobry pomysł to nie mogę uznać, że klient może zostać pozbawiony możliwości wyboru. Choćby do przeprowadzenia testów na rzeczonych.

System ummunologiczny powinien się rozwijać a nie degradować więc przy wychodzeniu klienta na szemrany adres, ISP mógłby postawić proxy z informacją że adres jest niebezpieczny i czy wyraza zgode na wyslanie do niego zapytan.

A w jakim kraju jest prawo pozwalające złapać złodzieja i go ukarać?

A co sądzicie o OpenDNS?

Udostępniają aplikacje (na pewno jest pod windę) dla klienta, która pilnuje w locie DNS’ów. Nie wiem co prawda czy pilnuje konfiguracji hosta, czy adresu na który trafiają zapytania (logiczna byłaby ta druga opcja) ale zawsze to kolejny stopień na schodach do hosta.

Ja dodam tylko, że warto wyłączyć WPS.

Pol roku temu walczylem z identycznym przypadkiem pobierania flasza, nie wiem czy aby na pewno byl to fareit; z tego co pamietam to aktualizacja firmware nie pomogla, problem powracal, w dniu dzisiejszym ruter sluzy jako przycisk do papieru.

czyżby to ta luka którą konsekwentnie ignorował zespół Macierewicza

Pole do popisu dla ojców sukcesu, może znowu wymyślą jakieś pokrętne tłumaczenie

typu nie jesteśmy instytucją charytatywną jak zapłacą do będziemy sinkholować

Teraz ludzie będą się bali flasza zaktualizować bo wirus. No ale cóż. Chyba lepiej całkowicie wyłączyć flasha, i tak już się go prawie wcale nie używa.

No właśnie pytanie czy umiecie tą stronę otworzyć.Vectra .Moja przeglądarka nie widzi tego .A Google tak.

To co Pan opisuje w .Mailu widziałem coś takiego próba otwarcie chyba .

Po wejściu na linka otwierała się stronę później inną a dopiero lokalny numer próbowało otworzyć.Mój Vectry ruter –Cisco

Adres był w Tajlandii jak się nie mylę.

https://www.secusmart.com/de/fuer-unternehmen/vodafone-secure-call-app/

Znalazłem to a wiec tak :

http://tinyz.org/gX9um

Najpierw otwiera porno

http://www.hornymatches.com/geolist.php

później

http://pl-3928-supermarket.lp2.zalinco.com/index.php

a na końcu to

http://127.0.0.1/?&redid=7312&gsid=68&id=XNSX.535_1750_PL_-r7312-t68

Ja właśnie odkryłem ciekawe dnsy, router ustawiony na nietypowym adresie, miał wyłączony dostęp z zewnątrz, a dziś wchodzę i dziwy -> 5.9.191.165

8.8.4.4.

Z dniem 1 marca 2015 roku wystartował portal: http://zawszeczujni.blogspot.com/ na którym znajdziesz ciekawostki i informacje z zakresu szeroko pojętych zagadnień takich jak: bezpieczeństwo teleinformatyczne; ochrona informacji niejawnych, obce służby specjalne. Znajdziesz nas również na Facebooku jako „Zawsze czujni”, zapraszam zainteresowanych!

Już po.