Jesteśmy raczej przyzwyczajeni, że śledczy, gdy docierają do adresu IP w sieci Tor, od razu składają broń. Czasem są jednak bardziej dociekliwi i w najbardziej trywialnych miejscach dysku mogą natrafić na wiele mówiące ślady.

Na konferencji analityków śledczych DFRWS pokazano ciekawy przypadek analizy dysku pracownika podejrzanego o opublikowanie w internecie listy płac swojej firmy. Choć pracownik skorzystał z Tor Browsera, to zostawił tyle śladów, że trudno o wątpliwości co do jego winy.

Oczywisty podejrzany

Gdy lista płac kierownictwa pewnej firmy znalazła się na prywatnym blogu, wszczęto śledztwo w celu ustalenia sprawcy wycieku. Wynajęto w tym celu zespół ekspertów, który zaczął od analizy danych zgromadzonych w wewnętrznej sieci firmy. Najbardziej oczywistym punktem startu był plik Excela, zawierający opublikowane dane. Dzień przed publikacją danych w sieci plik ten był otwierany przez pewnego pracownika. Jego laptop został poddany wnikliwej analizie. Znaleziono oczywiste ślady otwierania Excela (plik LNK, Jump Lists, klucze rejestru ShellBags), jednak historia przeglądarki nie wskazywała na odwiedziny w serwisie, w którym znalazły się dane.

Ślady są – i to całkiem sporo

Analitycy się nie poddawali i uruchomili standardową procedurę jaką jest wyszukiwanie konkretnego ciągu tekstowego na całym obszarze dysku. Szukanym ciągiem był adres WWW serwisu, w którym opublikowano dane. Wyszukiwanie przyniosło ciekawe rezultaty – znaleziono serię linków do adresu

http://www.nazwabloga.tld/wp-admin

sugerujących, że to własnie z tego komputera ładowano interfejs administracyjny poszukiwanego bloga (opartego na WordPressie). Ciągi znajdowały się w pliku wymiany pagefiles.sys, do którego mogą trafiać fragmenty pamięci operacyjnej komputera. Co ciekawe, wszystkie wystąpienia tego adresu poprzedzone były ciągiem HTTP-memory-only-PB. To wskazuje na użycie Firefoksa w trybie prywatnym (adresy odwiedzanych stron przechowywane są wtedy jedynie w pamięci RAM), jednak na komputerze nie było śladów po instalacji Firefoksa.

Analitykom sprzyjało szczęście. Plik pagefile.sys zachowuje się bardzo nieprzewidywalnie i może zarówno zawierać dane sprzed miesiąca jak i nie zawierać danych sprzed kilku godzin. Tym razem jednak dalsze poszukiwania wykazały, że za pomocą przeglądarki Chrome pobrano plik instalacyjny Tor Browsera, opartego właśnie o Firefoksa i używającego jego trybu prywatnego. Do pobrania doszło tej samej nocy, której opublikowano dane w sieci. Co ciekawe, czasem można w pamięci komputera odróżnić ślady używania Firefoksa od Tor Browsera poprzez analizę pola User-Agent – Tor Browser korzysta z reguły ze starszego wydania Firefox ESR i może być to widoczne w numeracji wersji.

Jakie jeszcze dowody można było znaleźć?

Pełno artefaktów

Analitycy mogli także ustalić, że Tor Browser został zainstalowany i był uruchomiony jeden jedyny raz, dokładnie 3 minuty przed publikacją wpisu na blogu. Skąd taka precyzja?

Dzięki mechanizmowi Windows Prefetch wystarczy sprawdzić odpowiednie pliki .PF dotyczące instalatora Tor Browsera, pliku tor.exe oraz firefox.exe by ustalić dokładnie kiedy program został zainstalowany, kiedy został uruchomiony pierwszy raz i kiedy został uruchomiony po raz ostatni. W systemie Windows 8/8.1 można znaleźć również historię 8 ostatnich przypadków uruchomienia. Dodatkowo pliki te wskażą folder, w którym był (lub nadal jest) zainstalowany Tor Browser.

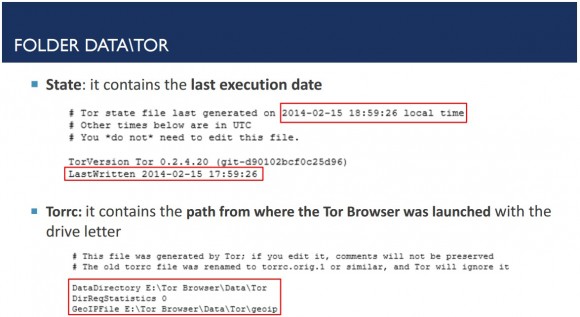

Z kolei w folderze Tor Browsera w pliku Tor/state także znajdziemy datę i godzinę ostatniego uruchomienia tej wersji przeglądarki. Ślady istnienia w systemie Tor Browsera mogą także znaleźć się w bazie Windows Search lub w podręcznej pamięci miniaturek ikon plików (thumbnail cache).

Podsumowanie

Powyżej opisane ślady korzystania z Tor Browsera w systemie Windows to jedynie część artefaktów dostępnych do analizy. Inne przykłady znajdziecie zarówno w omawianej prezentacji jak i w analizie Runy Sandvik. Największym zagrożeniem dla prywatności użytkownika wydają się pliki pagefile.sys oraz hiberfil.sys, które mogą zawierać wrażliwe fragmenty pamięci programu. Metodą na uniknięcie większości opisywanych wyżej zagrożeń jest używanie Tor Browsera w izolowanym środowisku wirtualnym, przechowywanym w formie zaszyfrowanej. Oczywiście także i to rozwiązanie nie zapewnia 100% prywatności i anonimowości – jak zawsze wszystko pozostaje w rękach użytkownika. Zawsze może się też okazać, że dostawca internetu rejestruje kierunki ruchu użytkownika i był on jedynym korzystającym z Tora w okolicy…

Komentarze

Środowisko wirtualne też do końca nie zabezpieczy, szczególnie gdy ktoś zapisze stan maszyny na dysk, lub zostanie użyty swap hosta…

A może jakiś system z LiveCD?

Nie jakiś tylko tails, przecież to żadna tajemnica.

Nie znam się na tym dobrze, ale się wypowiem ;) Nie ma pewności, czy nie da się wyciągnąć numeru seryjnego procesora czy czegoś jeszcze w tym stylu. Chyba lepiej mieć osobny sprzęt, przeznaczony tylko do publikowania list płac ;)

TAILS to live cd, więc nie zostawi żadnych śladów na dysku. Możesz go nawet odpalić, gdy komputer fizycznie nie posiada dysku, ani jakiejkolwiek trwałej zapisywalnej pamięci (RAM i ROM się nie liczą oczwiście). Numer procesora nie przejdzie przez węzły TORa. Aczkolwiek jeśli jest wąski krąg podejrzanych, mogę znaleźć jakieś ślady, a potem po nitce do kłębka.

Czyli jak będę chciał wrzucić listę płac to lepiej używać Qubes + Tor? ;)

Zdecydowanie lepiej. Ale czy wystarczająco dobrze?

Wrzuć, to się okaże. :-)

No ale jak korzystał z wewnętrznej sieci firmowej, która również działa jako magazyn (czyli w sumie, pracownicy działają tylko na instancji pulpitu wirtualnego, bo wszystko inne znajduje się na serwerze ogólnym) to przeszukiwali cały serwer, więc wszystkich użytkowników, a nie „tylko” użytkownika „podejrzanego”. Nie wiem zatem, dlaczego ktoś w ogóle się dziwi, że go znaleźli ;) Przecież taki serwer rejestruje każdy ruch, a TOR maskuje jedynie połączenia internetowe. Gdyby zgrał plik na swój prywatny laptop/pendrive (ale skopiował tylko treść z dokumentu, a nie cały plik, tego serwer by nie wychwyci) i dodatkowo laptop/pendrive miał szyfrowany VeraCryptem, to wiedzieli by jedynie kto ostatni otwierał ten plik i mogli by mu naskoczyć na szpadel ;)

VeraCrypt jest beznadziejny. Wpisujesz hasło i musisz czekać kilka minut aż system się uruchomi.

Spróbuj DiskCryptor.

Podstawowa sprawa jest taka, że powinien to opublikować ze dwa miesiące później, wtedy plik byłby już ponadpisywany i być może byłoby trudniej dojść do wersji sprzed x czasu.

gdyby gosc korzystal z nixa z KDE mozna by bylo przeprowadzic podobna analize?

A nie lepiej uruchomić Tora z systemu typu LiveCD odpalanego z płyty? Wtedy wszelkie dane znikają po wyłączeniu zasilania.

dalej w ramie coś zostanie.

Pamięć RAM jest zapisywana tylko w pliku systemowym, który nie jest zapisywany w systemie z liveCD

Tails przy wyłączaniu wymazywanie ramu chyba ma.

W ramie zostaje, ale podobno tylko kikanaście minut po wyłączeniu komputera.

Niezupełnie, a raczej: niekoniecznie, nie bardzo: https://www.deepdotweb.com/jolly-rogers-security-guide-for-beginners/cold-boot-attacks-unencrypted-ram-extraction/

Owszem, w przeszłości było to większe ryzyko.

Dobrze, czyli jesli postawie VM na ukrytym dysku True Crypta, na tym VM zainstaluje TORa to moge w miare bezkarnie robic rozne rzeczy?

Nie.

1. jedziesz do Syrii na wojnę (jesteś po stronie Kurdów), kupujesz laptopa od losowej osoby (najlepiej Kurda, z którym ramię w ramię zamierzać walczyć kosząc terrorystów), sprawdzasz, czy nie domontowali czegoś do laptopa.

2. odpalasz Tailsa, wysyłasz na bloga lub wykop listę płac pracowników firmy

3. wyłączasz kompa, tails wymazuje ram

4. zabijasz losowego bojownika ISIS, kradniesz mu pas Szahida i pas zakładasz laptopowi, zdalnie detonujesz ładunek

5. laptop rozpada się na kawałki

6. wracasz do Polski

Nie. Pamiętaj że system gospodarz swapuje również pamięć wykorzystywaną przez VM, i TC (może wyciec klucz do kontenera).

Na pewno nie powinno się tego robić przy włączonym swapie, a najlepiej uruchamiać system liveCD lub z zaszyfrowanego kontenera.

Chciałem coś napisać o przewadze systemów *nix z wyłączonym swapem i olaną konfiguracją hibernacji na dysk, ale mi przeszło. Bardziej mnie interesuje jaka temu człowiekowi przyświecała za idea i co chciał w ten sposób osiągnąć? Ja tu tylko widzę ślepą uliczkę…

Pewnie chciał się odegrać na pracodawcach i współpracownikach. Jeżeli w jego firmie było tak, jak jest u mnie to nowozatrudniani dostają zdecydowanie lepsze pensje od osób z pewnym stażem na tym samym stanowisku.

Powiedzieć, że to denerwujące, to nic nie powiedzieć.

zasada nr 2 informatyki nie zaglądamy na listy płac w erp/db

bo jak się dowiesz że cep od przesyłania maili dalej i tworzenia dupochronów tzw. manager zarabia 3 razy tyle co ty to ci klęknie

Kiedyś to się robiło zupełnie inaczej ale świat się zmienia i dzisiejsza młodzież nie ma już tego polotu co dawniej.

_

Otóż za dawnych czasów, szło się do jakiejś obleganej i popularnej kawiarenki internetowej i wtapiając się w tłum wpatrzonych w swoje monitory gimnazjalistów robiło się mniej lub bardziej legalne rzeczy.

_

Przypuszczam, że dzisiaj może być trudniej z powodu monitoringu ale nadal pozostawienie śladów na czyimś komputerze jest o niebo lepsze od całej tej gadżeciarni typu vm, szyfrowanie, czyszczenie, tory itp. na sprzęcie służbowym.

_

Lepiej już iść z prywatnym komputerem do znanej sieci fastfood i tam wrzucić dokumenty wykradzione z korpo na forum. Wykorzystanie sprzętu firmowego świadczy raczej o głupocie. Poza tym, zanim przyjdzie nakaz przeszukania prywatnego sprzętu można go posprzątać 10 razy.

Opublikowanie listy wynagrodzen prywatnej firmy to nie szpiegostwo ani handel narkotykami. Faktycznie wystarczy wyslac to z kompa znajomego przez TORa (na wszelki wypadek) i tyle.

LordBlick: w jawności płac widzisz ślepą uliczkę? Ja wręcz przeciwnie: jest to mechanizm do walki ze skrajnymi nierównościami w wynagrodzeniach, które nie mają żadnego logicznego, racjonalnego, ani etycznego uzasadnienia – poza tym, że chciwość niektórych nie zna granic.

Niektorzy sie wstydza swoich wynagrodzen. Na ogol ci co duzo zarabiaja. Pewnie czuja sie bezpieczniejsi.

Po trzykroć głupek, bo: 1)użył firmowego komputera, 2) z Windowsem, 3) w firmowej sieci. Jak już musiał skorzystać z tej kombinacji to powinien połączyć się z domowym komputerem przez szyfrowane połączenie i na nim skorzystać z przeglądarki.

Z tego co zrozumiałem, to dotarli do niego najpierw sprawdzając kto ostatni używał pliku i sprawdzali ich służbowe sprzęty. Wystarczyło zatem by ten ktoś zgrał plik na prywatny pendrive i opublikował go np. pół roku później? Pomijam już fakt wykorzystanie innego sprzętu niż służbowy…

Szyfruj dane, anonimizuj połączenia sieciowe, nie pracuj na komputerach atakowanej firmy… amatorzy tego nie rozumieją :-D

Ciekawe czy nie był na tyle cwany żeby to zrobić z niezablokowanego komputera nielubianego kolegi ;)

Pracowałem kilka lat w firmie, w której taka lista wypływała trzy razy w ciągu kilku lat. Za każdym razem jako zbyt „bogaty” w informacje xls, zawierający „prawie niemożliwy do zauważenia” nie usunięty arkusz.

Dwukrornie wysłany na allias ALL@ pracowników firmy. A trzeci raz nagrany na dostępny wszystkim pracownikom dysk sieciowy w katalogu Public. Za każdym razem fail był w HR, w tym raz przez Dyr. tegoż działu :)

Nie czaję po co takie kombinowanie?

Wystarczyło poprosić i poczekać ;)

Ej, sorry, ale dalej nic mu nie udowodnili. Być może to koincydencja. Przecież dostępu do serwera nie mieli, więc kto powiedział, że nie mógł tego przypadkowo kto inny w tym samym czasie umieścić. Może korzystał z Tora i został zhakowany 0dayem? Ja bym tak się tłumaczył. Nie ma niepodważalnych dowodów, a takie chyba musiałyby być?