Wpisy z tagiem "Chiny"

Archiwum

- kwiecień 2024

- marzec 2024

- luty 2024

- styczeń 2024

- grudzień 2023

- listopad 2023

- październik 2023

- wrzesień 2023

- sierpień 2023

- lipiec 2023

- czerwiec 2023

- maj 2023

- kwiecień 2023

- marzec 2023

- luty 2023

- styczeń 2023

- grudzień 2022

- listopad 2022

- październik 2022

- wrzesień 2022

- sierpień 2022

- lipiec 2022

- czerwiec 2022

- maj 2022

- kwiecień 2022

- marzec 2022

- luty 2022

- styczeń 2022

- grudzień 2021

- listopad 2021

- październik 2021

- wrzesień 2021

- sierpień 2021

- lipiec 2021

- czerwiec 2021

- maj 2021

- kwiecień 2021

- marzec 2021

- luty 2021

- styczeń 2021

- grudzień 2020

- listopad 2020

- październik 2020

- wrzesień 2020

- sierpień 2020

- lipiec 2020

- czerwiec 2020

- maj 2020

- kwiecień 2020

- marzec 2020

- luty 2020

- styczeń 2020

- grudzień 2019

- listopad 2019

- październik 2019

- wrzesień 2019

- sierpień 2019

- lipiec 2019

- czerwiec 2019

- maj 2019

- kwiecień 2019

- marzec 2019

- luty 2019

- styczeń 2019

- grudzień 2018

- listopad 2018

- październik 2018

- wrzesień 2018

- sierpień 2018

- lipiec 2018

- czerwiec 2018

- maj 2018

- kwiecień 2018

- marzec 2018

- luty 2018

- styczeń 2018

- grudzień 2017

- listopad 2017

- październik 2017

- wrzesień 2017

- sierpień 2017

- lipiec 2017

- czerwiec 2017

- maj 2017

- kwiecień 2017

- marzec 2017

- luty 2017

- styczeń 2017

- grudzień 2016

- listopad 2016

- październik 2016

- wrzesień 2016

- sierpień 2016

- lipiec 2016

- czerwiec 2016

- maj 2016

- kwiecień 2016

- marzec 2016

- luty 2016

- styczeń 2016

- grudzień 2015

- listopad 2015

- październik 2015

- wrzesień 2015

- sierpień 2015

- lipiec 2015

- czerwiec 2015

- maj 2015

- kwiecień 2015

- marzec 2015

- luty 2015

- styczeń 2015

- grudzień 2014

- listopad 2014

- październik 2014

- wrzesień 2014

- sierpień 2014

- lipiec 2014

- czerwiec 2014

- maj 2014

- kwiecień 2014

- marzec 2014

- luty 2014

- styczeń 2014

- grudzień 2013

- listopad 2013

- październik 2013

- wrzesień 2013

- sierpień 2013

- lipiec 2013

- czerwiec 2013

- maj 2013

- kwiecień 2013

- marzec 2013

- luty 2013

- styczeń 2013

- grudzień 2012

- listopad 2012

- październik 2012

- wrzesień 2012

- sierpień 2012

- lipiec 2012

- czerwiec 2012

- maj 2012

- kwiecień 2012

- marzec 2012

- luty 2012

- styczeń 2012

-

21.06.2012

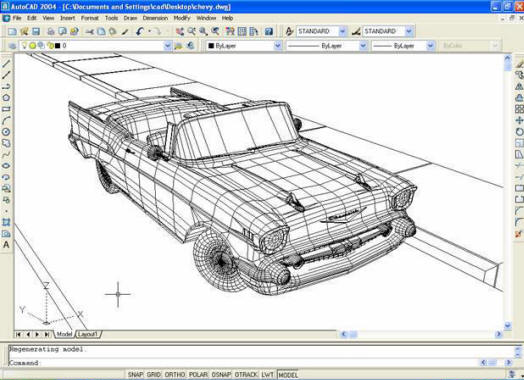

Wirus napisany w LISPie infekuje AutoCADa i kradnie projekty0

Szpiegostwo przemysłowe w sieci staje się coraz bardziej popularne - niedawno odkryty wirus Flame był tego najlepszym przykładem. Zainteresowanie mediów Flame'm powoli mija, podczas kiedy inne, przez nikogo nie niepokojone...

-

28.05.2012

Chiński backdoor w programowalnych układach Actela?1

Obawa przed pułapkami zawartymi w urządzeniach i oprogramowaniu produkowanych w Chinach od wielu lat spędza sen z powiek co bardziej paranoicznej części ich użytkowników. Tak, jak silne są podejrzenia, tak...

-

27.03.2012

Australia nie chce chińskich routerów2

Jak donosi australijska prasa, chiński producent urządzeń sieciowych Huawei został wykluczony z udziału w przetargu na budowę narodowej sieci szerokopasmowej. Za decyzją australijskiego rządu stoją poważne podejrzenia, jednak nie są...

-

25.03.2012

Wpadka tygodnia – odcinek 110

W dzisiejszym odcinku przyznajemy nagrodę Wpadki Tygodnia bardzo mało znanemu przedsiębiorstwu z Szanghaju o nazwie Shanghai Roadway D&B Marketing Services Co. Na to wyróżnienie zasłużyło, dając się złapać na największym...

-

20.03.2012

Wpadka tygodnia – odcinek 100

W dzisiejszym, nieco spóźnionym odcinku, przyznajemy nagrodę Wpadki Tygodnia BAE Systems, jednemu z producentów podsystemów dla myśliwca F35 i największej brytyjskiej firmie z sektora obronnego oraz jej nieujawnionemu pracownikowi, który...

-

12.03.2012

Kto podszywał się pod dowódcę NATO?0

W ciągu ostatnich dwóch lat na Facebooku pojawiło się kilka profili admirała Jamesa G. Stavridisa. Nie było by w tym nic dziwnego, gdyby nie fakt, że wszystkie były dobrze opracowane,...

-

17.02.2012

Satelity, telekomy, włamania – czy Chińczycy rządzą światem technologii?2

Manipulacja amerykańskimi satelitami, dominacja na rynku urządzeń telekomunikacyjnych, niezliczone włamania do sieci komputerowych największych firm - czy Chińczycy przejmują już kontrolę nad światem? Czytaj dalej »

-

14.01.2012

Chiński trojan atakuje rząd USA0

Chińscy hakerzy opracowali nowy wariant konia trojańskiego, wymierzony w kluczowe instytucje rządowe USA. Na liście celów znajdują się Departament Obrony, Departament Bezpieczeństwa Narodowego, Departament Stanu, Pentagon oraz potencjalnie inne instytucje...