Korzystacie z otwartych sieci WiFi? Boicie się, że dostawca internetu podsłuchuje Wasz ruch sieciowy? Nie chcecie każdemu serwerowi pokazywać swojego prawdziwego adresu IP? Pokażemy, jak te problemy rozwiązać.

Poniższy poradnik jest kontynuacją cyklu artykułów przygotowywanych wspólnie z firmą Aruba, która jest dużym europejskim dostawcą rozwiązań chmurowych. Kilka tygodni temu pokazaliśmy Wam jak skonfigurować swoją własną usługę kopii bezpieczeństwa w chmurze. Dzisiaj zabierzemy się za postawienie własnego, prywatnego serwera VPN. Dzięki promocji trwającej w Aruba będziecie mogli za darmo przetestować jej usługi, a kupon z promocji wystarczy na 10 miesięcy funkcjonowania VPNa.

Zalety i ograniczenia prywatnego VPNa

Na początku warto przypomnieć, że VPN nie jest magiczną pigułką dającą gwarancję anonimowości i bezpieczeństwa w sieci. W zależności od wybranego modelu zagrożeń może nam dać pewien rozsądny poziom bezpieczeństwa. Używanie VPNa pozwala nam ukryć własny adres IP (przynajmniej przed np. administratorami serwerów, które odwiedzamy) i pozwala zaszyfrować nasz ruch między urządzeniem końcowym a serwerem VPN, dzięki czemu nie widzi go np. nasz dostawca internetu czy sieci WiFi, z której akurat korzystamy.

Prywatny serwer VPN, jaki skonfigurujemy za chwilę, daje nam też większą gwarancję, że operator usługi nie będzie podsłuchiwał naszego ruchu lub np. wykorzystywał naszego łącza do dystrybucji cudzego ruchu (jak to bywa w przypadku „darmowych” VPNów). Minusem tego rozwiązania jest fakt, że nasza tożsamość powiązana będzie z jednym – choć innym niż domowy – adresem IP. Korzystanie z komercyjnej usługi VPN najczęściej oznacza, że z tego samego adresu IP korzysta wielu użytkowników a my mamy do dyspozycji różne bramki wyjściowe, dzięki którym możemy swobodnie skakać po całym świecie. Jedno i drugie rozwiązanie ma swoich zwolenników. Bez wątpienia zaletą opisywanego przez nas wariantu może być także satysfakcja z własnoręcznego uruchomienia usługi na własnym serwerze.

Startujemy

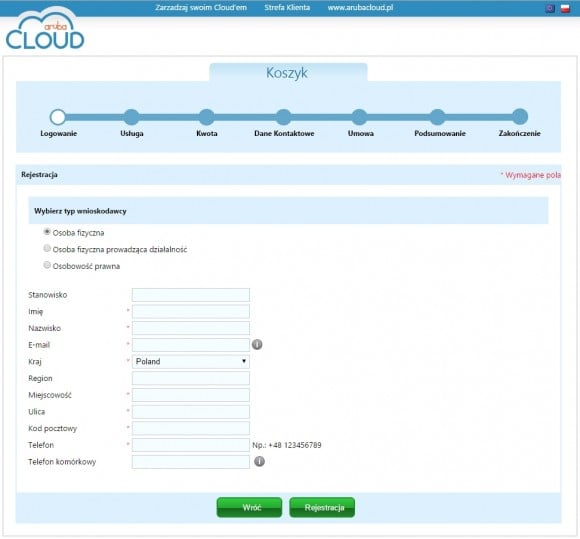

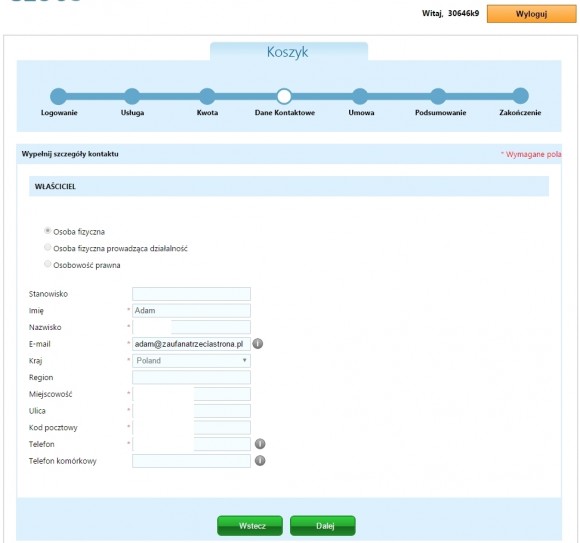

Jeśli macie już konto w Aruba Cloud (np. po naszym poprzednim artykule) to możecie od razu skoczyć do kolejnego akapitu pt. Uruchomienie serwera. Jeśli nie, to zapraszamy do jego założenia i wystąpienia o kupon rabatowy. W tym celu wchodzimy na stronę promocji i wypełniamy wniosek o voucher o wartości 43 PLN. Voucher jest przyznawany ręcznie, ale proces ten nie powinien trwać dłużej niż kilka godzin. Kod przychodzi SMSem i gdy go już otrzymamy trzeba zarejestrować nowe konto klienta aby go aktywować. Kolejne kroki wyglądają następująco – zaczynamy od formularza rejestracyjnego, gdzie podajemy swoje dane.

Po jego wypełnieniu na podany adres email otrzymujemy wygenerowany login i hasło (które oczywiście warto zmienić). Wchodzimy zatem na stronę logowania po czym odwiedzamy Strefę Klienta, w zakładce Konto zmieniamy hasło i wracamy do składania naszego pierwszego zamówienia.

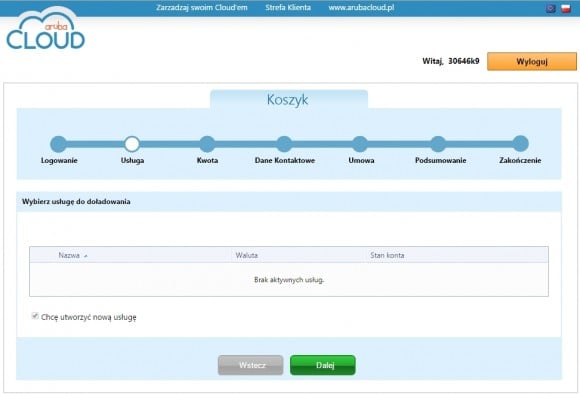

Na tym ekranie wystarczy kliknąć Dalej.

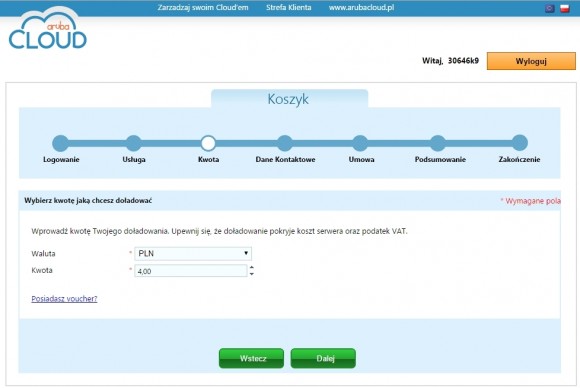

Tutaj oczywiście wybieramy opcję Posiadasz voucher.

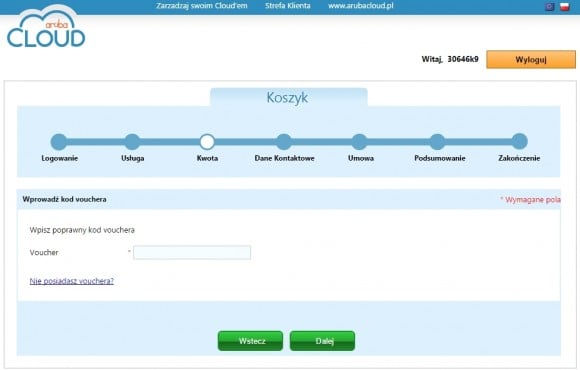

Podajemy kod vouchera.

Podajemy dane kontaktowe.

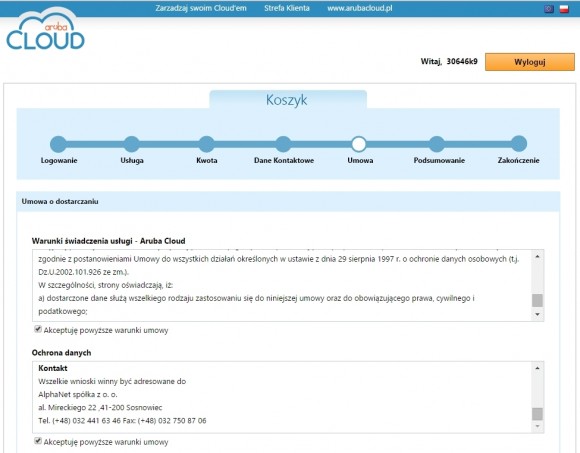

Akceptujemy regulaminy i warunki (czytaliśmy, nie ma niczego strasznego).

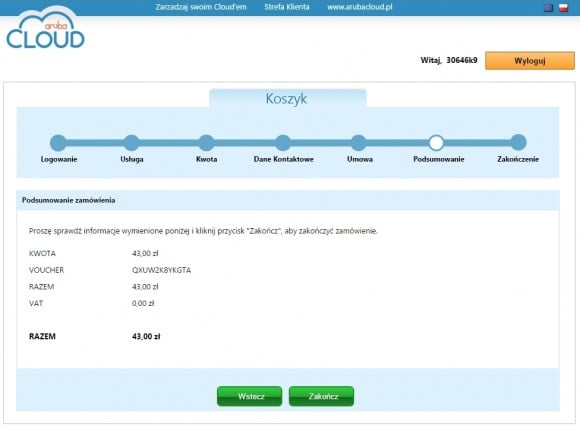

I na naszym nowym koncie ląduje 43 PLN. Po chwili do naszej skrzynki przychodzi kolejny login i hasło, tym razem już do właściwych usług.

Uruchomienie serwera

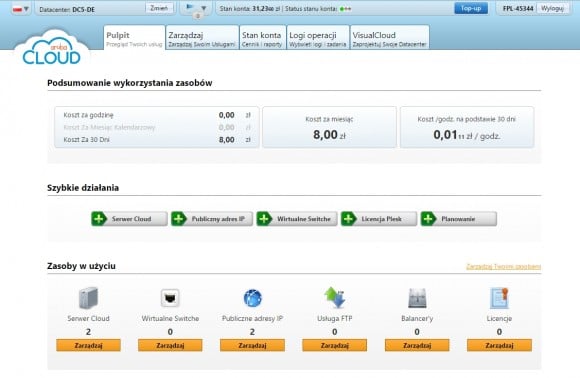

Logujemy się w panelu administracyjnym. Jeśli to pierwsze logowanie to hasło zmieniamy. Następnie wybieramy naszą usługę.

Interesuje nas opcja Cloud Computing.

Wybieramy region, w którym chcemy mieć swojego VPNa. My polecamy Niemcy – blisko i bardzo silne przepisy ochrony prywatności użytkowników. Po przejściu do niemieckiego Datacenter klikamy Zarządzaj. Na kolejnym ekranie klikamy +Server Cloud.

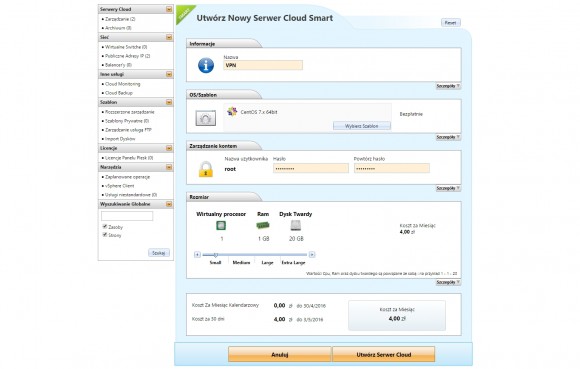

Wybieramy opcję Serwer Cloud Smart za 4 PLN miesięcznie i klikamy Kontynuuj. Na następnym ekranie musimy nazwać swój nowy serwer, wybrać rodzaj systemu operacyjnego (poniższa instrukcja oparta jest na systemie CentOS 7 w wersji 64-bitowej, zatem jeśli chcecie być prowadzeni za rękę w procesie instalacji to taki właśnie system wybierzcie) oraz podajemy hasło roota (i lepiej by nie było zbyt proste).

Pozostaje już tylko kliknąć Utwórz Serwer Cloud i poczekać kilka minut na zakończenie procesu instalacji. Gdy serwer będzie już zainstalowany na ekranie pojawi się jego adres IP – przyda się nam na kolejnym etapie.

Konfiguracja na serwerze

Logujemy się na nasz serwer przez SSH (używamy np. klienta PuTTy). Przydzielony adres IP widzimy w panelu, login to root, hasło ustawione wcześniej w panelu tworzenia serwera. Przy pierwszym logowaniu musimy potwierdzić prawidłowość klucza SSH serwera. Raczej nikt nam go nie podmienił, zatem klikamy OK.

Osobom chcącym przeprowadzić wzorową konfigurację serwera polecamy wyłączenie możliwości logowania za pomocą loginu i hasła oraz przejście na logowanie kluczem. Jak to zrobić? Google pomoże. Nie jest to niezbędne do prawidłowego działania VPNa, jednak trochę podnosi poziom bezpieczeństwa serwera.

Zaczynamy od zainstalowania OpenVPN oraz odpowiednich narzędzi do wygenerowania zestawu potrzebnych kluczy i certyfikatów:

yum install openvpn easy-rsa -y

Następnie kopiujemy przykładową konfigurację VPNa do docelowej lokalizacji

cp /usr/share/doc/openvpn-*/sample/sample-config-files/server.conf /etc/openvpn

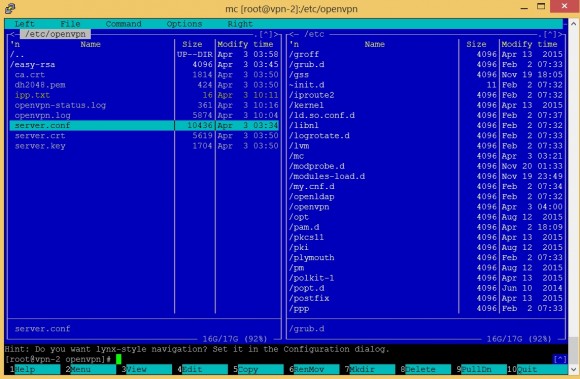

Musimy ją teraz wyedytować. Edytorów plików tekstowych jest wiele, więc wybierzcie swój ulubiony. My skorzystamy z kombajnu pod nazwą Midnight Commander.

yum install mc

Zatwierdzamy klawiszem Y i uruchamiamy program:

mc

a następnie w jednym z okien kursorami i klawiszem Enter nawigujemy do katalogu /etc/openvpn oraz pliku server.conf.

Gdy jesteśmy w odpowiednim miejscu naciskamy F4 by rozpocząć edycję pliku.

W wierszu 32 zmieniamy numer portu. Nie jest to obowiazkowe, ale w razie gdyby kiedyś ktoś znalazł metodę ataku na serwer OpenVPN to naszej usługi nie znajdzie na domyślnym porcie. Zamiast 1194 wpisujemy np. 11194 (wartość musi być większa od 1024, by serwer mógł działać bez uprawnień roota).

port 11194

W wierszu 192 usuwamy średnik, by wiersz ten wyglądał tak:

push "redirect-gateway def1 bypass-dhcp"

Dzięki temu cały ruch będzie przesyłany dalej za pośrednictwem naszego serwera.

W wierszach 200 i 201 usuwamy średniki, by ustawić serwery DNS (można zostawić wpisane pozycje od OpenDNS, można zamienić na serwery Google DNS 8.8.8.8 i 8.8.4.4). Wiersze powinny wyglądać np. tak:

push "dhcp-option DNS 208.67.222.222" push "dhcp-option DNS 208.67.220.220"

W wierszach 274 i 275 usuwamy średniki, by nasz OpenVPN działał z niższymi uprawnieniami (obniżając ryzyko w razie pojawienia się jakiegoś poważnego błędu). Wiersze powinny wyglądać tak:

user nobody group nobody

W wierszu 297 usuwamy średnik, by logować to, co dzieje się z naszą usługą (bardzo pomaga przy lokalizowaniu problemów). Wiersz powinien wyglądać tak:

log-append openvpn.log

W wierszu 315 dodajemy średnik:

;explicit-exit-notify 1

To już koniec modyfikacji. Plik zapisujemy przez F2, zamykamy przez F10 i jeszcze raz przez F10 wychodzimy z Midnight Commandera.

Generowanie kluczy i certyfikatów

Czas wygenerować klucze i certyfikaty. Będzie dużo naciskania klawisza Enter. W certyfikatach można podawać wiele danych – w naszym przypadku są one do niczego niepotrzebne, zatem wszystkie pola opcjonalne będziemy omijać.

Tworzymy katalog w którym zapiszemy wyniki operacji:

mkdir -p /etc/openvpn/easy-rsa/keys

Kopiujemy do niego odpowiednie skrypty :

cp -rf /usr/share/easy-rsa/2.0/* /etc/openvpn/easy-rsa

Teraz ustawimy jedną zmienną środowiskową, by pasowała do naszej konfiguracji OpenVPN. Uruchamiamy znowu Midnight Commandera:

mc

Znajdujemy plik /etc/openvpn/easy-rsa/vars i w wierszu 72 zamieniamu „EasyRSA” na „server”. Wiersz powinien wyglądać tak:

export KEY_NAME="server"

Zapisujemy plik i zamykamy MC.

Kopiujemy też konfigurację OpenSSL:

cp /etc/openvpn/easy-rsa/openssl-1.0.0.cnf /etc/openvpn/easy-rsa/openssl.cnf

i bierzmy się do generowania kluczy. Wchodzimy do katalogu i ustawiamy zmienne:

cd /etc/openvpn/easy-rsa source ./vars

Na wszelki wypadek czyścimy ewentualne pozostałości po poprzednich eksperymentach:

./clean-all

Tworzymy swoje CA:

./build-ca

Na wszystkie pytania odpowiadamy klawiszem Enter (8 razy).

Tworzymy klucze i certyfikaty serwera:

./build-key-server server

Ten etap sponsoruje 10 razy klawisz Enter i dwa razy literka Y.

Tworzymy plik do wymiany kluczy Diffiego-Hellmana (potrwa to chwilę):

./build-dh

Kopiujemy wynik naszych prac do docelowego katalogu:

cd /etc/openvpn/easy-rsa/keys cp dh2048.pem ca.crt server.crt server.key /etc/openvpn

Serwer gotowy. Teraz tworzymy klucze dla klienta:

cd /etc/openvpn/easy-rsa ./build-key client

Znowu 10 razy Enter i dwa razy Y.

Tworzymy katalog w naszym domowym folderze i kopiujemy do niego klucze naszego klienta:

mkdir /root/keys cd /etc/openvpn/easy-rsa/keys cp ca.crt client.crt client.key /root/keys/

Uruchamianie usługi

Kluczami zajmiemy się za chwilę, tymczasem na serwerze musimy jeszcze włączyć routing oraz zapisać konfigurację firewall’a. Jako firewall zostanie użyty iptables:

Instalujemy pakiet iptables-services oraz wyłączamy firewalld:

yum install iptables-services

systemctl mask firewalld

systemctl enable iptables

systemctl enable ip6tables

systemctl stop firewalld

systemctl start iptables

systemctl start ip6tablesDodajemy regułę w iptables aby na kliencie był dostęp do internetu oraz zapisujemy konfigurację:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE service iptables save

Ostatnim krokeim jest utworzenie nowego pliku /etc/sysctl.d//etc/sysctl.d/98-ipforward.conf oraz wpisujemy w nim następującą linię:

net.ipv4.ip_forward = 1

Pamiętacie już jak zmodyfikować plik, prawda?

Pozostaje zrestartować usługę sieciową:

systemctl restart network.service

Włączyć autostart usługi OpenVPN:

systemctl -f enable [email protected]

oraz ją uruchomić:

systemctl start [email protected]

Serwer OpenVPN powinien już działać. My polecamy jeszcze jedną operację, która pozwoli nam cieszyć się nim bez potrzeby regularnego odwiedzania i aktualizowania oprogramowania.

Instalujemy pakiet yum-cron:

yum install yum-cron

W pliku /etc/yum/yum-cron.conf zmieniamy w wierszu 9

apply_updates = no

na

apply_updates = yes

Pozwoli to na automatyczne instalowanie najważniejszych aktualizacji. Pozostaje uruchomić usługę:

service yum-cron start

i możemy zabrać się za konfigurację po stronie naszego klienta.

Konfiguracja klienta dla Windows

Pobieramy i instalujemy odpowiednią wersję OpenVPN. Następnie musimy stworzyć plik konfiguracyjny. Będziemy potrzebować kilku plików z naszego serwera. Za pomocą klienta FTP (np. Filezilla) pobieramy pliki ca.crt, client.crt i client.key z katalogu /keys (używamy protokołu SFTP, czyli FTP po SSH) i zapisujemy je na lokalnym dysku. W ulubionym edytorze tekstowym tworzymy plik konfiguracyjny nowego połączenia. W środku powinien wyglądać tak:

client port 1194 remote <ADRES NASZEGO SERWERA W ARUBA CLOUD> cipher AES-256-CBC dev tun proto udp nobind auth-nocache persist-key persist-tun verb 2 key-direction 1 <ca> -----BEGIN CERTIFICATE----- [tutaj treść certyfikatu z pliku ca.crt] -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- [tutaj treść certyfikatu z pliku client.crt (znajduje się pod koniec pliku)] -----END CERTIFICATE----- </cert> <key> -----BEGIN PRIVATE KEY----- [tutaj treść klucza prywatnego z pliku client.key] -----END PRIVATE KEY----- </key>

Plik o nazwie z rozszerzeniem OVPN np. vpn.ovpn zapisujemy do katalogu C:\Program Files\OpenVPN\config (jeśli program był zainstalowany w domyślnej lokalizacji). Teraz wystarczy tylko uruchomić OpenVPN GUI, połączyć się i po pojawieniu się w konsoli komunikatu „Initialization Sequence Completed” sprawdzić swój adres IP. Jeśli zastosowaliście się do instrukcji to powinniście zobaczyć adres IP swojego serwera VPS i lokalizację gdzieś w okolicach Frankfurtu. Gratulacje!

Konfiguracja klienta dla Androida

VPN na telefonie to prawdziwe zbawienie – niech podniesie rękę ten, kto nigdy telefonu do niezaufanej sieci nie podłączył. Plik konfiguracyjny mamy gotowy, zatem instalacja nie będzie skomplikowana. Zaczynamy od zainstalowania aplikacji OpenVPN Connect i następnie w menu wybieramy Import oraz Import Profile from SD card. Pozostaje już tylko umieścić na telefonie nasz plik vpn.ovpn (np. wysłać sobie na skrzynkę i zapisać w jakimś folderze) a następnie zaimportować go do aplikacji i cieszyć się bezpieczniejszym internetem.

Aktualizacja 2016-04-07 23:00: Aruba obiecuje dokończyć w ciągu 24h wysyłanie kodów z voucherów.

Dla pełnej przejrzystości – za przygotowanie oraz opublikowanie powyższego artykułu otrzymujemy wynagrodzenie.

Komentarze

A co na temat podsluchiwania przez Aruba?

Wszystko jest kwestią zaufania – pytanie, czy bardziej ufasz firmie z Panamy, która przyjmuje płatności w bitcoinach, czy solidnej, dużej europejskiej firmie „chmurowej”.

Zasada nr. 1 – Nie ufać nikomu. Nigdy :)

To lepiej wyłącz od razu komputer :)

Ja ufam Izraelskiemu StartCom, francuskiemu OVH i brytyjskiemu Nominet :D

zdecydowanie panamskiej firmie.

Tia,a potem z Panama wyciekną papers XD

AlphaNet sp. z o.o.

Zgadza sie. Lepiej ufac Panamie.

Adam, pomyśl chwilę. Mając VPN u firmy zarejestrowanej w Panamie czy na Seszelach, opłacony Bitcoinami, ta firma w zasadzie nic o nas nie wie i mało co ją interesuje poza kasą, jesteśmy dla niej tylko jednym ziarnkiem ryżu, a firma ma w nosie jakiekolwiek żądania dostępu do danych, użytkowników w zasadzie też, bo jak zaczną sypać to kasa przestanie płynąć, a skoro sami są ukryci, to sprzedawać też nie muszą.

Za to VPN w „dużej europejskiej firmie” to w praktyce żaden VPN, bo na życzenie jakiegokolwiek organu z EU czy nawet USA będzie musiała wydać z uśmiechem na ustach wszystko co o nas wie. Pomijając to, że nie nadaje się to do Torrentów czy innych rzeczy a na końcu mamy stałe IP po którym każdy usługodawca będzie nas widział – to nie ma większego sensu.

Żaden VPN nie gwarantuje pewności, ale taki „własnoręcznie zrobiony” to nadaje się co najwyżej do ochrony Wi-Fi itp. ale nie zapewni nam większej prywatności.

Panama jest akurat w 100% zależna od USA.

Nie wierz, że czegokolwiek mogą im odmówić :-)

A jak się ma do transferu, jak sobie coś ściągam z FTP, to mam ograniczenia serwera?

Oraz czy też łatwo można skonfigurować całą sieć w domu jak się ma router z tomato?:)

czemu w tytule jest, że darmowy, a w tekście 2x wspominamy o zapłacie? np „Wybieramy opcję Serwer Cloud Smart za 4 PLN miesięcznie i klikamy Kontynuuj”.. coś mnie tu nie „sztymuje” :/

Przeczytaj jeszcze raz od początku, a znajdziesz informację o kuponie „na start” dzięki któremu VPN jest za darmo przez 10 miesięcy.

Może i jest kupon (zwany w promocji voucherem), tyle że od wczoraj czekam na jego przyznanie lub też nie. Jeśli tak szybko odpowiadają też jako support do swoich usług, to wolę droższe ale bardzo szybko reagujące (przynajmniej takie mam jak na razie doświadczenia) OVH lub inną panamską konkurencję, która jest tańsza a działa równie „szybko”.

2 dni później i żadnego emaila od aruba nawet z info że należy jeszcze czekać :(. Trzeba będzie wystosować żądanie usunięcia wszelkich danych osobowych ze wszelkich zbiorów danych osobowych oraz wszelkich baz danych.

Otóż Cię zaskoczę! Jako support… w ogóle nie odpowiadają. A przynajmniej ja mam takie doswoadczenia z supportem Aruby. Z drugiej strony, zarówno z serwera vps, przepustowości oraz jakości połączenia jestem zadowolony. Ostatecznie to tylko 4 pln miesięcznie i za te pieniądze nie spodziewałem się że support będzie rozwiazywał za mnie problemy.

Czyli jest za darmo przez 10 miesiecy. Ja rozumiem promowanie tej firmy, ale robienie z serwisu onetu nie jest dobra droga.

Człowieku o co Ci chodzi czy dla Ciebie 4 zł to za dużo za odrobinę prywatność ? Autor napisał fajny przewodnik a tobie się coś jeszcze nie podoba. Możesz mieć całkiem za darmo z limitem 512 mega na miesiąc. Jeśli to 4 zł tak cię boli to może lepiej zajmij się zbieraniem puszek a nie informatyką.

ikev2 zdecydowanie wygodniejsze niz openvpn :) a jak chce sie samemu stawiac koncentrator vpn bez wiekszej wiedzy to bym jednak sugerowal uzyc jakiegos pfsense gdzie via web mozna wyklikac wszystko.

Taaa i bardzo łatwo wycinalne. Proponuje zestawić tunel ipsec z ike (może być nawet v2) z np. hotspota w McDonaldzie :). Dodam że mi mój OpenVPN na 443/tcp działa w takim hotspocie bez zarzutu :).

# rpm -qi sshuttle

Name : sshuttle

Version : 0.77.2

…

Summary : Transparent Proxy VPN

Description :

Transparent proxy server that works as a poor man’s VPN. Forwards over ssh.

Doesn’t require admin. Works with Linux and MacOS. Supports DNS tunneling.

;-)

Bardzo dziękuję Wam za to, że uczciwie podchodzicie do tematu i nie kryjecie się z tym, że wpis jest sponsorowany. Szacun za to.

A ja chętnie przeczytam i może nawet skorzystam, bo sprawa jest postawiona jasno i nie czuję się na nic naciągany.

Ale najlepiej dbają o klienta. Mi prawdopodobnie zablokowali konto tak, że nie mogę zapłacić za dwie usługi (stworzyłem drugie i wszystko działa). Piszę do supportu z kodem błędu: „nie wiem co to jest, proszę pisać do forpsi”. Tam mi odpisuje, że problem mam z połączeniem i zamyka ticket… No to piszę, że próbuję od dwóch dni i na różnych przeglądarkach – „Sprawa została wysłana do działu technicznego”. I tyle, zaraz minie tydzień i brak jakiejkolwiek informacji…

Generalnie działanie VPSów w aruba spoko, nie mam zastrzeżeń, ale panel działa koszmarnie wolno i nie mogę ustawić własnego revDNS dla IP vpsa, pisalem w tej sprawie do supportu, pod 3 dniach odpisali, ze poprawione, ale nadal zmiana nie działa. Wolne działanie panelu jeszcze mogę znieść bo nie czesto sie go używa, ale niepoprawny revDNS powoduje problemy z pocztą a to troche denerwujace.

voucher -> po polsku będzie to KUPON tudzież TALON

pisanie takich, nawet nie kalk językowych, to przypadek typu „ZAISTE AMBARAS” ;) pozdrawiam

Panie Poprawny, sprawdź sobie co znaczy „tudzież”, co?

1:0 ;)

@ „My polecamy Niemcy – blisko i bardzo silne przepisy ochrony prywatności użytkowników.”

Skąd przekonanie, że w tym przypadku właściwe będzie prawo niemieckie? Żadna ze stron zawierających umowę nie ma tam siedziby. Końcowy użytkownik w Polsce, firma z główną siedzibą zdaje się we Francji czy Włoszech (?), w zakresie działalności prowadzonej w Polsce podlega prawu polskiemu i zapewne liczy co najmniej na święty spokój ze strony polskich władz. Trudno uwierzyć, że na żądanie dostarczenia logów z niemieckiego VPN-a, polski przedstawiciel Aruby odpowie „Panie Zbyszku, a czy ma pan nakaz niemieckiego sądu?”

Usługi świadczy faktycznie w tym scenariuszu podmiot prawa niemieckiego, który tych danych tak łatwo nie odda. Model tak samo jak np. w Microsofcie: http://www.theverge.com/2015/11/11/9711378/microsoft-german-data-centers-surveillance

A nie było parę miesięcy temu afery, że Niemcy mieli zawieszone NSA na swoich głównych węzłach internetowych i telefonicznych?

A kto nie miał? Tylko Niemcy akurat wykryli :)

@Adam

Wiadomo, że pewnie wszyscy mają. Chodziło mi o to, że wypłynęły dokumenty, że Niemcy na to pozwolili. A jeśli dobrze pamiętam, to jeśli chodzi o ruch telefoniczny to tamtędy przechodziły wszystkie międzynarodowe połączenia z całej wschodniej i centralnej europy – umowa była taka, że Niemcy dają węzeł, NSA technologię i się dzielą tym co przechodzi. Więc nie do końca należy ufać w ich poszanowanie prywatności. Zresztą wiadomo – lepiej rzeczywiście nie ufać nikomu. :-)

(Z tego co pamiętam) wystarczy aby toczyło się postępowanie na terenie naszego kraju, a inny kraj UE dostarczy żądanych przez nas danych. W przypadku np. USA będzie odbywało się to na zasadzie, że podmiot będący w naszym zainteresowaniu również musiał by popełnić przestępstwo. Wtedy oni również by informacji nam udzielili.

[*] „W przypadku np. USA będzie odbywało się to na zasadzie, że podmiot będący w naszym zainteresowaniu również musiał by popełnić przestępstwo” na terenie USA.

Dzięki za odp. dającą odrobinę nadziei ;-), niemniej wątpliwości pozostają, bo analogia z usługami Microsoftu moim zdaniem jest jednak dość odległa. Tam chodziło o to, że dane europejskich klientów MS nie będą przekazywane przez europejskiego podwykonawcę (Deutsche Telekom) poza Europę na zasadzie Safe Harbour. To jest dość odmienna sytuacja prawna i inny kontekst.

Akurat w UE vs USA mamy bardzo korzystną sytuację pod względem przepisów – Amerykanie ciągle dziwią się temu socjalistycznemu wybrykowi, że dane te podlegają u nas w ogóle jakiejś ochronie :) A akurat Niemcy przodują w UE – tam nawet retencję danych swojego czasu (długo przed wyrokiem ETS) zawiesili za niezgodność z konstytucją. Tak działa wspomnienie Stasi :)

Dopiero teraz przejrzałem plik pdf ochrona-danych_arubacloud.pdf linkowany pod wnioskiem o voucher. Wygląda na to, że umowę zawieramy z polską firmą AlphaNet sp. z o.o. z siedzibą w Sosnowcu. Rozwiewa to złudzenia co do stosowania innych niż polskie przepisów. Zwracam uwagę zwłaszcza na fragment:

„Klient przyjmuje jednoznacznie do wiadomości istnienie Rejestru Połączeń […], prowadzonego i przechowywanego przez firmę AlphaNet […]. Rejestr ten stanowi pełny i niepodważalny dowód działań i czynności wykonanych przez samego Klienta w stosunku do firmy AlphaNet i/lub osób trzecich; cechuje go bezwzględna poufność, może zostać okazany i/lub udostępniony wyłącznie na żądanie Podmiotów wyraźnie do tego prawnie upoważnionych.”

Byłoby to oczywiście całkiem w porządku, gdyby nie niskie standardy ochrony prywatności w polskim prawie (ustawa inwigilacyjna, praktyczny brak kontroli sądowej itd.). Nie zamierzam oczywiście nikogo zniechęcać do tej atrakcyjnej cenowo oferty, ale to raczej nie jest rozwiązanie pozwalające uzyskać w tej dziedzinie wiele więcej niż daje dowolny polski ISP.

Powszechne pojęcie o poziomie prywatności a jego rzeczywisty poziom gwarantowany przepisami znacznie od siebie odbiegają. przykładem niech będzie przytoczona przez Ciebie „ustawa inwigilacyjna”, która nie zmieniła ani o jotę zakresu współpracy operatora telekomunikacyjnego z organami ścigania.

Inna sprawa że jeżeli ktoś chce się ukrywać przed organami ścigania, to nie jest to poradnik dla niego. Uczymy zachowania prywatności a nie popełniania przestępstw.

Co do jednego chyba się zgadzamy, tzn. że zarówno stan prawny (mimo niedawnej nowelizacji przepisów) jak i praktyka w tym zakresie nie zmieniły się w Polsce w sposób znaczący na przestrzeni ostatnich lat. Moim zdaniem to nie jest powód do optymizmu. Poprzednio obowiązujące przepisy naruszały konstytucyjne ramy (jest orzeczenie TK sprzed ok. dwóch lat), nowe przepisy są na tyle podobne do poprzednich i na tyle odległe od zaleceń sądu konstytucyjnego, że też trudno mieć jakiekolwiek złudzenia co ich konstytucyjności. Jeśli chodzi o ocenę praktyki sięgania po dane telekomunikacyjne, to wprawdzie nie widzę powodu do zakładania czapeczki z folii aluminiowej ;-), ale uważam, że to bardzo źle, jeśli rolę faktycznej bariery chroniącej prywatność obywateli pełnią nie wysokie standardy prawne, lecz ograniczone możliwości techniczne tzw. „organów” i zdrowy rozsądek funkcjonariuszy.

Korzystam z VPN-a nie dlatego, że „chciałbym się ukrywać przed organami ścigania” (na takie rzeczy VPN to chyba trochę za mało, a i nie mam po prostu tego rodzaju potrzeb), tylko dlatego, że chcę mieć komfort, że moje dane i zachowania w sieci są chronione przez w miarę cywilizowane normy prawne. Sądziłem, że za radą, żeby skorzystać z serwera w Niemczech, kryje się podobny motyw, stąd protest, kiedy pojawiły się wątpliwości, czy wspominane w tutorialu „bardzo silne [niemieckie] przepisy ochrony prywatności użytkowników” mają w tym przypadku zastosowanie.

Prywatność a etyczne postępowanie to dwa niezależne zagadnienia. Nie łączmy motywu działania z prawem do prywatności.

o dziękować za arta darmowy serwer zawsze się przyda ale nie pod vpn-a, takowego już mam postawionego na czymś lepszym dla całej gromadki userów;)

Mimo że tekst sponsorowany, to wartościowy i przydatny, w gruncie rzeczy przynosi chlubę z3s ze względu na transparentność. A mniej zaawansowany user jak jak to pewnie skorzysta :)

No właśnie miałem coś takiego napisać. Fakt artykuł sponsorowany, ale zamiast ochów i achów o jakże cudownej usłudze, mamy kawałek dobrego tekstu. Fajne dla osób, które wcześniej z VPN’a nie korzystały. A zawsze to lepsze zabezpieczenie niż żadne. Dzięki Adam, nie lubię artykułów sponsorowanych, ale ty jak zawsze robisz dobrą robotę;)

Warto wspomnieć, że jest już dostępny klient openvpn na iOS’a.

No tak mniej więcej od dwóch lat :)

Warto wspomnieć że jest od co najmniej 2014 roku :) ten klient OpenVPN na iOS. Warto też wspomnieć że jego ostatnia aktualizacja jest z 15.09.2014 i używa PolarSSL 1.3.8 https://www.cvedetails.com/vulnerability-list/vendor_id-12001/product_id-22470/Polarssl-Polarssl.html.

Pytanie: Czy ten serwer mogę wykorzystać do czegoś innego niż VPN?

Na przykład serwer eJabberd’a?

Tak, nawet to nie musi być VPS, możesz sobie w ramach kuponu wybrać dowolną usługę oferowaną przez arubę.

kupon na sms w kilka godzin? u mnie zaraz będzie 24h :)

Widocznie ustawiła się długa kolejka ;)

Tyle zabawy, jeszcze oplaty jakies, a wystarczy darmowy (w wersji triall) CyberGhost VPN lub Expat Shield jezeli chodzi oczywiscie o windowsa. W wersjach darmowych mamy do wyboru tylko kilka regionow z danym IP i czekanie w kolejce chetnychm po wykupieniu pakietu mozemy sie delektowac pelnym dostepem do listy regionow danego proxy…

„Tyle zabawy, jeszcze oplaty jakies, a wystarczy darmowy (w wersji triall) CyberGhost VPN lub Expat Shield”

chyba sobie kpisz jawnie z ludzi czytających ten art..i jeszcze jakieś kaprawe za przeproszeniem badziewie windowsowe proponujesz…w ogóle masz pojęcia jaka jest różnica między usługą VPN postawioną na swoim serwerze administrowanym przez siebie a jakimś darmowym badziewiem…

Jak już polecasz coś darmowego to raczej są lepsze rozwiązania takie jak vpnbook, choć i tak nijak to się ma do vpn-a postawionego i administrowanego przez siebie samego

A jak mam bieda vps z przekierowanymi zewnetrznymi 20 portami ipv4?

Czy jest sposób na uruchomienia OpenVPN na Windows 10 mobile?

W10m obsługuje PPTP, L2TP oraz IKEv2

Ewentualnie czy można uruchomić inną usługę VPN na tym VPS?

Witam,

Panie Adamie dwa pytania,

Do tego VPSa z Z OpenVPNem ilu klientów można podłączyć jednocześnie ? np mój komputer i komputer żony i dwa telefony z androidem ? lub też ruch z sieci domowej mógłby być tunelowany na wysokości routera z Open-WRT (przydałby się poradnik Z3S).

Easy-rsa z jakich kluczy korzysta 2048 bit czy 4096 bit ?

Można podłączyć tyle urządzeń ile się da ;) Chociaż warto dla każdego wygenerować osobny certyfikat kliencki.

Opis konfiguracji OpenVPN na dd-wrt lub OpenWRT jest w planach. Warto pamiętać, że ten najtańszy VPS ma jakieś limity transferu.

W domyślnej konfiguracji easy-rsa jest KEY_LSIZE=2048

Jakie są limity transferu dla usługi Aruba VPS ?

Jaka jest komenda konfiguracyjna dla 4096 bit ? i 4096 bit znacznie spowalnia transfer ?

Aruba Linux VPS SMALL posiada 2 TB/miesiecznie transferu.

a jak jest z komendą konfiguracyjną dla 4096 bit ?

W /etc/openvpn/easy-rsa/vars KEY_SIZE=2048 na KEY_SIZE=4096

to zależy jakie parametry ma serwer (osobiście nie patrzyłem jeszcze jakie ma parametry ale pewnie nie za wysokie skoro jest w promocji za friko na 10 miechów) spokojnie wystarczy klucz 2048 ewentualnie 3072, wyżej to już naprawdę dla paranoika.

Co do konfiga Adama to ze swojej strony poleciłbym wyłączyć jednak kompresję >> 'comp-lzo’

(ale to też zależy), niby szybciej ładują się strony ale przy większych plikach jest odwrotnie no i kompresją obciążamy jednak serwer (przy większej liczbie userów może to stanowić problem szczególnie jeżeli zasoby serwera są małe..

Super, dziękuję za step by step instrukcję!

Ja robiłem to na OpenWRT, tylko był problem z … Windowsem, nie OPENVPN nie mógł dodać route. Teraz mam powód, żeby znowu z tematem powalczyć.

Jeśli Windows nie mógł dodać route to powinieneś uruchomić OpenVPN w Windowsie z prawami administratora.

Jeśli OpenVPN uruchamia się jako usługa to ma wszelkie uprawnienia by postawić nowy interfejs i dodać ścieżki do routingu, jeśli odpalasz to na żądanie to użyj OpenVPN GUI uruchomionego z uprawnieniami administratora (najwygodniejszy sposób na wiele sieci OpenVPN odpalanymi na żądanie)

Naturalnie, próbowałem uruchomić jako admin. Bez sukecesów.

„Attackers might be trying to steal your information from admin.dc3.arubacloud.pl (for example, passwords, messages or credit cards). NET::ERR_CERT_AUTHORITY_INVALID”

SUPER! Firma ktora nie potrafi sobie 'kupic’ certifikatu … a przeciez to takie bezpieczne.

STFU! (spluwam na te firme i jej produkty)

Ja widzę prawidłowy certyfikat – z jakiego systemu operacyjnego i przeglądarki korzystasz?

Chome/Win7 (komputer w pracy) – Dziwne w domu na OSX smiga :/

tzn. że Cię pracodawca szpieguje.

Hm. Wymagane jest podanie PESELu…

Zawsze mozesz skorzystac z generatora online ;)

Odkąd pesel trzeba podawać w pozwach do sądu, to każda rozsądna firma powinna tego wymagać.

wiesz podawanie tak wrażliwych danych organom administracji państwowej to zupełnie inna bajka niż podawanie takich danych jakimś podrzędnym firmą gdzie nigdy tak naprawdę nie wiesz co się z takimi danym dzieje lub co gorsza co się z nimi stanie gdy przykładowo firma się zawinie…

to chyba lepiej niż skan dokumentu tożsamości z widocznym imieniem, nazwiskiem i danymi zawartymi w rejestracji, czego wymagają praktycznie każde większe, poważniejsze korpo od swoich klientów.

Chyba nie muszę Ci mówić jak generować losowy pesel…

Też mi to się nie podoba :/

Czekam już 48h… :-)

2 dni czekam na sms coś chyba duża ta kolejka :(

Chyba już nie będzie kuponów, trzeci dzień nie doszedł sms :(

Prośba o rozwinięcie komentarzy o sensowne alternatywy :)

darmowych vps raczej nie dostaniesz trzeba trafić na jakieś sporadyczne akcje promocyjne jak ta ale jak dobrze poszukasz masz na rynku dostępne serwerki bardzo skąpe w OpenVZ ale za to bez limitów transferu spokojnie nadające się pod vpn-a już od 10zł/msc, za drugie tyle masz już maszyny z wirtualizacją KVM porządną ilością ramu oraz bez żadnych limitów transferu. Jeżeli chodzi o gotowe i darmowe rozwiązania vpn to zainteresuj się VPNBook jest całkiem solidny jak na darmową usługę tego typu

Dzięki, sprawdzę.

Witam wszystkich,

Bardzo nas cieszy szeroki odzew i chęć przetestowania naszych rozwiązań VPS z darmowym voucherem. Przepraszamy za lekkie opóźnienie z wysyłanie voucherów, liczba zgłoszeń jest naprawdę bardzo duża, ale do piątku włącznie każdy dostanie od nas voucher, zgodnie z obietnica.

Prosimy o odrobinę cierpliwości jeszcze :)

Pozdrawiamy

Zespół ArubaCloud

A ten kupon otrzymam na fałszywe dane? Obecnie mam NordVPN, może warto zmienić:’

Da się reinstalować/zmienić system operacyjny nie tracąc 4zł?

Musisz wyłączyć serwer, a potem kliknąć reinicjalizację czy coś w tym stylu. Możesz wybrać nowy system.

Działa, dzięki.

ładnie działa, podoba mi się

Dostałem w końcu voucher i zainstalowałem OpenVPN’a zgodnie z instrukcjami. Wszystko śmiga. Jeśli usługa będzie działała bez zarzutów, to po wykorzystaniu otrzymanej kwoty chętnie doładuję konto. W końcu to tylko 4 zł na miesiąc.

Małe uwagi:

– przed: „cp ca.crt client.crt client.key /root/keys/” powinno być jeszcze „cd keys”

– po połączeniu przez sftp kopiujemy ca.crt client.crt client.key z /root/keys – nie ca.crt server.crt server.key

Dzięki i pozdrawiam.

Słuszna uwaga, poprawione. Dzięki!

Panie Adamie, a jeżeli nie Niemcy, to który kraj by Pan polecił?

Niemcy ;)

No ja nadal czekam na voucher…

do ciebie nie przyjdzie

dlaczego?

Ja cały czas czekam na voucher od kilki dni…

Opis serwisów vpn

https://docs.google.com/spreadsheets/d/1FJTvWT5RHFSYuEoFVpAeQjuQPU4BVzbOigT0xebxTOw/edit?pref=2&pli=1#gid=0

Ja czekałem ponad 5 dni, ale jest.

Czy tylko mi przy takiej konfiguracji po restarcie serwera w ogóle nie działa internet? Połączenie z VPN jest nawiązane poprawnie…

Powtórz kroki:

1) net.ipv4.ip_forward = 1

2) iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Gdy nie zadziała:

3) sysctl -p (odświeża zmienne, patrz pkt 1).

słuszna uwaga, lesz po reboocie serwera muszę wykonać:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

inaczej nie idzie pomimo że w /etc/sysconfig/iptables mam wpis:

-A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

COMMIT

Moje rozwiązanie:

yum install iptables-services -y

systemctl mask firewalld

systemctl enable iptables

systemctl stop firewalld

systemctl start iptables

iptables –flush

działa, dzięki :-)

Jak w Arubie przekierować porty?

jak jak, w systemie se przekieruj

ps. jak mam wygenerować drugi klucz dla innego urządzenia, 2 urządzenia = 2 osobne klucz ?

A czy ktoś wie może jak w panelu klienta zmienić swoje haslo?

Na admin panel zmeiniłem ale na panel klienta za chinu ludowe nie mogę znaleźć tej opcji…. WTF?

Wie może ktoś jak zmienić hasło na panelu klienta? Na panel admina zmieniłem z poziomu panelu klienta, ale jak zmienić hasło na panel klienta?

@BTW: Z3S – usunęliście wcześniejszy koment?

Jestem w tym totalnie nowy i nie potrafię pobrać plików prze SFTP za pomocą filezilli. Może jakaś mała podpowiedź jak to zrobić? Adres serwera to adres ip mojego servera, a nazwa użytkownika i hasło to które podać? Próbowałem każde i nie działa.

To samo którym logujesz się do SSH. Poszukaj w Google instrukcji np. „filezilla sftp howto”

Dziękuję. Śmiga pięknie pod warunkiem że działa na jednym urządzeniu w tym samym czasie. Jak na laptopie połączę to nie działa na stacjonarce i na odwrót, znaczy bardzo niestabilne jest wówczas na obydwu urządzeniach i nie potrafię powiedzieć dlaczego.

We wcześniejszych komentarzach pojawiły się wątpliwości związane z faktem, iż umowę zawiera się z AlphaNet sp. z o.o. Czy w takim razie założenie konta na anglojęzycznej stronie arubacloud.com(i skorzystanie z vouchera w kwocie 10 Euro sprawi), że umowa formalnie będzie zawarta z firmą spoza Polski?

Czy ktoś wie jak skonfigurować openvpn na iSprzęcie?

Znalazłem tutoriale w internecie ale kiedy zastosowałem je na swoim ipadzie pojawia się błąd „CORE_ERROR PolarSSL: error parsing cert certificate : X509 – The CRT/CRL/CSR format is invaild”

Ktoś wie co zrobić z tym błędem?

Może ktoś podać jakiś link do sprawdzonego poradnika jak t wykonać na systemie Debian 8. Pytam, ponieważ występują różnice i nie działa jeśli wykona się to z tego poradnika.

Nie łatwiej użyć czegoś zautomatyzowanego?

https://github.com/jlund/streisand

Mam problem z tym VPN. Po zainstalowaniu działał przez jakiś czas, dziś próbowałem połączyć się i łączy się, ale nie przekazuje ruchu dalej. Żadna strona nie jest osiągalna, nie zależnie czy próbuję z komórki czy z laptopa. Co potrzeba żeby zdiagnozować problem? Proszę o pomoc.

Z dokumentacji openvpn:

# Set the appropriate level of log

# file verbosity.

#

# 0 is silent, except for fatal errors

# 4 is reasonable for general usage

# 5 and 6 can help to debug connection problems

# 9 is extremely verbose

verb 5

zmiany oczywiście w configu openvpn (np. po stronie klienta oraz serwera)

Jeśli działa Ci VPN, a nie przesyła dalej pakietów – to musi być problem z regułami iptables. Sprawdź, przeładuj.

iptables -L

iptables -L -t nat

(jako root)

Jak dla mnie bez sensu lekko w większości przypadków. Jeśli robimy to na wlasnym serwerze to i mamy przydzielony IP po jakim łatwo można dojść właściciela, czy tez od usługodawcy internetowego,, czy tez firmy hostingowej gdzie kupujemy VPSa lub serwer dedykowany. To ma sens jedynie jak Tworzymy otwarty kanał między naszym komputerem domowym a komputerem w firmie, nie jak chcemy byc bardziej anonimowi w sieci, tym bardziej przezd coraz bardziej wścibskim rządzie :)

U mnie niestety coś nie pykło robiłem krok po kroku, jednak przy probie połączenia się przez openVPN mam komunikat:

Enter Management Password:

Sun May 15 16:47:38 2016 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Sun May 15 16:47:39 2016 SIGUSR1[soft,private-key-password-failure] received, process restarting

Sprawdzałem na stronie openvpn i wszystko jest z plikiem ok, nie wiem gdzie może byc blad

Bardzo mi się podoba, jak przez kolejne 9 miesięcy będzie tak chodziło to na pewno kupię więcej.

Podpowie ktoś co trzeba ustawić, żeby na ustawionym połączeniu można było wbić się z powrotem przez ssh na serwer? Zestawiłem połączenie na routerze z openwrt i mam teraz problemy z zarządzaniem.

Śmiech na sali. Co to za VPN, który stoi w niemczech, dodatkowo wymagający podania pesel i prawdziwych danych :)

coś jest pochrzanione, zrobiłem wszystko krok po kroku, ale pliku client.crt brak

Spróbuj powtórzyć od kroku

cd /etc/openvpn/easy-rsa

./build-key client

Witaj Bu,

Możesz podać nam numer konta któe założyłeś? Postaramy się pomóc

Jak utworzyć klucz dla kolejnego urządzenia ?

nie wychodzi mi a robię to tak :

czyszczę katalog keys/

ustawiam nową nazwę w pliku vars

wczytuję zmienne source vars

robię ./build-ca

potem ./build-key nazwa_urządzenia

po czym, pobieram pliki i tworzę plik *.ovpn jak w arcie.

Niestety ale nie mogę się połączyć, komunikat:

OpenSSL: error:14090086:SSL routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

Po postawieniu serwera po paru dniach fb zażądał weryfikacji, bo wyszło mu że loguję się z „Kayseri, Turkey (Około)” – na podstawie IP przydzielonego przez AC.

Ile się obecnie czeka na ten voucher? Ja od poniedziałku czekam i nic

Genialny poradnik! Wreszcie udało mi się to zrobić :D

Mam taki problem na Windows 10 nie działa VPN, a na Androidzie działa bez problemu .

Witam, wszystko poszło gładko do momentu pobrania i edycji plików z serwera. Problem polega na tym ,że mogę się zalogować ale nie widzę żadnego folderu ani pliku prócz …./ Proszę i z góry dziękuję za pomoc!

Musisz zainstalować i skonfigurować serwer ftp np. VSFTPD. tutorial jest na googlach.

Ogólnie udało mi się uruchomić pomimo że aruba jest mało intuicyjna. Nie wiem jak u Was ale mój serwer w

DE jest pioruńsko wolny. Nie mogę wycisnąć z niego nawet 50Mbit co dyskwalifikuje go z uruchamiania na routerze z 150Mb łączem. BTW na serwerze dodając hasło root ze znakami @ i $ nie mogłem się zalogować przez co musiałem go kilka razy inicjować żeby połapać się o co chodzi. Nie wiem jak z innymi znakami specjalnjymi

ja testowałem wcześniej Czeskie łącze i nie było najlepiej zobaczę jak mi będzie banglało na Niemieckim też zależy od Twojej lokacji ja akurat mam blisko do Berlinów to może będzie lepiej :)

serwer w tutku w ogóle nie jest zabezpieczony rozumiem, że na domyślnych regółkach ma chodzić nie wiem jak w centosie ale w debianie instaluję zawsze shorewalla+drop listy > https://www.spamhaus.org/drop/, dosyć fajnie i przyjemnie się go konfiguruje i praktycznie wycina z buta 90% chińskich botów

Mikołaj, to wina braku serwera ftp w Centosie, zainstalowałem vsftpd wg tego poradnika http://www.krizna.com/centos/setup-ftp-server-centos-7-vsftp/ ale wymiękłem na regułkach iptables. Może ktoś pomóc i na port 20 regułkę klepnąć? Ostatnie moje zetknięcie z linuxem to openwrt ale chyba z pięć lat temu i nie mogę sobie ogarnąć.

a po cholerę Ci tam ftp po ssh sobie przelij za pomocą scp czy jakiegokolwiek klienta gftp przykładowo

Mój serwer jest we Frankfurcie, ping ok. 50 i max 30Mb/15Mb wobec mojego 150Mb/15Mb. Jak jest u was? Są szybsze datacenter?

jak chcesz mieć coś szybszego i na swoim vpsie to tylko polskie lokacje u polskich providerów. Co do aruby, też mam vpsa we Frankfurcie no i szału nie ma na vpnie tam postawionym ale z drugiej strony za tak śmieszne pieniądze (4zł/msc) nie wymagam nie wiadomo czego także może być

Witam, wziąłem na próbę vps-a w arubie i postawiłem na nim vpn-a według tego poradnika

Jednak mam problem z połączeniem się do niego, podczas próby wypluwa:

http://ifotos.pl/zobacz/opvvvvvvv_ahasqrs.jpg

Pomóżcie proszę bo nie bardzo wiem jak to ugryżć

Połączenie do vpn juz mam ale internetu nie.

Może jakas dodatkowa reguła w iptables potrzebna żeby udostępnic internet klientom VPN-a?

a regółkę rutingu do netfiltera dodałeś? np:

iptables -A POSTROUTING –table nat -s 10.20.30.0/24 -o eth0 -j MASQUERADE

wrzucasz to przykładowo w rc.local i powinno banglać także po restarcie serwera

i jeszcze na hoście musisz puścić interfejs tun w netfilterze przykładowo:

iptables -A INPUT -i tun0 -m conntrack –ctstate RELATED,ESTABLISHED -j ACCEPT

ale to na linuksach na windowsach nie mam pojęcia jak dzieła ichniejsza zapora

Czesc, mam VPNa skonfigurowanego wg tego artykulu i mam pytanie :

kiedy łącze sie z serwerem aruba z kompa z windowsem przez Putty (ssh) połączenie jest bezposrednie ( ip polskie) mimo połączonego tunelu VPN.

Kiedy sprawdzam w necie swoje ip przez przeglądarkę pokazuje Frankfurt.

Coś nie tak ustawione ?

VPN z tego co czytałem tuneluje cały ruch – czy np pliki pobierane z sieci (ze stron hostingowych np) pobierane sa przez VPN czy bezpośrednio ?

Wszystko jest ok. Serwer jest Twoją bramą, a więc wszytkie połączenia za bramą będą wychodzić z ip bramy (z Twojego serwera w Aruba).

Aby przetestować sróbuj połączyć się przez ssh na inny serwer.

Daj znać jaki uzyskałeś adres IP :)

Panowie jak wygenerować klucze dla innego klienta?

Potrzebuje podłączyć trzech klientów.

Pozdrawiam

sposób 1:

Wygeneruj 3 klucze używając polecenia z artykułu:

./build-key client1

./build-key client2

./build-key client3

wygenerowany klucz daj klientowi + resztę wymaganych plików.

sposób 2:

Możesz jeszcze użyć tego samego (jednego) certyfikatu na trzech komputerach – dodaj opcję duplicate-cn do openvpn.conf (po stronie serwera)

U mnie po wpisaniu: systemctl restart network.service pojawia się, że command not found. Mam chmurę w Aruba, ale inny szablon (CentOS LAMP). Czy można to jakąś naprawić/obejść?

spróbuj: sudo systemctl restart network.service #(zeby wykonac polecenie z roota)

albo

/etc/rc.d/init.d/network restart

daj znać czy się udało :)

Dzięki, udało się z /etc/rc.d/init.d/network restart

A jak doinstalować systemctl (bo yum install systemctl nie działa)?

Sprawdz proszę wersję centosa, która aktualnie u siebie posiadasz:

cat /etc/redhat-release

systemd jest w standardzie w wersji 7.

CentOS 6.7 (Final). Mam jeszcze jeden kłopot: po doinstalowaniu yum-cron nie mam pliku /etc/yum/yum-cron.conf

W CentOS 6.7 jest troszeczke inaczej. Opis w artykule dotyczy CentOS 7.

yum-cron znajdziesz w /etc/sysconfig/yum-cron

W /etc/sysconfig/yum-cron nie ma linijki: update_cmd = default

A w ogóle to bardzo dzięki za pomoc. Może polecasz jakieś forum lub bazę wiedzy o CentOS i VPS?

Chyba najlepszą dokumentacją będzie sama dokumentacja do OpenVPN, jakiś tutorial z iptables, i poradnik hardeningu na https://wiki.centos.org/HowTos/OS_Protection

Dzięki.

Postawiłem vpn’a na aruba – jako system mam ubuntu serwer 16. Napiszcie jaki macie transfer, bo mi speedtest.net wykazuje dowload poniżej 1MB/s, upload ok. 0,2MB/s a ping 300ms. Cos chyba za wolno, czyż nie?

Mam problem na samym koniuszku, przy próbie połączenia:

„Tue Nov 15 21:46:31 2016 OpenVPN 2.3.13 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [PKCS11] [IPv6] built on Nov 3 2016

Tue Nov 15 21:46:31 2016 Windows version 6.1 (Windows 7) 64bit

Tue Nov 15 21:46:31 2016 library versions: OpenSSL 1.0.1u 22 Sep 2016, LZO 2.09

Enter Management Password:

Tue Nov 15 21:46:32 2016 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Tue Nov 15 21:46:32 2016 UDPv4 link local: [undef]

Tue Nov 15 21:46:32 2016 UDPv4 link remote: [AF_INET]X.X.X.X:11194

Tue Nov 15 21:47:32 2016 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Tue Nov 15 21:47:32 2016 TLS Error: TLS handshake failed

Tue Nov 15 21:47:32 2016 SIGUSR1[soft,tls-error] received, process restarting”

Mogę prosić o wsparcie?

Problemy z certyfikatami – upewnij się, że podałeś dobre ścieżki do certyfikatów po stronie serwera, jak i po stronie klienta. Możesz dopisać do konfiguracji:

verb 3

Dorzuć jeszcze logi ze strony serwera.

Mogę poprosić o poprowadzenie „za rękę”?

Jasne. Dopisz do server.conf: verb 3

Dopisz do swojego pliku konfiguracyjnego w C:\Program Files\OpenVPN\config\: verb 3

Prawdopodobnie pomyliłeś się w pliku na windowsie jeśli chodzi o certyfikaty

Czesc

Mam problem z uruchomieniem uslugi, robilem wszystko wg manuala

[root@xxx openvpn]# systemctl status [email protected] -l

[email protected] – OpenVPN Robust And Highly Flexible Tunneling Application On server

Loaded: loaded (/usr/lib/systemd/system/[email protected]; enabled; vendor preset: disabled)

Active: failed (Result: exit-code) since sob 2016-11-26 06:20:30 EST; 8s ago

Process: 17511 ExecStart=/usr/sbin/openvpn –daemon –writepid /var/run/openvpn/%i.pid –cd /etc/openvpn/ –config %i.conf (code=exited, status=1/FAILURE)

lis 26 06:20:30 xxx systemd[1]: Starting OpenVPN Robust And Highly Flexible Tunneling Application On server…

lis 26 06:20:30 xxx systemd[1]: [email protected]: control process exited, code=exited status=1

lis 26 06:20:30 xxx systemd[1]: Failed to start OpenVPN Robust And Highly Flexible Tunneling Application On server.

lis 26 06:20:30 xxx systemd[1]: Unit [email protected] entered failed state.

lis 26 06:20:30 xxx systemd[1]: [email protected] failed.

Mam dokładnie taki sam problem. Pół roku temu wszystko ładnie działało, a teraz przy konfigurowaniu nowego vpna rzuca dokładnie tym samym błędem…

W pliku konfiguracyjnym /usr/sbin/openvpn/server.conf

ustaw na końcu:

# explicit-exit-notify 1

Powinno pomóc :)

VPN na innym porcie konfiguruje się analogicznie?

Witam, a jak skonfigurować VPN tak aby dwóch klinetów się „widziało” , tzn aby był prawdziwa się VPN pomiędzy dwoma klientami lub więcej ? Nie zależy mi na internecie…. tylko na połączeniu pomiędzy dwoma sieciami.

Klienci będą posądzeni na routerach z gargoyle, złączy mi na przekierowywanie tylko pewnych porów…….

Hej.. Udało ci się zastawić takie połączenie ? Mam dwa urządzenia, oba za Natami i potrzebuję zestawić je we wspólnej sieci.

Witam, robiłem wg poradnika ale przy próbie starut servera wywal mi takie coś :

[root@openvpnserver keys]# systemctl start [email protected]

Job for [email protected] failed because the control process exited with error code. See „systemctl status [email protected]” and „journalctl -xe” for details.

może ktoś pomóc, dodam i z próby restartowania usługi siceciowej nie dały rezultatu……

a przy próbie instalacji pakietu yum

Transaction check error:

file /etc/yum/yum-cron-hourly.conf from install of yum-cron-3.4.3-150.el7.centos.noarch conflicts with file from package yum-3.4.3-132.el7.centos.0.1.noarch

file /etc/yum/yum-cron.conf from install of yum-cron-3.4.3-150.el7.centos.noarch conflicts with file from package yum-3.4.3-132.el7.centos.0.1.noarch

yum update

Dziękuję chyba pomogło, tzn po yum update udało się uruchomić ta usługę ale trzeba było ponownie skonfigurować yum.

Czy ktoś pomoże w zagadnieniach sieciowych ?

mam parę pytań

1) jeżeli na serwerze z win2012 uruchomię oprogramowanie klienta opneVPN to porty np SQL będą „widoczne” w sieci VPN, oraz sieci lokalnej ? ew jak zrobić aby były widoczne dla klientów w sieci lokalnej servera oraz dla klientów VPN ? tak samo z usługą RDP….

2) jak skonfigurować server VPN (poradnikowy) aby robił z bridge (widziałem taką opcję w konfiguracji, ale czy coś jeszcze ?)

czeka mnie sporo experymentowania, wiec jak najlepiej testowac wprowadzone zmiany w configu, może to lamerskie pytanie ale czy wskazany jest reboot centos’a po wprowadzeniu zmian w konfiguracji ?

W moim przypadku musiałem użyć komendy yum update yum a następnie yum install yum-cron

Witam ponownie, a co zrobić jak połaczenie z VPN jest (windows10)

ale w konsoli GUI otrzymuję „Decrypt packet error: cipher final failed”

co kilka sekund,

Strony WWW działają ale IP jest nadal moje lokalne …..

Wydaje mi się iż ten poradnik ma pewne niscisłości, wynikające pewnie z jakiegoś uaktualnienia (nowszej wersji, albo coś)

zauważyłem iż w pliku konfigu od klienta są inne wartości poustawianie niż w serwerze nt

client ma ustawione

comp-lzo na yes

a serwer ma ;comp-lzo

to samo jeśli chodzi o opcje

cipher AES-256-CBC w swrwerze jest

u klienta brak.

nie zgadzają się również nr wierszy configu serwera (wg poradnika) w których trzeba dokonać modyfikacji.

można prosić o pomoc ?

W moim przypadku wystarczyło w konfiguracji klienta dopisać:

cipher AES-256-CBC

zmienić comp-lzo no

Panowie, mam jedno pytanie:

Jak dodać nowy klucz dla nowego klienta?

po wydaniu komendy ./build-key client1

otrzymuję:

Please edit the vars script to reflect your configuration,

then source it with „source ./vars”.

Next, to start with a fresh PKI configuration and to delete any

previous certificates and keys, run „./clean-all”.

Finally, you can run this tool (pkitool) to build certificates/keys.

Dodam iż serwer uruchomiany i działa, nie chciałbym ewentualnie usuwać ewentualnych już wygenerowanych kluczy……

Nie chciałbym zepsuć tego co już zrobiłem….

Serwer generalnie działa ale aby zrobić połączenie klient-serwer-klient wyczytałem iż trzeba zrobić osobne klucze i poustawiać w serwerze konta klientów oraz routuing….. oraz wyłączyć duplikację takich samych certyfikatów.

Przed chwilą skonfigurowałem VPN i na dzień dzisiejszy wygląda to faktycznie trochę inaczej. Bez komentarzy Piotrek, jp, k05tuni0, satanist, pewnie bym nie dał rady więc dzięki panowie.

Postanowiłem napisać dla takich początkujących z linuxem laików jak ja.

Linijki faktycznie się nie zgadzają ale w mc jest opcja szukaj (F7) więc to nie problem, przed uruchomieniem usługi należy w pliku /etc/openvpn/server.conf na końcu ustawić:

# explicit-exit-notify 1 (domyślnie jest bez hashtaga),

przed instalacją yum-cron wykonać:

yum update

Po uruchomieniu yum-cron ponownie uruchomić usługę:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

systemctl restart network.service

systemctl -f enable [email protected]

systemctl start [email protected]

W pliku klienta jak Piotr napisał należy zmienić:

comp-lzo yes na comp-lzo no

i dopisać linijkę:

cipher AES-256-CBC

Żeby za każdym razem po restarcie serwera nie wpisywać reguł iptables należy w pliku:

/etc/rc.d/rc.local

dodać linijkę:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Pzdr

Witam,

postawiłem VPN wg powyższego, jednakże po prawidłowym połaczeniu do VPN nie ma łączności z internetem. Ustawiłem odpowiedni POSTROUTING na iptables. Problem występuje na każdym z klientów. Pomożecie?

Gdy chce uruchomic komenda:

systemctl start [email protected]

wywala mi cos takiego:

Job for [email protected] failed because the control process exited with error code. See „systemctl status [email protected]” and „journalctl -xe” for details.

Moglby mi ktos pomoc.

Z gory dziekuje

w koncu VPN sie uruchamia ale niestety nie moge otworzyc żadnej strony

Ktoś może wie dlaczego pojawiają mi się takie błędy?

TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

TLS Error: TLS handshake failed

SIGUSR1[soft,tls-error] received, process restarting

Wydaje mi sie ze powodem w/w problemow jest to ze nie mam stalego IP.

Mam internet mobilny w Orange

Ide grzebac dalej.

Witam,

Panowie dlaczego po komendzie „systemctl restart network.service” serwer VPN nie wstał i w panelu do zarządzania serwerami nie widać go, tylko jest info w logach że serwer ma status „Bląd”

Po tym zdarzeniu, postawiłem drugi VPS za kolejne 4zł, tym razem po wpisaniu na 100% poprawnego hasła cały czas pisze ze błąd logowania a co ciekawe jak połączę się przez stronę www i podając te same dane mogę nawiązać połączenie z serwerem.

Czy ktoś spotkał się z takimi problemami?

Witam,

Wie ktoś może dlaczego po wklepaniu komendy: ”

systemctl restart network.service” serwer nie wstał i nie jest widoczny w panelu. Jest tylko info w logach że serwer stan: „Błąd”

Jako że nie udało mi się rozwiązać problemu to postawiłem drugi serwer. Tutaj problem polega na tym że nie mogę się połączyć przez ssh(dane podaje na 100% dobre) Co ciekawe przez www konsolę mogę się połączyć!

Czy ktoś z was miał takie problemy?

Proszę o jakiekolwiek wskazówki.

Witajcie,

cały czas mam problem z routingiem. Może ktoś pomoże ?

Tue Jan 10 13:32:58 2017 event_wait : Interrupted system call (code=4)

RTNETLINK answers: Operation not permitted

Tue Jan 10 13:32:58 2017 ERROR: Linux route delete command failed: external program exited with error status: 2

Tue Jan 10 13:32:58 2017 Closing TUN/TAP interface

Tue Jan 10 13:32:58 2017 /usr/sbin/ip addr del dev tun0 local 10.8.0.1 peer 10.8.0.2

RTNETLINK answers: Operation not permitted

Tue Jan 10 13:32:58 2017 Linux ip addr del failed: external program exited with error status: 2

Tue Jan 10 13:32:58 2017 SIGTERM[hard,] received, process exiting

Po komendzie route

route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

default host1-117-40-89 0.0.0.0 UG 0 0 0 eth0

10.8.0.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0

10.8.0.2 0.0.0.0 255.255.255.255 UH 0 0 0 tun0

89.40.117.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

link-local 0.0.0.0 255.255.0.0 U 1002 0 0 eth0

Dzieki powyższym poradom udało mi się połączyć z VPNem jednak jak innym osobom nie działa internet, strony się nie ładują. W czym może tkwić problem?

Oczywiscie od 2 miesiecy staralem sie aby ten VPN mi dzialal ale niestety nic nie wychodzilo!!! Dam dobra rade dla takich gamoni jak ja:

Inicjujemy server w systemie ubuntu 16.04 server a nie w CentOS 7 a potem wykonujemy polecenia ze strony https://www.digitalocean.com/community/tutorials/how-to-set-up-an-openvpn-server-on-ubuntu-16-04

Obieceje ze wszystko bedzie dzialac jak ta lala :)

Pozdrawiam

Wojtek

Wojtek niestety ma racje.

Straciłem 12zł.

Z tym CentOs-em 7 coś jest nie tak. Dwukrotnie stawiałem Centka.

Podczas konfiguracji doczytałem (google), że jest to problem głównie z CentOS 7 i haszowaniem dla OpenVPN.

Z moich obserwacji zauważyłem że ten system wstaje za długo bo po restarcie jest osiągalny dopiero po 45 sekundach.

Wynik hdparma:

Timing buffered disk reads: 3006 MB in 3.00 seconds = 100?1.44 MB/sec

czyli dyski SSD są jak najbardziej w użyciu (RAID z SSDków?).

Z mojej strony również potwierdzam iż artykuł ma braki, które winny być uzupełnione.

Owszem jest bardzo zadowolony bo usługa jest dobra i nie droga a oprócz VPN-a (patrząc na ten artykuł) można postawić pozostałe usługi ftp, http, etc, co uczyniłem :)

P.S.

Jak ktoś będzie stawiał ubuntu 16.04 nie isntalujcie bootchartd.

Ci którzy będą konfigurować pozostałe usługi mogą być zainteresowani tym https://www.thefanclub.co.za/how-to/how-secure-ubuntu-1604-lts-server-part-1-basics

P.S.2

Jedna uwaga jeżeli będziecie konfigurować klient dla Andka to koniecznie zahaszujcie poniższe linie w client.ovpn. Bo inaczej komunikat, że wiele certyfikatów w jednym pliku.

#ca ca.crt

#cert client.crt

#key client.key

Dla tych co wolą gotowce:

„OpenVPN jest w tej chwili jednym z najlepszych (jak nie najlepszym protokołem VPN) – daje możliwość łatwego i szybkiego zabezpieczenia połączenia przed niepożądanymi odbiorcami.

Na przykładzie vpn4u.pl i ich usługi FreeVPN opisze jak wykorzystać klienta OpenVPN do zabezpieczenia połączenia internetowego.

Pierwszą czynnością jaką powinniśmy zrobić jest pobranie i zainstalowanie klienta OpenVPN w najnowszej wersji – najlepiej bezpośrednia ze strony wydawcy – https://openvpn.net/index.php/open-source/downloads.html

Po instalacji klienta musimy zadbać o to, żeby klient zawsze uruchamiał się z uprawnieniami administratora – jeśli tego nie zrobimy połączenie nie zadziała prawidłowo gdyż po połączeniu do serwera vpn nie zostaną wstrzyknięte prawidłowo nowe trasy routingu ze względu na brak uprawnień. Najprościej jest to zrobić w następujący sposób = Klikamy prawym klawiszem myszy na skrót klienta OpenVPN > Właściwości > Zakładka „Zgodność” > Sekcja „Poziom uprawnień” zaznaczamy „Uruchom ten program jako administrator” i klikamy OK

Kolejnym krokiem jest rejestracja w systemie vpn4u.pl – przechodzimy na stronę http://vpn4u.pl i wybieramy pakiet FreeVPN (pierwszy z prawej) i klikamy „Wybieram ten pakiet” – na stronie są też płatne wersje ale na początek i naukę OpenVPN wystarczy ten darmowy. Po wybraniu pakietu zostaniemy przekierowani na stronę rejestracji usługi – usługa jest aktywowana automatycznie po złożeniu zamówienia i na podane konto pocztowe wysyłany jest email ze szczegółami do zalogowania do serwerów VPN.

Po otrzymaniu emaila o aktywacji konta musimy zalogować się w panelu klienta – https://support.vpn4u.pl – i pobrać pliki konfiguracyjne serwerów VPN, plik archiwum .zip zawierający pliki konfiguracyjne .ovpn znajduje się Panel klienta > Usługi > Aktywna usługa > Centrum Plików.

Po pobraniu archiwum z plikami .ovpn należy je rozpakować i wypakowane pliki przegrać do C:\Program Files\OpenVPN\config – jest to lokalizacja defaultowa instalacji OpenVPNa.

Teraz pozostało nam jedynie uruchomić klienta OpenVPN (ikonka pojawi się na pasku przy zegarku) kliknąć prawym przyciskiem myszy na ikonce która pojawiła się przy zegarku i wybrać serwer do którego chcemy się połączyć, kliknąć Połącz i wpisać Login i Hasło z otrzymanego emaila. I to w sumie tylko tyle :) Od teraz mamy zabezpieczone połączenie i przy okazji możemy się geolokalizować w wybranym kraju celem np. obejrzenia zablokowanej TV :)”

Witam,

po wykonaniu polecenia: „systemctl start [email protected]”

wywala taki błąd: „Job for [email protected] failed because the control process exited with er ror code. See „systemctl status [email protected]” and „journalctl -xe” for details.”

Jak sobie z tym poradzić ?

Panowie pomocy:

Tue Apr 04 03:02:10 2017 [server] Inactivity timeout (–ping-restart), restarting

Tue Apr 04 03:02:10 2017 SIGUSR1[soft,ping-restart] received, process restarting

Tue Apr 04 03:02:15 2017 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Tue Apr 04 03:02:15 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]89.40.118.120:11194

Tue Apr 04 03:02:15 2017 UDP link local: (not bound)

Tue Apr 04 03:02:15 2017 UDP link remote: [AF_INET]89.40.118.120:11194

Tue Apr 04 03:02:15 2017 VERIFY OK: depth=1, C=US, ST=CA, L=SanFrancisco, O=Fort-Funston, OU=MyOrganizationalUnit, CN=Fort-Funston CA, name=server, [email protected]

Tue Apr 04 03:02:15 2017 VERIFY OK: depth=0, C=US, ST=CA, L=SanFrancisco, O=Fort-Funston, OU=MyOrganizationalUnit, CN=server, name=server, [email protected]

Tue Apr 04 03:02:15 2017 WARNING: 'link-mtu’ is used inconsistently, local=’link-mtu 1558′, remote=’link-mtu 1557′

Tue Apr 04 03:02:15 2017 WARNING: 'comp-lzo’ is present in local config but missing in remote config, local=’comp-lzo’

Tue Apr 04 03:02:15 2017 WARNING: 'keydir’ is present in local config but missing in remote config, local=’keydir 0′

Tue Apr 04 03:02:15 2017 Control Channel: TLSv1.2, cipher TLSv1/SSLv3 DHE-RSA-AES256-GCM-SHA384, 2048 bit RSA

Tue Apr 04 03:02:15 2017 [server] Peer Connection Initiated with [AF_INET]89.40.118.120:11194

Tue Apr 04 03:02:16 2017 Data Channel Encrypt: Cipher 'AES-256-CBC’ initialized with 256 bit key

Tue Apr 04 03:02:16 2017 Data Channel Encrypt: Using 160 bit message hash 'SHA1′ for HMAC authentication

Tue Apr 04 03:02:16 2017 Data Channel Decrypt: Cipher 'AES-256-CBC’ initialized with 256 bit key

Tue Apr 04 03:02:16 2017 Data Channel Decrypt: Using 160 bit message hash 'SHA1′ for HMAC authentication

Tue Apr 04 03:02:16 2017 Preserving previous TUN/TAP instance: Ethernet 2

Tue Apr 04 03:02:16 2017 Initialization Sequence Completed

Tue Apr 04 03:02:26 2017 Bad compression stub decompression header byte: 42

Tue Apr 04 03:02:36 2017 Bad compression stub decompression header byte: 42

Tue Apr 04 03:02:46 2017 Bad compression stub decompression header byte: 42

Tue Apr 04 03:02:56 2017 Bad compression stub decompression header byte: 42

Tue Apr 04 03:03:06 2017 Bad compression stub decompression header byte: 42

Tue Apr 04 03:03:16 2017 Bad compression stub decompression header byte: 42

Panowie!

Zrobiłem wszystko według instrukcji podanej w artykule, uzupełnionej we właściwych miejscach dzięki postowi mojego imiennika (https://zaufanatrzeciastrona.pl/post/twoj-darmowy-prywatny-i-samodzielnie-skonfigurowany-serwer-vpn/#comment-49212)

Łączy mnie ale nie mam dostępu do internetu, tj. nie wczytuje się żadna strona.

Mogę prosić o wsparcie? Bardzo proszę.

gdzieś w zagranicznych internetach namierzyłem przed chwilą takie coś:

„Anyway, the simple solution for me was to comment the line

;comp-lzo

in my server.conf file, and that corrected the issue for me. ”

Miałem ten sam problem co Ty i to pomogło, daj znać czy Tobie również. Kogoś kto się zna proszę natomiast o info czy opisany powyżej krok jest 'dobry’?

Chodzi o usunięcie średnika, wzięcie w cudzysłów czy o co?

Generalnie, to jest mój log, może ktoś jest w stanie wymyślić o co chodzi na jego podstawie (o ile w ogóle można z tego loga wyciągnąć pomocną informację):

„Wed Apr 05 16:53:46 2017 OpenVPN 2.4.1 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Mar 22 2017

Wed Apr 05 16:53:46 2017 Windows version 6.1 (Windows 7) 64bit

Wed Apr 05 16:53:46 2017 library versions: OpenSSL 1.0.2k 26 Jan 2017, LZO 2.09

Enter Management Password:

Wed Apr 05 16:53:46 2017 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Wed Apr 05 16:53:47 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]X.X.X.X:11194

Wed Apr 05 16:53:47 2017 UDP link local: (not bound)

Wed Apr 05 16:53:47 2017 UDP link remote: [AF_INET]X.X.X.X:11194

Wed Apr 05 16:53:47 2017 VERIFY OK: depth=1, C=US, ST=CA, L=SanFrancisco, O=Fort-Funston, OU=MyOrganizationalUnit, CN=Fort-Funston CA, name=server, [email protected]

Wed Apr 05 16:53:47 2017 VERIFY OK: depth=0, C=US, ST=CA, L=SanFrancisco, O=Fort-Funston, OU=MyOrganizationalUnit, CN=server, name=server, [email protected]

Wed Apr 05 16:53:47 2017 WARNING: 'link-mtu’ is used inconsistently, local=’link-mtu 1558′, remote=’link-mtu 1557′

Wed Apr 05 16:53:47 2017 WARNING: 'comp-lzo’ is present in local config but missing in remote config, local=’comp-lzo’

Wed Apr 05 16:53:47 2017 WARNING: 'keydir’ is present in local config but missing in remote config, local=’keydir 0′

Wed Apr 05 16:53:47 2017 Control Channel: TLSv1.2, cipher TLSv1/SSLv3 DHE-RSA-AES256-GCM-SHA384, 2048 bit RSA

Wed Apr 05 16:53:47 2017 [server] Peer Connection Initiated with [AF_INET]94.177.229.34:11194

Wed Apr 05 16:53:48 2017 Data Channel Encrypt: Cipher 'AES-256-CBC’ initialized with 256 bit key

Wed Apr 05 16:53:48 2017 Data Channel Encrypt: Using 160 bit message hash 'SHA1′ for HMAC authentication

Wed Apr 05 16:53:48 2017 Data Channel Decrypt: Cipher 'AES-256-CBC’ initialized with 256 bit key

Wed Apr 05 16:53:48 2017 Data Channel Decrypt: Using 160 bit message hash 'SHA1′ for HMAC authentication

Wed Apr 05 16:53:48 2017 open_tun

Wed Apr 05 16:53:48 2017 TAP-WIN32 device [Połączenie lokalne 3] opened: \\.\Global\{3C35D48E-DAB1-4DAE-B71C-C2190445D326}.tap

Wed Apr 05 16:53:48 2017 Notified TAP-Windows driver to set a DHCP IP/netmask of X.X.X.X/255.255.255.X on interface {3C35D48E-DAB1-4DAE-B71C-C2190445D326} [DHCP-serv: X.X.X.X, lease-time: 31536000]

Wed Apr 05 16:53:48 2017 Successful ARP Flush on interface [29] {3C35D48E-DAB1-4DAE-B71C-C2190445D326}

Wed Apr 05 16:53:48 2017 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Wed Apr 05 16:53:53 2017 Initialization Sequence Completed

Wed Apr 05 16:53:58 2017 Bad compression stub decompression header byte: 42

”

Rzeczywiście jest wiersz który mówi coś o „comp-lzo”. Ja już nie mam koncepcji.

Masz dokładnie ten sam ból co ja miałem. Zrób po prostu by początek pliku klienta(czy jak to się zwie – ten z rozszerzeniem .ovpn) wyglądał tak:

client

port 11194

remote 89.40.118.120

;comp-lzo

cipher AES-256-CBC

dev tun

proto udp

nobind

auth-nocache

persist-key

persist-tun

verb 2

key-direction 1

/(poniżej oczywiście musi znaleźć się zawartość wspomnianych w poradniku/artykule 3plików). Post nad Twoim wklejałem swój log, wygląda podobnie, więc może będzie git. Daj znać czy ruszyło.

Kapitalna sprawa. Działa, dziękuję bardzo! Gdybym tylko mógł się odwdzięczyć :-_

A ja w server.conf odkomentowalem comp-lzo i oprócz tego dodałem „no”, aby było tak samo jak po stronie clienta, czyli:

comp-lzo no

zaczęło śmigać:)

Witaj.

Uporałeś się z tym problemem?

Mam to samo i nie wiem co zrobić

Koledzy pomóżcie!

Mam podobnie jak kolega wyżej czyli łączy się z serwerem, nawet przez sekundę działa internet, jednak po chwili przestaje z powodu końcowych linijek. w configu serwera jest ;comp-lzo, w moim configu vpn jest – comp-lzo no. Dalej nie wiem co począć.

Thu Apr 06 07:45:09 2017 OpenVPN 2.4.1 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Mar 22 2017

Thu Apr 06 07:45:09 2017 Windows version 6.2 (Windows 8 or greater) 64bit

Thu Apr 06 07:45:09 2017 library versions: OpenSSL 1.0.2k 26 Jan 2017, LZO 2.09

Enter Management Password:

Thu Apr 06 07:45:09 2017 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25343

Thu Apr 06 07:45:09 2017 Need hold release from management interface, waiting…

Thu Apr 06 07:45:10 2017 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25343

Thu Apr 06 07:45:10 2017 MANAGEMENT: CMD 'state on’

Thu Apr 06 07:45:10 2017 MANAGEMENT: CMD 'log all on’

Thu Apr 06 07:45:10 2017 MANAGEMENT: CMD 'echo all on’

Thu Apr 06 07:45:10 2017 MANAGEMENT: CMD 'hold off’

Thu Apr 06 07:45:10 2017 MANAGEMENT: CMD 'hold release’

Thu Apr 06 07:45:10 2017 WARNING: No server certificate verification method has been enabled. See http://openvpn.net/howto.html#mitm for more info.

Thu Apr 06 07:45:10 2017 TCP/UDP: Preserving recently used remote address: [AF_INET]212.237.2.251:11194

Thu Apr 06 07:45:10 2017 Socket Buffers: R=[65536->65536] S=[65536->65536]

Thu Apr 06 07:45:10 2017 UDP link local: (not bound)

Thu Apr 06 07:45:10 2017 UDP link remote: [AF_INET]212.237.2.251:11194

Thu Apr 06 07:45:10 2017 MANAGEMENT: >STATE:1491457510,WAIT,,,,,,

Thu Apr 06 07:45:11 2017 MANAGEMENT: >STATE:1491457511,AUTH,,,,,,

Thu Apr 06 07:45:11 2017 TLS: Initial packet from [AF_INET]212.237.2.251:11194, sid=62c9219b b83c82e4

Thu Apr 06 07:45:11 2017 VERIFY OK: depth=1, C=US, ST=CA, L=SanFrancisco, O=Fort-Funston, OU=MyOrganizationalUnit, CN=Fort-Funston CA, name=server, [email protected]

Thu Apr 06 07:45:11 2017 VERIFY OK: depth=0, C=US, ST=CA, L=SanFrancisco, O=Fort-Funston, OU=MyOrganizationalUnit, CN=server, name=server, [email protected]

Thu Apr 06 07:45:11 2017 WARNING: 'keydir’ is present in local config but missing in remote config, local=’keydir 0′

Thu Apr 06 07:45:11 2017 Control Channel: TLSv1.2, cipher TLSv1/SSLv3 DHE-RSA-AES256-GCM-SHA384, 2048 bit RSA

Thu Apr 06 07:45:11 2017 [server] Peer Connection Initiated with [AF_INET]212.237.2.251:11194

Thu Apr 06 07:45:13 2017 MANAGEMENT: >STATE:1491457513,GET_CONFIG,,,,,,

Thu Apr 06 07:45:13 2017 SENT CONTROL [server]: 'PUSH_REQUEST’ (status=1)

Thu Apr 06 07:45:13 2017 PUSH: Received control message: 'PUSH_REPLY,redirect-gateway def1 bypass-dhcp,dhcp-option DNS 208.67.222.222,dhcp-option DNS 208.67.220.220,route 10.8.0.1,topology net30,ping 10,ping-restart 120,ifconfig 10.8.0.6 10.8.0.5′

Thu Apr 06 07:45:13 2017 OPTIONS IMPORT: timers and/or timeouts modified

Thu Apr 06 07:45:13 2017 OPTIONS IMPORT: –ifconfig/up options modified

Thu Apr 06 07:45:13 2017 OPTIONS IMPORT: route options modified

Thu Apr 06 07:45:13 2017 OPTIONS IMPORT: –ip-win32 and/or –dhcp-option options modified

Thu Apr 06 07:45:13 2017 Data Channel Encrypt: Cipher 'AES-256-CBC’ initialized with 256 bit key

Thu Apr 06 07:45:13 2017 Data Channel Encrypt: Using 160 bit message hash 'SHA1′ for HMAC authentication

Thu Apr 06 07:45:13 2017 Data Channel Decrypt: Cipher 'AES-256-CBC’ initialized with 256 bit key

Thu Apr 06 07:45:13 2017 Data Channel Decrypt: Using 160 bit message hash 'SHA1′ for HMAC authentication

Thu Apr 06 07:45:13 2017 interactive service msg_channel=692

Thu Apr 06 07:45:13 2017 ROUTE_GATEWAY 192.168.43.1/255.255.255.0 I=2 HWADDR=c8:ff:28:af:2e:c0

Thu Apr 06 07:45:13 2017 open_tun

Thu Apr 06 07:45:13 2017 TAP-WIN32 device [Ethernet 2] opened: \\.\Global\{9085E7C6-0D80-4F14-916D-E16EA4D48CBA}.tap

Thu Apr 06 07:45:13 2017 TAP-Windows Driver Version 9.21

Thu Apr 06 07:45:13 2017 Notified TAP-Windows driver to set a DHCP IP/netmask of 10.8.0.6/255.255.255.252 on interface {9085E7C6-0D80-4F14-916D-E16EA4D48CBA} [DHCP-serv: 10.8.0.5, lease-time: 31536000]

Thu Apr 06 07:45:13 2017 Successful ARP Flush on interface [46] {9085E7C6-0D80-4F14-916D-E16EA4D48CBA}

Thu Apr 06 07:45:13 2017 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Thu Apr 06 07:45:13 2017 MANAGEMENT: >STATE:1491457513,ASSIGN_IP,,10.8.0.6,,,,

Thu Apr 06 07:45:18 2017 TEST ROUTES: 2/2 succeeded len=1 ret=1 a=0 u/d=up

Thu Apr 06 07:45:18 2017 C:\WINDOWS\system32\route.exe ADD 212.237.2.251 MASK 255.255.255.255 192.168.43.1

Thu Apr 06 07:45:18 2017 Route addition via service succeeded

Thu Apr 06 07:45:18 2017 C:\WINDOWS\system32\route.exe ADD 0.0.0.0 MASK 128.0.0.0 10.8.0.5

Thu Apr 06 07:45:18 2017 Route addition via service succeeded

Thu Apr 06 07:45:18 2017 C:\WINDOWS\system32\route.exe ADD 128.0.0.0 MASK 128.0.0.0 10.8.0.5

Thu Apr 06 07:45:18 2017 Route addition via service succeeded

Thu Apr 06 07:45:18 2017 MANAGEMENT: >STATE:1491457518,ADD_ROUTES,,,,,,

Thu Apr 06 07:45:18 2017 C:\WINDOWS\system32\route.exe ADD 10.8.0.1 MASK 255.255.255.255 10.8.0.5

Thu Apr 06 07:45:18 2017 Route addition via service succeeded

Thu Apr 06 07:45:18 2017 Initialization Sequence Completed

Thu Apr 06 07:45:18 2017 MANAGEMENT: >STATE:1491457518,CONNECTED,SUCCESS,10.8.0.6,212.237.2.251,11194,,

Thu Apr 06 07:45:25 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:25 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:25 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:25 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:25 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:25 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:26 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:26 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:26 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:26 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:26 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:45:26 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:51 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:51 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:51 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:51 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:51 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:51 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:52 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:52 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:53 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:53 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:54 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:54 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:54 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:54 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:54 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:55 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:56 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:46:59 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:08 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:08 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:11 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:11 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:11 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:11 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:11 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:11 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:11 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:12 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:12 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:13 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:13 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:14 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:16 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:16 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:24 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:24 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:31 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:32 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:33 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:33 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:33 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:33 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:33 2017 Bad compression stub decompression header byte: 102

Thu Apr 06 07:47:33 2017 Bad compression stub decompression header byte: 102