Wczoraj otrzymaliśmy z kilku źródeł informację o próbie ataku na pracowników samorządu terytorialnego – prawdopodobnie ukierunkowanego na skarbników, dysponujących dostępem do rachunków bankowych gmin i powiatów.

Dwa dni temu na skrzynki pocztowe urzędników zaczęły docierać wiadomości, wyglądające jak komunikaty od producenta oprogramowania BeSTi@ służącego do raportowania informacji dla Regionalnych Izb Obrachunkowych. Kampania wygląda na solidnie przygotowaną, a linki, zawarte w wiadomościach prowadzą do złośliwego oprogramowania.

Aktualizacja BeStii

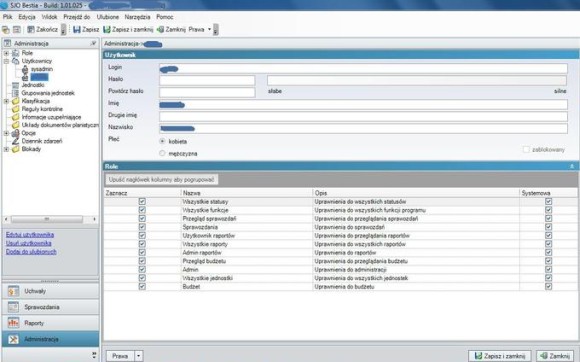

BeSti@ to program, za pomocą którego gminy i powiaty przekazują dane do RIO. Tak się składa, że oprogramowanie to wykorzystywane jest przez skarbników tych jednostek, a to właśnie skarbnicy posiadają dostęp do rachunków bankowych. Atakujący najwyraźniej dobrze dobrał swoją grupę docelową oraz sposób ataku – aktualizacje BeStii to nic zaskakującego ponieważ jej producent wypuszcza czasem jedną poprawkę tygodniowo. Poprawki pobierane są z wewnątrz aplikacji, zatem atakujący musiał znaleźć argument, by przekonać użytkowników do skorzystania z innej metody. Według informacji, które otrzymaliśmy, nie było to szczególnie trudne zadanie, ponieważ mechanizmy aktualizacji aplikacji czasem zawodziły i trzeba było pobierać pliki bezpośrednio ze strony producenta. Ostatnio także trzeba było ręcznie podmieniać pliki ze starszej wersji, ponieważ jedna z aktualizacji popsuła ważna funkcję podpisywania dokumentów.

Sam email wyglądał tak:

From: Pomoc BeSTi@ [[email protected]] Sent: Monday, March 17, 2014 8:49 AM To:... Subject: Aktualizacja systemu BeSTi@ do wersji 3.02.012.07 Witamy, Pragniemy poinformować, iż dnia dzisiejszego została udostępniona nowa aktualizacja do systemu BeSTi@ w wersji 3.02.012.07. Aktualizacja usuwa błędy związane z bezpieczeństwem bazy danych oraz poprawia problem z podpisem elektronicznym sprawozdań. Instalacja jest bardzo prosta i nie wymaga dodatkowej pomocy oraz czynności. Ze względu na znaczące poprawki bezpieczeństwa aktualizacja nie jest dostępna z menu programu BeSTia, należy przeprowadzić ją ręcznie. Poniższy plik "Bestia.3.02.012.07" należy zapisać na pulpicie lub w innym miejscu a następnie go uruchomić co spowoduje zainstalowanie uaktualnienia do systemu BeSTi@. http://budzetjsf.pl/Update/BeSTia/Bestia.3.02.012.07.exe Instalacja nie powinna zająć więcej niż minutę. Dziękujemy i przepraszamy za niedogodności ------------------------ Sputnik Software tel. 61 622 00 60 tel. 32 722 11 96

Jak widać atakujący zadbał zarówno o treść wiadomości, jak i o wiele towarzyszących jej szczegółów. Zarejestrował domenę o złudnie podobnym adresie (oryginalna to budzetjst.pl), w której umieścił plik z „aktualizacją”, a także dobrał odpowiednio numer nowej wersji oprogramowania (oficjalna dostępna obecnie to 3.0.2.12.06, o jeden numer niższa). Ewidentnie także starał się zachęcić użytkowników do samodzielnej instalacji oprogramowania, bez pomocy urzędowego informatyka.

Koń trojański w prezencie

Plik binarny pod nazwą Bestia.3.02.012.07.exe nadal jest dostępny pod wskazanym adresem, zatem mogliśmy go pobrać i wstępnie mu się przyjrzeć. Przede wszystkim jest on obecnie rozpoznawany przez większość sensownych programów antywirusowych (28/50). Narzędzia analizujące poinformowały, że jest to prawdopodobnie skompilowany skrypt AutoIt. Próby jego dekompilacji zakończyły sie umiarkowanym sukcesem – skrypt przed kompilacją został poddany zaciemnieniu, a nie trafiliśmy na żaden automat, który by je sensownie rozjaśnił (aktualizacja – jeden z Czytelników trochę rozjaśnił). Na podstawie obserwacji zachowania programu po jego uruchomieniu możemy powiedzieć, że:

- program tworzy swoją kopię pod nazwą driver–grap.exe w folderze nazwaużytkownika/AppData/Roaming oraz dodaje jej skrót pod nazwą „Windows” do folderu Autostart

- program w tym samym folderze tworzy podfolder o nazwie dclogs

- do folderu dclogs zapisuje pliki z informacją o otwartych oknach i naciśniętych klawiszach (nazwa pliku to rok-miesiac-dzien-godzina.dc)

- raz na 20 sekund wysyła krótki pakiet o stałej treści (sygnatura? id?) na port 81 serwera 188.116.4.246, tego samego, na którym znajduje się witryna budzetjsf.pl

W trakcie kilku godzin testów nie zaobserwowaliśmy innych przesyłanych danych, dziwnych połączeń lub ingerencji w otwierane witryny banków. Jest jednak całkiem możliwe, że ten koń trojański posiada więcej funkcji niż te, które do tej pory pokazał.

Sama domena oszusta została zarejestrowana 10 marca tego roku, a serwer znajduje się w polskiej firmie świadczącej usługi wynajmu wirtualnych maszyn HitMe.pl.

Co ciekawe, plik driver–grap.exe (wraz z windows.lnk) występowały w podobnej roli już pod koniec stycznia 2014 (wraz z plikiem AudioC0dec.exe) oraz 15 marca w podobnej konfiguracji, jak opisywana w artykule.

Co dalej?

O incydencie dość szybko, bo tego samego dnia, poinformował zarówno producent oprogramowania, jak i główna witryna Regionalnych Izb Obrachunkowych. Co istotne, informacja pojawiła się wręcz kilka godzin po pierwszych emailach od atakujących – duży plus za tempo reakcji. Niektóre RIO kontaktowały się również bezpośrednio z użytkownikami, ostrzegając ich przed atakiem.

Co mają robić osoby, które program uruchomiły? Polecamy nie korzystanie z komputera i jego szybkie przekazanie w ręce fachowców a w przyszłości więcej refleksji nad pobieraniem z sieci i uruchamianiem programów.

Dziękujemy Karolowi , Tomkowi i Urzę-dadasowi, którzy poinformowali nas o zdarzeniu.

Komentarze

http://pastebin.com/DntcMghH

kod już troszkę jaśniejszy

O, dzięki :)

reszta to junkcode ;x

Wszystkie bugtracki umierają od jakiegoś czasu pomału ciekawe zjawisko

Hakjerzy to grupa która sama siebie zjada za XX lat wszystko wróci do „korzeni”

będziecie zgadywać hasła na „atari” via „telefoniczny modem” aż pojawi się ktoś kto wyekspolituje „NULL pointera” w user-landzie wtedy bugtraqi „odżyją” aż znowu przyjdzie komercja i „splendor” :)