Kilka dni temu, gdy wszyscy szykowali się do celebrowania końca starego i początku nowego roku do Cyberlaboratorium ZaufanejTrzeciejStrony zaczęły trafiać próbki nowej kampanii złośliwego oprogramowania.

Początkowo nie wzbudziły one naszego zainteresowania (“kolejna kampania z fakturami Play jak 3 czy 4 poprzednie”) jednak wkrótce okazało się, że ta kampania różni się od poprzedniej – i to bardzo. Zamiast zwyczajnie pobrać ransomware i zaszyfrować komputer, w załączniku był skrypt, który miał coś pobierać – lecz uparcie pobrać nie chciał. Śledztwo zmierzające do ustalenia przyczyn braku współpracy skryptu zaprowadziło nas w ciekawe miejsca. Gdzie konkretnie – przeczytacie poniżej.

„Faktura od Play”

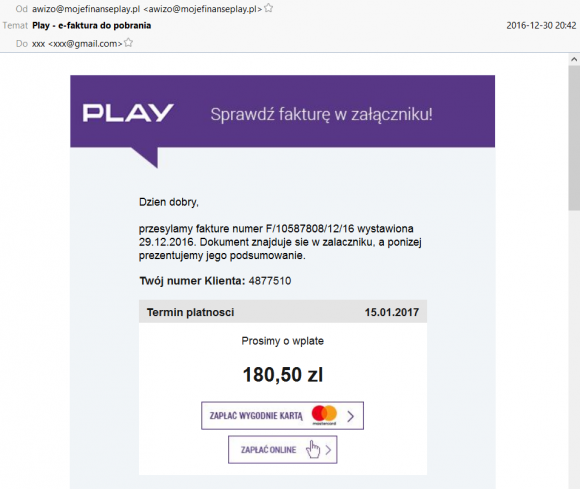

W piątek 30 grudnia w godzinach porannych do skrzynek Polaków zaczęły trafiać wiadomości o temacie “Play – e-faktura do pobrania”. Wyglądały one następująco:

Wiadomości były całkiem porządnie przygotowane. Jednym z niewielu elementów ostrzegających o zagrożeniu był brak polskich znaków w treści, np:

przesylamy fakture numer F/10587808/12/16 wystawiona 29.12.2016. Dokument znajduje sie w zalaczniku, a ponizej prezentujemy jego podsumowanie.

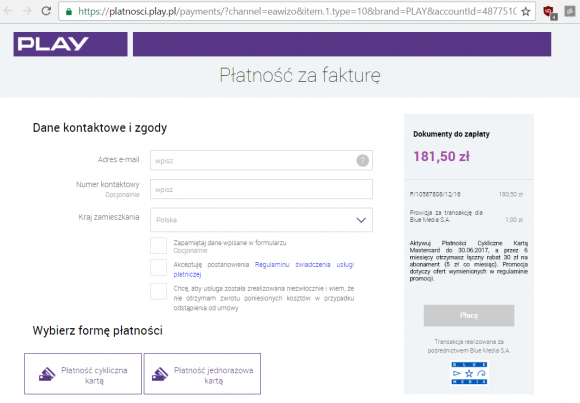

Adresem nadawcy było [email protected] – jak w oryginale. Zgadzał się także temat wiadomości oraz jej format i treść. W treści dokumentu znajdował się numer faktury i kwota, a wszystkie linki prowadziły do prawdziwego serwisu firmy Play. Co więcej, kliknięcie w nie wyświetlało stronę, na której zgadzał się numer faktury i kwota (parametry były przekazywane w URLu).

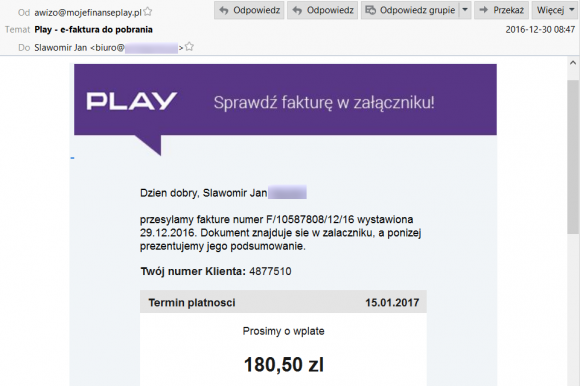

Sama wiadomość w pierwszej fazie ataków zawierała grafiki osadzone w swojej treści i – przynajmniej dla niektórych ofiar – była spersonalizowana. W treści znajdowały się dane osobowe posiadacza konta, zapewne wykradzione z jakiejś bazy. W drugiej wersji, która do nas trafiła, grafiki “się zgubiły”, jednak forma została zachowana.

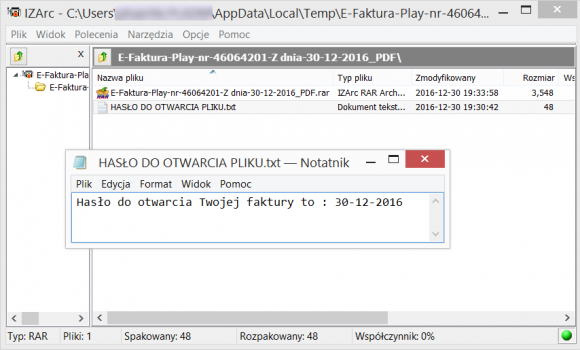

W załączniku do wiadomości zamieszczone było archiwum RAR, które występowało w dwóch różnych wersjach. W obu znajdował się plik JavaScript ukryty pod nazwą udającą fakturę, jednak sposób jego spakowania był różny. Wariant prosty był zwykłym archiwum z plikiem JS w środku. Wariant drugi był sprytniejszy. Do wiadomości załączone było archiwum, zawierające dwa pliki – kolejne archiwum (zabezpieczone hasłem) oraz plik tekstowy z informacją o haśle. Dopiero po odpakowaniu drugiego archiwum ofiara mogła uruchomić złośliwy skrypt.

Co ciekawe, ta druga metoda okazała się być całkiem skutecznym sposobem na niektóre mechanizmy antywirusowe. Gmail, który w praktycznie każdym do tej pory przez nas obserwowanym przypadku wycinał bezlitośnie wszystkie złośliwe załączniki, kilku tak skonstruowanych archiwów nie zablokował.

Pojawiały się także drobne różnice w nazwach plików. Warianty które do nas trafiły korzystały z takich ciągów (czyżby A/B testing?):

- E-Faktura-Play-nr-46064201-Z dnia-30-12-2016_PDF.rar

- F@ktura-Play-30-12-2016_PDF.rar

- Hasło do Faktury.txt

- HASŁO DO OTWARCIA PLIKU.txt

- E-Faktura-Play-nr-46064201-Z dnia-30-12-2016_PDF.js

- F@ktura-Play-30-12-2016_PDF.js

Sam plik JS w każdym z obserwowanych przez nas przypadków był identyczny.

- MD5: 18ed5935f4985f52837921fb332b7795

- SHA256: 691676f1a673921bf8108c2a4bf089fd8679168d0dd342dd2bbbafb22c058b3b

Co ciekawe, w analizie dostępnej w serwisie VirusTotal (z zachowaniem wszystkich jej ograniczeń) jeszcze 3 dni po pierwszym zgłoszeniu jedynie 4 programy antywirusowe uznały plik JS za niebezpieczny. Pozostaje mieć nadzieję, że w prawdziwym środowisku uruchomieniowym, korzystając z bardziej rozbudowanych mechanizmów detekcji, antywirusy poradzą sobie lepiej.

Niecodzienny załącznik

Załącznik rozsyłany w korespondencji zawierał dość prosto zaciemniony kod JavaScript wygenerowany z publicznie dostępnego narzędzia o nazwie vjw0rm. Co ciekawe, choć serwer C&C napisany jest w .NET, to użyty przez przestępcę koń trojański jest dostarczany ofierze w formie pliku JavaScript. Jego autor, ukrywający się pod pseudonimami Sliemerez lub V_B01 (kiedyś także B01HaCker) wyprodukował wiele podobnych narzędzi, noszących ciekawe nazwy:

- vjw0rm czyli Vengeance Justice Worm

- vrw0rm czyli Vengeance Rise Worm

- vbw0rm czyli Vengeance Blame Worm

- vsw0rm czyli Vengeance Soul Worm

Na co dzień najłatwiej znaleźć go na Twitterze lub arabskojęzycznym forum DEVPOINT. Niestety nie wiemy, w jaki sposób nasz polski, rodzimy atakujący trafił na produkty arabskiego programisty.

Złośliwy kod, choć niezbyt rozbudowany, posiada wystarczające funkcje. Potrafi połączyć się do zdefiniowanego serwera przestępcy i wykonywać jego komendy. Posiada także mechanizmy zapewniające jego “przeżywalność” oraz sprytne mechanizmy rozprzestrzeniania się (np. przez napędy USB).

Zaraz po uruchomieniu, złośliwy skrypt tworzy klucz

HKLM\vjw0rm

z wartością TRUE lub FALSE – klucz ten określa stan złośliwego oprogramowania – aktywny/nieaktywny. Następnie wykonuje kopie swojego pliku do katalogów:

C:\Users\<nazwa użytkownika>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup C:\Users\<nazwa użytkownika>\AppData\Local\Temp

i tworzy klucz o nazwie

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\TFR0ELUFV8

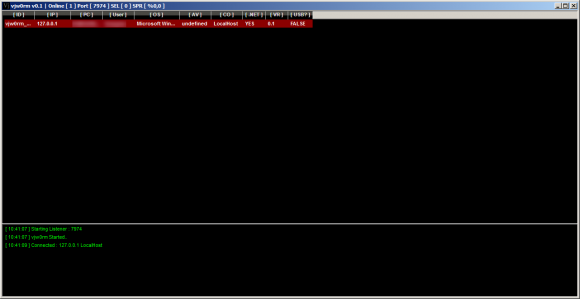

z wartością wskazującą na kopię złośliwego pliku umieszczonego w poprzednim kroku w katalogu TEMP użytkownika. Powyższe operacje mają zapewnić ponowne uruchomienie złośliwego skryptu po restarcie komputera. Następnie w skrypcie uruchomiona zostaje nieskończona pętla wykonywana co 7 sekund, w której wykonywane jest połączenie do serwera C&C i przetwarzana jest odpowiedź która zawiera komendy do wykonania na zarażonej maszynie.

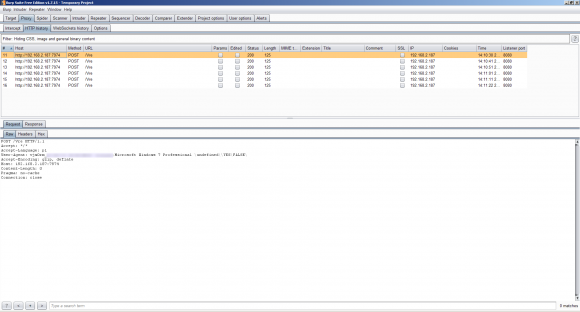

Złośliwy skrypt przesyła dane identyfikujące zarażony komputer i jego parametry w nagłówku User-Agent. Struktura tego nagłówka jest następująca:

"play_NUMERSERYJNYDYSKU\\NAZWAKOMPUTERA\\NAZWAUŻYKOWNIKA\\WERSJASYSTEMUOPERACYJNEGO\\NAZWAPROGRAMUANTYWIRUSOWEGO\\\\CZYJESTDOTNET(YES/NO)\\CZYENABLED(TRUELUBFALSE)\\"

A tak wygląda komunikacja z zarażoną maszyną:

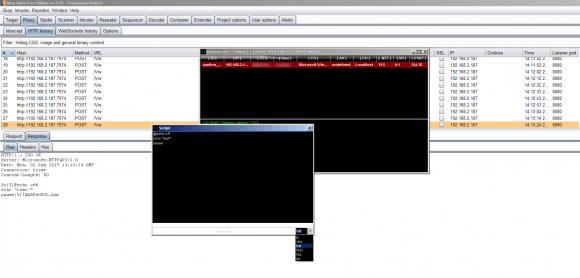

Sam złośliwy skrypt wyposażony jest w podstawowy zestaw komend, ale są one wystarczające aby przeprowadzić dalsze operacje na komputerze takie jak instalacja innego złośliwego oprogramowania, wykradzenie lub zniszczenie danych użytkownika. Jak skrypt obsługuje komendy? W odpowiedzi na żądanie wysłane do serwera C&C otrzymuje on ciąg identyfikujący komendę oraz jej parametry. Struktura takiej komendy jest następująca:

<komenda>|V|treść

Gdzie “|V|” to zdefiniowany separator oddzielający komendę od jej parametrów i/lub danych. Poniższy screen przedstawia definicję i przesłanie pliku BAT z serwera C&C do zarażonego komputera.

Obsługiwane przez złośliwy skrypt komendy to:

- Cl – Wyłącza skrypt

- Sc – Uruchamia przekazany w odpowiedzi z serwera zarządzającego skrypt (obsługiwane formaty to js, vbs, bat, html, hta, txt)

- Ex – Pobiera treść ze wskazanego URLa i uruchamia na komputerze ofiary

- Rn – Zmienia nazwę złośliwego pliku

- Up – Aktualizuje złośliwy plik

- Un – Odinstalowuje złośliwy plik z systemu

- RF – Uruchamia przekazany w odpowiedzi z serwera zarządzającego plik binarny

Dodatkowo, poza funkcją obsługi komend odebranych z serwera przestępców, złośliwy skrypt posiada wbudowaną opcję rozprzestrzeniania się za pomocą podłączonych do komputera nośników przenośnych. Robi to w sprytny sposób, a mianowicie zapisuje swoją kopię na napęd wymienny i zmienia atrybuty pliku na systemowy i ukryty. Następnie ukrywa wszystkie katalogi (i ich podkatalogi) oraz pliki w głównym katalogu napędu zmieniając ich atrybuty na systemowe i ukryte i tworzy dla każdego z nich skrót którego uruchomienie powoduje wykonanie złośliwego skryptu. Powoduje to, że gdy ktoś zajrzy na tak zainfekowany napęd, może z rozpędu kliknąć w skrót i uruchomić złośnika.

Treść utworzonego skrótu wygląda następująco:

Dla katalogu: C:\windows\system32\cmd.exe /c start <nazwa pliku złośliwego skryptu>.js&start explorer <nazwa właściwego katalogu>&exit Dla pliku: C:\windows\system32\cmd.exe /c start <nazwa pliku złośliwego skryptu>.js&start <nazwa właściwego pliku>&exit

A jak to wszystko wygląda z poziomu atakującego przestępcy? Poniżej zrzut ekranu z serwera C&C z widokiem na aplikację zarządzającą zarażonymi komputerami.

Analiza infrastruktury atakujących

Złośliwy kod łączy się z serwerem pod adresem pobierz.www1.biz na porcie 1512. Adres www1.biz należy do puli darmowych domen firmy ChangeIP.com, umożliwiających skonfigurowanie usługi DNS pod łatwym do zapamiętania adresem. Sama domena od co najmniej 30 grudnia, zatem od początku ataku, wskazuje na adres IP 95.167.151.228. Z kolei ten sam adres IP od 21 grudnia 2016 powiązany był z domeną ns03.d-n-s.name. Ta domena jest nam bardzo dobrze znana, ponieważ w styczniu 2016 pod adresem ns01.d-n-s.name znajdował się serwer C&C złośliwego oprogramowania, które blokowało ofiarom m. in. dostęp do naszego serwisu i który można było próbować przypisać Thomasowi.

Adres IP 95.167.151.228 był także wykorzystywany przez przestępców do rozsyłania omawianego ataku, co widać w nagłówkach wiadomości:

Received: from [192.168.25.1] (unknown [95.167.151.228]) by amada.nazwa.pl (Postfix) with ESMTP id 579B042A77F

Co ciekawe, ta fala wiadomości wysłana była za pomocą popularnego mailera dla .NET:

X-Mailer: aspNetEmail ver 3.7.0.26

Druga fala wiadomości była wysyłana z innego serwera:

Received: from [87.246.251.88] (netpanel-87-246-251-88.umcs.akademiki.lublin.pl [87.246.251.88]) by amada.nazwa.pl (Postfix) with ESMTP id 8EC9C443BF3

za pomocą także popularnego skryptu:

X-Mailer: PHPMailer 5.2.9 (https://github.com/PHPMailer/PHPMailer/)

Niestety jak widać w obu przypadkach przestępcy użyli serwera w firmie nazwa.pl – to m. in. ulubiona hostownia naszego ulubionego Thomasa. Z tej samej serwerowni, przy użyciu tego samego adresu IP wysłano także pod koniec listopada 2016 wiadomość o temacie “Poczta Polska – Powiadomienie o Awizowanej przesyłce” zawierająca załącznik o nazwie Awizo-Poczta-Polska-26.11.2016_pdf.js, który wygląda na wcześniejszą wersję tego samego ataku. Niestety wysłana wiadomość nie została zachowana. Udało nam się jednak znaleźć treść odciemnionego skryptu oraz jego analizę. Porównanie z wynikiem analizy dzisiaj opisywanego skryptu nie pozostawia wątpliwości – to to samo narzędzie.

Atrybucyjna wycieczka

Czasem w atrybucji ataku można wybrać się na dość długą wycieczkę – jedziecie z nami? Tak jak wspominaliśmy wyżej, w opisywanej przez nas kampanii wykorzystywany jest adres IP 95.167.151.228. Wiemy o nim, że:

- ten sam adres był także użyty w ataku z 27 listopada 2016 (temat: Poczta Polska – Powiadomienie o Awizowanej przesyłce)

- ten sam adres obsługiwał domenę ns03.d-n-s.name

Jeśli zaś poszukamy wiadomości o temacie “Poczta Polska – Powiadomienie o Awizowanej przesyłce”, trafimy na wiadomość z końca marca 2016. Wtedy jej załącznikiem był plik o bardzo podobnej konstrukcji nazwy: E-Awizo z dnia 24_03_2016.docm. Był to też czas, kiedy Thomas używał plików DOCM do dystrybucji swoich produkcji. Plik ten zawierał złośliwe makro bardzo podobne do tego, jakim często posługiwał się Thomas, pobierające złośliwy plik z adresu http://ddl3.data.hu/get/0/9598891/crt66.exe – z tego serwera Thomas w swoich kampaniach korzystał regularnie. Podsumowując:

- adres IP 95.167.151.228 powiązany z domeną ns03.d-n-s.name – bardzo podobną do powiązanej z Thomasem ns01.d-n-s.name

- temat wiadomości identyczny jak używany w kampanii używającej mechanizmów lubianych przez Thomasa (DOCM, makro, węgierski hosting)

- nazwy plików podobne do używanych przez Thomasa (użycie zwrotu “z dnia” oraz daty)

- wiadomości wysyłane przez serwery nazwa.pl zawsze używane przez Thomasa

Brakuje nam jednoznaczne potwierdzenia, lecz jeśli coś wygląda jak Thomas i zachowuje się jak Thomas…

Znajomy zaraził swój komputer, co robić

W pierwszym etapie infekcji gdy w systemie zainstalowany jest jedynie plik JS wyczyszczenie komputera jest w miarę proste. Wystarczy wykonać następujące kroki:

- uruchomić Menedżera zadań

- odszukać proces “wscript.exe”, kliknać na nim prawym przyciskiem myszki i wybrać opcję “Zakończ proces”

- otworzyć edytor rejestru (start->uruchom i wpisać regedit.exe) i skasować następujące klucze:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\TFR0ELUFV8

oraz

HKLM\vjw0rm

- usunąć złośliwy skrypt z katalogów

C:\Users\<nazwa użytkownika>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\

oraz

C:\Users\<nazwa użytkownika>AppData\Local\Temp\

- i zrestartować komputer.

Jeśli w trakcie uruchomienia złośliwego skryptu w napędzie był obecny dysk USB lub pendrive, należy

- włączyć pokazywanie plików i folderów ukrytych i systemowych oraz rozszerzenia plików, standardowo niewidoczne dla użytkownika (na stronie Microsoftu znajdzie instrukcje jak to zrobić),

- przejść do głównego katalogu napędu USB,

- odnaleźć złośliwy plik JS i go skasować,

- skasować wszystkie skróty (*.lnk) do plików i katalogów znajdujące się na napędzie USB (uwaga! skróty utworzone są także w podkatalogach! tam też trzeba je wyczyścić).

I już po wirusie. Gdy badaliśmy infekcję 2 stycznia, serwer C&C wydawał się być wyłączony. Możliwe, że wcześniej działał i mógł instalować na zainfekowanych komputerach dodatkowe złośliwe oprogramowanie – dla uniknięcia wątpliwości można próbować szukać innych śladów lub – w opcji dla radykałów – przeinstalować system.

Podsumowanie

W zalewie plików JavaScript, których jedynym zadaniem jest pobieranie z zewnętrznego serwera i uruchamianie złośliwego oprogramowania, koń trojański napisany w JS jest miłą odmianą dla analityka. Ciekawi nas sposób, w jaki ten właśnie koń trojański dotarł do Polski – znaleźliśmy jedynie 4 ślady jego użycia w tej samej wersji, z czego 2 dotyczyły naszych, krajowych ataków. Do tego pierwszy atak za jego pomocą w Polsce jest pierwszym odnalezionym przez nas jego wystąpieniem w sieci – czyżby na nasz rynek trafiały także premiery?

Dziękujemy bardzo kilkunastu Czytelnikom, którzy przysłali do nas swoje próbki – pamiętajcie, jeśli chcecie czytać ciekawe analizy to musicie regularnie korzystać z formularza kontaktowego (idealnie prosimy o pliki w formacie EML). Nasz zespół fachowych Anonimowych Analityków na pewno sobie z nimi poradzi.

Komentarze

Fascynujące jak to jest że mogę czytać głębokie, długie raporty analityczne po angielsku a po Polsku nie mogę od dawien dawna dobrnąć nawet do końca

A możesz sprecyzować co przeszkadza w lekturze? Chętnie posłuchamy.

Jest jakaś taka bez puenty. Trudno określić to chyba głębszy temat filozoficzny, może dlatego że ten malware jakiś taki w dzisiejszych czasach i wszystko przez to takie płytkie wychodzi.

Trochę nudne, trochę bez puenty i chyba troche nie wiem co autor miał na myśli. Oczywiście bez obrazy to tylko moja subiektywna opinia i nikt nie musi się z nią zgadzać ale ja chyba nadal wolę w większości przypadków inne źródła informacji.

Dzięki! Jak się dorobimy milionów sond i dziesiątek analityków to obiecujemy ciekawsze ;)

To nie czytaj. Analiza bardzo ciekawa.

Nie możesz „dobrnąć nawet do końca”?

Chciałbyś dobrnąć jeszcze dalej?

Buffer overflow

Napisane zwięźle, merytorycznie, technicznym językiem – mdłe, bez puenty, bez rozwinięcia, punktu kulminacyjnego, barwnej fabuły, retrospekcji, strzelaniny, koksu i BTC. Jak można to czytać?

Napisane „fabularnie” – rozwlekłe, pi.. o Chopinie, zero konkretów, strata czasu. Jak można to czytać?

Tak źle, tak nie dobrze. Zostały do przerobienia jeszcze podcasty i filmik na YT….

a czy nie uważasz, bo podejrzewam że owy artykuł jest wynikiem dynamicznej analizy wskazuje na to jego zawartość, więc czy nie uważasz że tego typu analizy są czynnościami tak do bólu powtarzalnymi że aż proszą się o pełną automatyzacje. Ogólnie nie sądzisz że tego typu informacje można uzyskiwać w sposób w pełni zautomatyzowany (nie mówię tu o jakiś cooko-sandboxach) że trochę szkoda tracić czasu analityków na to żeby przez 3 godziny ręcznie nagrywali działanie aplikacji (złośliwego oprogramowania wykorzystywanego w jakiś masówkach) i pisali „zwięzłe” na 12 stron „analizy” w których główna oś nacisku to adresy ip, rejestr i system plików.

Funkcji malware nie wylistujesz automatycznie, tu potrzebna jest analiza statyczna. Tak samo korelacja z innymi atakami – to jest ręczne dłubanie.

Ten o chlebie on o niebie

I memy. Nie zapominaj o memach. Analiza malwaru w memach przyszłością branży! Śmieszne koty FTW!

BP,NMSP

~Oh

Szanowny kolego.

Ze swej strony pragne zauważyć że nie masz racji.

Po primo. Tekst pisany jest dla tych ludzi którzy nie koniecznie znają meandry programowania i szukania w milionach podfolderów systemu – tego jednego – zainfekowanego pliku.

Secudno. Treść tego artykułu wyjaśnia krok po kroku (ang. step by step – gdybyś nie kumał o czym piszę) co mam uczynić jeśli jednak ściagnę to g***o (ang. shit or poo).

Tercjo. Dobry Bóg dał ci rozum. Jeśli widzisz polski tekst masz wybór.

No chyba że zioła na samokrytykę ci się pomieszały.

See you again. (pol. do ponownego zobaczenia/usłyszenia)

:-D

Ps.

Dziękuję autorowi artykułu za włożoną pracę i pełne wyjaśnienie. Dla mnie – laika – tekst jest zrozumiały i wyjaśnia w przejrzysty sposób rozwiązanie problemu.

Alez owszem mam wszystkie informacje zawarte w tekscie mozna uzyskac w sposob automatyczny uzytkownicy zapewne sobie poradza z usuwaniem wirusa bez koniecznosci czytania tej czy jakiejkolwiek analizy jak robili to przez lata. Masz racje mam rozum i dlatego oceniam i segreguje informacje w wielkim smietniku marnosci i reklamy zwanym internetem . Czy ta analiza jest dobra ? Moim zdaniem nie, niewiele z niej wynika. Czy anglojezyczne zrodla informacji sa wartosciowsze ? Bez watpienia tak i chyba jest w duzej mierze oczywiste dlaczego . Mozesz mi odpowiedziec dlaczego dla mnie czy dla kogokolwiek warto przeczytac ten art? Bo ja dostrzegam jedna grupe odbiorców mianowicie okreslony typ menagerow ktorzy jej potrzebuja głównie żeby udawac ze wiedza oco chodzi

Jest jeszcze jeden powod o ktorym wspomne dla ktorego „angielskie” jest lepsze niz nnasze . Motywacja tam jednak analizy to analizy u nas zawsze pojawia sie takie wrazenie ze chodzi przedewszystki o „zaistnienie” autora, napiszmy cokolwiek byle napisac i fru linkediny + oklaski od tych którzy klaszczą w nadzieji ze kiedy przyjdzie ich kolej im tez będą klaskac ?

Szczególnie że autorzy tej akurat analizy są anonimowi :)

Ehe anonimowi ja miszcz atrybucji z genetycznie przekazanym miszczostwem znam nawet ich preferencje sexualne i nr buta

a powiedz mi jak chcesz coś usuwać i jesteś laikiem to potrzebujesz artykułu (i to jest jego jedyne jego usprawiedliwienie bo inaczej intencje byłby całkowicie nie zrozumiałe). No ale skoro jesteś laikiem to skąd wiesz że i czym w ogóle jesteś zainfekowany ? a skoro nie wiesz to co chcesz usuwać :D

„tworzy dla każdego z nich skrót którego uruchomienie powoduje wykonanie złośliwego skryptu. Powoduje to, że gdy ktoś zajrzy na tak zainfekowany napęd, może z rozpędu kliknąć w skrót i uruchomić złośnika.”

Ten trick był zaprezentowany na filmie „Boy 7”, czyżby inspiracja pochodziła stamtąd? :)

„dla radykałów – przeinstalować system”

Hmmm. Ja bym się bał jednak. Czy faktycznie to radykalne podejście? Jakie jest zdanie pozostałych członków Z3S jeśli można spytać? Według mnie to chyba jedyny sensowny krok jaką można podjąć. Współczynnik „pewność, że usunęliśmy / czas poświęcony” wypada zdecydowanie najlepiej.

Ręczne przeszukiwanie systemu „czy coś gdzieś nie siedzi” to jakaś pomyłka, przecież jest tyle miejsc, tyle plików, tyle wpisów w rejestrze… wszystkich nie sposób ogarnąć. Dla przykładu – w systemie Windows istnieje możliwość instalowania plug-inów do paska zadań. Polega to na zarejestrowaniu dll’ki, będzie ona ładowana razem z paskiem. Ciekawe czy ktokolwiek wie jakie wpisy w rejestrze są za to odpowiedzialne…

A wiesz, czy w logach FRST to widać ew. masz możliwosci i czas sprawdzić? :)

Są robione malware dla BIOSu… a jego trudno zreinstalować.

Masz na myśli „sidebar gadgets”? SysInternals Autoruns to umie znaleźć. Jakbym miał za każdym razem po infekcji przeinstalować system to bym nic innego nie robił tylko przeinstalowywał system :)

Bardziej poważnie: nigdy nie możesz być pewien, że Twój system nie jest zainfekowany. Jednak możesz być tego wystarczająco pewny. Mi takie podejście wystarcza.

Nie, nie sidebar tylko taskbar. Tam gdzie zegar, tray, pasek języka etc. można doinstalować własny „pasek”. I takich niepozornych miejsc jet więcej.

„nigdy nie możesz być pewien” oczywiście, zgadzam się. Tyle, że reinstalacja systemu, z pominięciem oczekiwania trwa tyle samo co „ręczne” usuwanie. Nie mówiąc już o moim własnym systemie który stawiam kilkoma stuknięciami w klawiaturę.

Jeśli często łapiesz infekcje to może faktycznie twoje podejście jest bardziej rozsądne. Ale to jest specyficzne dla Ciebie, w ogólnym przypadku infekcji nie łapie się często.

Poza tym są osoby mniej techniczne które wejdą na Z3S, przeczytają że to tylko wariaci przeinstalowują system i zlekceważą zagrożenie. A przecież „reset do ustawień fabrycznych” to i laik potrafi zrobić, ręczne usuwanie już nie dla laików.

Mysle ze format systemu nie jest opcja dla radykalow. Tylko podstawa. Jesli ktos przez chwile zarzadzal twoim systemem to to juz nie jest twoj system… Podobne slowa padaja na roznych konferencjach :) a ewentualnie dla ludzi ktorzy nie maja nic ciekawego na kompie mozna sie bawic w odinstalowywanie…..

Zastanawia mnie skąd oni mają adresy mailowe użytkowników play, czyżby włamali się do nich.

Nie mają. Jeśli wyślesz dostatecznie dużo emaili, na kogoś trafi. Ale nie ma żadnych podstaw do wnioskowania, że te adresy wyciekły z Play.

To nie są adresy mailowe klientów PLAY. Widziałem dwa maile z tej kampanii, trafiły na adresy mailowe w domenach moich klientów którzy nie korzystają z usług PLAY/P4 (jestem adminem zewnętrznym, mam wielu klientów/ firm).

Jeden z adresów został pozyskany prawdopodobnie z wycieku Netii(2016), drugi prawdopodobnie pobrany ze strony internetowej gdzieś w okolicach 2013 roku.

Co jesli nie pracuje na koncie admina?

Ponawiam pytanie: co z moja infekcja, jesli nie pracuje na koncie administratora?

Bardzo ciekawy dla mnie artykuł. Przeczytałem z ogromnym zainteresowaniem, choć – przyznaję – niewiele z tego zrozumiałem, gdyż moja wiedza w przedmiotowym temacie jest na poziomie „nie mam o tym zielonego pojęcia ale tematyka zaczęła mnie interesować”.

Po co więc się tutaj „wciskam”? Dlatego, że nie wiem, gdzie mam się „wcisnąć” i kogo powiadomić. Przedstawione przeze mnie imię narodziło się z prawdziwego imienia oraz kilkumiesięcznej walki z wirusami w laptopie.

Żeby nie rozwlekać wywnętrzniania, informuję:

Dzisiaj w nocy chciałem uporządkować zrzuty z ekranu. U mnie zapisywane są one w OneDrive. Kiedy tam wszedłem, zauważyłem folder, którego wcześniej nie było „Facebook_files”. Nigdy czegoś takiego nie utworzyłem ani na oczy nie widziałem. Otworzyłem folder a tam same pliki tekstowe z symbolem AdobeRider i kilkanaście zdjęć znajomych. Chciałem otworzyć tekstowe i zobaczyć, co to jest. Po otwarciu pokazał się komunikat, że Adobe nie może otworzyć pliku, bo nie rozpoznaje nagłówka. Nazwy plików były stosunkowo krótkie. Nie pamiętam liter, więc zastąpię je gwiazdkami.

” *************.js.pob.rane ” i ” ************.js.pobrane ”

Tak wyglądały. Ilość gwiazdek mniej więcej odpowiada ilości liter.

Pobieram zdjęcia z FB, ale zapisuję je w normalny sposób.

Wiedziałem, że tych plików nie pobrałem. Było tam około 100 plików o rozmiarze od 0,9 KB do 246 KB (kilka sprawdziłem we „właściwościach”). Fotografie znajomych były od 0,9 do 1,2 KB.

Kilkanaście dni temu Adobe też nie mógł wyświetlić plików. Wpadłem na pomysł, żeby dopisać do nazwy końcówkę „.txt” i tak też zrobiłem. Zadziałało! :-) Wówczas jak i teraz pliki zostały wyświetlone. Tylko, że wówczas były to pliki tekstowe, które mogłem przeczytać, a teraz wyświetlił tekst w jakimś języku wyglądającym jak program komputerowy. Wystraszyłem się i wszystko usunąłem. Nawet zrzutu żadnego nie zrobiłem. Po zmianie nazwy pliki wyglądały tak:

„***.js.pob.rane.txt”, „***.js.pobrane.txt” i „***js.txt” i w każdym przypadku wpis był wyświetlany jak program komputerowy.

Od dwóch dni z laptopem działy się dziwne rzeczy: Comodo Cloud zgłupiał, LastPass zwariował, na ekranie w nieoczekiwanych momentach pojawiały się dziwne błyski. Po usunięciu tych wszystkich plików zamknąłem laptop. Kiedy go uruchomiłem kilka godzin później, wystąpił problem z połączeniem z Wi-Fi. Ponowne uruchomienie pomogło.

Kilka dni temu na FB pojawił się post, jakobym polubił Play. To była fałszywka! Scren mam na swojej tablicy.

Na ewentualne pytania odpowiem. A jeżeli napisałem w niewłaściwym miejscu – to przykro mi. Dopiero uczę się poruszać po internecie.

Pozdrawiam

A nie masz czasami podłączonego OneDrive’a z telefonem? Ja w ten sposób zapisuję zdjęcia z Messengera na Google Drivie (tzn. synchronizuję katalog Messengera).

Kolejna świetna analiza. Uwielbiam takie artykuły. Dzięki!

Czytając ostatnio troszkę o wirusach i infekcjach zastanawiam się czy jest teoretyczna lub praktyczna możliwość stworzenia aplikacji/złośnika która zamiast wykradania danych, szpiegowania lub szyfrowania naszego dysku twardego byłaby wstanie uszkodzić nasz komputer ale fizycznie!

Czyli np miała by możliwość spalić naszą płytę główną lub kartę graficzną poprzez np przetaktowanie jej zegarów lub zmianę dostarczanego do niej napięcia, albo w jeszcze jakiś inny sposób.

Jest kilka programów co oferują takie możliwości np tuningu itp, więc zastanawiam się czy możliwe byłoby napisanie czegoś takiego?

A może takie programy\wirusy już istnieją??

Za wszelkie odpowiedzi bądź lekkie rozjaśnienie tematu byłbym bardzo wdzięczny. ;)

Nie jest to bezpośrednia odpowiedź, ale zahacza o dziedzinę, o którą pytasz. I w odnośniku coś wygląda znajomo…

https://www.ii.pwr.edu.pl/~konieczny/kawaly/power_supply.kawal.txt

Oczywiście że można. Pytanie tylko jak wyrafinowany. Dla „zielonego” usera wystarczy komunikat w stylu „masz wirusa, wejdę teraz do biosu ustawić Ci woltarz na 5000%…eee znaczy usunąć tego wirusa” – co jest raczej nieskomplikowane, z poziomu wina i to działając w tle troszkę bardziej skomplikowane.

Dzięki za wnikliwy artykuł! Az sie przeraziłem bo dzis tez dostałem maila z play. Co prawda tylko je wyświetlam a i tak zawsze kwotę sprawdzam w portalu play a do płatności mam osobne urządzenie, zaś w banku zdefiniowany numer konta do wpłat dla play tak just in case :)

Ponieważ jakiś trol postanowił ulać swojej żółci, pomyślałem że warto napisać coś pozytywnego, tak dla równowagi.

Sszczęsliwego Nowego Roku dla wszystkich (trolu, do ciebie też) ;)

ps. akrtykuł super, jak zawsze zresztą …

Mam pytanie, odnośnie „Faktury od Player”. Czy po otwarciu majla a nie otwarciu załączników też nastąpiło zawirusowanie

Pytanie ala… Czy żona po seksie bez spustu bedzie w ciaży… ;)

Tak to robią profesjonaliści :) Zróbcie sobie jakiś panel z boku

oskryptujcie vboxa i te wszystkie narzędzie dołączcie jakiś raport generator udostępnijcie interfejs smtp albo upload który to wrzuci w „bęben” wypluje raport i umieści odnośnik z ładnym tytułem w panel waszej libertajańskiej stronki a wasi „analitycy” będą mieli czas na oddawanie się swoim pasjom i pokarzą wreszcie klasę dając odpowiedź na pytanie dlaczego lepiej czytać kolesia z KGB imieniem Eugeni niż brnąć w tych wszystkich wywodach o kluczach rejestru.

Powiecie że się nie da ?

http://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Trojan:Win32/Tinba.C

Caly ten Thomas i jego produkcje przypominaja slynnego „albanskiego wirusa”

To ważna osoba on pisze spejalnie dla z3s żeby mogli robić atrybucje.

Tomas ja jebe co za lamy

Witam. Jestem calkowicie zielony i nie wiem co mam robic prawdopodobnie zlapalem tego wirusa tylko nie z faktur play ale potwierdzenia nadania przesylki PDP. Otworzyłem tego dzisiaj @ rano i na poczatku myslalem ze to pomylka wiec chcial zobaczyć potwierdzenie nadania bo przesylka miala byc pobraniowa pojawil sie komunikat javascript i nic sie nie otworzyło obecnie orange tarcza zablokowala mi internet bo jet zagrozenie.

Nazwy plików ktorych piszą w instrukcji do usunięcia nie mam jest coś innego i nie wiem jak sie tego pozbyć. Prosze o pomoc jezeli ktoś moze to najprosciej jak tylko można.

Masz instrukcję na stronie, podmień tylko TFR0ELUFV8 na MWDCVZ42NG. Jak z taką instrukcją sobie nie poradzisz to poszukaj kogoś kto obłaskawia komputery.

Uważaj tylko żeby Ci ten wirus nie podkręcił procesora, zalecam odłączenie napięcia od płyty głównej :)

1. Jak to dobrze, że pliki js/vbs mam przypisane do Notepad++.

2. Chyba najlepszym wyjściem na zabezpieczenie się przed szkodnikami skryptowymi (po za instalacją normalnego systemu jak Linux niepodatnego na śmiecie) byłoby zwyczajne odinstalowanie Windows Scripting Host – do żadnych „normalnych” rzeczy nikt go nie używa a jest potężną dziurą bezpieczeństwa.

3. Jeśli chcecie, to mogę napisać „odtrutkę” na tego szkodnika, robiące wszystko to co opisane w artykule i na dodatek usuwające wiruso skróty (i przywracające prawidłowe atrybuty plikom i folderom) i wam podesłać.

Termin płatności 15.01.2017 (niedziela) – powinien być na dzień roboczy … czyli na 16.01.2017 – za bardzo się nie postarali

Koledzy dziękuję za artykuł jest bardzo dobry. Jestem informatykiem starszej daty i niekoniecznie znam wszystkie tajniki programowania. Jeżeli ktoś uważa, że to jest zbyt kawa na ławę, to są inne fora, gdzie poziom abstrakcji jest wysoki i można tam się bawić intelektualnie.

Dziękuję za ciekawą lekturę

Właśnie dostałem takiego maila, z „Zary”.

Client IP: 85.128.251.188

Poczta wysłana z serwera aleksandrain.nazwa.pl

Nie pofatygowali się nawet by ukryć skrypt w zahasłowanym archiwum.

Paragon odbioru towaru ze sklepu leżał luzem jako plik ZARA – Paragon Elektroniczny 272459789 PDF.js

Noż w mordę ja rozumiem że nie każdy się musi na komputerach znać…ale cholera no załącznik w zipie który zawiera załącznik w zipie zabezpieczony hasłem…? I serio czerwona lampka się nikomu na logikę nie zapala?

Mam tego maila z „awizem z poczty” z listopada, teraz przyszło do kolekcji „potwierdzenie transakcji z tpay”. To ostatnie wyglądało bardzo autentycznie – coraz trudniej jest się zorientować, że to oszustwo :(

A możesz nam podesłać to „awizo”, najlepiej w formacie EML? Dzięki!

Musisz mi wytłumaczyć jak idiotce jak zrobić tego EMLa…. Tylko cicho, bo się wyda ;)

Zacznijmy od https://zaufanatrzeciastrona.pl/jak-przesylac-nam-informacje/

Jak żadna opcja nie pasuje to powiedz gdzie skrzynka a dopiszę. Dzięki!

Ok, chwila :) Przez formularz na stronie coś ugrzęzło, a moja skrzynka nie pozwala wysyłać plików EML :/ Ale spokojnie – zaraz to ogarnę

Wysłałam na facebooka, bo wiadomość została odrzucona ze skrzynki

Analogiczny mail od tpay.com

Niby przesłali paragon elektroniczny za jakąś usługę (nie zgadzała mi się kwota), więc sprawdziłem załącznik „ostrożnie”.

Załącznik plik.PDF.zip – niby wszystko jak ma być.

Po rozpakowaniu katalog, a w nim plik rar i plik txt z hasłem

po odpakowaniu unrarem plik: Paragon Elektroniczny – Za platnosc 305914165_PDF tpay.com.js

W środku chyba UTF16 kod JScript

Zdecydowanie nie polecam klikać.

Tez to właśnie dostałem z adresu [email protected]

Hej,

Ma to potwierdzi?, ?e Tw Ãj artyku? zosta? dostarczony w poniedzia?ek, 29 wrze?nia 2017

05:57:24 +0200.

Sprawd? dodatkowe obudowy!

Wielkie dzi?ki.

Arlena Keegan – Poczta Polska

GQXSHKTWPHXOUEBBWWRGIMUOIXPJPMXJULNKQT

plik o nazwie RR9189384765G.js

Czesc,

Ma to potwierdzic, ze Twój towar zostal dostarczony w poniedzialek, 3 maja 2018

05:57:24 +0200.

Prosze sprawdzic zalacznik, aby uzyskac szczególowe informacje!

Wielkie dzieki.

Arlena Keegan – Poczta Polska

Dostałem dzisiaj tę wiadomość. Czy wystarczy wyrzucić ją do kosza, aby nie narobiła szkód? Pozdrawiam.