Rok zmierza ku końcowi, a targety trzeba zrealizować. Najwyraźniej notorycznemu autorowi kampanii ransomware zabrakło kilkuset dolarów do udanej imprezy sylwestrowej i postanowił w ostatniej chwili je zarobić.

Do polskich skrzynek zaczęły w nocy trafiać wiadomości podszywające się pod Wizzair i zawierające złośliwe oprogramowanie. Co ciekawe, autor fajtłapa w pierwszej wersji pomylił się tworząc załącznik i złośliwy kod nie działał. Niestety wkrótce potem w świat ruszyła druga, działająca wersja. Jeśli ktoś da się złapać na ten atak, to jego pliki zostaną zaszyfrowane.

Faktura elektroniczna za rezerwację Wizz Air

Złośliwa wiadomość nie ma polskich znaków i wygląda następująco:

Dziekujemy za wybranie linii lotniczych Wizz Air.

Zalaczamy fakture elektroniczna za Twoja rezerwacje.

Ta faktura jest oryginalna faktura w formacie elektronicznym wystawiona przez firme Wizz Air Hungary Ltd. w momencie dokonania rezerwacji, zgodnie z odpowiednim obowiazujacym ustawodawstwem wegierskim.[…]

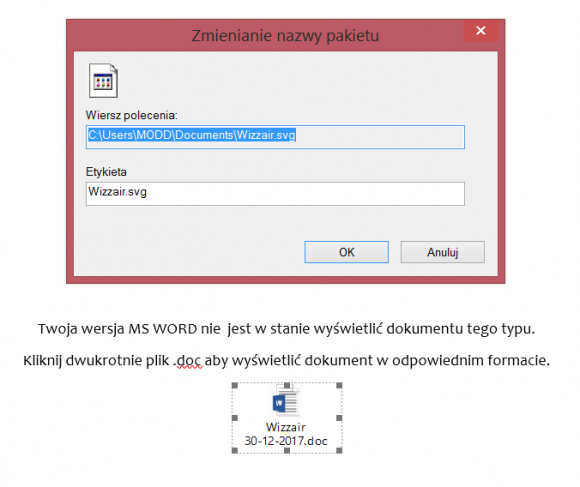

W załączniku w pierwszej wersji znajdował się plik

Wizzair 30-12-2017.docx

który po otwarciu wyglądał następująco:

Analiza osadzonego obiektu OLE (z ikoną udającą plik DOC) pokazuje, że autor kombinował z wykonaniem skryptu po dwukrotnym kliknięciu w obiekt – ale skrypt odwołuje się do pliku SVG, którego raczej nie ma na dysku ofiary, stąd po kliknięciu nic się nie dzieje. Ten wariant kampanii wkrótce został wyłączony i autor przełączył wysyłkę na wersję z załącznikiem o nazwie

wizzair 30-12-2017 doc.z

który tak naprawdę jest plikiem RAR, zawierającym skrypt wykonujący polecenia PowerShella, pobierające i uruchamiające plik:

http://forum-windows.eu/js/fullhd.exe

Plik ten to znany nam świetnie ransomware Flotera, szyfrujący pliki ofiary.

Kilka informacji technicznych

Emaile wysyłane są z serwera:

alz146.rev.netart.pl ([85.128.182.146)

Serwery / domeny używane przez przestępcę:

forum-windows.eu (193.70.72.160) edynamic-dns.pl (216.144.236.34)

Co ciekawe obie domeny zostały zarejestrowane już 13 grudnia 2017, a szczegóły rejestracji jednej z nich sugerują, ze mogła być używana także we wcześniejszych atakach, podszywających się pod firmę Energa. Jeśli macie ich kopie – podzielcie się z nami.

Sumy kontrolne plików:

fullhd.exe 18b17154a5e6d331b44153e737e57f9bbac5b87018ff7d7ee831350567436d85 Wizzair 30-12-2017.docx 70f6d142d8279d01c51d54c80678f121d4d7d0689b5f2565a99b6211e00eaf98

Dziękujemy Czytelnikom nadsyłającym próbki i analitykom pomagającym w ich analizie.

Lokowanie produktu

Przed takimi (i wieloma innymi) atakami ostrzegamy na naszych szkoleniach podnoszących świadomość pracowników. Zamów nasze szkolenie, a obiecujemy, że pracownicy będą za nie wdzięczni.

Wykład

Wykład Warsztaty

Warsztaty Szkolenia online

Szkolenia online

Komentarze

Czy przed tego typu złośliwym oprogramowaniem chroni pracowanie na koncie pozbawionym praw administratora? Z jednej strony nie da się w ten sposób zaszyfrować plików systemowych, ale pliki użytkownika mogłyby być podatne.

Znowu żałosny wieśniak Thomas?

Hmmm. Może i wieśniak (?), ale od lat „niezniszczalny” :/

Noo dziś rano dostałem ta wiadomość. Na szczęście tak głupi nie jestem.

Kolejny raz nazwa.pl :)

Bo gdyby to był home, to nie byłoby sprawy, c’nie?

Może to trochę głupie pytanie, ale jestem ciekawa – czy przed podobnym atakiem jest w stanie ochronić mnie Avast, który w wersji płatnej od jakiegoś czasu oferuje specjalny komponent anty-ransomware? Tak się zastanawiam od jakiegoś czasu, czy faktycznie istnieje jakaś skuteczna ochrona, czy jak już się kliknie podobny plik i uruchomi skrypt, to koniec.

Dla czego tenczlowiek zostal nazwany Thomas ?

Witam, niestety ja też otrzymałam takiego maila. Ciekawość wzięła górę i kliknelam w zalacznik który pobrał mi się na telefon. Nie otwierał się, więc go usunęłam. Co w takiej sytuacji? Czy pobrałam wirusa? Co mam zrobić? Z góry dziękuję za pomoc :(

Nie, ten atak (idąc za artykułem) odpala plik exe ściągnięty przez Powershella, a jedno i drugie możliwe jest na komputerowym windowsie.