Dostajemy liczne zgłoszenia od Czytelników do których trafiają bardzo ładnie przygotowane emaile od przestępców. Czytelnicy piszą, że prawie dali się złapać – co oznacza, że autorzy kampanii naprawdę się postarali.

Najwyraźniej na polskim rynku pojawił się nowy, lepszy autor złośliwych emaili. Od stycznia co miesiąc produkuje nowe, wiarygodne wysyłki, które rzadko przypominają rozsyłane wcześniej. Zaczynał od faktur Playa, potem zaskoczył rynek paragonami z Zary a od wczoraj bombarduje skrzynki potwierdzeniami płatności od PayU.

Dobrze przygotowany email

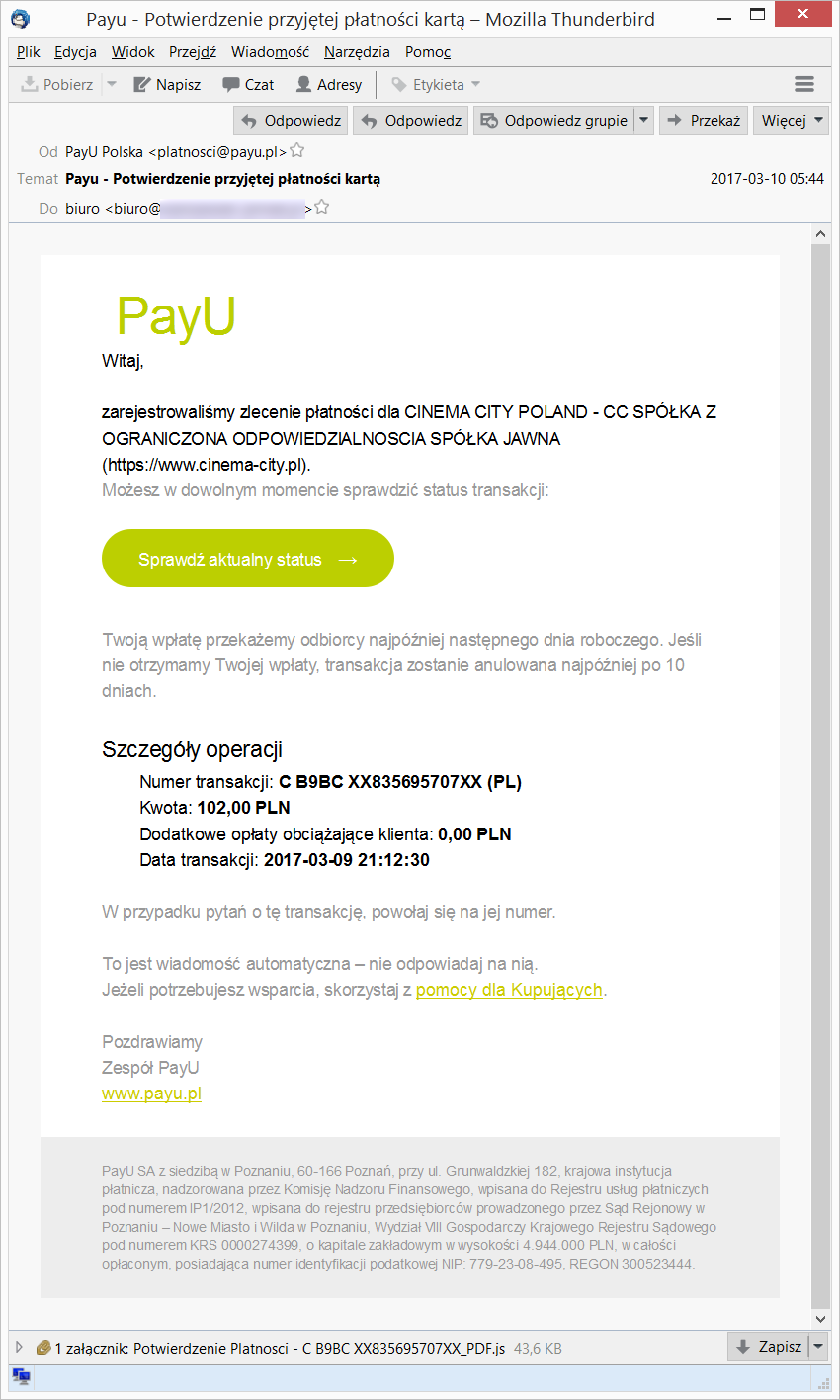

Wiadomość od przestępcy jest całkiem ładnie opracowana. Wygląda następująco:

Witaj,

zarejestrowaliśmy zlecenie płatności dla CINEMA CITY POLAND – CC SPÓŁKA Z OGRANICZONA ODPOWIEDZIALNOSCIA SPÓŁKA JAWNA (https://www.cinema-city.pl).

Możesz w dowolnym momencie sprawdzić status transakcji:

Sprawdź aktualny status

Twoją wpłatę przekażemy odbiorcy najpóźniej następnego dnia roboczego. Jeśli nie otrzymamy Twojej wpłaty, transakcja zostanie anulowana najpóźniej po 10 dniach.

Szczegóły operacji

Numer transakcji: C B9BC XX835695707XX (PL)

Kwota: 102,00 PLN

Dodatkowe opłaty obciążające klienta: 0,00 PLN

Data transakcji: 2017-03-10 21:12:30

W przypadku pytań o tę transakcję, powołaj się na jej numer.

To jest wiadomość automatyczna – nie odpowiadaj na nią.

Jeżeli potrzebujesz wsparcia, skorzystaj z pomocy dla Kupujących.

Pozdrawiamy

Zespół PayU

www.payu.pl

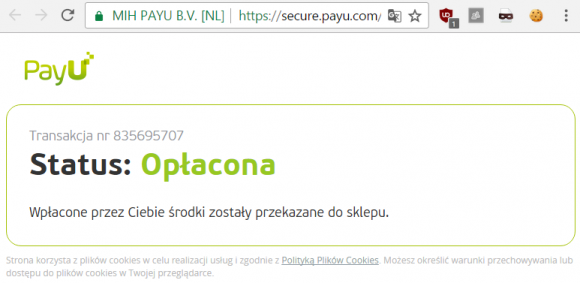

Z punktu widzenia odbiorcy jest prawie perfekcyjna. Adres nadawcy wygląda wiarygodnie. Temat niepokojąco. Formatowanie jest w zasadzie bez zarzutu (brakuje punktorów na liście szczegółów transakcji, bo się nie wczytują z zewnętrznego serwera, ale trudno to zauważyć). Link do „sprawdzenia statusu” prowadzi do strony PayU, na której można zobaczyć, że transakcja została opłacona.

Uwaga na marginesie – ogromna szkoda, że PayU nie zdecydowało się zastąpić tej strony komunikatem o możliwości infekcji, ponieważ w każdej wiadomości link jest taki sam i prowadzi do tej samej transakcji.

Wiarygodny i znany jest także podmiot, w którym mieliśmy rzekomo dokonać zakupów – większość z Was pewnie kojarzy Cinema City i wie, czy ostatnio kupowało bilety do kina. Data transakcji jest bardzo świeża. Wczoraj miały miejsce co najmniej dwie wysyłki. W przypadku porannej data wskazywała na 9 marca, godzinę 21:12, w przypadku wysyłki wieczornej data została zmieniona na 10 marca, 21:12. W wiadomości nie pasują tylko dwa detale – powitanie (suche „Witaj”) oraz załącznik, którego tam być nie powinno.

Złośliwy załącznik

W pierwszej wersji plik nazywał się

Potwierdzenie Platnosci - C B9BC XX835695707XX_PDF.js

zaś w drugiej wysyłce nadawca trochę eksperymentował i udało mu się nawet zrobić literówkę, ponieważ plik nazwał

Potwierdzenie plastnosci PayU - Cinema City nr C B9BC PDF.js

Oba skrypty są funkcjonalnie identyczne, choć zawierają różne elementy wypełniające. Są zaciemnione w bardzo prosty sposób. Zaczynają się losowych zbitek słów, np.

(kodowanie popsuł autor, nie my)

Sam kod to dobrze znany nam z kampanii Playa i Zary vjw0rm, czyli koń trojański napisany w JavaScripcie. Zmienił się jednak adres serwera C&C – obecnie to

http://aktualizacje.ns22.ru:4785/

Poza tym funkcje nie wyglądają na zmodyfikowane. Wysyłka emaili oczywiście prowadzona jest z niezwykle pod tym względem niefrasobliwego hostingu Nazwa.pl.

Received: from abr101.rev.netart.pl (abr101.rev.netart.pl [77.55.43.101])

Na podstawie otrzymanych próbek możemy powiedzieć, że adresatami wiadomości wydają się firmy. PayU informuje o ataku – choć błędnie twierdzi, że to phishing. Nie pozostaje zatem nam nic innego jak poprosić Was, byście ostrzegli znajomych przed uruchamianiem załącznika z tej wiadomości.

Dziękujemy wszystkim Czytelnikom, którzy podesłali nam swoje próbki.

Komentarze

Jak sprawca nabył taki email ?

Sprawca spoofuje adres nadawcy przez co tylko serwery nie weryfikujace DKIM i SPF przepuszczaja takie smieci.

A co robi ten załącznik, jak się go odpali?

Opis działania znajdziesz tu: https://zaufanatrzeciastrona.pl/post/uwaga-na-faktury-od-playa-czyli-historia-nietypowego-konia-trojanskiego/

A epilog tu: https://zaufanatrzeciastrona.pl/post/nieuchwytny-polski-ransomware-z-arabskim-akcentem-w-koncu-zlapany/

Właśnie otrzymalem mail podobny do tego pokazanego powyżej.W załaczniku jest plik – „Paragon Elekroniczny – Za platnosc 304914160.PDF.zip ” jst to załącznik z innym rozszezeniem niż podane jet w artykule. Tak wiec wiadomość ze problem minał jest błędna. Może ktoś sie do tego jakoś odnieść?

Proszę! Informujcie jakie systemy operacyjne są zagrożone.

Tylko winda. W kodzie

sh.run(\”wscript.exe //B \\”\” + fu + \”\\”\”);

Jak z tym mailem bo wygląda żeczywiście autentycznie?

nom, Żeczywiście

jak dostajecie próbki złośliwego oprogramowania to miło by było gdybyście za każdym razem dawali skan z VT które programy wykrywają dane zagrożenie .

dziekuje

VT pokazuje tylko analizę statyczną, podczas kiedy większość antywirusów walkę z nowymi zagrożeniami opiera na analizie dynamicznej, zatem „które wykrywają” w oparciu o VT jest bardzo niemiarodajne.

nabył email? można się podszyać pod każdy email jaki chcesz :)

Mozna sie podszyc tam gdzie sie nie weryfikuje SPF i DKIM.

Gdyby nie ostrzeżenie PayU, otworzyłbym ten plik. Brawo! Wierze, że uda wam się dorwać tego drania i będzie gnić w więzieniu długie dekady!

„niefrasobliwy hosting” w odniesieniu do tej firmy to co najmniej znaczne niedopowiedzenie: poczta idzie nieszyfrowana i nie ma DKIM/DMARC (SPF czasem jest) – raj dla przestępców.

Przestaliśmy im zgłaszać cokolwiek po tym jak po ponad miesiącu od zgłoszenia im kilku źródeł kampanii zażądali „dodatkowych danych” pomimo iż dane te otrzymali w zgłoszeniach – zgłoszone IP oczywiście przez cały czas odbijały się na FW.

Banować a jak im użytkownicy zaczną odchodzić to może wreszcie się opamiętają.

przekierowanie zrobione ;)

https://secure.payu.com/front/paymentinfo/66b14e5c7f10319300fe82292411f093f52eed3719a3917221420d515ae66cbd/pl

To samo rozchodzi się dziś (11/03/2017) od: tpay.com

„POTWIERDZENIE TRANSAKCJI

Dzień dobry!

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 700017629 w J&M Consulting, Inc

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: TR-JMC-B9PSLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 700017629

Kwota transakcji: 39.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-11 18:38:33

Data zaksięgowania płatności:2017-03-11 18:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta ”

+ załącznik:

Faktura za platnosc internetowa 700017629_PDF tpay.com.js

Hej, a jesteś może odbiorcą płatności tpay? Otrzymałam dzisiaj dwa maile z tą treścią i załącznikiem .js na email powiązany z rejestracją w tpay.

Ten sam mail dostałam wczoraj, identyczna treść. Właśnie szukam info na ten temat. Pierwsze co zrobiłam to sprawdziłam stan konta. Jestem ostrożna, ale boję się sprawdzać maile, bardzo wiarygodnie to wyglądało. Co jeszcze wymyśla ?

Mozesz gdzies wrzucic naglowki?

Nie wiem czy przejdzie przez formater i moderację ale to przypełzło rano:

—

Return-path:

…

Received: from acw28.rev.netart.pl ([77.55.74.28])

…

Received: from [192.168.25.1] (unknown [185.32.221.9])

by bodesign3d.nazwa.pl (Postfix) with ESMTP id 62C311AA56E

for ; Sun, 12 Mar 2017 05:39:27 +0100 (CET)

Reply-To:

From:”=?UTF-8?B?UMWCYXRub8WbY2kgVHBheS5jb20=?=”

To: „CENSORED”

Subject: Potwierdzenie realizacji transakcji – tpay.com

Message-ID:

Date: Sun, 12 Mar 2017 05:38:47 +0100

—

Blokować przyjmowanie załączników z rozszerzeniem js – także spakowanych – developerzy mają GITa itp. a nie maile!

Trochę tego wpadło w ciągu ostatnich kilku dni, wszędzie w nagłówkach ReplyTo i From jest [email protected].

W rozkodowanym pliku js standardowo 'POST’,’http://aktualizacje.ns22.ru:4785/’

Na virustotal nędza (jedynie Fortinet, GData i Ikarus).

Część nagłówków ponizej.

Return-Path:

Received-SPF: None (no SPF record) identity=mailfrom; client-ip=85.128.170.22; helo=aln22.rev.netart.pl; [email protected]; receive

Received: from aln22.rev.netart.pl (aln22.rev.netart.pl [85.128.170.22])

X-Virus-Scanned: by amavisd-new using ClamAV (15)

Received: from [192.168.25.1] (unknown [185.32.221.9])

by nadwoda.nazwa.pl (Postfix) with ESMTP id 072F73FD42A

Reply-To:

From:”=?UTF-8?B?UMWCYXRub8WbY2kgVHBheS5jb20=?=”

Subject: Potwierdzenie transakcji elektronicznej – tpay.com

Message-ID:

Date: Mon, 13 Mar 2017 08:12:33 +0100

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary=”—-=_NextPart_000_0001_75FB6FC0.1441D247″

X-Priority: 3

X-Mailer: PHPMailer 5.2.14 (https://github.com/PHPMailer/PHPMailer).

This is a multi-part message in MIME format.

——=_NextPart_000_0001_75FB6FC0.1441D247

Content-Type: multipart/related;

boundary=”—-=_NextPart_001_0002_F474764C.5B2B2248″

——=_NextPart_001_0002_F474764C.5B2B2248

Content-Type: multipart/alternative;

boundary=”—-=_NextPart_002_0003_B960B4EB.269BD747″

——=_NextPart_002_0003_B960B4EB.269BD747

Content-Type: text/plain;

charset=”UTF-8″

Content-Transfer-Encoding: quoted-printable

U mnie to samo, tyle że na kwotę 169,99.

Witam,

Do nas doszedł identyczny mail.

hej

ja mam dwa identyczne melle jak uws

Dzień dobry!

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 700017629 w J&M Consulting, Inc

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: TR-JMC-B9PSLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 700017629

Kwota transakcji: 39.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-11 18:38:33

Data zaksięgowania płatności:2017-03-11 18:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Wiadomość wygenerowana automatycznie

Rozsyłają nadal … do dziś nie wiedziałam nawet o istnieniu tpay …

POTWIERDZENIE TRANSAKCJI

Dzień dobry !

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 304914160

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: WW-UTIX-W1PWLQ

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 304914160

Kwota transakcji: 119.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 20:38:33

Data zaksięgowania płatności:2017-03-13 20:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Wiadomość wygenerowana automatycznie, prosimy na nią nie odpowiadać! © Krajowy Integrator Płatności S.A.

KIP S.A. nie zajmuje się realizacją zapłaconych usług, a jedynie pośredniczy w przekazaniu środków między Nadawcą a Odbiorcą. W celu uzyskania informacji na temat realizacji opłaconej transakcji prosimy kontaktować się z J&M Consulting, Inc.

żona otworzyła załącznik do tej wiadomości, jak sprawdzić i ewentualnie wyczyścić z tego „kleszcza” jej komp?

POTWIERDZENIE TRANSAKCJI

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 740914190

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: ZS-UOIX-B5PWLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 740914190

Kwota transakcji: 189.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-12 11:38:33

Data zaksięgowania płatności:2017-03-12 11:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Wiadomość wygenerowana automatycznie, prosimy na nią nie odpowiadać! © Krajowy Integrator Płatności S.A.

KIP S.A. nie zajmuje się realizacją zapłaconych usług, a jedynie pośredniczy w przekazaniu środków między Nadawcą a Odbiorcą. W celu uzyskania informacji na temat realizacji opłaconej transakcji prosimy kontaktować się z J&M Consulting, Inc.

Dostałem identyczny. js zawiera złośliwy kod.

[i]SPÓŁKA Z OGRANICZONA ODPOWIEDZIALNOSCIA[/i]

W sumie ciekawe, czemu ludzie prowadzący takie kampanie, do dziś nie potrafią napisać wiadomości bez błędu w pisowni? Worda nie mają, sprawdzania pisowni w przeglądarce? Symbol rozpoznawczy anarchocyberhackerów, dystansujących się od napisanych poprawną, prawnicza polszczyzną korpomaili? Wewnętrzny dowcip niegrzecznych anonów? Ktoś coś?

Chyba kampania się nakręca, bo znajomi dostali już maile za ogłoszenia otoDom.

Co zaskakujące płacili za takie ogłoszenia miesiące wcześniej, więc chyba wyciekła baza maili i robią bardziej targetowaną kampanię.

Hej Hanna, nawet mam ten sam numer transakcji i zamówienia :)

Dzień dobry FUNDACJA PARTNERSTWO JADWIGA!

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 740914190

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: ZS-UOIX-B5PWLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 740914190

Kwota transakcji: 189.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-12 11:38:33

Data zaksięgowania płatności:2017-03-12 11:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

U mnie Norton skutecznie zablokował, brak załącznika. Mail bardzo podejrzany…

Dokładnie tak samo, jak powyżej, przyszło na adres firmowy.

Dobrze, że to publikujecie…

Jak ktoś otworzył ten załącznik (starsza osoba) to jest szansa odszyfrować? kiedys jakis decryptolocker był, ale domyslam się ze to jakiś nowy locker i nikt nie wykradł tych kluczy jeszcze

A mnie na nogi stawia od razu nazwa spółki a właściwie:

„SPÓŁKA Z OGRANICZONA ODPOWIEDZIALNOSCIA SPÓŁKA JAWNA”

Pierwsze primo – zgubiły się na chwilę polskie fonty

Drugie primo – sp. z o.o. oraz spółka jawna to dwie różne formy działalności gospodarczej

Ni chu chu nie da rady ich połączyć w jeden podmiot

Trąci lipą

Witam, to samo otrzymałem od firmy: Potwierdzenie realizacji transakcji – tpay.com

treść

Dzień dobry!

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 700017629 w J&M Consulting, Inc

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: TR-JMC-B9PSLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 700017629

Kwota transakcji: 39.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-11 18:38:33

Data zaksięgowania płatności:2017-03-11 18:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

w załączniku : oczywiście plik z końcówką .js

Dzień dobry LABIK!

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 740914190

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: ZS-UOIX-B5PWLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 740914190

Kwota transakcji: 189.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-12 11:38:33

Data zaksięgowania płatności:2017-03-12 11:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

ja tez dostalam i zwariowalam bo to faktycznie wyglada bardzo normalnie z tym, ze ja nie placilam 199,99zk tym bardziej o 6 rano

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 740914190

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: ZS-UOIX-B5PWLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 740914190

Kwota transakcji: 199.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 06:38:33

Data zaksięgowania płatności:2017-03-13 06:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

To samo, nagłówki:

Od:

Poniedziałek, 13 Marca 2017 13:57

[email protected]

Return-Path:

Received:

from [192.168.25.1] (unknown [185.32.221.9]) by nadwoda.nazwa.pl (Postfix) with ESMTP id 5A14F382807 for ; Mon, 13 Mar 2017 13:58:16 +0100 (CET)

X-Virus-Scanned:

by amavisd-new using ClamAV (8)

X-Spam-Flag:

NO

X-Spam-Score:

4.307

X-Spam-Level:

****

X-Spam-Status:

No, score=4.307 tagged_above=-10 tests=[HEADER_FROM_DIFFERENT_DOMAINS=0.001, HELO_MISC_IP=0.001, HTML_FONT_FACE_BAD=0.289, HTML_FONT_LOW_CONTRAST=1.766, HTML_MESSAGE=0.001, XPRIO=2.249] autolearn=disabled

Message-ID:

MIME-Version:

1.0

Content-Type:

multipart/mixed; boundary=”—-=_NextPart_000_0001_A23C4598.B3428642″

X-Priority:

3

X-Mailer:

PHPMailer 5.2.18 (https://github.com/PHPMailer/PHPMailer)

X-WP-MailID:

404035bfec65cdbd48c75d5574d3d489

X-WP-AV:

skaner antywirusowy Poczty Wirtualnej Polski

X-WP-SPAM:

YES (U9) 0M00019 [wEYU]

A ja dostałem cos takiego:

Tpay.com

POTWIERDZENIE TRANSAKCJI

Dzień dobry Warka!

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 740914190

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: ZS-UOIX-B5PWLX

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 740914190

Kwota transakcji: 199.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 06:38:33

Data zaksięgowania płatności:2017-03-13 06:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Wiadomość wygenerowana automatycznie, prosimy na nią nie odpowiadać! © Krajowy Integrator Płatności S.A.

KIP S.A. nie zajmuje się realizacją zapłaconych usług, a jedynie pośredniczy w przekazaniu środków między Nadawcą a Odbiorcą. W celu uzyskania informacji na temat realizacji opłaconej transakcji prosimy kontaktować się z J&M Consulting, Inc.

Świeże nocne początki z prawdopodobnie kolejnej kampanii dhl.com.

Rozsyłane po całym spektrum klientów

Mar 13 18:23:50 host07 amavis[28543]: (28543-17) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:40666 [46.183.221.52] [[email protected]] ->

Mar 13 20:05:30 host07 amavis[13807]: (13807-19) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:46296 [46.183.221.52] [[email protected]] ->

Mar 13 21:37:21 host07 amavis[28042]: (28042-02) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:35380 [46.183.221.52] [[email protected]] ->

Mar 13 21:45:11 host07 amavis[31399]: (31399-02) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:44646 [46.183.221.52] [[email protected]] ->

Mar 13 21:47:33 host07 amavis[31399]: (31399-06) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:47452 [46.183.221.52] [[email protected]] ->

Mar 13 22:35:13 host07 amavis[19680]: (19680-14) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:46550 [46.183.221.52] [[email protected]] ->

Mar 13 22:36:45 host07 amavis[24561]: (24561-03) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:50222 [46.183.221.52] [[email protected]] ->

Mar 13 23:05:33 host07 amavis[28197]: (28197-20) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:59638 [46.183.221.52] [[email protected]] ->

Mar 13 23:12:39 host07 amavis[6662]: (06662-10) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:39144 [46.183.221.52] [[email protected]] ->

Mar 13 23:17:23 host07 amavis[10051]: (10051-03) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:44994 [46.183.221.52] [[email protected]] ->

Mar 13 23:29:34 host07 amavis[10051]: (10051-16) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:58500 [46.183.221.52] [[email protected]] ->

Mar 13 23:48:56 host07 amavis[14739]: (14739-19) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:49328 [46.183.221.52] [[email protected]] ->

Mar 13 23:48:57 host07 amavis[20749]: (20749-11) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:49406 [46.183.221.52] [[email protected]] ->

Mar 13 23:51:50 host07 amavis[20749]: (20749-13) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:52840 [46.183.221.52] [[email protected]] ->

Mar 14 00:13:19 host07 amavis[13785]: (13785-16) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:47760 [46.183.221.52] [[email protected]] ->

Mar 14 00:24:40 host07 amavis[24807]: (24807-19) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:33174 [46.183.221.52] [[email protected]] ->

Mar 14 00:43:18 host07 amavis[6333]: (06333-05) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:44838 [46.183.221.52] [[email protected]] ->

Mar 14 01:30:45 host07 amavis[28683]: (28683-01) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:36820 [46.183.221.52] [[email protected]] ->

Mar 14 01:33:38 host07 amavis[21986]: (21986-14) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:41420 [46.183.221.52] [[email protected]] ->

Mar 14 03:06:26 host07 amavis[32372]: (32372-12) Blocked INFECTED (Sanesecurity.Malware.26455.JRat.UNOFFICIAL) {NoBounceInbound}, [162.144.128.96]:56804 [46.183.221.52] [[email protected]] ->

Właśnie otrzymałem takiego maila z załącznikiem. Czy otworzenie takiego załącznika w piaskownicy Sandboxa czyni jakąś szkodę? Czy piaskownica skutecznie zabezpiecza w przypadku otwarcia działanie szkodliwych plików?

Dostałam takie dzisiaj:

POTWIERDZENIE TRANSAKCJI

Dzień dobry !

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 304914160

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: WW-UTIX-W1PWLQ

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 304914160

Kwota transakcji: 119.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 20:38:33

Data zaksięgowania płatności:2017-03-13 20:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

POTWIERDZENIE TRANSAKCJI

Dzień dobry !

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 304914160

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: WW-UTIX-W1PWLQ

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 304914160

Kwota transakcji: 119.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 20:38:33

Data zaksięgowania płatności:2017-03-13 20:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Wiadomość wygenerowana automatycznie, prosimy na nią nie odpowiadać! © Krajowy Integrator Płatności S.A.

KIP S.A. nie zajmuje się realizacją zapłaconych usług, a jedynie pośredniczy w przekazaniu środków między Nadawcą a Odbiorcą. W celu uzyskania informacji na temat realizacji opłaconej transakcji prosimy kontaktować się z J&M Consulting, Inc.

otrzymałam 14 marca godz.11:13

Ja otrzymałam maila następującej treści i otworzyłam go wraz z załącznikiem. Czy mojemu laptopowi coś grozi?? Prosze o odpowiedź, jestem kompletnie zielona w tych kwestiach.

„Dzień dobry !

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 304914160

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: WW-UTIX-W1PWLQ

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 304914160

Kwota transakcji: 119.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 20:38:33

Data zaksięgowania płatności:2017-03-13 20:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta „

Dzień dobry !

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 304914160

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: WW-UTIX-W1PWLQ

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 304914160

Kwota transakcji: 119.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 20:38:33

Data zaksięgowania płatności:2017-03-13 20:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Dzień dobry !

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 304914160

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: WW-UTIX-W1PWLQ

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 304914160

Kwota transakcji: 119.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 20:38:33

Data zaksięgowania płatności:2017-03-13 20:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Wiadomość wygenerowana automatycznie, prosimy na nią nie odpowiadać! © Krajowy Integrator Płatności S.A.

KIP S.A. nie zajmuje się realizacją zapłaconych usług, a jedynie pośredniczy w przekazaniu środków między Nadawcą a Odbiorcą. W celu uzyskania informacji na temat realizacji opłaconej transakcji prosimy kontaktować się z J&M Consulting, Inc.

Dzień dobry !

Informujemy o poprawnym zaksięgowaniu Twojej płatności za: Zamówienie: 304914160

Szczegóły transakcji:

Tytuł płatności w systemie tpay.com: WW-UTIX-W1PWLQ

Opis zamówienia w J&M Consulting, Inc: Zamówienie: 304914160

Kwota transakcji: 119.99 PLN

Opłaty obciążające Klienta: 0,00 PLN

Data rejestracji zlecenia: 2017-03-13 20:38:33

Data zaksięgowania płatności:2017-03-13 20:40:06

W przypadku pytań prosimy o kontakt:

– w sprawie zamówienia z Biurem Obsługi Klienta J&M Consulting, Inc

– w sprawie transakcji płatniczej z Biurem Obsługi Klienta tpay.com https://tpay.com/kontakt/formularz-kontaktowy

Życzymy miłego dnia,

Biuro Obsługi Klienta

Wiadomość wygenerowana automatycznie, prosimy na nią nie odpowiadać! © Krajowy Integrator Płatności S.A.

KIP S.A. nie zajmuje się realizacją zapłaconych usług, a jedynie pośredniczy w przekazaniu środków między Nadawcą a Odbiorcą. W celu uzyskania informacji na temat realizacji opłaconej transakcji prosimy kontaktować się z J&M Consulting, Inc.