Mieliśmy wczoraj okazję pomóc użytkownikowi, który dostał podejrzaną wiadomość. Inaczej niż tysiące innych internautów, zamiast ślepo klikać w linki, wiedziony intuicją zadzwonił do nas i okazało się, że trafił na nieznany przykład ataku.

Opisywany poniżej atak ma dopiero kilka dni i nie natrafiliśmy nań ani na jego opis nigdzie indziej. Wygląda na to, że grupa docelowa jest do tej pory mocno ograniczona. W naszym przypadku była to kancelaria prawnicza, ale wszystkim radzimy uważać na fałszywe wtyczki Microsoft Office, bo są dość przekonujące.

Świetnie przygotowany atak

Nasz bohater dnia prowadzi kancelarię prawną (taką prawdziwą, a nie rozsyłającą internautom wezwania do zapłaty). W środę na skrzynkę kontaktową jego kancelarii dotarła wiadomość o temacie Pytanie o współpracę i zakres działalności? . Treść wyglądała następująco:

Piszę do Państwa w sprawie uzyskania informacji na temat obsługi dopiero co powstającego oddziału terenowego w Polsce naszej firmy. Powierzono mi zadanie zebrania informacji oraz nawiązania kontaktu z potencjalnymi współpracownikami dla naszego przedsiębiorstwa. Kontakt znalazłem za pośrednictwem sieci, interesuje mnie na tym etapie wstępna informacja co do zakresu oraz cen Państwa usług. Czy istnieje pewnego rodzaju „Cennik Firmowy”, który mogą Państwo przedstawić?

Jeśli będzie potrzeba informacji z naszej strony z przyjemnością dostarczę dokument ze szczegółowym opisem w języku polskim wymagań/zaleceń postawionych przez firmę. Tymczasem, mógłbym uzyskać od Państwa pełen zakres świadczonych usług? Sprawa dotyczy przedsiębiorstwa gospodarczego na terenie Rzeczpospolitej.

Czekam na Państwa odpowiedź oraz liczę na owocną współpracę.

Pozdrawiam,

Marek Błaszczyk

Koordynator Techniczny w Polsce

EuroLogistic

Courtensdreef 339, 4040 Herstal

[email protected]

+0471 55 84 19

+0471 55 84 22

Wiadomość nie wzbudziła żadnych podejrzeń. Adwokat odpisał wyjaśniając zakres usług kancelarii i przesyłając kilka pytań. W piątek otrzymał kolejną wiadomość, o temacie Eurologistic, szczegóły współpracy dla Kancelarii? i następującej treści:

Na wstępie chciałbym przeprosić za wydłużony czas odpowiedzi, jesteśmy jeszcze w fazie organizacyjnej spółki. Kieruję do Państwa wiadomość już z osobistej skrzynki, aby utrzymywać korespondencję w jednym miejscu.

Dziękuje za kontakt i postaram się rzucić trochę więcej światła na rodzaj/zakres usług którymi nasza firma jest zainteresowana.

Polska filia jest spółką-córką belgijskiego przedsiębiorstwa. Jesteśmy zarejestrowanymi płatnikami VAT na terenie Polski jak i UE.

Usług z zakresu doradztwa prawnego dla podmiotu gospodarczego poszukujemy na terenie Polski w następujących celach:

– organizacji pracowniczej (umów cywilnoprawnych)

– negocjowania, opiniowania oraz przygotowania umów gospodarczych (szczególnie z nowymi kontrahentami)

– ewentualna windykacja należności, ochrona przed nierzetelnością klientów

– reprezentacja procesowa w wypadku zajścia takiej potrzeby

– ewentualna pomoc przy rozbudowie struktur firmowych (nieruchomości)

Firma ma charakter przedsiębiorstwa spedycyjnego/logistycznego, jednakże zarząd prowadzi działania dywersyfikacyjne, zatem pod szyldem

jednej spółki działa również i gałąź opierająca się na sprzedaży hurtowej (głównie artykułów żywieniowych). Aktualnie spółka zatrudnia na terenie EU (z wyłączeniem Polski) blisko 300 stałych pracowników oraz 100 pracowników okresowych. Docelowo zatrudniając na terenie operacyjnym (Państwa) średnio około 40-50 pracowników z różnych branży, o różnym zakresie obowiązków.

Rozumiem, że dalej są to ogólne informację, wystąpiłem jednak z prośbą do centralnego biura obsługi z udostępnieniem szczegółowego rozpisu zadań (aktualnych oraz nadchodzących) dla Państwa kancelarii, załączona jest tam również umowa wstępna, która oczywiście może podlegać negocjacji. Uwzględniłem informację otrzymaną od Państwa i w odpowiedzi również dodano do dokumentu nasze oczekiwania co do kosztów współpracy, niezależnie czy będzie ona przebiegać na zasadach okresowych lub też podpisania stałego kontraktu.

Plik podpisany jest cyfrowo i tylko do wglądu dla Państwa.

http://docs.logisticservers.eu/?fname=polska_filia_eurologistic_uslugi_wymagania.doc

Proszę o zapoznanie się z dokumentem, niezależnie od czasu który potrzebują Państwo na przedstawienie oferty pozostaję do dyspozycji. Odpowiedź jednak może się wydłużyć o okres kilku dni z racji urlopu pracowniczego.

Z poważaniem,

Marek Błaszczyk

Adwokat, zauważywszy link do pliku, zamiast po prostu w niego kliknąć postanowił zasięgnąć w tej sprawie języka i trafiło na nas. W piątek nie mogliśmy się sprawą zająć, dlatego czekała do poniedziałku. To, co znaleźliśmy, całkiem nas zaskoczyło.

Kreatywność 10/10

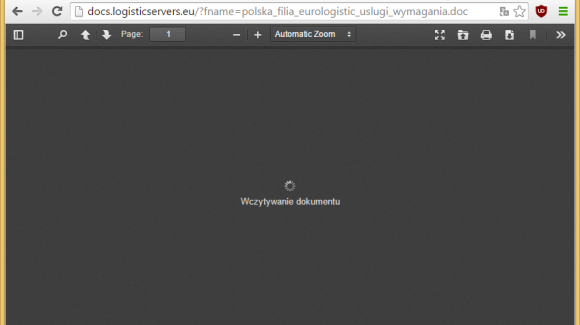

Otwarcie linka z wiadomości prowadzi użytkownika na częściowo znajomo wyglądającą stronę. Ktoś rozpoznaje nagłówek?

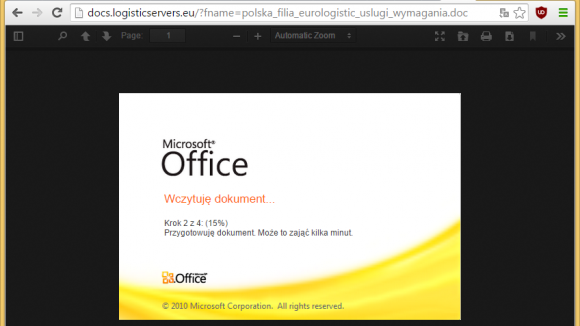

Wygląda trochę jak wbudowany czytnik PDFów, prawda? Po chwili pojawia się kolejny ekran:

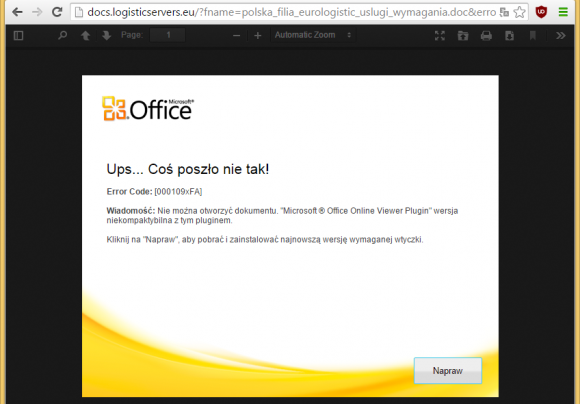

Ten ekran także pewnie spora część z Was zna – ładuje się dokument Office. Procenty się zmieniają, kroki także. Aż dochodzimy do pierwszej kulminacji:

Jak już pewnie się domyślacie, kliknięcie w guzik „Napraw” przenosi nas do pobierania pliku EXE. Jego adres to:

http://update.microsoftcenter.eu/download/WcPlugin.exe

Plik WcPlugin.exe jest zdecydowanie złośliwy – ale o tym trochę później.

Co wiemy o infrastrukturze atakującego

Próba weryfikacji firmy, od której przychodzi zapytanie, prowadzi na witrynę eurologistic.be, która wita takim oto serwisem:

Dane kontaktowe podane w serwisie zgadzają się z danymi z emaila, choć linki do Twittera czy Goldenline nie działają. Wiadomości poczty elektronicznej od których zaczyna się ta historia zostały wysłane z adresów [email protected] i [email protected] za pomocą dwóch serwisów obsługujących masowe wysyłki – MailChimp (pierwsza) oraz MailJet (druga). Oba serwisy mają wpisy SPF w rekordzie DNS domeny. Serwer eurologistic.be nawet udostępnia interfejs listy dystrybucyjnej opartej na phpList, dzięki której można się wypisać z kolejnych przesyłek.

Domena eurologistic.be została zarejestrowana 16 sierpnia 2015 o godzinie 14:47 przez użytkownika który podał adres [email protected] i przypisana jest do maszyny 94.249.147.76 w brytyjskiej serwerowni. Z tego samego serwera został wysłany pierwszy email.

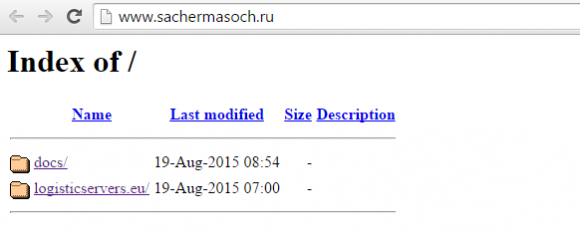

Domena logisticservers.eu (hosting strony z „dokumentem”) została założona 19 sierpnia 2015 (ostatnia modyfikacja o godzinie 9:57) przez użytkownika który podał adres [email protected], przypisana jest do maszyny 185.61.148.226 w łotewskiej serwerowni. Można znaleźć jej powiązanie z domena sachermasoch.ru o nieco dłuższej historii:

Domena microsoftcenter.eu (hosting pliku EXE) została zarejestrowana 19 sierpnia 2015 (ostatnia modyfikacja o godzinie 10:39) przez użytkownika który podał adres [email protected] i przypisana jest do maszyny 67.227.164.121 w amerykańskiej serwerowni.

Domena cannedgood.eu (serwer do którego łączy się złośliwy plik EXE) została zarejestrowana 11 sierpnia 2015 (ostatnia modyfikacja o godzinie 15:08) przez użytkownika który podał adres [email protected] i przypisana jest do maszyny 185.53.130.200 w holenderskiej serwerowni.

Nikt nie widział, nikt nic nie wie

Kiedy próbowaliśmy znaleźć ślady wcześniejszego złośliwego użycia tej infrastruktury, podobnych wiadomości, metod infekcji czy też analogicznych plików EXE natrafialiśmy na pustkę lub nikłe ślady.

Wygląda na to, że plik z tego samego adresu WcPlugin.exe został pierwszy raz zgłoszony do serwisu VirusTotal 22 sierpnia, brak jednak jego analizy. Drugi raz trafił tam 23go sierpnia:

MD5: 5c8ce6e2731ba69e8b46cb2e33ae2cad SHA1: d399ebc731dde44a9ef48be295ebfe8f164c7868

Plik znaleziony przez nas w poniedziałek nie był wcześniej wysyłany do VirusTotala i był rozpoznawany jedynie przez 5/56 antywirusów.

MD5: b1b4f264d83c22a822ee9137a8b4406b SHA1: acb4d5758d9c68c149a4c4ca072a7c838dcf48db

We wtorek udało nam się otrzymać kolejną wersję, która rozpoznawana jest przez 6 z 56 antywirusów.

MD5: a5fe7dc1179ab42866bc18f2cd2d6921 SHA1: 6025bc310fa092c9814d9d5345c7cd96c1aecf75

Udało się nam także natrafić na informację mówiącą, że serwer 94.249.147.76 w lipcu hostował witrynę phishingową http://secure.mojepayu.com, jednak brak innego powiązania z opisywanym powyżej atakiem. Google nie znajduje także żadnych śladów po wklejonych powyżej emailach ani komunikatów wyświetlanych w procesie infekcji. Jeśli widzieliście już ten atak – dajcie znać.

Wstępne podsumowanie

Trzeba przyznać atakującemu, że wykonał kawał roboty. Na potrzeby tej kampanii zarejestrował kilka nie powiązanych ze sobą domen, które umieścił w różnych serwerowniach na całym świecie. Stworzył wiadomości poczty elektronicznej, dbając o ich adekwatność i wiarygodność w oczach odbiorców (nasz adwokat nie widział w nich niczego odbiegającego od normy). Posługiwał się w korespondencji dość fachowym językiem. Serwery skonfigurował tak, by zmaksymalizować prawdopodobieństwo, że jego wiadomość dotrze do odbiorcy. Kampanię prowadzi po cichu – nigdzie w sieci nie widać do tej pory jej śladów.

Sam plik EXE też jest dość niecodzienny – jest standardowym instalatorem InstallShield, który zostawia na komputerze ofiary wtyczkę Microsoft Office do Firefoksa oraz oczywiście dodatkowe elementy. Te niezamawiane pliki bardzo starają się przeszkodzić w ich analizie, zatem na drugą część wpisu będziecie musieli jeszcze trochę poczekać. Tymczasem pamiętajcie by nas poinformować, jeśli gdzieś natraficie na podobną próbę ataku.

A co robić jeśli ktoś kliknął i pobrał oraz uruchomił opisywany plik?

Nie wiemy jeszcze, jakie było zadanie złośnika, zatem proponujemy następujące działania:

- odłączenie komputera od sieci,

- skopiowanie ważnych plików,

- format dysku,

- reinstalację systemu,

- zmianę wszystkich haseł do wszystkiego,

- sprawdzenie historii rachunków bankowych,

- poinformowanie klientów których dane znajdowały się w poczcie i na dysku,

- oszacowanie co najgorszego można zrobić zakładając, że ktoś ma kopię plików i poczty kancelarii oraz miał dostęp do wszystkich serwisów do których ma kancelaria.

Aktualizacja 2015-08-25 11:22

Wiemy już o co najmniej 4 innych przypadkach ataków na kancelarie prawnicze. Najstarszy z nich miał miejsce już 17 sierpnia ok. godziny 17. Wszystkie wiadomości wyglądają identycznie.

Z adresu http://update.microsoftcenter.eu/download/WcPlugin.exe zniknął plik z koniem trojańskim, a na stronie głównej pojawił się wpis o treści:

Dziekuje za poswiecenie Waszego czasu no ale chlopaki! teraz to dopiero bedzie wysyp tego scierwa

Pod spodem miał być obrazek małego fiata, ale autorowi się palec omsknął i obrazek się nie wyświetla. Z kolei w miejscu z którego serwowany był dokument znajduje się obecnie tekst:

Dzieki Adamie za tygodnie mojej pracy w pizdu. Restart.

Kliknij Alt+F4 aby zobaczyc ukryta tresc!

Fiat126pTeam

Przykładowy plik WcPlugin.exe wraz z jego analizą można pobrać z serwisu hybrid-analysis.com. Autora ataku tradycyjnie zapraszamy do udzielenia wywiadu – kontakt dowolną wybraną metodą.

Aktualizacja 2015-08-27

Dostępna jest już analiza złośliwego oprogramowania użytego w ataku – opis w serwisie CERT Polska.

Jeśli interesuje Was podniesienie świadomości pracowników w celu lepszej ochrony przed takimi atakami, to rzućcie okiem na usługę SecurityInside.

Komentarze

https://www.youtube.com/watch?v=w6QN3EHSjVs

A jak ktoś nie chce oglądać wideo,to chodzi o to,że cały misterny plan [atakującego] trafił właśnie w pisdu. I dobrze.

Swoją drogą – czytelnik czy TWÓJ adwokat Adam ?

Osobiście spodziewałbym się raczej jako załącznika ale przypuszczam,że zwykły adwokat by po prostu kliknął

Dziękuję i wielkie brawa dla redaktora. Dlatego Z3S wciąż jest dla mnie najlepszym (pomijając darknet) źródłem informacji na temat IT-Sec. Czekam na analizę samego malware’u. Skoro sam atak był tak dobrze przygotowany, to jest nadzieja, że i malware będzie zawierał jakieś ‘rewelacje’.

.

PS. Fabryczne filtry Fortigate’a identyfikują już stronę z maleware’em jako „Malicious Websites category”.

malware się nie odmienia o ile wiem ;>

A dlaczego niby malWARE się nie odmienia? Skoro SoftWARE, hardWARE i inne się odmienia?

Dlatego że malware jest wyjątkowe, poza tym to brzmi idiotycznie

jak zresztą w pozostałych wymienionych przypadkach

Bardzo ciekawy przypadek i dogłębna analiza – brawo!

Wygląda na bardzo ukierunkowaną i dość starannie przygotowaną akcję. Niech się lepiej kancelaria zastanowi nad listą potencjalnych zleceniodawców takiego ataku…

Zgłosiłem [email protected]

Przecież od razu widać, że ten popup z „office” to ściema.

Ja tam ściemy nie zauważyłem i możliwe że jako zwykły user bym kliknął.

Ja też nie zauważyłem ściemy, a uważam się za bardziej świadomego użytkownika. Podejrzewam, że taki atak uśpiłby nieco moją czujność, a co dopiero czujność osoby, której umiejętności posługiwania się komputerem ograniczają się do wrzucenia sweet foci na fejsbuczka. Ale zawsze znajdzie się cwaniak, który wszystko wie i dla którego wszystko jest oczywiste, cóż poradzisz.

Naprawdę?

A jak często widujecie to czerwone „wczytuję dokument…” przy otwieraniu „dokumentów Office”? A gdy otwieracie plik *.doc, widzicie „Microsoft Office” czy „Microsoft Word” podczas otwierania (chodzi o napis nad czerwonym „wczytuję dokument”)?

A trzy: widzieliście kiedyś np. Acrobat Readera w którym otwiera się Word czy tam „Microsoft Office”?

A czy widzieliście kiedyś PDF.js w Chromie?

Jezeli kancelaria ma warod swoich klientow jakies wazne osoby ze swiata polityki, duzego biznesu, technologii lub organow panstwa to progilaktycznie warto poinformowac obsprawie ABW.

Dzień dobry, to teraz najważniejsze pytanie czyli jakie kroki należy podjąć jak już kliknęło się NAPRAW?

Nie znając jeszcze sposobu działania szkodnika mogę poradzić odłączenie komputera od sieci, skopiowanie ważnych plików, format dysku, reinstalację systemu, zmianę wszystkich haseł do wszystkiego, sprawdzenie rachunków bankowych, poinformowanie klientów których dane znajdowały się w poczcie i na dysku i oszacowanie co najgorszego można zrobić zakładając, że ktoś ma kopię plików i poczty.

A mozna wiedziec jakie antywirusy wykrywaly plik i czy za pomoca zaawansowanej heurystyki czy mialy po prostu definicje?

Sprawdziliśmy tylko VT i wyniki są dostępne pod linkiem z artykułu.

Możliwe, że znowu się zdarzy, że niedługo po opisze sytuacje Niebezpiecznik i wszystkie media włączając Antyweb będą trąbić, że to Niebezpiecznik a nie Z3S.

Tak było w przypadku PlusBanku

Życie nie jest sprawiedliwe. Myślę jednak, że dla Adama liczy się to, że doceniają go jego czytelnicy, czyli my. A zauważyłem, że wyrazy uznania znajdują się niemal pod każdym artykułem.

No właśnie – Adamie, czytelnicy doceniają Twoją pracę, pamiętaj o tym:)

Trochę ciekło ode mnie jadem. Powinienem się trochę opanować.

Mimo wszystko Adam robi robotę, srsly :)

@Adam gj

Atak skierowany na kancelarie notarialne/adwokackie, zapewne mający na celu wyedytowanie plików doc z aktami i podmianę numerów kont do przelewów.

Jeżeli atak był spersonalizowany to o wiele cenniejszy jest dostęp do wersji roboczych pism procesowych, umów (zwłaszcza komentarzy adresowanych do klientów) czy pdf’ów z aktami spraw.

Zakładając że atak nie był wymierzony w tzw. „butik” to wyniki śledztwa mogą być interesujące.

Dlaczego atakujący się pieprzył z lewą wtyczką zamiast po prostu załączyć zainfekowany dokument do maila?

Raz, że infekcja przez dokument Worda jest trudniejsza lub łatwiej ją zauważyć (makro), dwa że załącznik może wpaść w bardziej restrykcyjny system filtrowania firmowej poczty, np. z dobrym antywirusem, trzy że antyspam może też się nagle obudzić.

Przydal by sie maly step by step jak to wszystko ogarneliscie? VM? whois? Virustotal … ? Mozecie dodac nieco wiecej technicznych steps…?

Jeśli jest taka potrzeba to za kilka dni opiszę warsztat na tym przykładzie.

Poprosimy:)

Oczywiście.

Z chęcią przeczytam :)

prosimy Adamie! byłoby cudownie przeczytać taką analizę krok po kroku. gratulacje za ladne rozpracowanie ataku

Jasne, że chcemy!

Dołączam się do próśb!

No pewnie, poprosimy.

Proszę (na tyle, ile możecie zdradzić) nie stronić od szczegółów technicznych („technobełkotu”)!

Wędki są cenniejsze od ryb ;)

Bez zbytniej wazeliny i lukru, ale robicie świetną robotę! Taka wiedza a raczej ostrzeżenia rzadko pojawiają się na psueudo szkoleniach za grube tysiące złotówek.

Wy podajecie konkret, radzicie jak przeciwdziałać i przede wszystkim nie ma w tym płatnych klików czy polityki.

Brawo, Z3S, brawo Panie Adamie.

Wracając do tematu- atak naprawdę skutecznie przemyślany.Bo dostać się do dokumentów biurowych wielkich korporacji, przy co raz większych nakładach na e-bezpieczeństwo, to dla „szukających” problem.

Ktoś zatem pogłówkował, że podobnie jak ksiądz czy lekarz, prawnik wie często dużo więcej niż własna żona bądź kochanka.

A, że prawnik i jego świta nie ma zwyczajnie czasu na analizę świata IT i aktualizację programów, to ktoś to sprytnie chciał wykorzystać.

Na dyskach kancelarii leżą moim zdaniem o wiele cenniejsze dokumenty, niż w sejfach banków.

to wygląda jak robota pewnych służb.

może kancelaria jest w kręgu ich zainteresowań….

Czy dałoby radę dostać binarkę? Request oddał mi 404 :(

https://www.hybrid-analysis.com/sample/584a2d6d874074a7329f3a41ac5c7aececfbc5938d3853e4830367e18f13ed50?environmentId=4

Wreszcie ktoś się zabrał za kancelarie prawnicze. Niestety poziom bezpieczeństwa informacji jest w nich tak żenująco niski, że chyba tylko tego typu przedsięwzięcia gdy zakończą się jakimiś przykrymi konsekwencjami dla kancelarii, otworzą oczy środowisku prawników.

Jeszcze jedna rzecz: być może Nasz bohater prawnik na języku polskim zwyczajnie nie spał.

Na screenie jest:

„niekompaktybilna”

Co zwyczajnie obudziło w Nim nie pokój, bo przecież firma M$ takich błędów nie popełnia ;-)

Być może to Ty spałeś na lekcjach j.polskiego. Przecież autor artykułu wyraźnie napisał, że adwokat nie kliknął w załączony link, a więc nie miał możliwości odczytania, iż wersja office jest niekompatybilna.

Poza tym pisze się „niepokój” ;)

Poza tym nie pisze się o sobie z wielkiej litery, a i nie do wszystkich musimy mieć szacunek…

Wiele wskazuje, że za takim sposobem ataku stoją jakieś służby. Kancelaria powinna się poważnie zastanowić czy i dlaczego mogłaby być przedmiotem zainteresowania trzyliterowych organizacji :)

możecie udostępnić plik ?

https://www.hybrid-analysis.com/sample/584a2d6d874074a7329f3a41ac5c7aececfbc5938d3853e4830367e18f13ed50?environmentId=4

Aktualnie po wejściu w link wyświetla się tekst:

„Oj tam, oj tam, w cale to nie bylo takie wymyslne, juz nie przezywajmy.

Dzieki Adamie za tygodnie mojej pracy w pizdu. Restart.

Kliknij Alt+F4 aby zobaczyc ukryta tresc!

Fiat126pTeam”

Browser Object Hepler nie chwal się tak bo skączysz jako legenda z Dzieńdorby TVN ;D

Faktycznie grupa docelowa dość zawężona. Trafił podobny mail do mojej firmy – typowa produkcja i także wzbudził zainteresowanie. Wiadomość poniżej.

Witam,

Kontakt do Państwa uzyskałem za pośrednictwem internetu. Zwracam się z pytaniem – czy jest możliwość przedstawienia grupowego cennika Państwa produktów/usług? Przenosimy do Polski filię i będziemy potrzebować przynajmniej paru dość sporych zamówień z zakresu Państwa branży (zamówienie hurtowe). Szczegóły oczywiście ustalimy indywidualnie w toku pracy, jednakże spółka jest belgijską filią i jestem zmuszony przedstawić wstępny plan/kosztorys całego przedsięwzięcia. Po przedstawieniu Państwa oferty uzyskam bardziej szczegółowe informację od swojej firmy wraz z dokładnym rozpisem ewentualnego zamówienia.

Dziękuje i liczę na owocną współpracę,

Marek Błaszczyk

Koordynator Techniczny w Polsce

EuroLogistic

Courtensdreef 339, 4040 Herstal

[email protected]

+0471 55 84 19

+0471 55 84 22

„Adwokat odpisał wyjaśniając zakres usług kancelarii i przesyłając kilka pytań.” – zawsze twierdzilem i nadal twierdze, ze wyksztalcenie nie ma nic wspolnego z inteligencja, a jedynie tepym wkuwaniem.

Jak to jest ze znajdowaniem takich ludzi.

Skoro wiadomo, gdzie stoją serwery, można ustalić dane osobowe właściciela.

W czym problem ?

Możesz być nawet za ponownym wybraniem Wałęsy na prezydenta, ale taka prawda, że na Twoich chęciach się zakończy. Te osoby używają dobrych zabezpieczeń w postaci prezerwatywy na kabel.

Ciekawie wyglądają numery telefonów. ktoś się im już przyglądał?

Chodzi mi o 0 zaraz po znaku +.

Też to dostałem. Trochę się zdziwiłem, jak mi antywirus zasugeriował, żeby tego nie otwierać. Właściwie wtopiłbym, gdyby nie to, że trojan jest zaprojektowany na windowsy 32 bitowe. W niedzielę sprawdził to mój brat programista i może to on zostawił to na którejś z wymienionych stron.

Przy okazji się okazało, że oryginalna wtyczka Microsoftu zawiera te same wirusy, co fałszywka, tyle, że o dwa mniej.

Do kolegi wyżej – telefony są prawie dobre, podany prefix po usunięciu zera odpowiada właściwemu dla regionu Liege. Za to ulica nie istnieje.

Zmyślne to, ale właściwie nie wiem, co ten koleś chciał w ten sposób osiągnąć.

atak NA STO PROCENT nie był spersonalizowany więc teoryjki o służbach można włożyć tam gdzie pieprz rośnie. To było wysłane do większości kancelarii adw.

Pomyśl o teorii, że może wysłany był też to innych kancelarii aby sprawic wrażenie masowości, a tak naprawdę chodzi o wygenerowanie sztucznego szumu.

Był to było Advenced APT sprawa dla Macierewicza

Będzie o tym mówił o 14:00 na konforencji dla wybitnych !!

ten „atak” nie był kierowany do konkretnych kancelarii, raczej rozsyłany na chybił trafił i to licznie do kancelarii „butikowych” (u nas każdy adwokat to dostał, a prowadzimy indywidualne praktyki).

Wątek trafił też do adwokackich grup na fb.

Witam, email tej treści dotarł również do naszej kancelarii.

Mam zwyczaj sprawdzania wszystkiego i w ten oto sposób trafiłam na Państwa stronę. Dziekuję

Plus za artykuł, minus za chęć przeprowadzenia wywiadu z przestępcą. Rozumiem, że informacje, które można od niego uzyskać mogą być przydatne, ale mimo wszystko nie popieram robienia z przestępcy pseudo-gwiazdy.

A co na to nasze organa ścigania? Zajmują się już sprawą? No i kolejne, równie ważne pytanie, który adwokat podejmie się obrony takiego delikwenta w przypadku złapania? ;]

I lampka migająca żółta – nagła zmiana maila na inny

II lampka żółta – zmiana domeny eurologistic.be na logisticservers.EU!

III lampa czerwona – chcesz poznać treść, pobierz jakąś wtyczkę z internetu (w wersji dla ubogich: wyślij sms za 30 zł z vat)

może ja się nie znam ale gdzie jest podany numer telefonu do Z3S skoro użytkownik w potrzebie „zadzwonił” ?

Nie jest – albo znasz, albo nie :)

24 Konie MEchaniczne Stalowej furii

http://microsoftcenter.eu/

I mamy fiacika

Przeciez po samej tresci wiadomosci widac ze to bubel, pisany ogolnikowo tak aby mozna bylo go rozeslac masowo. Jesli mialo by to byc ukierunkowane to sam zainteresowany szkodnik pisal by te wiadomosci osobiscie. W takiej sytuacji nalezalo sie skontaktowac telefonicznie z autorem maila w ogole zapominajac o tym, ze wyslal jakis zalacznik lub odnosnik do strony.

Ciekawy art. Nie żebym narzekał na coś, ale zachęcam was do:

Jeśli już się bawicie w wykrywanie ataków hakerów itp. to naszykowalibyście sobie jakiś komputer nieużywany z podstawowym oprogramowaniem i czystym systemem, plus jakieś ze dwa programy monitorujące (plus zapis ich krok po kroku, bo istnieją takie) wszystkie zmiany w systemie i sprawdzalibyście od razu co te złośliwe aplikacje powodują itp.

Wystarczy trochę chęci a opublikowanie analizy złośliwego oprogramowania, tzn. co robi gdzie jak, zwiększy wam kilkaset % czytalności.

Pozdrawiam!

P.S Dawno dawno temu używałem do tego oprogramowania „odkurzacz” i jakiegoś płatnego i dobrego firewall-a.

Obawiam się, że Adam nie „bawi” się w hakera:) Albo jesteś tu nowy, albo niezbyt dokładnie czytasz artykuły. Adam całkiem nieźle ogarnia kwestie security i jak mówi, że na analizę malware trzeba zaczekać, to trzeba:)

Zibi, metoda, którą opisujesz, jest dobra na konie trojańskie sprzed 10 laty. Tak nie złapiesz treści szyfrowanej komunikacji, nie wykryjesz keyloggera czy np. podmieniania zawartości schowka przy przelewach. Do tego analiza tych zdarzeń, które zarejestrował system, zajmie Ci trzy tygodnie. To, co opisujesz, robi np. strona hybrid-analysis.com i możesz tam znaleźć wyniki analizy tej próbki: https://www.hybrid-analysis.com/search?query=b1b4f264d83c22a822ee9137a8b4406b

Poczytaj i powiedz nam, co ten program robi :)

Oki dzięki, zerknę w wolnym czasie bo dawno się nie bawiłem w tym temacie. Pozdrawiam

Więcej………

Poprawcie tytuł na: Uwaga na nowy, sprytny atak na polskie papugi.

Niby mail napisany po polsku ale czyta się go jakoś tak… dziwnie. Jakoś tak… przesadnie grzecznie i sztucznie.

No to szybkie pytanko. Potrzebuje antywirusa porządnego. Na kilka stanowisk w małej firmie gdzie komputery są raczej biurowe a nie jakieś demony prędkości. Myślałem nad esetem ale jest droższy i gorzej wypadł w tescie AV-Test niż np bitdefender. Tutaj od Was dostanę raczej obiektywną opinię więc prosze o doradzenie ;) bitdefender total czy jakiś mniejszy pakiet starczy, czy może coś innego? zalezy mi na skuteczności i prostocie, żeby pracownicy nie musieli ciągle coś tam klikac zatwierdzac itp itd. Ma działać i już.

Dzięki serdeczne za pomoc!

Ja osobiscie mam eseta na ponad 200 komputerach i swięty spokój z wirusami , z bitdefenderem miałem sporo kłopotów i od trzech lat z niego nie korzystam.

Pozdrawiam

Lepian

Z darmowych na stacje robocze to Immunet, dla mnie the best.

Z płatnych NOD23 sam antywirus bez firewalla.

a eset end point antivirus? to jest to samo? bo widze mozna kupic w pakiecie na 5 PC

Tak , wersja endpoint jest dla osób które mają powyżej 5 komputerów do zabezpieczenia.

A wystarczyła prosta reguła blokowania:

http://krakow.wyborcza.pl/krakow/1,44425,11588022,Jest_slowo_Witam_na_poczatku_listu__To_nie_odpowiadam.html

Wybitnie głupia reguła. Przez takich obrażalskich przesyła się pełno bezdusznych „poprawnych” auto-nagłówków i auto-stopek. Faktycznie to komputery się wzajemnie pozdrawiają.

Jak dla mnie nadawca może się witać jak mu się podoba, zwykle ma dobre intencje, niech nawet będzie „no elo” – byle napisał to ręcznie. Jeśli nie ma ochoty, to niech nic nie dodaje.

Obrazą natomiast jest wklejanie gotowego tekstu, oznacza że nadawca nie ma dla nas czasu udając że jednak ma. Używanie gotowego szablonu jest tym samym co założenie koszulki z napisem „dzień dobry”, gdy ktoś wyciągnie do nas rękę i coś powie, to żeby się nie przemęczać tylko wskazujemy palcem koszulkę…

Moim zdaniem za kopiowanie nagłówków odpowiada jednak przede wszystkim lenistwo nadawcy. Jeśli natomiast ktoś nie umie pisać po polsku, to już lepiej niech użyje gotowca. To trochę tak, jak ze słownikami wbudowanymi w przeglądarkę. Od czasu ich popularyzacji da się wreszcie normalnie czytać wpisy i komentarze w Internecie.

Poza tym wg mnie pewna forma szablonu przy pisaniu do nieznanej osoby po raz pierwszy jest przydatna. Nie można zakładać, że odbiorca nie dba o formę, bo niby skąd mamy o tym wiedzieć?

Dzis jeden moj mecenas dostał takie coś

„Dzien dobry,

Jestesmy międzynarodową firmą logistyczną STA Logistic, mamy glowny ofis w Bialorusi, biuro w Litwie i Rosji. Mamy zamiar otworzyc biuro i w Polsce, ale do tego jest nam potrzebna profesjonalna pomoc, poniewaz mamy duzo pytan. Czy mozemy spodziewac się pomocy od Panstwa?

Miewamy sie co byloby mniej skomplikowane otwarcie filialu czy przedstawicielstwa naszej firmy w Polsce w związku z zapotrzebowaniem dokumentow? Filial czy przedstawicielstwo potrzebują ,mniej dokumentow do otwarcia? I jakie dokumenty są potrzebne w kazdym wypadku?

Czy mozemy zatrudnic polaka kontrahenta na umowę UAB STA Logistic (Litwa)? (aby nie bylo podwojnego opodatkowania)

Czy jest mozliwosc zatrudnic czlonka Unii Europejskiej i osob z Bialorusi, Rosji?

Za wczasu dziękujemy za ospowiedz

Pagarbiai,

Paketurienė Julija

biuro vadybininkė

logo

STA Logistic UAB

Bareikiškių km, Vilniaus raj, Minsko pl., 16 km., (213 kab)

phone: +370 5 239 45 29 ext: 5119

fax: +370 5 239 45 70

mobile: 370 6 155 97 48

e-mail: [email protected]

skype: STA_J.Bondarenko

http://www.sta-logistic.lt „

Adamie. Jako laik w tej materii, pozwolę sobie zapytać: czy fakt jedynie wyświetlenia się komunikatu „oj tam oj tam …, o którym pisze Boh, bez pobierania czegokolwiek, powinien budzić me obawy?. Dodam, że drugi mail, jaki otrzymałem stanowił odpowiedź na moje pytania. Informatyk sprawdza u mnie wszystkie komputery już dobrą chwilę.

Jeśli nie pobrałeś i nie odpaliłeś rzekomej wtyczki (a miałeś aktualną przeglądarkę i wszystkie jej wtyczki), to w tym konkretnym wypadku możesz czuć się bezpiecznie.

niby sprawa mnie kompletnie nie dotyczy, ale przeczytałem z zainteresowaniem. fajnie i przystępnie opisane.

Wielcy Szanowny Panie poś… y Adamie. Gratuluję arta ;-)

Bardzo dobry artykuł, dość często zaglądam na z3s właśnie w celu zebrania większej wiedzy. Jednak, po przeczytaniu całego artu, wraz z linkami, zastanawiam sie po raz kolejny . (nie zachwalając i nie karcąc niczego) ale czy nie lepiej jednak korzystać z systemów typu linux ?dla czego, z prostego powodu, jeżeli sami jako su nie pozwolimy na wykonywanie plików .exe to system tego nie zrobi. wiec jednocześnie zwiększa się nasze bezpieczeństwo . A dziś na większości dystrybucji systemów z rodziny linux ,ma wszystkie programy do prowadzenia biura . A z tego co wiem, (może się myle nie mam dowodów) to dziś nie ma problemu z terminalami płatniczymi, czy urządzeniami fiskalnymi ,w obsłudze systemów linux. Więc dla czego ludzie sami utrudniają sobie zycie. A firmy w szczególności powinny dbać o swoje bezpieczeństwo . pozdrawiam autora artu jak i wszystkich tu obecnych .

Linux w firmie jest fajnym pomysłem jeśli chodzi o bezpieczeństwo z kilku powodów:

1. Wspomniane przez Ciebie polecenie

suczy prostszesudo– bez niego uruchomiony program będzie działał z uprawnieniami użytkownika, co wcale jednak nie znaczy, że nie może narobić szkód – może zmienić w niezauważalny sposób konfiguracje konta, może wgrać podstawione wersje programów (na przykład przeglądarki internetowej) do katalogu użytkownika i przekierować wszystkie skróty na tę podstawioną wersję, może podmieniać zawartość schowka, może się dodać do autostartu, wreszcie może wykorzystać fakt niełatania systemu czy którąś z nieznanych podatności i podnieść swoje uprawnienia. Zaleta separacji (obecnej zresztą w Windowsie w bardzo zbliżonej formie od Visty) jest jedynie taka, że (przynajmniej teoretycznie) złośliwy kod może namieszać tylko na pojedynczym koncie użytkownika.2. Na znaczeniu w związku z tym zyskuje punkt drugi, czyli fakt, że pod Linuksem nie uruchomisz żadnego pliku wykonywalnego, jeśli nie nadasz plikowi uprawnień do wykonywania się (+x), albo nie uruchomisz go wprost za pomocą jakiegoś interpretera. W każdym razie zwykły dwuklik na pobranym z Internetu pliku nie zadziała tak po prostu (chyba, że to plik pakietu dla którego uruchomi się menedżer pakietów, ale patrz punkt pierwszy).

3. O wiele istotniejszy z praktyczniejszego punktu widzenia jest jednak punkt trzeci – Linux zwyczajnie stanowi ułamek procenta systemów stosowanych na biurkach w firmach, więc praktycznie nikt go nie atakuje i jeśli mówimy o zmasowanych atakach (a takim był ten, nawet jeśli miał dość zawężoną grupę docelową), to wszystkie one taką firmę ominą. W tym przypadku nawet używanie LibreOffice zamiast Worda pozwoliłoby łatwo zorientować się, że coś jest nie tak, po prostu im mniej popularnego oprogramowania używasz tym mniejsze prawdopodobieństwo, że staniesz się ofiarą ataku wymierzonego w to oprogramowanie. Argument ten oczywiście przestaje kompletnie być istotny w momencie w którym mówimy o ataku wymierzonym w tę konkretną firmę. :)

A czemu firmy utrudniają sobie życie? Przyzwyczajenie oraz fakt, że nie trzeba szkolić pracowników z tego, jak wyłącza się komputer w danym środowisku graficznym. Fakt, że dzięki temu mocno oszczędza się na szkoleniach z BHP pracy na komputerze większości umyka…

Dam sobie rękę uciąć, że wszystkie ww. kancelarie były z Wrocławia/Górnego Śląska. Nikt nie skojarzył tej akcji ze „Złotym Pociągiem”?

Przecież jeżeli ta akcja miała miejsce w połowie sierpnia to właśnie wtedy prawdopodobnie władze zostały powiadomione o istnieniu tegoż pociągu i prawie napewno ktoś „się wygadał”. Wystarczy teraz się włamać na komputery kancelarii i violla mamy dokładne info, które znalazcy przekazali prawnikom, być może zdjęcia georadarowe itp, a nawet być może dane teleadresowe znalazców.

Teraz wystarczy wystawić info na darknecie za paręnaście BTC i możemy pojechać do szanownych panów, wkręcić jaja w imadło, a jak wyśpiewają koordynaty – zakopać w lesie i nie niepokojeni przez nikogo samemu odkopać po cichu pociąg przebrani w łachy z logo PKP Energetyka i wyprowadzić cokolwiek tam jest w zwykłych Sprinterach.

Na miejscu tych gości już bym robił plan zapasowy, bo chyba sami nie wiedzą co ludzie są zdolni zrobić dla takiej kasy…

To byś był bez ręki , mój mecenas ma kancelarie w Warszawie ;-)

Zgodzę się z wszystkim, po za jednym. su ,a sudo, to dwa różne polecenia.W jednym przełączasz użytkowników, a w drugim, nadajesz użytkowników ,lub grupy. Moim zdaniem,(tak myślę) gdyby pracownik miał tylko podstawowe uprawnienia,bez możliwości dokonywania zmian w systemie, czy jego jądrze, to nic by nie stało się takiego co mogło by naruszyć bezpieczeństwo it firmy. Ponad to, jeśli firma zainwestowała by w terminale dla pracowników,(start z servera) a nie klasyczną maszyne, to też było by inaczej. Nie mniej ,temat rzeka. A lenistwa ludzkiego nie da się (tak o) wyplenić. Co nie zmienia faktu że nawet w nie wielkim biurze , czy mini firmie,komputer winien być na linuxie,lub z mocno okrojonymi uprawnieniami w systemie win.Pozdrawiam serdecznie .

o co chodzi z tym: „Musisz miec wiecej plusikow aby zobaczyc tresc” ?

Huh, wyglada na to że w PL też mamy gag order.

Jakim to sposobem wymusili zdjęcie artykułu, nawet nie mogliscie napisać dlaczego ?

Nieźle się dzieje w państwie polskim.

Hmm… wygląda na to, że papugi, znaczy się chciałem powiedzieć „prawnicy” zadziałali wyjątkowo szybko…

Dzisiaj moja mama na adres biura otrzymała:

Szanowni Państwo,

Zwracam się z pytaniem o przedstawienie cennika analizy dla naszego klienta biznesowego. Kluczową sprawą jest dla nas czas, analiza będzie niezbędną w trwającym postępowaniu i musi zostać przedłożona w terminie nie późniejszym niż 30 września (środa). Oczywiście gdyby takowa usługa spowodowała wzrost ceny zlecenia jesteśmy na to przygotowani.

Nasz klient przekształcił formę prawną firmy, z tego powodu powstały problemy związane z zaległościami księgowymi oraz poprzednimi wierzycielami. Potrzebujemy możliwie jak najszybszej informacji zwrotnej czy są w stanie Państwo podjąć się tego typu zlecenia.

Przedstawiam wszystkie niezbędne dokumenty dla poglądu sytuacji i proszę o wiadomość zwrotną.

http://docs.mpartners.eu/?fname=kacperski_dokumenty_podatnik_ZM83294301.doc

Liczę, że jest to wystarczający rozpis dokumentów, który posłuży do wyceny.

Z poważaniem,

Rafał Zygmunt

Adwokat prowadzący

Kancelaria mPartners

[email protected]

NIP:7691929959 REGON: 140662190

Lwowska 55, 35-301 Rzeszów

Pytanie zgłaszać to na Policję lub ABW itp?

Dzisiaj atakuje 'kancelaria’ TechRaf (techraf.eu).

Próbują zastraszyć i zmusić do kliknięcia z powodu rzekomego używania znaku towarowego jednej z wielkich firm.