Od dłuższego już czasu internetowi przestępcy zastawiają w sieci pułapki na użytkowników na co dzień szanowanych serwisów. Niedawno odnieśli spektakularny sukces – udało się im przemycić złośliwy kod do systemu wyświetlania reklam Yahoo.

Kilka lat temu by uniknąć w trakcie zwiedzania internetu infekcji złośliwym oprogramowaniem wystarczało omijać co ciemniejsze zaułki sieci. Cyberprzestępcy, nie chcąc tracić źródeł swoich zarobków, zaczęli przełamywać zabezpieczenia popularnych serwisów, by umieszczać w nich złośliwy kod atakujący wszystkich odwiedzających.

Niecodzienne odkrycie

Trzeciego stycznia monitoring firmy Fox-IT wykrył dziwne zdarzenie – przeglądarki klientów firmy, odwiedzających serwery Yahoo, znienacka otwierały witryny zawierające tzw. exploit kity, czyli programy atakujące przeglądarki i ich wtyczki w celu przejęcia kontroli na komputerem. Analiza zbieranych automatycznie danych wykazała, że do pierwszych infekcji mogło już dochodzić 30 grudnia 2013. Za zarażanie użytkowników odpowiadały złośliwe reklamy, wyświetlane z serwerów ads.yahoo.com. Do podobnych wniosków doszli także inni odkrywcy tego samego zjawiska.

Przebieg infekcji

Niektórym użytkownikom, odwiedzającym serwery Yahoo, wyświetlana była złośliwa reklama. Reklama ta zawierała obiekt iframe, który wyświetlał ramkę jednego z kilku serwerów, stanowiących pierwszy etap infekcji. Serwery te z kolei przekierowywały do listy wielu subdomen kolejnych adresów, a dopiero stamtąd przeglądarka trafiała na serwer docelowy pod adresem 193.169.245.78, zawierający Magnitude Exploit Kit. Sam exploit kit miał także różne zadania, ponieważ po wykorzystaniu błędu w starej wersji Javy po stronie użytkownika, serwował co najmniej 6 różnych rodzajów złośliwego oprogramowania (ZeuS, Andromeda, Dorkbot/Ngrbot, Tinba/Zusy, Necurs oraz programy przejmujące kliknięcia w reklamy).

Wiąże się to zapewne z modelem działania czarnego rynku, gdzie każdy z przestępców zajmuje się jedynie swoim kawałkiem odpowiedzialności i może obsługiwać wielu klientów naraz. W tym wypadku przestępca, zajmujący się infekowaniem komputerów za pomocą exploit kitu mógł sprzedać swoje usługi kilku klientom – przemawia za tym też ogromna ilość ruchu, która trafiała do jego serwera. Według szacunków Fox-IT, exploit kit mógł atakować 300 000 klientów na godzinę ze średnią skutecznością ok. 9%, dzięki czemu co godzinę infekowanych było 27 tysięcy komputerów.

Rozkład geograficzny

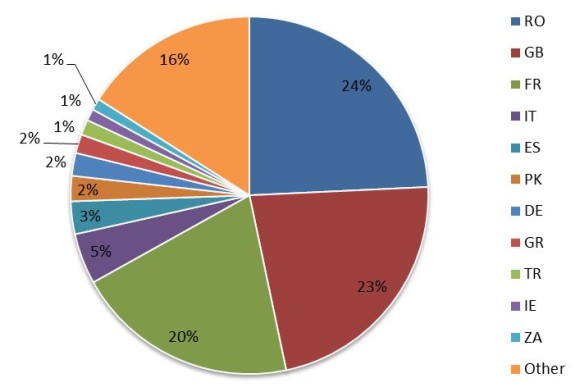

Ciekawa jest analiza lokalizacji celów infekcji – zdecydowanie nie wygląda ona na losową.

Jak widać ok. 2/3 atakowanych komputerów znajduje się w Rumunii, Wielkiej Brytanii i Francji. Jednym z możliwych wytłumaczeń jest taki właśnie zamówiony przez przestępców profil ofiar. W przypadku serwerów Yahoo zakres potencjalnych celów jest praktycznie nieograniczony, więc taki skład grupy docelowej musiał wynikać ze świadomego filtrowania ruchu albo na poziomie reklamy, albo serwerów przekierowujących. Istnieje także możliwość, że Fox-IT widziało tylko fragment większego ataku i inne serwery obsługiwały inne regiony świata.

Co ciekawe, podobny proces opisała niezależnie firma Blue Coat. W ich przypadku również źródłem przekierowania były serwery Yahoo, jednak celem nie był exploit kit, a różne tzw. programy partnerskie, gdzie przekierowujący zarabia na użytkownikach, którzy zarejestrują się w docelowym serwisie lub kupią za jego pomocą jakieś produkty lub usługi. Jedna ze stron docelowych, przywołana jako przykład, była skierowana do osób polskojęzycznych.

Podsumowanie

Fox-IT oczywiście natychmiast poinformował o incydencie Yahoo i tego samego dnia zauważył już znaczący spadek ruchu do serwerów infekujących. Dwa dni później Yahoo przyznało się, że do jego sieci trafiła złośliwa reklama, która ominęła wszystkie mechanizmy kontrolne. Dla wszystkich internautów ten incydent jest świetnym przypomnieniem, że w dzisiejszych czasach zagrożenia czają się w miejscach, gdzie się ich nie spodziewamy (warto wspomnieć także niedawny incydent z php.net), zatem nawet odwiedzając tylko zaufane witryny trzeba pamiętać o regularnych aktualizacjach przeglądarek i ich wtyczek.

Komentarze

na was tez trzeba uwarzac !?

Jasne, ciągle o tych wirusach, są w grupie podwyższonego ryzyka jak inni lekarze…

Na każdą stronę – nie ma witryny 100% bezpiecznej. Dam sobie głowę uciąć, że kiedyś google.com zaserwuje exploita.

Uuu, to by była finezja.

Póki co mamy DNS-poisoning (nawet nie próbuję tłumaczyć na polski ;)), ale nie jest wykluczone, że w końcu ktoś popełni błąd który zostanie wykorzystany.

Zatruwanie wpisów DNS?

jeszcze jeden powod by uzywac adblocka /ad munchera

albo adblock-edge albo LibreJS