Korzystasz z programu antywirusowego z najnowszymi sygnaturami. Twój Windows aktualizuje się automatycznie, restartując komputer w najmniej korzystnym momencie. Mimo to możesz paść ofiara ataku, ponieważ zapominasz o jednym drobiazgu – modemie.

Historia, opisana kilka dni temu na konferencji Virus Bulletin w Dallas, mogła zdarzyć się w każdym kraju. Nie w każdym jednak ofiarą włamywaczy mogło paść aż tylu użytkowników, co w Brazylii. Według szacunków lokalnego CERTu, włamywacze mogli uzyskać nielegalny dostęp do nawet 4.5 miliona modemów. Fabio Assolini, ekspert Kaspersky Lab, spędził wiele czasu analizując wydarzenia, które miały miejsce w 2011 w Brazylii. Sześciu producentów sprzętu, jeden błąd w oprogramowaniu i 40 fałszywych serwerów DNS wystarczyły, by zaatakować miliony użytkowników i próbować zarazić ich złośliwym oprogramowaniem.

Na czym polegał atak?

W marciu 2011 opublikowano opis błędu w modemie, wykorzystywanym przez jednego z brazylijskich dostawców internetu. Błąd typu Cross Site Request Forgery w panelu administracji modemu umożliwiał atakującemu ustawienie nowych haseł użytkownika dla wszystkich wbudowanych kont. Bez względu na siłę haseł ustawionych przez użytkownika, atakujący mógł zastąpić wszystkie hasła swoimi i uzyskać całkowita kontrolę nad urządzeniem. Okazało się, że błąd ten występował w sterowniku popularnego układu marki Broadcom, instalowanego w dużej części modemów sprzedawanych w Brazylii.

Jak jednak, mając kontrolę nad modemem użytkownika, można zarobić pieniądze, które są głównym celem działania włamywaczy? Metoda okazała się dość prosta.

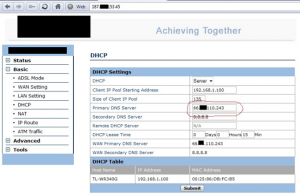

Atakujący wynajęli serwer, na którym zainstalowali skrypty skanujące brazylijską przestrzeń adresową w poszukiwaniu modemów podatnych na opisany powyżej błąd. Po odkryciu kandydata drugi skrypt odczytywał hasło administratora, podmieniał konfigurację serwerów DNS oraz zmieniał hasło na nowe, utrudniając naprawę konfiguracji przez właściciela.

Co ciekawe, atakujący podmieniali jedynie adres podstawowego serwera DNS na kontrolowany przez siebie, ustawiając drugi jako serwer Google, a następnie swój serwer włączali jedynie w określonych porach dnia, dzięki czemu przez większość czasu użytkownik korzystał z bezpiecznego serwera nazw.

Włączony serwer DNS, kontrolowany przez przestępców, stosował różne metody zwiększania ich przychodu. Oprócz klasycznego podmieniania stron www brazylijskich banków, próbował także zachęcić użytkowników do zainstalowania złośliwego oprogramowania. Cel ten osiągał, podkładając zainfekowane pliki w popularnych serwisach i wyjaśniając użytkownikom, że ich zainstalowanie niezbędne jest do korzystania z np. Facebooka.

Oprócz tego serwisy takie jak Google czy Facebook serwowały zainfekowanym użytkownikom strony, próbujące dokonać ataku typu drive-by-download, najczęściej opartego o błędy w Javie.

Ataki, opisane powyżej, były aktywne przez dłuższy czas, ponieważ problem został początkowo zignorowany przez producentów modemów oraz instytucje odpowiedzialne za zwalczanie cyberprzestępczości. Dopiero zdecydowana postawa banków, które oprócz użytkowników były największym poszkodowanym w tej sprawie, wpłynęła na producentów modemów, którzy zaczęli oferować aktualizacje oprogramowania.

Jak włamywacze wydają ciężko ukradzione fundusze

Choć fragment ten nie znalazł się w oficjalnym artykule poświęconym atakom, w trakcie prezentacji Assolini pokazał również fragment logów z IRCa, na którym jeden z włamywaczy opisywał podróż do Rio w towarzystwie prostytutek, którą odbył inny z przestępców biorących udział w opisywanych atakach. Jak widać, bez względu na epokę, sposoby wydawania zysków z przestępstwa nie ulegają zmianom.

PS. Podobny atak miał miejsce również w Meksyku.

Komentarze

Pięknie zamaskowany adres IP… ;)

PS: czekamy aż news znajdzie się na niekonieczniku…

Masakra… I przypomina mi się temat na jednym ze znanych portali o bezpieczeństwie, że np takie TP-linki mają dziury / backdory w które niemiłosiernie łatwo wejść ( min mój model ) a jak pisalem du supportu TP-linka to mnie olano – automat poinformowal o przyjęciu zgłoszenia i czekaj se ponad 3 miechy… na nic… I jak tu ufac dostawcom sprzętu, modemów, routerów i innego badziewia, którego nie chce im sie aktualizować, wydawać poprawek…? Co mam robić – kupowac co rusz nowy sprzęt ? Ja wiem, jakiś Pr0 mega El0 haxior mi powie, że mam se sam napisać łatki…

PS. Jakiś czas temu zauważyłem, że godzine po waszym arcie ( przekleiłem to na walla ) miał to niebezpiecznik, ale to chyba nie znaczy, że was kopjuja … może to taki zbieg okoliczności po prostu…

dd-wrt, openwrt :)

PS: http://niekoniecznik.blogspot.com/ :D

Zależnie od modelu TP-Linka możesz sobie dość prosto wgrać alternatywne oprogramowanie typu DD-WRT, OpenWrt czy jakieś nakładki na poprzedzające. Z modemami może być ciężej coś znaleźć ale zawsze warto sprawdzić. Po wgraniu będzie bezpieczniej, szybciej i najprawdopodobniej z większą ilością opcji.