Dzisiaj około godziny 20 spora część użytkowników smartfonów mogła poczuć się lekko zagubiona w swoich miastach, ponieważ włamywacze z Pakistanu podmienili stronę główną oraz kilka podstron popularnego serwisu JakDojade.pl.

Choć podmiany stron internetowych zdarzają się w sieci dość często, to rzadko dotyczą one serwisów większych niż zwykły blog uruchomiony w oparciu o WordPressa, Drupala czy Joomlę. Oczywiście znane są przypadki, gdy włamywacze uzyskiwali dostęp do stron WWW poważnych instytucji (by nie szukać daleko wystarczy spojrzeć na przypadek Netii, GPW, Getin Banku, Plus Banku czy KNF), jednak są to zdarzenia na tyle rzadkie, ze warto się przyjrzeć, jak mogło do nich dojść.

Pakistańska niespodzianka

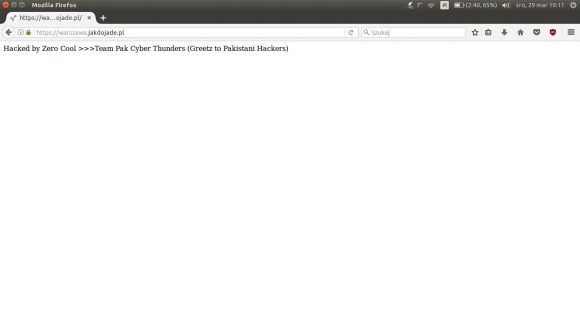

Osoby, które dzisiaj około godziny 20 próbowały zajrzeć na stronę jakdojade.pl (lub co najmniej główne subdomeny), trafiały na taki oto komunikat:

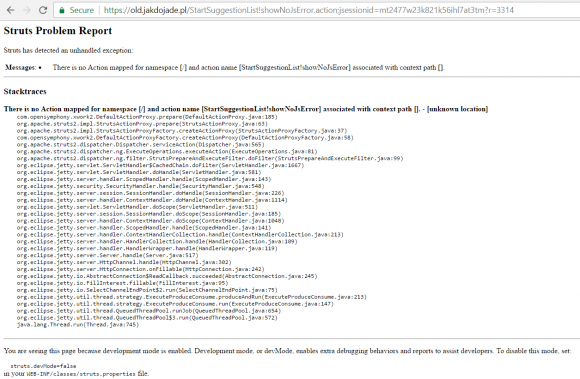

Z ciekawości znaleźliśmy na Facebooku Team Pak Cyber i po chwili ktoś obsługujący to konto był uprzejmy odpowiedzieć na kilka naszych pytań. Dowiedzieliśmy się między innymi, że włamywacze nie bawili się w kradzież danych użytkowników (tak przynajmniej twierdzą) a podmieniając stronę główną podobno starą kopię zapisali z boku, by niczego (za bardzo) nie uszkodzić. Ciekawszy jednak wydaje się wątek wektora włamania – nasz rozmówca wskazał na znaną od początku tego miesiąca podatność w module Apache, Struts2. Co ciekawe, podatność ta ma występować w starej wersji serwisu. Faktycznie, wygląda na to, że jakdojade.pl korzysta ze Struts2, a atak za pośrednictwem tego błędu jest dość trywialny (o czym boleśnie w ostatnich tygodniach przekonały się także inne polskie duże firmy).

Informacje otrzymane od włamywacza przekazaliśmy właścicielowi jakdojade.pl wraz z kilkoma pytaniami, lecz nie mamy jeszcze odpowiedzi. Zhakowana strona została przywrócona w ciągu kilku minut. Na koniec dodamy tylko, że włamywacz nie miał nawet pojęcia, jak ważną rolę w życiu Polaków odgrywał zaatakowany serwis…

PS. Naprawdę, aktualizujcie oprogramowanie i wyłączajcie stare serwery. I debugging na produkcji też.

Aktualizacja 2017-03-29 23:00

JakDojade.pl ekspresowo odpowiedział na nasze zapytania. Serwis potwierdził, że faktycznie doszło do włamania przez lukę w Struts2. Serwis old.jakdojade.pl był utworzony za dawnych czasów dla telefonów obsługujących J2ME i nie był wyłączony, ponieważ lepiej radziły sobie z nim programy dla osób niewidomych. Niestety korzystał z biblioteki Struts2 w wersji 2.3.31, która była podatna na wykonanie kodu. Dodatkowo trzy front-endy (główny, wersja mobilna i wersja old) działały na jednej maszynie, dzięki czemu włamywacz mógł podmienić wszystkie trzy naraz. Serwer old został już wyłączony, środowiska zostaną rozdzielone a cały serwis wkrótce będzie przepisany na HTML5 i JS.

Dziękujemy za szybką i wyczerpującą odpowiedź, takiej reakcji wiele innych serwisów może tylko pozazdrościć.

Komentarze

Hasło i tak zmienione – 1Password robi robotę przy takich wydarzeniach :) a swoją drogą, hakerzy gadający przez fb dobre ;)

A tak nieco z innej beczki… Kojarzy ktoś co robi aplikacja CluifyBeaconService, która działa w pamięci telefonu z androidem po uruchomieniu aplikacji JakDojade? To jakiś moduł śledzenia do celów marketingowych?

http://cluify.com/

Ja pierdziele, ale to jest złe

Tak, to zdecydowanie złe. Aplikacja do usunięcia :-) pozostaje strona mobilna.

nie ma tam nic strasznego. Biorą jedynie Ad.ID, które bierze Google więc nowego zagrożenia nie ma

> Serwis old.jakdojade.pl był utworzony za dawnych czasów dla telefonów obsługujących J2ME i nie był wyłączony, ponieważ lepiej radziły sobie z nim programy dla osób niewidomych.

I tym oto sposobem powiela się stereotyp „dostępność = stare technologie, czyt nie warto”. Jeśli jakiś niewidomy czyta zts, a kilku znajdzie się na pewno to polecam raczej ich stronę mobilną. Zresztą old już tam przekierowuje.

Na zgłoszenie odpowiadać to odpowiadają szybko, jednak od kilku miesięcy nie potrafią poprawić błędu usuwania Moich punktów na www.

//EX[0,1,[„com.molbas.gwt.client.services.exceptions.GWTServiceUnavailableException/3325353518”],0,7]

„włamywacze z Pakistanu ” – włamywacze jak włamywacze, ale jak to brzmi.

nie osmieszajcie sie swoimi komentarzam – że niby pakistanczyk nie wiedzial jaką role pełni serwis – 90k lajków; https; pracujący na sundomenach i mający stare środowiska developerskie – na pewno myślał, że to kolejny blog na WP ]:->

— No jest to dziwna akcja z cyklu (jak sądzę) „by było taniej”. Jest podatność, są inne. Mamy świadomość ale bardziej opłaca się monitorować. Bo wiadomo → DOWN → BLACKBOX → i mamy to. Czy tak? Kto wie? Ciężko jest monitorować „wszystko” jak wszytko ma luki. Reguła a Tamper itd. w praktyce chronisz zdarzenia krytyczne a … a inne…

.

• atak na user’a.

• etc…, etc…

.

— Dobrze się to skończyło a serwis i użytkownicy mieli wiele szczęścia. Napisałem to słowo na „s”.

.

No właśnie…