Większość systemów wykrywania zagrożeń opiera się na założeniu, że atakujący wykorzystają albo znane narzędzia, albo znaną metodę ataku. Trudno w tej kwestii wymyślić coś nowego – chyba, że zaczniemy badać wzorce użycia prądu przez procesor.

Systemy antywirusowe korzystają z dwóch podstawowych mechanizmów wykrywania intruzów. Pierwszy to sygnatury znanych ataków, czyli wiara w to, ze włamywacze skorzystają z wcześniej znanych narzędzi. Podejście drugie to metoda badająca charakterystyczne zachowanie złośliwego narzędzia – wykorzystywane funkcje, sposoby ukrywania się w systemie czy podejrzana aktywność sieciowa. Jak możemy jednak wykrywać nowe zagrożenia, nie wykorzystujące znanych narzędzi ani metod ataku jak np. nieautoryzowane funkcjonalności ukryte w sprzęcie? Z pomocą przychodzi tu firma Power Fingerprinting.

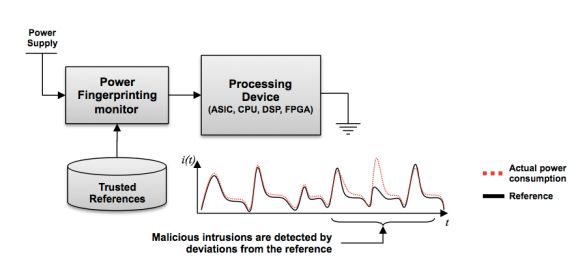

Naukowcy wpadli kilka lat temu na prosty pomysł – zamiast skanować system antywirusem, można zbudować wzorzec jego prawidłowego zachowania i szukać odstępstw od wzorca. Jako wzorzec zachowania w przypadku jednego komputera służyć może zapis jego historii działania, zaś za wzorzec dla np. sterownika przemysłowego – zachowanie identycznych sterowników na tej samej linii produkcyjnej. Za metodę pomiaru przyjęto zużycie prądu przez procesor, mierzone przy użyciu bardzo czułych narzędzi.

Utrwalenie prawidłowego wzorca zachowań a następnie badanie wszystkich odchyleń wydaje się być nad wyraz skuteczna metodą wykrywania naruszeń bezpieczeństwa. Weźmy przykład dobrego rootkita – w standardowym środowisku kryje on swoje działanie przed próbami wykrycia. W środowisku, gdzie monitorowane są zmiany zużycia energii, jego działania zostaną natychmiast zauważone. To samo dotyczy wszystkich ataków, których jeszcze dzisiaj nie znamy i nie potrafimy opisać. W założeniu muszą one w jakiś sposób korzystać z procesora, a każdy przypadek jego użycia odbiegający od standardu będzie można zauważyć i przeanalizować.

Metoda ta wydaje się być szczególnie cenna w przypadku większych zakładów przemysłowych, dysponujących wieloma egzemplarzami identycznych urządzeń. Analiza zużycia prądu przez poszczególne procesory może w większej skali bez pudła wykryć te egzemplarze, które zachowują się niestandardowo. Oczywiście w każdym z zastosowań głównym wyzwaniem, oprócz dokładnego pomiaru, jest ustalenie wzorca, jednak wydaje się, że ten problem udało się naukowcom rozwiązać. Nie podają metody, jakiej użyli, jednak twierdzą, że nawet zmianę pojedynczej instrukcji procesora są w stanie wykryć z prawdopodobieństwem równym 93%, a zmiany wielu instrukcji ze skutecznością bliską 100%.

Opracowywana metoda ma praktycznie same zalety. Oprócz skutecznego wykrywania nieznanych zagrożeń, nie wpływa na wydajność, nie jest zależna od systemu operacyjnego czy używanego oprogramowania, działając równie skutecznie na systemach z lat 70-tych, co na Windows 8. Dodatkowo urządzenie pomiarowe jest odseparowane fizycznie od mierzonego obiektu, przez co nie ma możliwości sfałszowania przez atakującego przebiegu pomiaru. Firma planuje pierwsze produkcyjne wdrożenia w przyszłym roku.

Komentarze

Na zwykłym PC przeciętnego Kowalskiego raczej bezużyteczna. PC katowany przez dziatwy (gry), a tatko tylko mp3, internet

Przecież nikt tutaj nie mówi o domowych PC-tach.