Ilu różnych autorów tworzy konie trojańskie podmieniające numery rachunków bankowych? Jaki wspólny komponent łączy większość ataków podmieniających treść witryn banków internetowych? Odpowiedzi znajdziecie w raporcie CERT Polska.

Dzisiaj zespół CERT Polska opublikował swój coroczny raport na temat bezpieczeństwa polskiego internetu. Znajdziecie w nim sporo ciekawych informacji nie tylko na temat ataków na usługi bankowości elektronicznej, ale także kampanii APT, ataków DDoS oraz największych botnetów obecnych w Polsce.

Nasze polskie konie trojańskie

Wśród trwającego od wielu lat zalewu masowej zagranicznej produkcji na rynku złośliwego oprogramowania rzadko można trafić na rodzime wynalazki. Dopiero rok 2014 przyniósł małą zmianę tej sytuacji. Naszą narodową specjalnością stały się programy podmieniające numer rachunku bankowego na różnych etapach jego wpisywania w danych przelewu. Jak wyglądała chronologia wydarzeń?

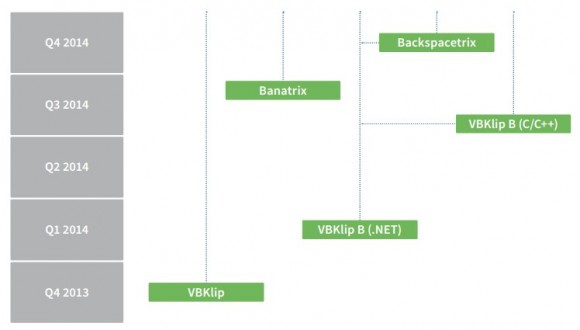

Schemat z raportu CERT Polska ładnie pokazuje historię rozwoju tej rodziny koni trojańskich. Na ślad pierwszego z nich, VBKlipa, trafiliśmy już w październiku 2013. Program był regularnie rozwijany i wzbogacany o nowe funkcje jak np. keylogger. CERT opisuje jeden z przypadków gdzie osoba zainfekowana VBKlipem przesłała komuś innemu numer konta do przelewu, który został przez VBKlipa podmieniony na konto słupa. VBKlip podmieniał jedynie numer rachunku w schowku systemu Windows – jego następcy nie zawsze zachowywali się podobnie.

Pierwszym naśladowcą VBKlipa okazał się VBKlip. B, według CERT innego autora, stworzony początkowo w .NET a następnie w C i C++. Nowy wariant nie przeżywał restartu, nie rozmawiał z serwerem, numer konta miał zaszyty na stałe w kodzie ale dzięki dużo mniejszej wykrywalności również odniósł sukces co najmniej w kilku przypadkach.

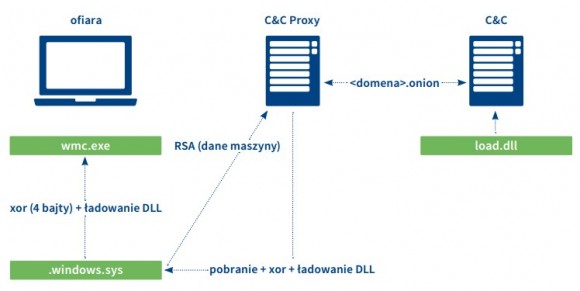

W sierpniu do rodziny dołączył najbardziej zaawansowany jej członek – Banatrix. Ten złośnik potrafił podmieniać numer rachunku w pamięci procesu przeglądarki, zatem nie pomagało nawet ręczne przepisanie numeru. Również architektura botnetu była bardziej zaawansowana, włącznie z serwerem proxy C&C oraz serwerem docelowym w sieci Tor i algorytmami DGA do tworzenia adresów domenowych dla potrzeb komunikacji.

Najmłodszym członkiem rodziny został Backspacetrix, podobno autorstwa twórcy VBKlip.b. Backspacetrix próbuje realizować podmianę numeru rachunku w pamięci przeglądarki, jednak robi to w najbardziej banalny sposób – po wykryciu wpisania 26 cyfr kasuje je symulując odpowiednie naciśnięcia klawiszy i wpisuje w ich miejsce swój numer rachunku. Trzeba przyznać, że jego twórca zmierza do celu bardzo prostymi środkami.

Różne trojany, jeden system przelewów

Ciekawa jest także ewolucja rynku koni trojańskich, których metodą działania jest wstrzykiwanie dodatkowych treści w witryny internetowe banków wyświetlane na komputerach ofiar i wyłudzanie od użytkowników pod różnymi pretekstami kodów autoryzujących przelewy. O ile w poprzednich latach w tym sektorze dominowały kolejno ZeuS, SpyEye, Citadel oraz ZeuS P2P, obecnie rynek jest dużo bardziej rozdrobniony.

Przestępcy korzystali w roku 2014 z wielu produktów takich jak np. VmZeuS, KINS, Tinba, Gozi2 czy Kronos. O ile jednak konie trojańskie podmieniające witryny były zróżnicowane, to wszystkie wykorzystywały jeden rodzaj systemu umożliwiającego identyfikowanie konta o największym saldzie, automatyczne wykonywanie przelewów bez wiedzy użytkownika czy zarządzanie kontami słupów (ATS – Automatic Transfer System). Co jeszcze ciekawsze, taki sam system ATS używany był w atakach na domowe rutery, gdzie po podmianie serwerów DNS przestępcy serwowali zmodyfikowane witryny banków.

APT, czyli kto celuje i gdzie trafia

W raporcie CERT Polska znajdziemy także opis najważniejszych kampanii APT w roku 2014 z ofiarami w Polsce. Możemy się między innymi dowiedzieć, że APT SandWorm używające konia trojańskiego BlackEnergy zainfekowało w Polsce komputery ukrywające się za 28 unikalnymi adresami IP. Nie znamy skali sukcesu działania APT28 używającego malware Sednit/Sofacy, wiemy jednak, że APT Dragonfly (zwane także Energetic Bear) zdobyło kontrolę nad komputerami używającymi 350 unikatowych adresów IP w naszym kraju. Ostatnie na liście zagrożeń, atakujące gości luksusowych hoteli w Japonii APT Darkhotel zainfekowało w Polsce komputery odzywające się spod 36 unikalnych adresów IP.

Inne ciekawostki

Raport poświęca wiele stron różnym kategoriom podatności masowo wykrywanych w polskich zakresach adresacji, w tym szczególnie takim błędom, które pozwalały na przeprowadzanie ataków DDoS na inne systemy. Znajdziemy także informacje o najpopularniejszych polskich botnetach (ok. 300 000 komputerów w Polsce jest zainfekowanych jednym z nich, a przywodzi im nie kto inny jak nieżywy Conficker), dowiemy się także u którego dostawcy najczęściej stoją polskie serwery C&C. Polecamy lekturę całości dokumentu.

Komentarze

Witam. Dzis rano zakupy w pospiechu w Biedronce w Lesznie, ul.Niepodleglosci. Terminale wszystkie wyswietlaja lustrzane odbicie ekraniku. W pospiechu zaplacilem kartą, ale zdjęło mnie przerażenie, bo przypomniałem sobie o proxy odwracającym oglądane strony http://www…a jak proxy, to… Panienka z kasy bez stresu wyjasnila, że no tak, tak dzis system chodzi. Wezwala szefową do wezwania naprawiacza na widok zrobionej fotki terminalu. Co o tym sądzicie? pozdrawiam! Przemyslaw

Koleżance dzisiaj w nocy wyczyszczono konto w mBanku. Wypłaty w bankomacie gdzieś w USA, na równe kwoty (chyba $203) aż do skończenia środków. Udało jej się ustalić z innym poszkodowanym, że jedyną wspólną transakcję mieli w Biedronce we Wrocławiu przy pl. Grunwaldzkim (22.04.2015). Nie zwróciła uwagi na ekranik.

Po co krasc PLNy kiedy mozna krasc Dolce czy Euracze…? Same effort 4x less profit!

bo mozna :D, dla niektorych przestepcow, te marne 300€ to tez pieniadze, mnie ciekawi inna sprawa, jak bank zareguje na kradziez, czy typowo po polsku spusci wszystkich na drzewo czy zwroci kase, a klient poczuje sie jak klient lloyds, czy hsbc, ktory szanuje swojego klienta

pozdrawiam