Dane 120 tysięcy rosyjskich żołnierzy biorących udział w inwazji na Ukrainę, dane urzędu cenzorskiego i agencji kosmicznej, atak na systemy kolejowe – to wszystko prawdziwe incydenty, choć nie zawsze rzetelnie opisane w mediach. Uzupełniamy te braki.

Kilka dni temu opisaliśmy, czego nie ujawnili Anonymous, czyli historię listy rosyjskich agentów i innych sensacyjnych wycieków, których nie było. Obiecaliśmy wtedy, że opiszemy także bardziej skuteczne ataki grup hakerskich – i słowa dotrzymujemy.

Podczas webinaru Adam pokaże najciekawsze przypadki dezinformacji z ostatnich 4 tygodni i omówi techniki ich analizy. Przejdziemy krok po kroku przez kilka śledztw online, by potwierdzić lub zaprzeczyć informacjom pojawiającym się w sieci. Do tego dowiecie się, jak najlepiej zgłaszać dezinformację i jak z nią skutecznie walczyć. Zapraszamy do zapisów.

Wokół wycieku danych rosyjskich żołnierzy

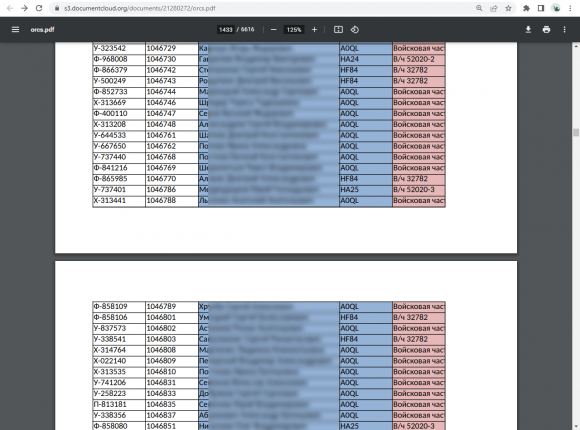

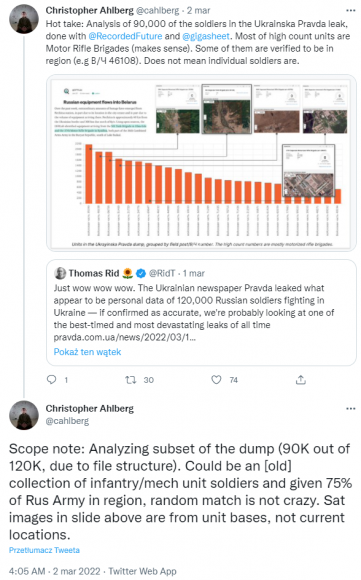

Informacja o wycieku danych 120 tys. żołnierzy uczestniczących w rosyjskiej ofensywie na Ukrainę trafiła do szerokiego obiegu za sprawą Thomasa Rida, politologa z Uniwersytetu Johnsa Hopkinsa, badającego ryzyko związane z IT w czasie konfliktów. Podzielił się on na Twitterze linkiem do krótkiej notki opublikowanej w serwisie Ukraińska Prawda (ukr. Українська Правда), w której osadzono 6616-stronicowy plik PDF pozyskany „z wiarygodnych źródeł” przez analityków Centrum Strategii Obronnych. Są w nim zawarte nazwiska żołnierzy, ich numery identyfikacyjne i skrócone nazwy jednostek, w których odbywają oni służbę. Od razu pojawiło się też pytanie o autentyczność ujawnionego zbioru informacji.

Rzut oka na metadane dostępnych plików (bo okazało się, że jest ich więcej) pozwolił Ridowi ustalić, że utworzono/zmodyfikowano je w kwietniu i czerwcu 2021 r., jeden w ogóle pochodzi z 2006 r. Powstała hipoteza, że dane mogą (choć nie muszą) być prawdziwe, ale niekoniecznie są powiązane z trwającą obecnie inwazją. Sprawą zainteresował się Christopher Ahlberg, współzałożyciel i prezes zajmującej się bezpieczeństwem firmy Recorded Future. Badanie przeprowadzone przez Recorded Future i Gigasheet (dostawcę narzędzi do analizy dużych zbiorów danych) umożliwiło określenie liczebności i charakteru uwzględnionych w wycieku jednostek wojskowych, a w niektórych przypadkach także potwierdzenie ich obecności przy białorusko-ukraińskiej granicy w przeddzień wybuchu wojny. Bardzo w tym pomogły opublikowane pod koniec stycznia ustalenia zespołu Digital Forensic Research Lab (w skrócie DFRLab). Można przyjąć, że rosyjskie siły zbrojne stacjonujące wcześniej w Białorusi walczą obecnie w Ukrainie, choć nie oznacza to, że każdy z wymienionych w pliku żołnierzy faktycznie się tam znajduje (niektórzy mogli już np. zakończyć służbę). Niewykluczone, że również inne znajdujące się na liście jednostki zostały wysłane na front, ale dowiedzenie tego wymagałoby dalszych analiz.

Poświęćmy jeszcze chwilę pochodzeniu ujawnionych danych. Według serwisu BankInfoSecurity.com zostały one po raz pierwszy udostępnione na Telegramowym kanale grupy posługującej się nazwą E_N_I_G_M_A. Wyciek składał się z dwóch części: 10 lutego opublikowano plik Данные военных РФ 2021 Ч1.xlsx o rozmiarze 3,1 MB zawierający dane osobowe 22 713 rosyjskich żołnierzy, w walentynki natomiast pojawił się plik Данные военных РФ 2021 Ч2.xlsx o rozmiarze 14,5 MB mieszczący w sobie 97 266 rekordów. Porównując te pliki z udostępnionym przez Ukraińską Prawdę, badacze doszli do wniosku, że mają do czynienia z tymi samymi danymi.

Unieruchomienie kolei przewożącej sprzęt wojskowy

Do zhakowania kolei na Białorusi doszło trzy dni po wybuchu wojny – chodziło o powstrzymanie transportu rosyjskich żołnierzy na Ukrainę. Nie można powiedzieć, że się tego nie spodziewaliśmy, nie był to bowiem pierwszy atak na systemy tego przewoźnika. O poprzednim informowały m.in. Bloomberg i The Guardian – głównie ze względu na użycie ransomware’u i nietypowe żądania. Akcja została przeprowadzona pod koniec stycznia w ramach trwającej od kilku miesięcy kampanii Piekło realizowanej przez białoruskich Cyber-Partyzantów. Atakujący zaoferowali dostarczenie kluczy deszyfrujących w zamian za uwolnienie 50 więźniów politycznych i zaprzestanie gromadzenia wojsk rosyjskich na terytorium Białorusi. Badacze z Curated Intelligence poprosili grupę o próbkę złośliwego oprogramowania wykorzystanego w ataku – nie dostali jej, Cyber-Partyzanci udostępnili im jednak szczegóły dotyczące jednego z wcześniejszych włamań. Ich analiza udowodniła, że haktywiści posiadają narzędzia i umiejętności pozwalające na skuteczne zaatakowanie kolei – takie stanowisko przedstawili członkowie Curated Intelligence serwisowi CyberScoop. W podobnym duchu wypowiadał się dla serwisu Ars Technica ekspert z SentinelOne. Operator białoruskiej sieci kolejowej nie potwierdził ataku ani nie podjął negocjacji, przywrócił działanie systemów samodzielnie, ale nie na długo. Poczynania Cyber-Partyzantów można śledzić na Twitterze i Telegramie – na obu kanałach 27 lutego pojawił się komunikat o ponownym włamaniu, które doprowadziło do przełączenia się kolei w tryb ręcznego sterowania.

Z publikowanych w kolejnych dniach informacji można się dowiedzieć, że grupa zainfekowała nowe urządzenia sieciowe (w tym przełączniki i routery), którymi zastąpiono te zaatakowane wcześniej. Uszkodzeniu uległ system łączności dyspozytorskiej Neman, co spowodowało zakłócenia w ruchu pociągów. Swoje zadania przestała spełniać platforma pozwalająca na zakup biletów online, działanie szeregu innych systemów, np. elektronicznego rozkładu jazdy, również okazało się problematyczne. Po tygodniu Telegramowy kanał pracowników białoruskiej kolei (Live. Сообщество железнодорожников Беларуси) powiadomił, że działania Cyber-Partyzantów w połączeniu z licznymi aktami dywersji doprowadziły do wstrzymania ruchu wojskowych eszelonów z wyposażeniem i amunicją dla rosyjskich żołnierzy (inna sprawa, że wkrótce odnotowano próby transportu takiego sprzętu przy użyciu zwykłych pociągów towarowych, co nie napawa optymizmem). Nie jest to informacja oficjalna, wspomniany kanał został bowiem w zeszłym roku wpisany przez Prokuraturę Generalną Białorusi na listę mediów ekstremistycznych.

Jak można było oczekiwać, ani władze, ani sama kolej państwowa nie potwierdziły ataku, co nie oznacza, że nie pisały na Telegramie i swoich stronach o problemach, które mogą świadczyć o zhakowaniu infrastruktury sieciowej przewoźnika. Najpierw opublikowano komunikat, że ze względów technicznych opcje zakupu i zwrotu biletów elektronicznych są tymczasowo niedostępne. Informację tę powtórzyła Białoruska Agencja Telegraficzna (w skrócie BiełTA), uznawana za organ rządowej propagandy – cytowało ją wiele mediów. Ogromne kolejki na dworcach pokazały nie tylko niezależna telewizja Biełsat, ale i reżimowy Sputnik (zob. wideo na stronie zerkalo.io). Później pojawiły się doniesienia o uruchamianiu dodatkowych kas biletowych. Sytuacja miała się unormować dopiero po dwóch tygodniach. Niebagatelny problem stanowiły też akty fizycznej dywersji napędzane przez BYPOL, czyli związek byłych funkcjonariuszy, którzy działają teraz po stronie opozycji (na kanale grupy reporterów Outriders można obejrzeć wywiad z przedstawicielem tej inicjatywy). Białoruskie MSW groziło sabotażystom poważnymi konsekwencjami, niejako potwierdzając ich wzmożoną aktywność, a obrońcy praw człowieka z organizacji Viasna odnotowali szereg zatrzymań związanych z tzw. „wojną kolejową” (ros. „рельсовая война”), której istotnym elementem był również atak Cyber-Partyzantów.

Roskosmos na celowniku hakerów

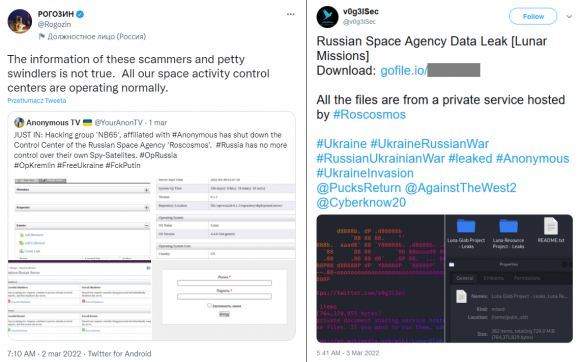

Polskie media nie omieszkały poinformować o przejęciu przez hakerów kontroli nad rosyjskimi satelitami szpiegowskimi – źródłem tych rewelacji okazała się Polska Agencja Prasowa (PAP), która cytowała swój ukraiński odpowiednik, czyli Ukrinform, powołujący się na jedno z Twitterowych kont Anonymous. Jeśli czytaliście poprzedni artykuł na temat głośnych ostatnio ataków, to z pewnością wiecie, że taki łańcuszek nie wróży nic dobrego. I rzeczywiście – Dmitrij Rogozin, szef finansowanej przez państwo agencji kosmicznej Roskosmos, szybko zdementował te doniesienia, a w późniejszych wypowiedziach dla mediów podkreślał, że podobne działania mogą zostać uznane za casus belli, czyli powód do wojny. Rogozinowi możemy nie ufać, ale niezależni eksperci również nie potwierdzili skuteczności tej akcji. Porzućmy więc czcze przechwałki hakerów z NB65 i zobaczmy, co udało się osiągnąć grupie v0g3lSec.

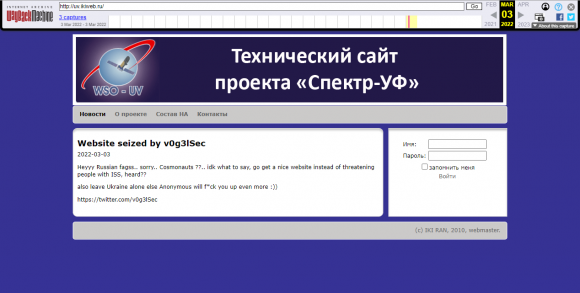

Zaczęło się od zamieszczenia niecenzuralnego komunikatu na stronie Instytutu Badań Kosmicznych, który działa przy Rosyjskiej Akademii Nauk i – jak widać na zrzucie ekranu – nadzoruje powstawanie teleskopu Spektr-UF, znanego poza Rosją jako WSO-UV (ang. World Space Observatory – UltraViolet). Komunikat odnosi się do gróźb Rogozina związanych z możliwością niekontrolowanej deorbitacji Międzynarodowej Stacji Kosmicznej (ISS), jeśli dalsza współpraca z NASA okaże się niezadowalająca.

Kolejnym krokiem było udostępnienie dokumentacji pochodzącej (według zapewnień grupy) z Roskosmosu. W rozmowie z serwisem Motherboard przedstawiciel v0g3lSec wyjaśnił, że rosyjska agencja kosmiczna korzysta z własnej usługi udostępniania plików, do której udało mu się zalogować metodą brute force na konto administratora. Wykradzione pliki, spakowane później do archiwum .zip o rozmiarze 666,2 MB i udostępnione do pobrania za pośrednictwem Gofile, dotyczą planu eksploracji Księżyca, przy realizacji którego Roskosmos miał współpracować z ESA, czyli Europejską Agencją Kosmiczną (co stoi teraz pod znakiem zapytania). Jak dotąd, nie ma powodów, by wątpić w autentyczność upublicznionych dokumentów, choć niektóre sprawiają wrażenie przestarzałych. W chwili pisania tego artykułu liczba pobrań udostępnionego pliku przekraczała 10 tys.

Ogromny wyciek danych z Roskomnadzoru

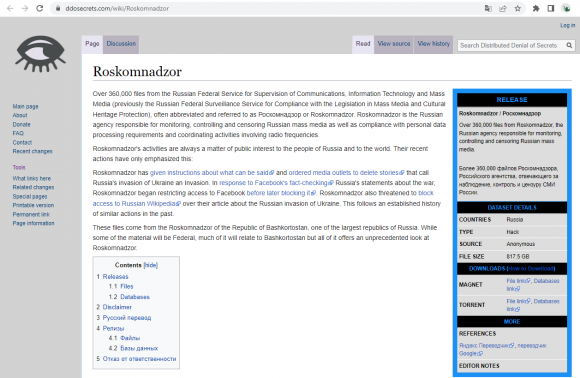

Na uwagę zasługuje również udostępnienie na stronie DDoSecrets danych wykradzionych z Roskomnadzoru (ros. Роскомнадзор), czyli agencji odpowiedzialnej za monitorowanie, kontrolę i cenzurowanie rosyjskich środków masowego przekazu, w tym także – a może przede wszystkim – internetu. To dzięki niej możliwe było wprowadzenie w Rosji nowego prawa, które przewiduje karę więzienia (nawet do 15 lat) za rozpowszechnianie informacji uznanych przez Kreml za nieprawdziwe. Ataku w tym przypadku dokonali sami Anonymous i choć nie zhakowali znajdującej się w Moskwie kwatery głównej, tylko lokalny oddział w Republice Baszkortostanu (potocznie zwanej Baszkirią), to udało się im pozyskać imponującą ilość danych. O publikacji jako jedna z pierwszych powiadomiła Emma Best, dziennikarka śledcza, która ściśle kiedyś współpracowała z WikiLeaks i Julianem Assange’em, a w 2018 r. przyczyniła się do założenia nowej platformy dla sygnalistów, czyli właśnie DDoSecrets (używa się też rozszerzonej nazwy Distributed Denial of Secrets).

Atakującym udało się z Roskomnadzoru wyciągnąć 817,5 GB danych, które w serwisie podzielono na dwie kategorie. Do pierwszej trafiło ponad 360 tys. plików o łącznej pojemności 526,9 GB (najnowsze są datowane na 5 marca). Można je samodzielnie przejrzeć po pobraniu na dysk – odpowiedni link znajduje się na pasku bocznym. Trzeba jednak uważać na potencjalnie szkodliwą zawartość dołączoną do udostępnionych e-maili. Odrębną kategorię stanowią nieprzetworzone pliki baz danych o rozmiarze 290,6 GB – jedna z nich zawiera analizy prawne i była ostatnio wykorzystywana w 2020 r., w drugiej znajdują się dane dotyczące spraw kadrowych agencji. Również z tymi plikami może zapoznać się każdy chętny. DDoSecrets uprzedza, że w sytuacji trwającej wojny istnieje zwiększone ryzyko ukrycia w przekazanych serwisowi zasobach zarówno złośliwego oprogramowania, jak i nieprawdziwych treści.

O wycieku obszernie informował m.in. Forbes, który odnotował, że platforma nie została dotąd przyłapana na rozpowszechnianiu jakichkolwiek poważnych fałszerstw. Również Andrei Soldatov, autor książki „The Red Web” opisującej aparat cenzury w Rosji, który przyjrzał się wyciekowi na prośbę serwisu Motherboard, nie dopatrzył się w nim nic podejrzanego. Ujawnione dane wyglądają na autentyczne, o ich udostępnieniu skrótowo informują także rosyjskie media. Sam Roskomnadzor nie potwierdził ani nie obalił doniesień o incydencie. Wydał tylko po paru dniach ostrzeżenie o poważnych konsekwencjach, które czekają na potencjalnych atakujących.

Na zakończenie – ciekawostka z polskim akcentem

Niejednokrotnie pewnie słyszeliście o stronie 1920.in, która umożliwia wysyłanie SMS-ów, e-maili, a od pewnego czasu także wiadomości za pośrednictwem WhatsAppa do przypadkowych osób w Rosji celem uświadomienia ich, że w Ukrainie trwa wojna – nie operacja specjalna, jak próbuje im wmówić Putin. Stronę stworzyła zarządzana z Polski grupa squad3o3, o czym opowiadał np. The Wall Street Journal. Powiedzcie, tak z ręką na sercu, czy spodziewaliście się po tej akcji wymiernych efektów (bo my nie bardzo). A te najwyraźniej są – z informacji podawanych przez serwis technologiczny SecurityLab.ru wynika, że 1 czerwca w Rosji ruszy od dawna oczekiwany system blokowania spamowych połączeń i SMS-ów. Federalna Służba Antymonopolowa długo się ociągała, w końcu jednak postanowiła go uruchomić, mając na uwadze liczne (rzekomo) skargi dotyczące tego typu wiadomości z zagranicy. Ciekawe, nie?

Podczas webinaru Adam pokaże najciekawsze przypadki dezinformacji z ostatnich 4 tygodni i omówi techniki ich analizy. Przejdziemy krok po kroku przez kilka śledztw online, by potwierdzić lub zaprzeczyć informacjom pojawiającym się w sieci. Do tego dowiecie się, jak najlepiej zgłaszać dezinformację i jak z nią skutecznie walczyć. Zapraszamy do zapisów.

Komentarze

W sumie pisanie takiego typu artykulu obecnie jest troszke bez sensu jako ze temat jest jakby to ujac… rozwojowy.

Ot, np: https://twitter.com/Thblckrbbtworld/status/1507426095754264604

Właśnie ma sens pokazuje jak można analizować i wyciągać wnioski, a nie jeden tweet i już jest prawdą lub nie. Uważam że to przekazana wiedzą w sposób przystępny tzw. dla każdego. Natomiast fajnie byłoby na żywo zobaczyć jak autorka potwierdza dane i ile faktycznie czasu potrzebuje na analizę + tłumaczenie.

To nie jest ostatni artykuł nt. realizowanych ostatnio ataków. Wskazany wyciek również zostanie przeanalizowany.

Dzieki za info, z radoscia bede czytal, choc przy tym tempie… ciezko bedzie nadazyc z analiza… WeChat/WeCom:

[link usunięty przez moderatora]

Zacytowana tu „рельсовая война” ma już ustalony ekwiwalent w literaturze przedmiotu – to „bitwa o szyny” ;)

Dzięki za info :-)

Fajnie jak byście aktualizowali ten materiał raz na tydzień.

Pod koniec tygodnia pojawi się kolejny artykuł z tej serii ;-)