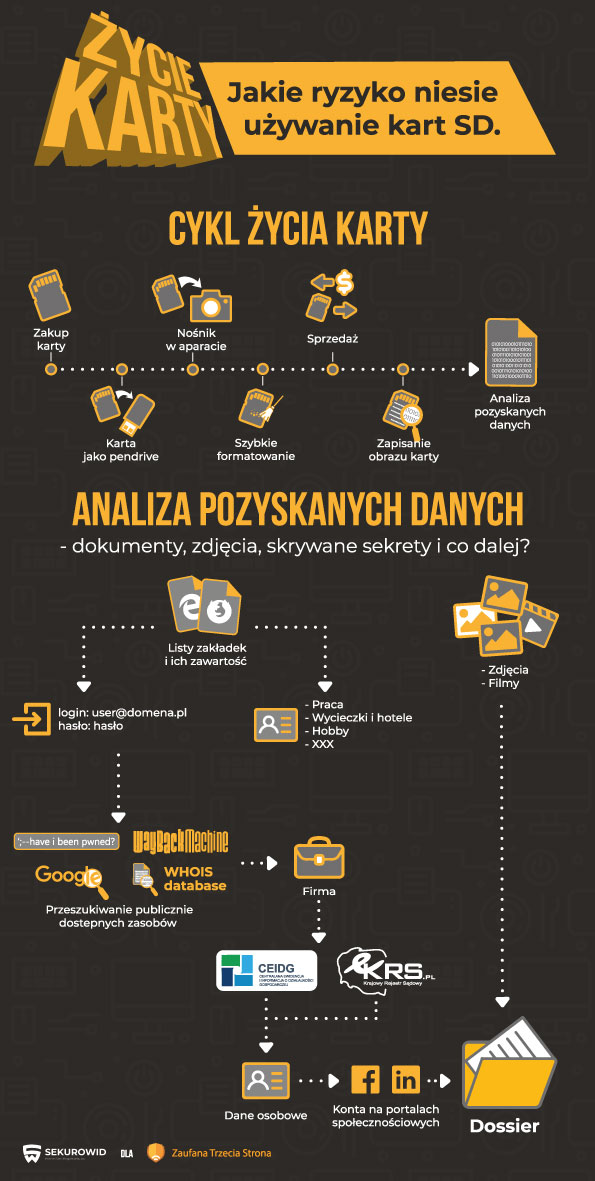

Wczoraj dość obszernie opisaliśmy nasz eksperyment, polegający na zakupieniu 40 używanych kart pamięci i analizie ich zawartości. Czas zatem najwyższy, by pokazać, co konkretnie na poszczególnych kartach udało się nam znaleźć.

W poprzedniej części omówiliśmy badanie od strony technicznej oraz ogólny obraz wyłaniający się z przeprowadzonej analizy. Wspomnieliśmy też o konsekwencjach tej sytuacji dla rynku konsumenckiego i biznesu prowadzonego w mniejszej skali. Jak również o problemach bazowania na „ustawieniach domyślnych” przez użytkowników pozbawionych dobrodziejstw płynących z posiadania wcale nie najtańszych zespołów zajmujących się bezpieczeństwem.

W tym miejscu musimy dodać, że karty SD to najprawdopodobniej jedynie czubek góry lodowej i można zaryzykować ekstrapolowanie uzyskanego wyniku także na pozostałe nośniki. Sytuacja robi się naprawdę ciekawa, gdy pojawia się silniejszy impuls finansowy, by jednak odzyskać jakąś cześć środków włożonych w zakup. W przypadku samych dysków SSD na najpopularniejszym polskim portalu aukcyjnym znaleźliśmy ponad 1000 ofert w kategoriach „używane” bądź „po zwrocie”. Należy głęboko powątpiewać, że wszystkie z nich zostały poddane właściwej procedurze przed wystawieniem na sprzedaż. Ten sam problem najprawdopodobniej dotyczy także sprzętu poleasingowego. Pozostawia to ogromne pole do działania, jeśli chodzi o zakres upowszechniania wiedzy o zagrożeniach, jak też konstrukcji odpowiednich polityk i doradztwa w przypadku mniejszych podmiotów gospodarczych. To jednak tylko i aż rozważania oparte na statystyce.

Marcin D. Hankiewicz, niezależny badacz bezpieczeństwa, programista pracujący na styku aplikacji webowych i data science. Po godzinach nie unika grzebania w elektronice użytkowej ze szczególnym uwzględnieniem IoT. Zainteresowany nietypowymi problemami bezpieczeństwa, wyciekami danych, zautomatyzowaną analizą sieci społecznościowych oraz szeroko pojętym open source intelligence.

O ile dane zbiorcze wyglądają ładnie na infografikach, o tyle mamy nadzieję, że nic tak nie przyciąga uwagi jak klasyczne omówienie historii przypadku. Tych zaś przygotowaliśmy kilka, by przedstawić nasze oceny wyników badania w przystępniejszej do zapamiętania formie. W tym przypadku jest to o tyle łatwe, że profil użycia urządzeń przenośnych, a z nimi najbardziej związane są nośniki tego typu, zmienił się znacznie w ostatnich 15 latach. Duży udział miały w tym nie tyle sensu stricto parametry techniczne (choć ich roli nie można pominąć), ale cena, która sprawiła, że urządzenia te mimochodem stały się rodzajem elektronicznego pamiętnika, towarzyszącego użytkowniczkom i użytkownikom wszędzie i przy każdej okazji oraz zapisującego ich życie o wiele dokładniej, niż zapewne sobie wyobrażali.

W praktyce oznacza to, że na kartach z kamer samochodowych wyłowimy codziennie pokonywaną przez kierowców drogę do i z pracy. Z telefonów i pendrive’ów – dziesiątki tysięcy zdjęć dokumentujących nie tylko kotki i pieski, ale też każdą uroczystość rodzinną, od ślubów, przez chrzty, imieniny, urodziny u ciotki, dziadka, wujka, kolegów i koleżanek, po codzienne życie, ceny produktów w sklepie, rozkład jazdy busa, wizytówkę korporacji taksówkarskiej. Także istotną część stanowiły obowiązkowe już od lat selfiki. Zdjęcia były interesujące w kontekście socjologicznym, gdyż pozwoliły oszacować, na ile są typowe dla przekroju społeczeństwa i czy nasza próbka znacznie odbiega od tego, czego byśmy się spodziewali. Tu także nad wyraz pomocne okazały się pliki dźwiękowe – i to z co najmniej dwóch powodów. Po pierwsze, zestawienie dat wydania poszczególnych utworów i ich popularności w danym czasie stało się poniekąd mechanizmem kontrolnym wobec pozostałych metadanych. Po drugie, z racji popularności muzyki disco polo w społeczeństwie (na podstawie badań CBOS) można było wysnuwać kolejne wnioski. („Popularność muzyki disco polo”, Komunikat z badań CBOS Nr 104/2018, Warszawa – 63% badanych lubi bądź bardzo lubi ten gatunek muzyki. Te wskazania przez ankietowanych również silnie korelują z wykształceniem i miejscem zamieszkania). Kwestie związane z socjologią bezpieczeństwa to jednak materiał na osobną analizę.

Najbardziej istotną i jednocześnie najbardziej rozpowszechnioną kwestią, jaką udało nam się dostrzec, były dokumenty. Pojawiały się one w dwojakiej formie, fotograficznej oraz plikach, najczęściej PDF, ale też w formatach pakietów biurowych (MS Office). O ile te ostatnie łatwo było wyłuskać, o tyle oznaczenie zdjęć z dokumentami było znacznie bardziej skomplikowane. Pewną ciekawostką było rozwiązanie tego problemu przy tak ogromnej liczbie zdjęć. Ze względu na ich najczęściej niską jakość, relatywnie spore szumy, pozostawiające wiele do życzenia kadrowanie i oświetlenie, nie mogliśmy użyć skądinąd znakomitego Tesseracta do rozpoznania tekstu, a ze względu na specyfikę zbioru zastosowanie metod ML okazało się równie problematyczne. Ostatecznie do przesiania fotografii wykorzystaliśmy dość proste rozwiązanie wyszukujące po prostu zdjęcia wyglądające dość jednolicie, jako że większość dokumentów to jednak sfotografowane kartki papieru (minus oczywiście równie jednolite zdjęcia nieba i trawy – na szczęście dokumenty zazwyczaj nie są zielone ani niebieskie).

Dokumenty w formatach tekstowych sprawiły na szczęście znacznie mniej problemu, gdyż bardzo sprawnie i automatyczne zindeksowane były łatwe do przeczesania przez wyrażenia regularne pod kątem numerów telefonów, adresów e-mail, adresów stron internetowych, kodów pocztowych oraz kilku istotnych z naszego punktu widzenia ciągów znaków, jak „login”, „hasło”, „password” (w różnych kombinacjach), „klucz”, „pin”, „konto” itd.

W ten sposób udało się nam trafić na nasz pierwszy ciekawy przypadek – pewnego przedsiębiorcę z północy Polski i jego zagubione zakładki z przeglądarek internetowych.

Zagubione zakładki

Jedną z zalet układów flash, które po czasie mogą okazać się wadą, jest niezwykle długa, nomen omen, pamięć tych nośników. O ile dokumentacja określa zakres retencji danych na 10–20 lat, o tyle te wartości są osiągalne tylko przy pracy w wysokiej temperaturze, rzędu 50°C, i dość częstym zapisywaniu karty od nowa. Gdy ta leży w szufladzie, z dużym prawdopodobieństwem przeżyje każdego wrzucającego na nią dane. Dlatego zapisując dane, pamiętajmy o przyszłych wnuczkach, kto wie, na jakie nośniki trafią w szufladzie dziadków… To jednak tylko teoria. Ale jak to działa w praktyce?

Karta, nosząca nasze wewnętrzne oznaczenie Z3S_03, nie wyróżniała się niczym szczególnym. Format SD, czyli duży, co sugeruje raczej używanie jej w aparatach fotograficznych. Pojemność 8 GB i klasa 2 mogły oznaczać, że to nie najmłodszy kawałek krzemu. Te pierwsze spostrzeżenia zostały potwierdzone, gdy po uzyskaniu obrazu i przepuszczeniu go przez automatyczne mechanizmy Autopsy spojrzeliśmy na zawartość karty.

Obecna struktura katalogów świadczyła, że karta została sformatowana w aparacie fotograficznym. Gdyby się ktoś zastanawiał, dlaczego zdjęcia znajdziemy zawsze w katalogu DCIM, dlaczego wszystkie urządzenia robiące zdjęcia podczas formatowania karty czy zapisywania plików stosują się do tej konwencji – to wynika z przyjęcia specyfikacji „Design rule for Camera File system” (DCF) będącej standardem de facto. Przy okazji po implementacji łatwo stwierdzić, z jakim producentem mamy do czynienia.

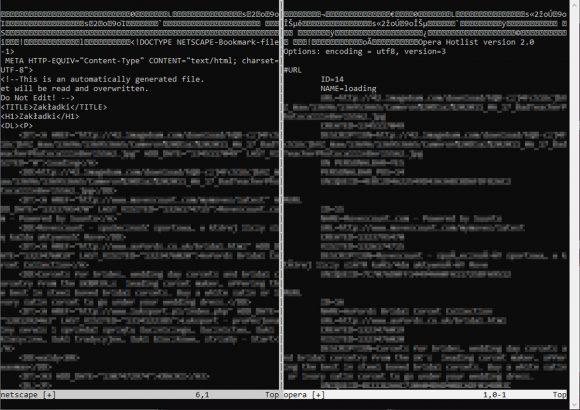

Kolejnym krokiem było sprawdzenie, jakie pliki zostały odzyskane metodą „file carvingu”. Tu było znacznie ciekawiej. Zdjęcia zrobione w ciągu siedmiu lat, kilka filmów, bazy SQLite używane przez aparat do indeksowania. Jednak poza identyfikacją miejsca, gdzie te fotografie były zrobione (po charakterystycznych budowlach), o zawartości nie można było powiedzieć nic ciekawego. Ostatnim etapem przed przejściem do następnego analizowanego przypadku było sprawdzenie, co wyłapały wyrażenia regularne. Tu ważna uwaga – Apache Tika analizuje całość danych, czyli też te tzw. „Orphan files”. Właśnie w takim kawałku usuniętego kiedyś pliku odnalazło się 1600 ciągów pasujących do wzorca szukającego adresów internetowych, sporo z domeny „.pl”, także parę adresów e-mail. Po sprawdzeniu, co jeszcze znajduje się w tych kawałkach, znaleźliśmy znajomo wyglądające linie tekstu:

<!DOCTYPE NETSCAPE-Bookmark-file-1>Z kolei w drugim fragmencie, jaki udało się znaleźć:

Opera Hotlist version 2.0Ba, nawet dokładnie wiedzieliśmy, co to jest. Pierwsza z nich to lista zakładek zapisana w formacie Netscape – tu jednak nie można wiele więcej powiedzieć, jako że właściwie każda przeglądarka od wielu lat była w stanie wygenerować taki plik. Druga to z pewnością Opera (tego typu pliki służą do modyfikacji zawartości interfejsu)

Ze względu na to, że pliki liczyły po kilka tysięcy linijek, a nas interesowały w obydwu przypadkach daty utworzenia i użycia poszczególnych zakładek, które na dodatek były zapisywane jako timestamp, czyli niezbyt czytelnie dla oka, musieliśmy po raz kolejny pomóc sobie napisanymi ad hoc skryptami. W przypadku pierwszego pliku pomagał fakt, że to zwyczajny HTML, więc te atrybuty łatwo wyciągnąć Pythonem i biblioteką Beautiful Soup, a w przypadku Opery zdaliśmy się na własną inwencję.

Po przetworzeniu danych okazało się, że to potencjalnie bardzo stare znalezisko, najprawdopodobniej zapisane na karcie przed wszystkimi zdjęciami na przestrzeni tych siedmiu lat. Podczas gdy najwcześniejsze serie zdjęć pochodzą z 2013 roku, to z analizy list zakładek możemy odczytać, że te zapisane w formacie Netscape są datowane pomiędzy 6 marca 2006 roku o 6:35 a 16 sierpnia 2012 roku, natomiast ostatnie odwiedziny strony z tej listy zapisane są na 3 września 2012 roku o godzinie 17:37. Z kolei te z listy wygenerowanej przez Operę najwidoczniej były w jakiejś części eksportowane do tego pierwszego formatu, bo data utworzenia najstarszego elementu jest taka sama, najstarszego przypada na 16 sierpnia 2012 roku o 13:37, czyli ciut wcześniej. Autopsy z kolei podpowiada jako daty utworzenia tych elementów 9 listopada 2012 roku i 4 lutego 2013 roku. Warto przy tym zauważyć, że ostatnie zdjęcie zrobione na karcie zapisano w maju 2018 roku, a wyczyszczono ją do sprzedaży w sierpniu tego samego roku.

Wnioski nasuwają się same. Nośnik został w pewnym okresie użyty jako pendrive, prawdopodobnie do przeniesienia informacji o zakładkach pomiędzy maszynami. Następnie pliki zostały skasowane albo karta została poddana szybkiemu formatowaniu, więc części tego pliku leżały na niej latami, gdy była używana do zapisu zdjęć. Na pozornie czystym nośniku znajdowały się więc informacje, o których istnieniu wszyscy użytkownicy już zapomnieli. Co gorsza, nie były one błahe.

Lista zakładek jest elementem, który zdradza o użytkowniku zdecydowanie więcej, niż można się spodziewać. Choć obecnie większość funkcji społecznościowych jest realizowana przez kilka serwisów, zresztą podobnie jest z zakupami, to po usunięciu tych elementów jest to nadal bardzo wartościowa informacja. W 2013 roku te wyłączenia nie były jeszcze tak dotkliwe. Co więc tam się znalazło? Dość linków, żeby określić wykonywany przez użytkownika karty zawód i jego profil, miejsca, do których wyjeżdżał na urlop, ulubiony sprzęt fotograficzny, turystyczny, także komputerowy (wraz z linkami do artykułów z pomocą techniczną). Z uwagi na znaczną liczbę linków związanych z szeroko pojętym cosplayem, z dużym udziałem forów dyskusyjnych, przy odpowiednim samozaparciu pewnie wystarczyłoby to, żeby zidentyfikować autora. Jako bonus można dodać, że ta lista zawiera także całkiem sporą bibliotekę bardzo specyficznych miejsc, które przeglądarki widzą zazwyczaj tylko w trybie incognito.

Jednak to, co nas najbardziej zaskoczyło, a czego się kompletnie nie spodziewaliśmy, to rozwiązanie kwestii szerokich zainteresowań i krótkiej pamięci właściciela… wpisaniem loginów i haseł niemal do każdej strony ich wymagającej w opisach zakładek. Tak, my też nigdy się nie spotkaliśmy z tak kreatywnym rozwiązaniem. Nie można też zapominać, że manager haseł to dość stary wynalazek, patrząc po datach premiery trzech najpopularniejszych (KeePass – 2003, 1Password – 2006, LastPass – 2008) i nie licząc tych wbudowanych w przeglądarki. Gdyby jednak i tego było mało, nasz internauta zrobił jeszcze jedną ciekawą rzecz – jako loginu używał adresu e-mail w domenie zarejestrowanej na siebie z nazwą własnej firmy, pod którą nadal wisi strona tego przedsiębiorstwa.

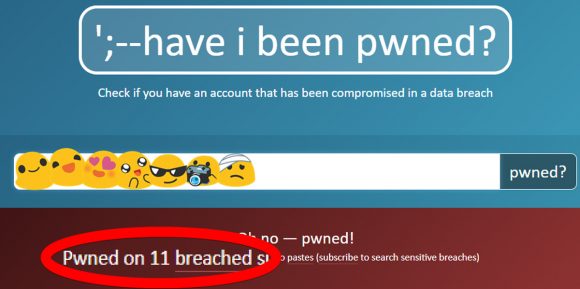

Wiemy, że to bardzo nobilitujące posiadać, ba, móc się pochwalić takim premium-ekskluzywnym-dedykowanym adresem e-mail. Z tym że niesie on szereg bardzo poważnych niedogodności. Po pierwsze, wiąże się on bardzo mocno z osobą, dlatego w życiu prywatnym zdecydowanie lepiej używać czegoś dyskretniejszego, choćby skrzynki zarejestrowanej u któregoś z dostawców oferujących publicznie dostępne darmowe konta. Po drugie, przy powszechności wycieków to może prowadzić do kolejnego problemu, czyli znalezienia się naszego maila przypisanego do wycieku z serwisu, czym niekoniecznie chcielibyśmy się chwalić. Skoro zaś te wycieki krążą w przyrodzie w sposób całkowicie niekontrolowany, możemy zapomnieć o jakiejkolwiek próbie pozbycia się tego z netu. Z kolei zmiana nazwy, domeny adresów nawet w przypadku stosunkowo niewielkiej firmy może się okazać nad wyraz kosztowna, ze względu na kontakty, pozycje w wyszukiwarkach, katalogach branżowych czy identyfikację marki. W tym przypadku niestety „pracowitość” w zbieraniu kont na różnego rodzaju portalach została wynagrodzona aż 11 wyróżnieniami wyszczególnionymi przez Have I Been Pwned?

… oraz aż 2322 wynikami w dehashed.com, która jednak zbiera absolutnie wszystkie zestawienia, także zbiorcze, wielokrotnie duplikując oryginalne źródła. Nie zmienia to faktu, że obecnie nic chyba nie jest w internecie tak dobrze zarchiwizowane, zapamiętane i powielone jak wycieki.

Jako ciekawostkę można dodać, że swego czasu jeszcze działająca gotcha.pw podawała inne adresy z tej domeny, należące najprawdopodobniej do rodziny właściciela. Jeśli nie zależy nam na pozostawianiu tak wyraźnego tropu w internecie, naprawdę nie powinniśmy tego robić.

W tym przypadku do rozwikłania zagadki oryginalnego użytkownika poprzez powiązanie danych z firmą nie musieliśmy nawet sięgać dalej niż zapisy z Centralnej Ewidencji Działalności Gospodarczej – ceidg.gov.pl. Dodatkowo umieszczenie roku urodzenia w hasłach było już wręcz zbędną uprzejmością, gdyż mając te dane, bezproblemowo mogliśmy jeszcze dotrzeć do jego profili na popularnych serwisach społecznościowych, zyskując o nim właściwie pełną wiedzę.

Zagubiony pendrive

Znany dowcip z brodą o backupach i dwóch typach ludzi przypomina o fatum wiszącym nad naszymi danymi. Warto się zabezpieczać. Co się jednak stanie, gdy przestroga wejdzie za mocno? Tego nie musimy się już domyślać. Karta Z3S_33 trafiła do nas prawdopodobnie jako efekt wzięcia sobie powyższych założeń głęboko do serca. Tak, jest to generalnie dobra praktyka, zwłaszcza jeśli piszemy doktorat. Wtedy utrata materiałów może być bardzo bolesna. Problem w tym, że wypuszczenie nośnika na wolność boli niestety nie mniej, zwłaszcza jeśli nie zadaliśmy sobie trudu, żeby choć wykasować dane. Ta karta była po prostu sprzedana bez usuwania absolutnie niczego. Jedyne usunięte pliki wynikały z mechanizmu pracy systemu operacyjnego przy indeksowaniu zawartości karty.

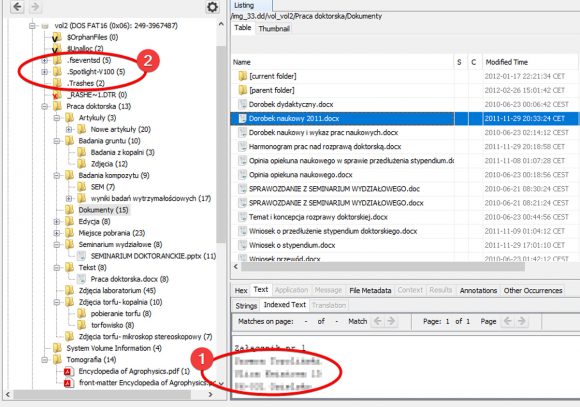

W tym przypadku dostaliśmy w prezencie bardzo obszerną dokumentację z czasów pisania pracy doktorskiej. Wyniki, próbki, mapy, zdjęcia wykonane podczas przeprowadzanych badań, ale przede wszystkim dane osobowe autora. Imię, nazwisko, adres zamieszkania, informacje o samym procesie prowadzenia przewodu doktorskiego (graf. 10-1), wszystko znalezione w katalogu o wiele mówiącej nazwie „dokumenty”. Oczywiście, jako że informacje o prowadzonych doktoratach i ich wynikach są publicznie dostępne, chcielibyśmy pogratulować uzyskania upragnionego stopnia w czerwcu 2014 roku i pracy na stanowisku adiunkta (informacje dotyczące osób posiadających stopnie lub tytuły doktorskie, habilitacje, profesury oraz co najważniejsze zatrudnionych w instytucjach naukowych – znajdziemy w serwisie Nauka Polska). Na tym historię tego przypadku można by zakończyć, gdyby nie jeden dość zaskakujący zbieg okoliczności służący do ilustracji reguł z zakresu OPSEC (operations security).

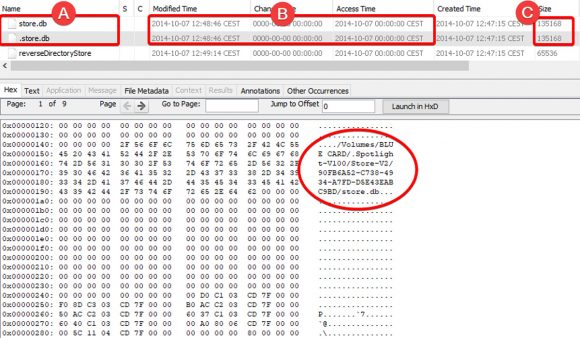

Jak można zauważyć przy wyróżnieniu nr 2 na grafice 10, ta pamięć była najprawdopodobniej używana na komputerze z macOS, o czym świadczy obecność plików .fseventsd, .spotlight-V100, .trashes, czyli katalogów tworzonych przez Spotlight. By pozostać przy apple’owskiej nomenklaturze – tworzonych automagicznie, to znaczy automatycznie za każdym razem, gdy system chce zindeksować zasoby karty. To umożliwia później łatwe wyszukiwanie treści za pomocą tego mechanizmu. Tkwi tu jednak jeden dość nieoczywisty haczyk związany z datami wygenerowania tych katalogów. Gdy z kolei zaczniemy przeglądać ich zawartość, możemy się bliżej przyjrzeć dwóm interesującym plikom: store.db oraz .store.db. Czy te daty (wyróżnienie B na graf. 11) czegoś nie przypominają?

Zgadza się! Uważni długoletni czytelnicy zapewne pamiętają, że 17 października 2014 roku pojawił się artykuł oparty na tekście F-Secure pt. „Masz Maca? Twoje dane wyciekają na podłączane dyski USB”. Nic dziwnego, że te pliki z 2014 roku wyglądają znajomo.

Akurat w tym przypadku nie wystąpił opisywany w tamtym tekście problem z bezpieczeństwem. Plik „.store.db” nie zawiera adresów e-mail, linii tematu oraz zdań z wiadomości z komputera, który odczytywał tę kartę, bo jak widać na zrzucie ekranowym, rozmiary store.db i .store.db są identyczne (graf. 11-C). W tym przypadku występowanie tego problemu charakteryzowało się różnicą w rozmiarach obu plików. Tu akurat są takiej samej wielkości.

Trudno w tym przypadku spekulować, dlaczego akurat ten bug się w nim nie pojawił, bo po prostu za mało wiemy o maszynie, która wygenerowała te pliki. Jednakże o ile wynik jest negatywny i nic specjalnego się nie stało, o tyle to dobra okazja do przypomnienia, że stare magazyny danych mogą być dotknięte równie starymi błędami. A to sugeruje, że margines przy szacowaniu ryzyka może być większy, niż mogłoby to wynikać z przyjęcia wprost jedynie tego, co wygenerował sam użytkownik.

Domowa kartoteka

Nowe środki techniczne skłaniają użytkowników do rozwiązania starych problemów w kreatywny sposób. Przy okazji generują drugie tyle niespodziewanych problemów. Gdy w grę wejdzie jeszcze czynnik biurokratyczny, czyli dokumenty, wtedy sytuacja robi się po dwakroć ciekawsza. Trzeba jakoś sobie poradzić z zarządzaniem, archiwizowaniem i posługiwaniem się nimi.

Dawniej wystarczyła fotokopiarka i segregator. To była metoda sprawdzona i szybka, zostawiała nas tylko z kolejnym naręczem papierów… oraz efektem ubocznym, jakim było składowanie dokumentów na niezaszyfrowanym dysku twardym kopiarki. Z kolei, gdy w życiu prywatnym korzystamy z punktów ksero, do poprzedniego punktu dokładamy kolejny – personel tej placówki.

A gdyby za pomocą techniki pominąć ten cały łańcuch i zrobić to własnoręcznie? Wykonanie zdjęć jest przecież proste, każdy może to zrobić. Jeśli dokumenty są od razu w formacie PDF, jest jeszcze łatwiej – po prostu wystarczy skopiować albo zapisać plik ze strony internetowej. Prosto, szybko, no i przede wszystkim wygodnie i bezpiecznie. Jakże może być inaczej, jeśli mamy kopie aż w tylu miejscach?

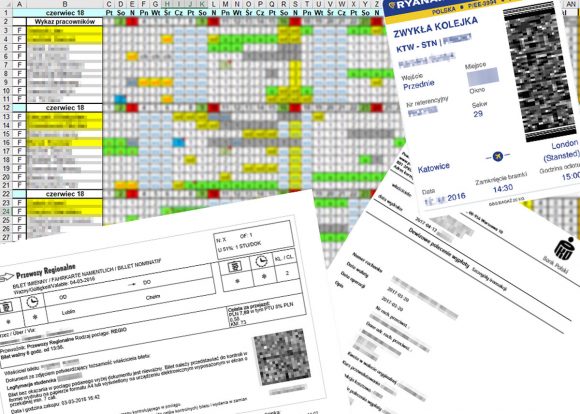

O ile w pewnych sytuacjach, gdy jednak musimy mieć ów „papier” – np. w pociągu czy na lotnisku – można to zrozumieć. Pozostawienie tych danych na długi czas już nie. A na taki pomysł wpadło niestety zaskakująco wiele osób, do których należały badane karty. Dotyczy to wręcz całych kolekcji dokumentów, bo oprócz sfotografowanych recept, zwolnień lekarskich i innego drobiazgu trafiały się w plikach PDF i formatach pakietów biurowych cięższe rzeczy, czyli choćby przelewy, rozpiski zmian wraz z danymi osobowymi. Poniżej (graf. 12) umieściliśmy taką zanonimizowaną próbkę dokumentów z różnych analizowanych kart.

Jednakże głównym problemem tutaj jest kontekst i fakt podpisywania przez takie informacje całego zbioru. Jest to wygodne z punktu widzenia analityka, bo w przypadku zdjęć z lotniska i podróży ta karta pokładowa pozwala określić, czy data dzienna była prawidłowo ustawiona i możemy wierzyć temu, co mówią metadane. Mało tego, nośnik staje się podpisany imiennie, czasami – jak w przypadku biletu kolejowego – dochodzi do tego numer legitymacji studenckiej/doktoranckiej, o ile już nie ma jej zdjęcia. Konsekwencje tego mogą więc być całkiem proste i niezbyt przyjemne, gdy przy okazji autor sfotografował wszystkie kąty w domu i jeszcze na dodatek samochód.

O ile jednak dosyć dobrze są znane sprawy wycieku danych z serwisów internetowych, o czym zresztą obficie informują media, o tyle omówione wyżej przypadki są poniżej progu zauważalności. Owszem, potencjalny zbiór osób, do których mogą dotrzeć takie informacje, jest mały w porównaniu z wyciekiem z internetu. Jednak z drugiej strony potencjalne ryzyko wcale nie jest pomijalne.

Telefony, telefony

W badanym zestawie kart prawdziwym królem analizowanych treści były karty z telefonów. Obejmowały nie tylko wszystko, co mogły dostarczyć aparaty fotograficzne, kamery drogowe, pendrive’y, ale też dużo więcej, jak wspomniane całe archiwa kontaktów w formie plików VCF, zawierające nie tylko numery telefoniczne, ale także maile oraz zdjęcia profilowe. Można powiedzieć, że to piękny mariaż sieci społecznościowych i synchronizowania przez sieć z tradycyjnym robieniem backupów, bo najczęściej były to zdjęcia profilowe z Facebooka. Nie były to też drobne zbiory. Z jednej z takich list wyciągnęliśmy skryptem 218 zdjęć zapisanych jako Base64 i zrobiliśmy z nich odpowiednio przefiltrowaną dla zachowania prywatności mozaikę.

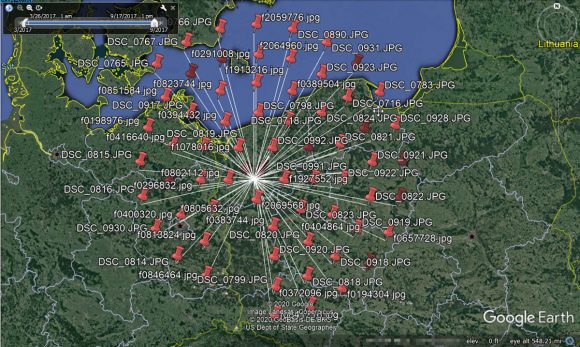

Ci bardziej odważni, gotowi skorzystać z dodatkowych możliwości swoich komórek, czyli dodawania współrzędnych geograficznych do robionych zdjęć, pozwolili nie tylko zidentyfikować swoje miejsce zamieszkania, ale też historię swoich podróży, a nawet i planu dnia. W tym przypadku wystarczy odpowiednio użyć funkcji związanych z wizualizacją linii czasu i wtedy nawet kilkadziesiąt zdjęć widocznych poniżej, a zrobionych z grubsza w jednym miejscu, umożliwia opowiedzenie spójnej historii kilku dni czy kilku miesięcy z życia.

Osobną kategorię stanowiły też oczywiście przypadki nieoczywiste, które nas zaskoczyły. Choćby karta ze zdjęciem wypełnionego dokumentu Die Arbeitsunfähigkeitsbescheinigung (czyli niemieckiego zwolnienia lekarskiego – na polskobrzmiące imię i nazwisko). Choć pozostała zawartość sugerowała zawiłą drogę, którą ten nośnik przebył do Polski, to była sporym zaskoczeniem, bo w pakiecie dostaliśmy też wizytówki lekarzy stomatologów, mapę okolic i sfotografowane niemieckie rozkłady jazdy.

Podobnie było też w przypadku innej karty, której polskość poświadczyły… pliki MP3, które okazały się kolekcją hitów disco polo! Tego gatunku muzyki było zresztą zaskakująco dużo, co w kilku wątpliwych przypadkach bardzo ułatwiło atrybucję. Nie żeby to było zaskoczenie – z badań CBOS wynika, że ponad 60% mieszkańców Polski raczej lubi bądź bardzo lubi ten gatunek muzyki. Gdy zaś przyjrzeć się poszczególnym grupom socjoekonomicznym, udział fanów zbliża się do 80%. Kończąc jednak temat socjologii w cyberbezpieczeństwie, należy stwierdzić, że można się tu pokusić o znacznie szerzej zakrojone wnioski.

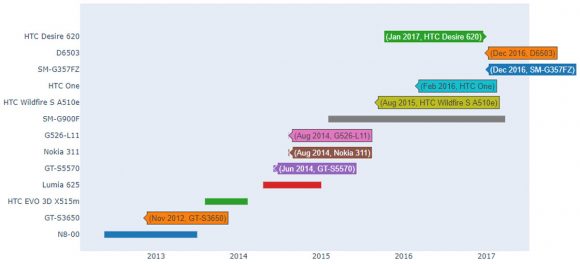

Duże zbiory, zwłaszcza gęsto opisane metadanymi, pozwalają na głębsze analizy także pod względem tego, jak zmieniały się urządzenia, z których korzystała dana osoba – oraz czym dysponują jej znajomi czy rodzina. W ten sposób na wykresie powyżej można prześledzić drogę od Nokii N8, przez HTC EVO, Nokię Lumię 625, po Samsunga Galaxy S5. Tak długie przedziały czasowe, które jednocześnie nie zachodzą na siebie, prawdopodobnie oznaczają, że właściciel korzystał z tego urządzenia codziennie. Jednocześnie te mikroskopijne piki to ledwie parę zdjęć udostępnionych przez rodzinę czy przyjaciół.

To oczywiście niewielki wycinek wszystkiego, co można wyciągnąć z karty. Daje to sporo tematów do przemyśleń, czy bezpiecznie jest pozostawiać gdziekolwiek nawet zablokowany telefon, ale z niezaszyfrowaną kartą.

Zalecenia

Choć to badanie ma spory potencjał rozrywkowy, bo przynosi wiele nietypowych historii, to jednak jego głównym celem było naświetlenie zagrożeń związanych z długą pamięcią, nomen omen, nośników flash. W ciągu swojego życia używamy kilku, może nawet kilkunastu z nich, często zapominając, co na nich zapisaliśmy. Jednak nasza niepamięć wcale nie oznacza, że one znikają. Co więc robić?

Przede wszystkim starajmy się zredukować liczbę nośników, których używamy, i regularnie stosować udostępniony przez SD Association program do formatowania. Równie dobre w tym przypadku będą opcje pełnego formatowania karty dostępne w ramach narzędzi systemów operacyjnych. W przypadku nośników używanych w kamerach, czytnikach e-booków i innego typu urządzeniach pozbawionych możliwości szyfrowania nie bójmy się też niszczyć starych kart. Nie są one drogie, w przeciwieństwie do naszych danych. A jak możemy wnioskować z powyższych przykładów, czasami zawierają dane, których nie chcielibyśmy nikomu ujawniać.

W przypadku telefonów, tabletów czy komputerów w miarę możliwości pamiętajmy o możliwości szyfrowania. Owszem, niesie to pewne ryzyko utraty danych w razie awarii telefonu, jednak przy obecnej dostępności rozwiązań chmurowych (Dropbox, OneDrive Microsoftu, Dysk Google i wiele innych podobnych rozwiązań) i niskiej cenie współczesnych pakietów internetowych spokojnie możemy scedować na nich backup urządzenia w terenie. Rozwiązanie to będzie zdecydowanie lepsze niż backupy metodami chałupniczymi (czyli gdy nam się przypomni) bądź pozostawienie spraw własnemu losowi. W przypadku komputerów bardzo dobrym rozwiązaniem będzie BitLocker to Go (jeśli mamy Windows Professional) lub VeraCrypt (jeśli używamy jakiegokolwiek komputera).

Jednak najważniejsza powinna być świadomość, że jakiekolwiek zapisywane na urządzeniach elektronicznych dane nie są nigdy całkowicie bezpieczne i zawsze może zdarzyć się sytuacja, że utracimy nad nimi kontrolę.

Komentarze

I zadnych nagich zdjec? Slaby set kart sie trafil zatem ;)

To były te nagie zdjęcia, czy nie?;-)

Ech, podaliście tyle, że w zasadzie umożliwiliście identyfikację dane małoczujnego pana od Z3S_33 – dr. inż. Sz. T. :)

Z malowniczego miasta B nad B?

Przypomina mi się sytuacja jak miałem odzyskiwać dane z sprzedanego dysku do sklepu komputerowego Dysk był sformatowany i nagrany Linux, nie pamiętam jaki ale z KDE, następnie ponownie sformatowany i zainstalowany Windows, przed sprzedażą też był tam Windows ale inna wersja.

Klientowi zależało głownie na zdjęciach i filmach z swoim ojcem (już nie żyjącym) bo nie miał więcej kopii – większość danych udało się odzyskać, a nawet bonusowe filmiki ;) które zapewne akurat nie było w jego intencji aby były odzyskane, zwłaszcza że to była osoba w rodzaju uduchowionych :D

głupie pytanie/prośba – możecie przygotować, dla ułomnych informatycznie, jak krok po kroku korzystać z VeraCrypt. Oczywiście zaraz odezwą się głosy, że jest youtube i super dokumentacja, ale jest masa ludzi dla których to jest za trudne

Oto szczegółowe poradniki, które powinny Ci pomóc (wystarczy skorzystać z jednego z nich):

https://www.dobreprogramy.pl/Ukryj-swoje-dane-szyfrowanie-na-Windows-z-VeraCryptem,News,70996.html

https://trybawaryjny.pl/abc-veracrypt-szyfrowanie/

http://slow7.pl/wujek-dobra-rada/item/154-bezpieczny-pendrive

1. pobierz veracrypt ze strony https://www.veracrypt.fr/en/Downloads.html

2. zainstaluj

3. otwórz

4. kliknij System

5. kliknij Encrypt System Partition/Drive…

6. kliknij Next

7. kliknij Next

8. kliknij Next

9. kliknij Next

10. wymyśl i wpisz hasło dwa razy DobreHasłoPowinnoZostacZbudowaneNaPodstawieFrazyLubZdaniaTakiegoJakTo

11. kliknij Next

12. kliknij Next

13. kliknij Next

14. kliknij Next

15. kliknij Encrypt

tutaj wersja z obrazkami https://www.howtogeek.com/howto/6169/use-truecrypt-to-secure-your-data/

udało się?

Polecam serię artykułów dotyczących TrueCrypta na nieistniejącym już blogu kryptopolonia.info. VeraCrypt jest niemal identyczny w użytkowaniu.

https://web.archive.org/web/20190317233531/http://kryptopolonia.info/szyfrowanie/truecrypt/

Narzędzia dla „ułomnych informatycznie” powinny raczej mieć opcję odzyskiwania hasła, czego TC/VC nie zapewnia. Takie narzędzia to w nieodpowiednich rękach szansa na utratę dostępu do danych, i to większa niż na ich wyciek przy braku szyfrowania.

>Nie są one drogie, w przeciwieństwie do naszych danych.

>przy obecnej dostępności rozwiązań chmurowych (…) spokojnie możemy scedować na nich backup urządzenia w terenie.

Z jednej strony mamy uważać na dane, z drugiej spokojnie wysyłać je nieszyfrowane komuś obcemu. Nie ma tu lekkiej sprzeczności?

>Rozwiązanie to będzie zdecydowanie lepsze niż backupy metodami chałupniczymi

Metody chałupnicze są często niestandardowe, a tym samym lepiej zabezpieczone, niż rozwiązania oficjalne, w których po jakimś czasie odkrywamy backdoory.

Nikt Ci nie broni samemu zaszyfrować dane przed wysłaniem do chmury. :)

> przy obecnej dostępności rozwiązań chmurowych (Dropbox,

> OneDrive Microsoftu, Dysk Google i wiele innych podobnych

> rozwiązań) (…) spokojnie możemy scedować na nich backup

> urządzenia w terenie.

Tylko jeżeli wcześniej dane wrzucimy do zaszyfrowanego silnym hasłem kontenera LUKS-a (wspiera funkcję Argon2!), a w ostateczności Veracrypta.

> Rozwiązanie to będzie zdecydowanie

> lepsze niż backupy metodami chałupniczymi

Nieprawda, zaszyfrowany LUKS-em/Veracryptem dysk twardy a na nim przyrostowa kopia zapasowa to rozwiązanie najlepsze, bo niezależne od właściciela cudzego komputera (tak się kiedyś nazywało to, na co marketingowcy uknuli nazwę „chmura”).

właściciela cudzego komputera (tak się kiedyś nazywało to, na co marketingowcy uknuli nazwę „chmura”

100/100

My kiedyś kupiliśmy set uszkodzonych kart i pendrive na testy odzyskiwania danych na alledrogo. Większość z nich udało się odzyskać a niektóre nawet wystarczyło włożyć do czytnika i dawały dostęp do danych. Ludzie nie dbają wogóle o prywatność, a sprzedawcy mają to głęboko w dup… Artykuł o tym jest na naszym blogu. Pozdrawiam z All Data Recovery

Gołe baby

Ale wy jesteście słabi ludzie. Ja nawet po pijaku robię lepszy resercz

Ryzyko to sprzedawanie kart, a nie ich używanie.

Kartę bardzo łatwo ukraść.

Kartę bardzo łatwo niepostrzeżenie skopiować.

Dlatego szyfrowanie *wszystkiego* co zapisujesz na dysku / karcie / nośniku pendrive jest *konieczne*

Niestety, producenci aparatów fotograficznych nie chcą tego wdrożyć:

https://it.slashdot.org/story/18/02/04/0355227/camera-makers-resist-encryption-despite-warnings-from-photographers

Ale jest bardzo ciekawy pomysł zmodyfikowanego firmware’u do aparatów cyfrowych:

https://sites.google.com/site/nxcryptophotography/home

Jaki miałby być cel powszechnego szyfrowania plików w aparatach cyfrowych?

Zabezpieczenie przez wpadnięciem danych w niepowołane ręce w razie zgubienia lub kradzieży sprzętu.

OMG 60 % polakow slucha disco-polo. TO gorsze niz obedna pandemia….

Największymi wygranymi są tu osoby sprzedające uszkodzone karty.

Świetny artykuł. Brakuje w nim tylko jednej rzeczy: załącznika ze źródłami użytych skryptów, tak aby każdy chętny mógł sobie Wasze badania powtórzyć na posiadanych przez siebie nośnikach.

Przyłączam się do prośby. Nie myśleliście, żeby udostępnić skrypty?

Często bywa, że ktoś wyrzuca już uszkodzony pendrive lub inny nośnik. Wtedy najlepiej go fizycznie uszkodzić. W większości aparatów i nowszych Androidach nie ma problemu, bo jest bezpieczne usuwanie lub szyfrowanie. Najczęściej dane zostają na kartach/pendrive’ach używanych pod PC/laptopem.

Ja zawsze taki nośnik jeżeli już by miał trafić do innych rąk to nadpisuje go w pełni z poziomu systemu Linux.

dd if=/dev/urandom of=/dev/sdX bs=512 status=progress

To w pełni wystarcza, bo nadpisuje wszystkie dane losowymi.

kiedyś udało mi się znaleźć w pojemniku na elektro złom w markecie budowlanym dysku HDD z laptopa całą dokumentację kancelarii prawnej. Akty notarialne, pozwy, wnioski do sądu i oczywiście niewiarygodnie dużo wszelkiego rodzaju danych osobowych wraz z numerami dokumentów tożsamości itp.

A to wszystko nawet nie zostało skasowane, po prostu ktoś wyciągnął dysk z laptopa i go wyrzucił. Do tak skrajnej nieodpowiedzialności potrafią się posunąć osoby które powinny dbać o dane osobowe.

W przypadku danych bardzo wrażliwych najlepiej ich nie zapisywać. A jeśli już trzeba to po użyciu nośnika:

– usuwamy obudowę,

– z PCB wyłuskujemy wszystkie układy,

– dla pewności wyłuskujemy też elementy pasywne mogące przecież zawierać układy scalone,

– wyłuskane elementy mielimy na piasek młotkiem,

– PCB tniemy norzycami do metalu na poł od 5 do 10 razy,

– powstały materiał pyłopodobny spuszczamy partiami do kanalizacji w czterech różnych toaletach w odstępach co najmniej kilkudniowych,

– na wszelki wypadek obudowę niszczymy podobnie i rozpraszamy czasoprzestrzennie w kilku kubłach na śmieci.

Finalnie, ze zdrową dozą niepewności mamy nadzieję, że nikt tego nie wyłowi i nie poskłada w całość…

O ile zdaję sobie sprawę, że twój komentarz miał być raczej sarkastyczny… ale ziarnko prawdy w nim jednak jest. O ile niszczenie PCB zazwyczaj nie jest konieczne, a 99% komponentów nie posiada możliwości retencji danych – jeśli chcesz być absolutnie pewien, młotkuj aż ci naskórek poschodzi. Zresztą, nigdy nie wiesz (bez sprawdzenia, o ile producent nie był uprzejmy zetrzeć identyfikacji), czy ten czip to sterownik silnika, czy może bufor flash…

Ja osobiście używam palnika do lutowania. Efekty w zupełności zadowalające – i mówię tu całkiem serio. Oczywiście odnoszę się tu do nośników flash i im podobnych – dysków HDD zwyczajnie nie oddaję, bo lubię sobie z nich robić 'sztukę awangardową’ (zresztą, kto chce kupić używany dysk talerzowy?).

Jeszcze jeden dobry argument za niszczeniem nośników: po 6~10 latach eksploatowania, nośnik który pierwotnie kosztował nawet 300,- nie jest wart 1/10 tej kwoty — nie tylko przez eksploatację, ale też dzięki postępowi technologicznemu (komu potrzebny pendrive USB 1.1?). Sprzedawanie takich nośników wydaje się zupełnie nie mieć sensu finansowego…