Mimo wielu wysiłków ludzkości nadal używamy wszędzie haseł. Nawet najnowsze wdrożenia technologii passwordless pomagają nam zastąpić zaledwie mały procent posiadanych poświadczeń. Jak zatem ułatwić sobie firmowe życie z setkami haseł?

Pierwszym i oczywistym pomocnikiem w zarządzaniu hasłami, jaki pewnie przychodzi każdemu do głowy, jest manager haseł. Ułatwia zapamiętywanie, pomagając posiadać różne hasła w różnych serwisach, podpowiada mocne hasła, można go nakłonić do wpisywania haseł za nas a czasem także ostrzeże przed tym, że nasze hasło gdzieś wyciekło. Używanie managera haseł ma wiele zalet i stanowi duży postęp w stosunku do czasów, gdy mieliśmy jedno hasło do wszystkiego i trzymaliśmy je we własnej pamięci. Choć świetny do zastosowań prywatnych, nie rozwiąże jednak wszystkich problemów związanych z zarządzaniem hasłami w firmach.

PAM kontra managery

Systemy zarządzania hasłami uprzywilejowanymi zostały zbudowane po to, by ułatwić życie i podnieść poziom bezpieczeństwa w średnich i większych organizacjach. Choć podstawowe problemy z hasłami pozostają tam takie same, to pojawiają się dodatkowe, jak chociażby wymuszanie złożoności haseł, wymuszanie rotacji haseł, udostępnianie haseł czy zapewnienie rozliczalności całego procesu zarządzania hasłami. Co zatem potrafi PAM (ang. Privileged Access Management), a czego nie potrafi manager haseł? Do zalet PAM-a na pewno można zaliczyć:

- ukrywanie treści haseł przed użytkownikami – nie da się hasła wyłudzić, jeśli użytkownik go nie zna (system sam używa haseł, jeśli użytkownik ma do nich uprawnienia),

- automatyczna rotacja haseł – system potrafi samodzielnie zmieniać hasła, bez angażowania do tego procesu administratorów,

- automatyczne wymuszanie złożoności hasła, także w systemach, które nie mają takiej funkcji,

- audytowalność – można sprawdzić, kto, kiedy i w jakich okolicznościach uzyskał dostęp do danego hasła.

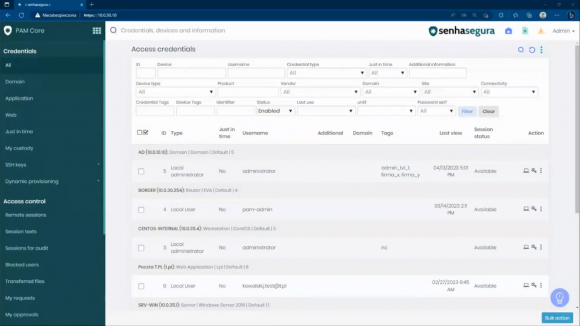

To oczywiście nie wszystkie zalety tej platformy. O różnicach między managerami haseł a systemami PAM oraz o problemach z hasłami i sposobach ich rozwiązywania możecie posłuchać, oglądając webinar „Psychologia haseł”, prowadzony przez Kamila Budaka i Piotra Spiecha z Senhasegura (Kamil był też niedawno gościem Rozmowy Kontrolowanej). Możecie także zobaczyć, jak wygląda konsola do zarządzania systemem PAM i poznać inne przydatne funkcje tej platformy.

Jeśli szukacie argumentów, by przekonać firmę do wdrożenia rozwiązania klasy PAM i ułatwienia życia IT, to ten webinar będzie ich bardzo dobrym źródłem. Trzymamy kciuki za powodzenie projektu!

Powyższy artykuł jest tekstem sponsorowanym, za którego publikację otrzymujemy wynagrodzenie, ale webinar obejrzeliśmy tak czy inaczej, bo Kamil i Piotr sensownie opowiadają o tych rozwiązaniach.

Komentarze

Niestety, PAM-y wyglądają tak pięknie na papierze. W praktyce okazuje się, że:

1) Nie ma akurat integracji z połową, jak nie 3/4 rozwiązań, które używasz w firmie

2) Dopisanie własnej integracji to droga przez mękę

3) Twój przypadek użycia nie jest wspierany.

4) Zarządzanie PAM-em to kolejna upierdliwość (i kolejny krytyczny system do utrzymania).

5) O różnych wewnętrznych upierdliwościach poszczególnych systemów nawet nie wspomnę.

I okazuje się, że zamiast wdrażać PAM-a w firmie wdrażasz firmę w PAM-ie.

Tak, wdrażałem kilka PAM-ów i miałem do czynienia z większą ich liczbą.

Nie mówię, że one nie mają zalet, ale mają też sporo wad.

Podstawowa wada PAMów na runku jest taka że prawie nigdy nie są prawidłowo zaimplementowane uprawnienia na serwerze na którym siedzi sam PAM – połowa usług z pełnym domain adminem, privesc często jeszcze łatwiejszy niż na gołym Windowsie z Okta czy innym tworem.

Co do reszty zgadzam się ale to wina jak dziś sie developuje soft – firmy chcą kupić gotowca – robią duże przelewy do Silicon Valley na produkty które sprawiają wrażenie gotowych tylko na papierze a w praktyce standardowy Agile – produkty nie skończone tam gdzie nie widać od razu i bez większości dokumentacji.

Do tego firmy kupujace łudzą się że można mieć produkt szyty na miare kupując SaaSy, nie robiąc żadnego developmentu in house. W praktyce pewnie to drugie było by dużo tańsze biorąc też pod uwagę knowhow i zbudowane ogólne kompetencje które można by wykorzystać w innych działach.

@nusch

W punkt a nawet w trzy punkty, pełna zgoda.

Od drugiego akapitu Twój komentarz wręcz powinien być lekturą obowiązkową dla podejmujących decyzje odnośnie dysponowania budżetem na IT.

PS. A pierwszy akapit dla typów robiących konfiguracje, jakkolwiek w danej firmie się nazywają (kiedyś to byli administratorzy, ale teraz to różnie bywa).

Dokładnie tak :)

Moglibyście chociaż raz rozwinąć skrót PAM, jeśli to adresujecie do ludzi, którzy nie są w tym biegli.

Dzięki za sugestię, zrobione.

„ukrywanie treści haseł przed użytkownikami”

jak to niby działa? jeśli ten PAM nie działa na zasadzie autouzupełniania haseł to mam wątpliwości czy da się go zintegrować z dziesiątkami zewnętrznych serwisów używanymi w firmie

a jeśli działa no to zbadaj element i elo

To nie tak. Upraszczając – logujesz się do PAM-a, wybierasz konto, z którego chcesz skorzystać, dostajesz plik z definicją połączenia RDP, albo ssh, za pomocą którego nawiązujesz połączenie z „proxy”, z którego jest nawiązywane w twoim imieniu połączenie z systemem docelowym. W ten sposób korzystasz z zapisanycn poświadczeń, ale ich nie znasz.

firmowy MITM coś pomiędzy

no super rozwiązanie

Trochę tak. Ale PAM poza przechowywaniem hasła, również nim zarządza – zmienia cyklkcznie, dba o odpowiedni stopień skomplikowania itd. W normalnej sytuacji hasła nikt nie zna, bo od razu po dodaniu go do PAM-a jest zmieniane. A z drugiej strony, masz rozliczalność działań na poziomie samego PAM-a.

Jeden wielki SPOF

Zeby bylo prosciej: pamy nie tylko sa mile widziane przez knf ale tez przez kontrahentow (w innych, rownie waznych branzach). Z innego powodu cyberark by nie mial takiego brania.