O problemach powodowanych przez ransomware na gruncie polskim słyszymy zwykle w kontekście ataków na użytkowników domowych. Instytucje, które padły jego ofiarą, starają się unikać rozgłosu, ale Starostwu Powiatowemu w Oleśnicy to się nie udało.

Najpierw ktoś zaalarmował lokalne media, że „z niewiadomych przyczyn zniknął system, za który podatnicy zapłacili 2,6 mln złotych”. Chodziło o Zintegrowany System Informacji Przestrzennej (ZSIP) wdrożony w 2011 r. i sukcesywnie rozbudowywany przez Starostwo Powiatowe w Oleśnicy. System nie byle jaki, bo obejmujący kilka tematycznych serwisów, w tym także mapowych, jak np. geoportal mieszkańca i turysty. Podatnicy nie lubią, gdy coś, za co – w swoim mniemaniu – zapłacili, przestaje nagle działać, redaktorzy portalu MojaOlesnica.pl wszczęli więc śledztwo (inna sprawa, że na oficjalnej stronie powiatu można znaleźć następującą informację dotyczącą kosztów stworzenia systemu: „Całkowita wartość projektu wynosi 2.808.473,40 PLN, a dofinansowanie z Europejskiego Funduszu Rozwoju Regionalnego: 2.281.541,31 PLN”).

Tak wyglądał ZSIP, źródło: Internet Archive

Ransomware w akcji

Dziennikarze dość szybko ustalili, że „system starostwa został przejęty przez hakerów, którzy domagają się okupu”. Lekkie pomieszanie pojęć, bo z artykułu wynika, że tak naprawdę jeden z urzędowych komputerów padł ofiarą złośliwego oprogramowania. Sprawa wydała się nam jednak na tyle interesująca, że postanowiliśmy przyjrzeć się jej bliżej. Wysłaliśmy do starostwa kilka pytań, na odpowiedź czekaliśmy około tygodnia. Informacji udzielił nam Wojciech Kociński, Starosta Powiatu Oleśnickiego. W nadesłanym przez niego e-mailu można przeczytać, że

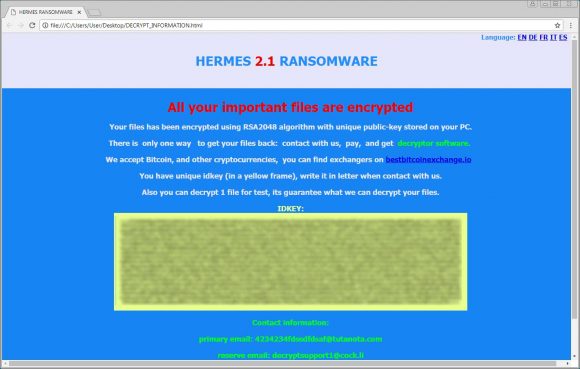

Atakiem hakerskim został objęty jeden komputer, który nie był podłączony do żadnej sieci wewnętrznej, problem dotyczy Wydziału Geodezji, Kartografii i Katastru. Atak nastąpił prawdopodobnie w weekend 30.06 – 01.07. 2018 r., a oprogramowanie złośliwe nosi nazwę Hermes. Atakujący domaga się równości 1200 USD w kryptowalucie bitcoin. Nie mamy pewności, w jaki sposób doszło do przejęcia kontroli nad komputerem, oczekujemy, że sposób ataku zostanie ustalony podczas śledztwa.

Zatrzymajmy się w tym miejscu na chwilę i zastanówmy, jak mogło dojść do infekcji. Z ustaleń ekspertów wynika, że najnowsza wersja Hermesa (oznaczona przez autora numerem 2.1), rozpowszechnia się za pośrednictwem e-maili informujących o fakturze do zapłaty. Aby otworzyć załączony dokument Worda, potencjalna ofiara musi wpisać podane w wiadomości hasło (sztuczka mająca utrudnić wykrycie złośliwego pliku przez mechanizmy zabezpieczające). Po wprowadzeniu hasła użytkownik zostaje zaatakowany komunikatem „Włącz zawartość”. Wykonanie tego polecenia skutkuje pobraniem i uruchomieniem trojana AZORult, który ściąga na komputer ransomware. Dalszego scenariusza możecie się sami domyślić – Hermes szyfruje pliki (w odróżnieniu od innych tego typu szkodników, nie zmieniając nazw) i umieszcza na dysku informację o możliwości ich odzyskania po uiszczeniu odpowiedniej opłaty.

Żądanie okupu wyświetlane przez najnowszą wersję Hermesa, źródło: Bleeping Computer

Warto zauważyć, że pierwsza wersja tego ransomware’u doczekała się już sprawnie działającego dekryptora. Tuż po odkryciu szkodnika jeden z badaczy przeprowadził transmisję na żywo, analizując jego budowę i sposób działania za pomocą technik inżynierii wstecznej, co przyśpieszyło powstanie narzędzia pozwalającego odzyskać zaszyfrowane pliki. W mailu, który otrzymaliśmy w odpowiedzi na nasze zapytanie, można przeczytać, że „Starostwo Powiatowe w Oleśnicy nie zamierza zapłacić żądanej kwoty”. Należy więc przypuszczać, że urzędowy komputer padł ofiarą Hermesa 2.0 lub 2.1, których to wersji eksperci jeszcze nie rozpracowali.

Inne wektory ataku*

Jak się dowiedzieliśmy z serwisu MojaOlesnica.pl, podczas ostatniej sesji Rady Powiatu Oleśnickiego wicestarosta Piotr Karasek powiedział: „Znam się na informatyce. W swojej praktyce miałem podobny atak. Nie zawsze ma on miejsce poprzez odczytanie załącznika w mailu. Tu zostało złamane hasło przez bota – zewnętrzny program”. Rozważmy więc inne wektory ataku Hermesa na ZSIP.

Jeśli na urzędowym komputerze nikt nie odbierał poczty i nie otwierał podejrzanych załączników, to do infekcji mogło dojść za pośrednictwem złośliwego pliku, choćby i dokumentu Worda, dostarczonego na pendrivie i nie byłby to jakiś wyjątkowy przypadek. Dokument może, ale wcale nie musi być zabezpieczony hasłem. Jako pierwszy może zostać pobrany całkiem inny szkodnik (jak w omawianym wyżej przypadku), ale równie dobrze zaszyty w pliku skrypt może ściągnąć od razu Hermesa. Zwróćcie uwagę na to, że starosta w przesłanym do nas mailu napisał, że zaatakowany komputer „nie był podłączony do żadnej sieci wewnętrznej” oraz „nie znajdował się w żadnej sieci starostwa” – to nie oznacza, że był odizolowany od internetu (jeśli by tak było, to jak z ZSIP-u korzystaliby jego użytkownicy? przypominamy, że system był dostępny online).

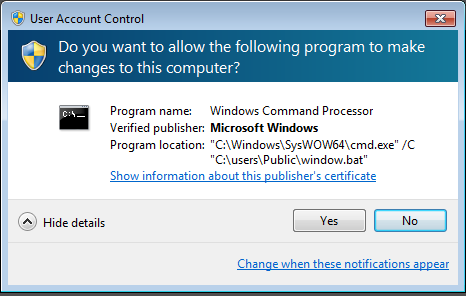

W połowie marca eksperci z Malwarebytes Labs poinformowali, że Hermes może się rozprzestrzeniać nie tylko za pomocą spamu. Okazało się bowiem, że twórcy niezbyt popularnego zestawu exploitów GreenFlash Sundown wyposażyli go w możliwość wykorzystania odkrytej niewiele wcześniej luki we Flash Playerze, oznaczonej jako CVE-2018-4878, a grupa Lazarus (łączona zresztą z rządem Północnej Korei) zaczęła z jego pomocą dystrybuować interesującego nas szkodnika. Mamy w tym przypadku do czynienia z typowym atakiem drive-by download – niczego nieświadomy użytkownik odwiedza stronę internetową zawierającą złośliwy kod (pozornie nieszkodliwą, ale zhakowaną przez atakujących lub po prostu przez nich stworzoną), następuje przekierowanie do serwera, na którym umieszczono exploity. Te ostatnie wykorzystują luki w zabezpieczeniach (w naszym przypadku – niezałataną wtyczkę do przeglądarki), na dysk zostaje pobrany plik wykonywalny. Hermes 2.1 zapisuje się do katalogu Temp pod nazwą svchosta.exe i nawet nie za bardzo się ukrywa – użytkownikowi może się wyświetlić np. taki komunikat:

Ostrzeżenie wyświetlane przez UAC, źródło: Malwarebytes Labs

Inna sprawa, że kliknięcie przycisku „No” i tak nie uchroni ofiary przed zaszyfrowaniem plików. Z dokładnym przebiegiem infekcji możecie się zapoznać na blogu Malwarebytes Labs, tutaj zasygnalizujemy tylko, że ransomware dopisuje się do Autostartu, co daje mu unikalną możliwość szyfrowania nowych plików podczas uruchamiania systemu. Pewne jest jedno: Hermes nie mógł „wskoczyć” na dysk samodzielnie, ktoś musiał otworzyć złośliwy dokument dołączony do maila (co wicestarosta wyklucza), dostarczyć taki plik na pendrivie albo odwiedzić zainfekowaną stronę internetową – innych sposobów dystrybucji tego szkodnika eksperci nie odnotowali.

Teoretycznie system można byłoby zaatakować także za pośrednictwem RDP (ang. Remote Desktop Protocol), czyli z wykorzystaniem zdalnego pulpitu, jeśli nikt nie zadbał o ustawienie mocnego hasła. Przejęcie kontroli nad urzędowym komputerem pozwoliłoby przestępcom umieścić ransomware bezpośrednio na nim – zdarzały się już tego typu ataki z użyciem innych szkodników szyfrujących pliki, co opisali np. analitycy z firmy Sophos.

Niepełny backup odesłał ZSIP do lamusa

Dalsza część wiadomości od Starosty Powiatu Oleśnickiego nie napawa optymizmem. Można się z niej dowiedzieć, że

Starostwo nie posiada specjalnych procedur w zakresie zapobiegania infekcjom złośliwego oprogramowania, natomiast sieć starostwa jest zabezpieczona urządzeniem klasy UTM; sieć geodezyjna zabezpieczona jest firewallem. W ramach dofinansowania ze środków zewnętrznych planujemy w najbliższym czasie wymianę UTM. Jesteśmy w posiadaniu oprogramowania antywirusowego na komputery stacjonarne. Zaatakowany komputer nie znajdował się w żadnej sieci starostwa i w związku z tym nie był objęty dodatkowymi zabezpieczeniami.

[…] Posiadana kopia systemu ZSIP okazała się niewystarczająca, a system ZSIP jest zasilany okresowo danymi z innych systemów. Starostwo jest w posiadaniu kopii danych wykorzystywanych w w/w systemie. W związku z planowanym zakończeniem wdrażania „E-Urzędu” nie warto naprawiać dotychczasowego systemu. Całkowicie nowy system i jego konfiguracja nastąpi zgodnie z zakończonymi przetargami.

Innymi słowy, osoby odpowiedzialne za obsługę systemu nie opracowały solidnej strategii tworzenia kopii zapasowych, w wyniku czego ZSIP, na który – przypomnijmy – wydano ponad 2,8 mln zł, idzie w odstawkę. Raczej nie powinno tak być. Niepokoi też brak jakichkolwiek procedur zarządzania podobnymi incydentami.

Ryzyko wycieku danych

Z informacji dostępnych na oficjalnej stronie powiatu wynika, że z serwisów tematycznych ZSIP można było korzystać „w sposób całkowicie swobodny lub po uprzednim zarejestrowaniu się w systemie i poprawnym zalogowaniu”, czyli rejestracja nie była wymagana, ale chętni mogli założyć konto. Obok części publicznej istniała też część służbowa, przeznaczona „do celów wspomagania realizacji zadań nałożonych na administrację publiczną”, z której mogli korzystać „pracownicy ściśle określonych instytucji (urzędy, służby, straże, samorządowe jednostki organizacyjne) przy zastosowaniu mechanizmów bezpiecznego dostępu”. Wydaje się więc, że w systemie mogły być przechowywane dane osobowe jego zarejestrowanych użytkowników. Jednak starosta Wojciech Kociński zapewnia:

Na zaatakowanym komputerze nie znajdowały się żadne dane osobowe, jedynie dane publiczne, dostępne dla wszystkich. Brak jest jakiegokolwiek zagrożenia utraty danych osobowych. Organy ścigania zostały poinformowane o zaistniałej sytuacji, zostało złożone zawiadomienie o popełnieniu przestępstwa do oleśnickiej prokuratury, UODO nie informowano, ponieważ nie było takiej potrzeby.

Jak zwykle w podobnych przypadkach, o skomentowanie zaistniałej sytuacji poprosiliśmy Urząd Ochrony Danych Osobowych. Odpowiadając na nasze zapytanie, rzeczniczka prasowa Agnieszka Świątek-Druś podkreśliła, że opisywaną sprawę UODO „zna jedynie z doniesień medialnych”.

Nie mając szczegółowych informacji o niej, można jedynie wskazać, że starostwo powinno przeanalizować zaistniałą sytuację z uwzględnieniem art. 33 ogólnego rozporządzenia o ochronie danych (RODO).

Przepis ten stanowi, że w przypadku naruszenia ochrony danych osobowych administrator bez zbędnej zwłoki – w miarę możliwości nie później niż w terminie 72 godzin po stwierdzeniu naruszenia – zgłasza je Prezesowi Urzędu Ochrony Danych Osobowych, chyba że jest mało prawdopodobne, by naruszenie to skutkowało ryzykiem naruszenia praw lub wolności osób fizycznych. Z ryzykiem naruszenia praw i wolności osób fizycznych mamy do czynienia m.in. wówczas, gdy naruszenie, do którego doszło, może skutkować dla nich fizyczną, materialną lub niematerialną szkodą. Chodzi tu np. o sytuacje, w których naruszenie może prowadzić do kradzieży tożsamości, straty finansowej, nadużycia finansowego czy też naruszenia tajemnic prawnie chronionych.

Celem zgłaszania naruszeń Prezesowi Urzędu Ochrony Danych Osobowych jest m.in. dokonanie przez organ nadzorczy oceny, czy administrator prawidłowo wypełnił obowiązek zawiadomienia o naruszeniu osób, których dane dotyczą, o ile faktycznie wystąpiła sytuacja, w której, zgodnie z art. 34 RODO, ma obowiązek to zrobić.

Zgodnie bowiem z powołanym art. 34 RODO, jeżeli naruszenie ochrony danych może powodować wysokie ryzyko naruszenia praw i wolności osób fizycznych, administrator bez zbędnej zwłoki o zaistniałej sytuacji musi też poinformować osobę, której dane dotyczą (chyba że spełniony został jeden z warunków, o których mowa w ust. 3 tego artykułu).

Jednocześnie raz jeszcze warto zaznaczyć, że nie każde naruszenie ochrony danych wymaga poinformowania Prezesa Urzędu Ochrony Danych Osobowych oraz osób, których dane dotyczą. Jeżeli jest mało prawdopodobne, że naruszenie będzie skutkowało naruszeniem praw i wolności osób, to powinno ono być odnotowywane jedynie w wewnętrznym rejestrze naruszeń prowadzonym przez administratora (w którym powinien on odnotowywać wszystkie przypadki naruszeń), a ocena prawdopodobieństwa naruszenia praw lub wolności odpowiednio udokumentowana.

W wielu przypadkach związanych z zaszyfrowaniem danych przez oprogramowanie typu ransomware celem bywa nie uzyskiwanie jakichkolwiek danych, a jedynie wyłudzenie okupu. Dlatego w każdym przypadku administrator powinien przeprowadzić gruntowną analizę sytuacji i ocenić prawdopodobieństwo wystąpienia ryzyka naruszenia praw lub wolności osób, których dane dotyczą. Jeżeli ocena ta wskazuje, że to prawdopodobieństwo jest małe, wówczas administrator, zgodnie z art. 33 ust. 1 RODO, nie ma obowiązku zgłoszenia naruszenia Prezesowi Urzędu Ochrony Danych Osobowych.

Czy w omawianym przypadku faktycznie nie było potrzeby informowania UODO o incydencie? Rzeczniczka napisała, że „w związku z doniesieniami prasowymi Prezes Urzędu Ochrony Danych Osobowych 14 sierpnia 2018 r. zwrócił się do Starostwa Powiatowego w Oleśnicy o przesłanie bardziej szczegółowych informacji dotyczących zaistniałego zdarzenia”. Będziemy trzymać rękę na pulsie i poinformujemy, jeśli dowiemy się czegoś nowego. Liczymy też na to, że inne instytucje wyciągną naukę z opisanej sytuacji i nie popełnią podobnych błędów.

* Zaktualizowaliśmy artykuł z uwagi na dodatkowe informacje dostarczone nam przez naszych Czytelników.

Komentarze

Wszyscy wiemy, że rządowe komputery są, jak ser.

No ale kopie waznych programow powinny byc.

Jak im popsuja sie Windowsy to beda musili kupic nowy ?

Nie tyle, że będą musieli, ALE zawsze tak robią! Wręcz błagają przypadek aby system się wywalił z byle powodu, bo już jest powód pisania o zakup nowszej zabawki za pieniądze podatnika! Tak działają urzędy w Polsce!

> jest jak ser…

Holenderski czy Szwajcarski? :-P

Śmierdzą czy żolte?

I te podsumowanie z RODO, jakby UODO miało być złotym środkiem na ransomware… po co, to już jakieś zboczenie rodem z brukseli.

Zboczenie jest rodem z Polski. Bruksela porządkuje zasady ochrony danych osobowych. Ci, którzy tego nie rozumieją lub boją się zmian w swoim bajzlu, robią z RODO piekielnego straszaka. To lenistwo i strach to jest właśnie polskie zboczenie.

W tym przypadku zboczenie przejawiło się tym, że luki w procedurach zapewnienia ciągłości działania, przykrywa się „straszeniem RODO”.

Zmiana decyzji swiadczy o ciaglosci wykonywania zadania (: mawial plutonowy Dybowski z jedn.woj. Braniewo…

Jakby mieli spełnione wszystkie wymogi Rodowicz to by dzisiaj nie mieli problemu. Na pewno z kopiami bezpieczeństwa. Rodowicz zmusza do zabrania się do roboty działy IT.

Pieniążki łatwo przyszły i łatwo odeszły wszak to niczyje pieniążki bo publiczne, sprawa dla prokuratury i twórcy systemu jako podejrzanego :)

U kumpla w pracy podobna sprawa… Ktoś pobrał plik z faktura (rar) i zaszyftowalo całą sieć. Informatyk przywrócił jakoś backupy sprzed miesiąca…

Zgadnijcie co się stało kilka tygodni później?

Znowu pracownik rozpakować jakiegoś rara z niby faktura…

Znowu przywracanie danych. Szef nawet doplacil za jakieś robienie bacupu w chmurze w locie. Tylko zastanawia mnie czy ujął to w RODO…

Ale co soft na switchach zakryptowalo, kable czy karty sieciowe?

Może wszystkie komputery w sieci lokalnej?

A jak traktować tę wypowiedź wicestarosty: „Znam się na informatyce. W swojej praktyce miałem podobny atak. Nie zawsze ma on miejsce poprzez odczytanie załącznika w mailu. Tu zostało złamane hasło przez bota – zewnętrzny program.”?

To oczywiste – „bot-zewnętrzny program” zgadywał hasła do usług znajdujących się na PC będącym offline

Co w całokształcie wypowiedzi vice starosty, świadczy o jego wybitnej znajomości zagadnień informatyki! Ale już tak bywa, że „myszotłuk” ma wysokie mniemanie o swojej wiedzy, bo wie jak z internetu zainstalować ccleaner’a czy pobrać załącznik z poczty elektronicznej! Dlatego poziom bezpieczeństwa sieci informatycznych w Polsce jest jaki jest i idzie ku gorszemu! Nawyków „windziarza” wyniesionych z dzieciństwa nie oduczysz! No chyba, że poprzez lobotomię!

Mógłby, ale za pomocą nośnika z wirusem skoro offline metodą brutal forse..

hahaah :D najlepsze, że po tym incydencie zwrócili się do firmy, która dostarczyła kupę danych do tego systemu z pytaniem, czy nie mają u siebie kopii tych danych, żeby im ponownie udostępnić…szkoda, że do tej pory za te pierwotnie otrzymane dane nie zapłacili :P ciekawe gdzie poszła kasa, prokurator miałby tam co robić :P

„Aby otworzyć załączony dokument Worda, potencjalna ofiara musi wpisać podane w wiadomości hasło (sztuczka mająca utrudnić wykrycie złośliwego pliku przez mechanizmy zabezpieczające). ”

Tak jakby k*rwa nie mozna bylo wymusic na AV w systemie poczty, zeby w ogole blokowal archiwa zabezpieczone haslem. Toz to nawet ClamAV ma to z 10 jak nie wiecej lat.

Wujek,

a jak ktos wysle Ci archiwum z slodkimi kotkami bo tez maja byc blokowane?

Dobre rozwiazanie to EDUKACJA pracownikow, wiekszosc atakow polega na niewiedzy i niedouczeniu pracownikow, nie tylko IT a z innych dzialow tez.

Archiwum RAR „z” słodkimi kotkami? Na służbowy mail organizacji publicznej? Serio? W takim miejscu blokowałbym każdy mail z RARem w załączniku. Bez wyjątku.

To co jest w zalaczniku nie ma znaczenia, czy to bedzie slodki kotek, faktura, pdf, arkusz kalkulacyjny. Blokownie podejrzanych plikow tak, w drugim etapie SWIADOMOSC operatora systemu operacyjnego a tutaj pozostaje ciagla edukacja.

Mdli mnie jak slysze takie brednie.

Z rozkaldu normalnego wynika ze zawsze bedzie ktos nieedukowalny. I ten ktos hakerom wystarczy. Najlepsi sepece IT to oczywiscie tacy ktorzy maja rozwiazanie typu: wyslij maila do wszystkich zeby nie klikali tu i nie klikali tam…

Slyszales zeby ktos zaszyfrowal swoj sprzet poprzez klikniecie na zalacznik maila w Androidzie, iOS, Linuxie? No wlasnie. Przyczyna zrodlowa to trzy slowa: Windows jest wujowy.

Jasne Windows jest zly ;)

To dopiero mdli…

Niestety niektórzy są tak odporni na wiedzę , że zablokowany prze Antywirus mail, który otrzymał w temacie przedrostek [ZAINFEKOWANY] nie pomógł. W treści wyraźna informacja, że mail zawiera złośliwe oprogramowanie i został zabolkowany. Pani dzwoni i pyta, dlaczego nie może otworzyć załącznika. Wchodzę, patrzę i nie wierzę. Ja pytam czy czytała treść maial i odpowiedź „No tak, ale nie chce się ten załącznik z Fakturą otworzyć” Ręce mi opadły… Dodam że przy każdym wykrytym takim przypadku rosyłam na ekrany pracowników komunikat, który ttzeb potwierdzić, że został przeczytany bo inaczej nie zniknie. Ta sama Pani. Pytam czy czytała ten komunikat, ponieważ dokladnie opisałem jak są „kamuflowane” podejrzane maile i zawartość itp… „Nie no po co, przecież dzwoniłeś żeby nie otwierać, to nie czytałam” Co począć z takimi przypadkami?

@Sosna jedyny ratunek to wysłać albo samemu zrobić szkolenie (o ile posiadasz skile nauczycielskie czyt. cierpliwość oraz umiejętne, długotrwałe i efektowne tłumaczenie komuś rzeczy dla ciebie oczywistych, jak zobaczy i „dotknie” to się „naumie”

Dużo się mówi o Ransomware i atakach hakerskich, jednak rzadko kiedy prezentuje się konkrety w postaci cyfr. Dobry, rzetelny artykuł!

Gdzie jest moje 300 baniek?!

Są ważniejsze rzeczy, niż Twoje 300 baniek ;]

Na przykład szejset baniek :)

Informatyka ma 50 lat, wirtualizacja jakieś 25, a ludzie się dalej nie nauczyli, że maili/załączników wysłanych z poza wewnętrznej sieci firmy, nie wolno otwierać poza wirtualizacją.

Czy tylko mi się wydaje, że społeczeństwo łapie regres zamiast progresu?

Akurat, to, że to firma czy tam organizacja publiczna, to bym olał. Przecież od 1960 roku w polszy w urzędach i wszystkim co publiczne pracują tylko Grażynki, Mariany, kuzyni, bracia, siostry, wujkowie, rodzina i przyjaciele. Przecież żeby to gówno wznieść na jakiś poziom, na JAKIKOLWIEK poziom, trzeba było by natychmiastowo zwolnić z roboty 3 000 000 ludzi. Ch. D. I kamieniu kupa, to jest NAJLEPSZE jakie tylko ktokolwiek mógłby wymyślić określenie sektora publicznego w polszy, na KAŻDYM jednym etapie.

Zresztą, to najpierw wymagało by reformy szkolnictwa, chyba najgorszego, o jakim mógłbym pomyśleć. Wystarczy zrobić liceum 3 lata, licencjat 1.5 roku, żeby mieć 8 lat pracy i gniazdko w ZUSie. Hahaha. Ehh…

Zastanawia mnie dlaczego ktoś odbierał by pocztę na serwerze hostującym ten serwis. W prawdzie ten system działał ociężale jakby był u Grażynki zainstalowany, ale chwila chyba był klaster, load balancer? Hej to wszytskie nody sie zaszyforwały? Dziwne…

Przydało by się żeby z3s zarządała od starostwa specyfikacji i zerknęła na to fachowym okiem.

Zgaduję, że pod stroną ZSIP była baza danych. Jeśli jest to jeden plik większy niż 2MB i nie jest zaszyfrowany z defaultu, to Hermes nie wyrządził mu większych szkód i można go spokojnie odzyskać. Nie jest to proste, bo trzeba kilka godzin w HEXedit poświęcić, ale jest wykonalne.

Wysłałem do Starostwa w Oleśnicy maila w tej sprawie. Zobaczymy co odpowiedzą.

Marcinie, niestety zostaniesz zbyty bo pan starosta zadecydował już o wywaleniu 2.8 mln pln do kosza i stworzenie nowego portalu za „darmowe” unijne pieniądze, dzięki czemu znów zarobi firma „dziad-software” któregoś pociotka. Pan starosta już mataczy, że niby komputer był odcięty i nikt nie miał dostępu, a wszystko wina złych hakerów, a nie urzędnicza głupta. O braku backupu szkoda nawet gadać.

Sprawa musi zostać szybko zamieciona pod dywan z winą po stronie hakierów, żeby gładko wpadły nowe pieniążki, a Twoja chęć pomocy tylko im tam bruździ ;)

Smutne jest to, że te 2,8 miliona to z pieniędzy podatników jest i naprawdę chciałbym im nieodpłatnie pomóc. Jeśli ransomware dotyka firmę czy osobę prywatną to trudno, bo nie zabezpieczyła się. Szpitale czy urzędy często nie mają w budżecie takich rozwiązań jak backupy i czuję się w obowiązku im pomóc, skoro mogę

Nie raz już klientom naprawiałem bazy danych po Hermesie 2.1. 95-98% danych w bazie pozostaje nietknięte. Spokojnie taką bazę można podpiąć pod serwer i ogarnięty programosta SQL naprawi te zniszczone 2-5%. Sekretariat Starostwa oraz mojaolesnica.pl dostali maile z propozycją pomocy. Nie dostałem odpowiedzi.

Nie dziwi mnie infekcja na systemie, który nie jest do niczego podłączony. W mojej firmie miałem taki przypadek że jeden z kierowników dostał maila na prywatny adres i odebrał go w swoim prywatnym komputerze w domu. Nie chciał mu się „otworzyć” załącznik więc co zrobił? Wgrał go na pendrive i przyniósł do firmy. Sprawdził najpierw na swoim komputerze (bez rezultatu :-), następnie poszedł sprawdzić na komputerze swojego podwładnego (też nie dało się „otworzyć”). Na szczęście kolejnym krokiem było przyniesienie pendirve-a do działu IT i tu proces zarażania się zakończył. Całość nie trwała długo. Skończyło się na kilku zaszyfrowanych dokumentach na jego komputerze służbowym. Na komputerze pracownika ransomware na szczęście nie zaskoczył. W jego prywatnym komputerze w domu zdążyło wszystko zaszyfrować :-)

Przydały by się karne naklejki na monitor dla nieogarniętych pracowników.

Chwila moment! Komputer nie byl w zadnej sieci starostwa, zostal zainfekowany, kleknal caly system za prawie 3 banki, to gdzie ten system byl postawiony? Na tym kompie?

System dostępny z sieci nie jest podłączony do sieci? Może bezprzewodowo?

Zaraz, zaraz. Czyli w przeliczeniu każdy mieszkaniec Oleśnicy zrzucił się po 75 zł na coś co urzędnik bez mrugnięcia okiem wywalił do kosza bo nikomu się chciało wrdrożyć zabezpieczeń? Przecież za takie coś powinna usiąść na ten cały urząd prokuratura, a osoby odpowiedzialne powinny wylecieć z hukiem! Niesamowite, że nikomu to nie przeszkadza i nie ma winnych!