Pewien Brytyjczyk przez kilka miesięcy posiadał dostęp do niewydanych jeszcze wersji systemu Windows oraz przedpremierowych materiałów firmy Nintendo. Został złapany, lecz do więzienia nie trafił mimo strat idących w miliony.

Umysł osoby autystycznej pracuje inaczej niż u większości ludzi, co może przysporzyć jej dużo kłopotów. Może też okazać się okolicznością łagodzącą, gdy taka osoba zacznie popełniać przestępstwa, np. atakować serwery różnych firm.

Z taką właśnie sytuacją mamy do czynienia w przypadku Zammisa Clarka, byłego pracownika firmy Malwarebytes, znanego w sieci pod takimi pseudonimami jak Slipstream czy Raylee. Pod koniec marca br. przyznał się on przed Sądem Koronnym w Londynie do włamań na serwery Microsoftu i Nintendo. Został skazany na 15 miesięcy pozbawienia wolności w zawieszeniu na półtora roku, co może trochę dziwić, gdy się wie, że zaatakowane firmy oszacowały poniesione przez siebie straty na 2,9–3,8 mln dolarów. Zobaczmy więc, jak do tego doszło, zwłaszcza że adwokat podsądnego w czasie rozprawy porównał jego działania do uzależnienia.

Szukał luk – naruszył prawo autorskie

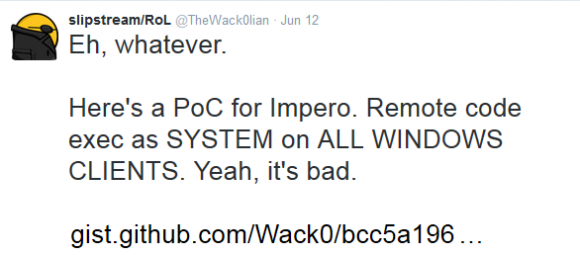

Po raz pierwszy o Zammisie Clarku mogliście usłyszeć w lipcu 2015 r., kiedy to firma Impero Software postanowiła go postraszyć prawem autorskim za ujawnienie luki w stworzonym przez nią oprogramowaniu. Chodziło o Impero Education Pro, które służy do monitorowania aktywności uczniów i ograniczania im dostępu do niepożądanych stron. Z aplikacji tej wówczas korzystało 27% brytyjskich szkół ponadpodstawowych, a znaleziona przez badacza luka umożliwiała wykonanie dowolnego kodu, co mogło skutkować wyciekiem danych osobowych.

Clark miał wtedy około 20 lat i sądząc po wpisach na Twitterze, interesował się bezpieczeństwem już od dłuższego czasu, nie mógł więc nie słyszeć o zasadzie responsible disclosure, zgodnie z którą przed ujawnieniem błędu w jakikolwiek programie wypadałoby nawiązać kontakt z producentem i dać mu chwilę na przygotowanie poprawek. Impero dowiedziało się o jego odkryciu, dopiero gdy opublikował na GitHubie kod proof-of-concept obrazujący wykorzystanie luki. Tłumaczył się potem w serwisie TorrentFreak, że pół roku wcześniej spotkał przedstawicieli firmy na targach BETT i bez skutku próbował z nimi porozmawiać o bezpieczeństwie. Doszedł więc do wniosku, że szybciej doczeka się poprawki, jeśli poinformuje o luce opinię publiczną. Można uznać, że się nie pomylił, bo podatność została załatana.

Uparty badacz wziął wtedy pod lupę wydaną poprawkę i stwierdził, że jest niewystarczająca. Tym razem z firmą się skontaktował, ale nie spotkał się z ciepłym przyjęciem. Prawnicy Impero wystosowali do niego pismo z żądaniem usunięcia wpisów o luce. Zarzucili mu naruszenie prawa autorskiego poprzez takie wykorzystanie Impero Education Pro, które nie było przewidziane w warunkach licencji. Clark został oskarżony o modyfikację programu bez upoważnienia producenta, jego dekompilację w celu innym niż poprawienie interoperacyjności oraz upublicznienie poufnych informacji. Zdaniem komentatorów powoływanie się w opisanym przypadku na prawo autorskie nosiło znamiona absurdu, ostatecznie jednak sprawa została rozwiązana po myśli firmy – sporne wpisy zniknęły.

VTech zhakowany ku przestrodze

Słyszeliście o wycieku danych ponad 11 mln osób (w większości dzieci) z serwerów firmy VTech? Doszło do niego w listopadzie 2015 r., miesiąc później brytyjska policja zatrzymała w Berkshire pierwszego – i jedynego, o którym nam wiadomo – podejrzanego w tej sprawie. Był nim, jak się pewnie domyślacie, Zammis Clark. Jego udział we włamaniu wydawał się bezsporny, ale krytykowany z każdej strony producent elektronicznych gadżetów dla dzieci nie palił się do współpracy z organami ścigania i pozwu nie złożył. Opowiedzmy jednak wszystko po kolei.

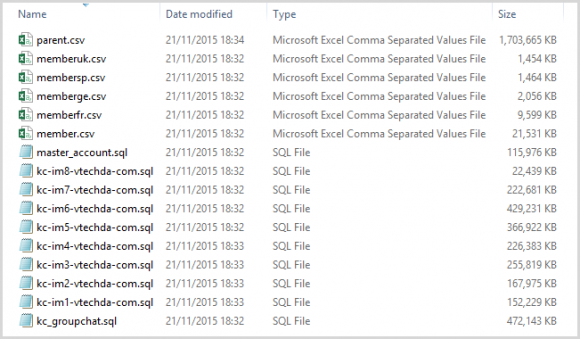

O incydencie jako pierwszy poinformował Motherboard, powołując się na szczegóły uzyskane od samego włamywacza, który skontaktował się z dziennikarzami, zachowując anonimowość. Wyciek miał dotyczyć 4,8 mln osób dorosłych i 200 tys. dzieci korzystających z platformy Learning Lodge prowadzonej przez chińską firmę VTech. Uzyskanie dostępu do bazy danych było możliwe dzięki SQL injection. W ręce atakującego trafiły imiona i nazwiska rodziców, ich adresy e-mail, informacje o miejscu zamieszkania i hasła (jak ustalił Troy Hunt, przechowywane w formie funkcji skrótu MD5), a w przypadku dzieci – imiona, płeć i daty urodzenia. Okazało się zresztą, że dane spokrewnionych ze sobą ofiar można bez trudu ze sobą powiązać. Redaktorzy serwisu spytali włamywacza, co planuje zrobić z pozyskaną bazą danych, a ten odpowiedział, że nic.

VTech potwierdził atak, ujawniając, że w jego wyniku wyciekło o wiele więcej danych, niż podał Motherboard. Według firmy problem mógł dotknąć w sumie 5,1 mln rodziców i 6,6 mln dzieci będących użytkownikami takich usług jak Learning Lodge, Kid Connect, PlanetVTech i V.Smile Link. Haker ponownie skontaktował się z dziennikarzami, informując ich, że oprócz wymienionych wcześniej danych VTech przechowuje na swoich serwerach kilkadziesiąt tysięcy zdjęć wykonanych przy użyciu Kid Connect, logi czatów (w żaden sposób niezaszyfrowane) oraz nagrania audio. Włamywacz stwierdził, że nie zamierza publikować ani sprzedawać pobranych z bazy danych, dodał jednak, że firma powinna ponieść karę za tak niefrasobliwe ich przechowywanie.

VTech znalazł się wtedy w ogniu krytyki, ale na grzywnę musiał poczekać aż do stycznia 2018 r., kiedy to Federalna Komisja Handlu (FTC) obciążyła go kwotą w wysokości 650 tys. dolarów. Zammis Clark po aresztowaniu przyznał się do włamania, śledztwo zostało jednak umorzone, bo – jak wspominaliśmy – zaatakowana firma nie była zainteresowana jego ukaraniem.

W poszukiwaniu prototypowych kompilacji Windowsa

Kolejny raz bohater naszego artykułu został zatrzymany w czerwcu 2017 r., policja – nie bez racji – podejrzewała go o włamanie na serwery Microsoftu. Do ataku doszło kilka miesięcy wcześniej, pod koniec stycznia. Zammis Clark skorzystał z pozyskanych w niewiadomy sposób danych uwierzytelniających i wgrał webshella (złośliwy fragment kodu dający dostęp do powłoki systemowej przez WWW). Dzięki temu zdołał utrzymać się w sieci Microsoftu przez trzy tygodnie, co pozwoliło mu pobrać 43 tys. plików, włączając przedpremierowe wersje Windowsa. Jak donoszą media, około 7,5 tys. wysłanych przez niego zapytań dotyczyło niewydanych jeszcze produktów, nazw kodowych i numerów kompilacji.

Jakby tego było mało, włamywacz podzielił się dostępem do serwerów na IRC-u, umożliwiając tym samym ich infiltrację kolejnym osobom. Z możliwości tej skorzystali hakerzy z Francji, Niemiec, Zjednoczonych Emiratów Arabskich i innych krajów. Jednym z nich okazał się Thomas Hounsell, twórca nieistniejącej już strony BuildFeed, na której można było znaleźć przecieki dotyczące nowych kompilacji Windowsa – część musiała pochodzić z tego właśnie włamania. Microsoft oszacował straty poniesione w wyniku ataku na 2 mln dolarów. W namierzanie złoczyńców – prócz brytyjskich organów ścigania z NCCU na czele – zaangażowały się FBI i Europol, co skończyło się aresztowaniem zarówno Clarka, jak i Hounsella. Obaj wyszli niedługo za kaucją. Nikt nie pomyślał o nałożeniu na nich jakichkolwiek ograniczeń dotyczących korzystania z komputera i to był błąd.

Warto też wspomnieć, że dla Clarka zatrzymanie skończyło się utratą pracy w firmie Malwarebytes, która – jak pewnie wiecie – tworzy rozwiązania zabezpieczające komputery przez zagrożeniami. Jak wynika z komentarza, którego firma udzieliła serwisowi Ars Technica, badacz włamał się na serwery Microsoftu, zanim został w niej zatrudniony. Gdy szefostwo dowiedziało się o postawionych mu zarzutach, od razu się z nim pożegnało.

Nintendo – kropla, która przepełniła czarę

W marcu 2018 r. Zammis Clark pokusił się o kolejny atak, biorąc na celownik japońskiego producenta gier konsolowych Nintendo. Tym razem skorzystał z VPN-a, ale włamania dokonał w taki sam sposób jak w przypadku Microsoftu. Dostał się na serwery zawierające kody źródłowe niewydanych jeszcze produkcji i utrzymał się w sieci firmy przez dwa miesiące. Zdążył w tym czasie wykraść z bazy danych 2365 loginów i haseł. Spowodowane przez niego szkody Nintendo wyceniło na 0,9–1,8 mln dolarów.

Niefortunnego hakera znowu aresztowano i w końcu postawiono przed sądem. Jak już wspominaliśmy, sąd skazał go na 15 miesięcy pozbawienia wolności w zawieszeniu na półtora roku. Jeśli w ciągu najbliższych 5 lat Clark nie wytrzyma i popełni jakieś przestępstwo, to zastosowany wobec niego Serious Crime Prevention Order przewiduje możliwość nałożenia dowolnej kary finansowej i wsadzenie go na 5 lat za kraty. Stosunkowo łagodny wyrok oskarżony zawdzięcza nie tyle temu, że przyznał się do winy, ile zgrabnej argumentacji adwokata. Ten przedstawił bowiem liczne dowody, że jego klient jest osobą autystyczną i cierpi na prozopagnozję (ma ograniczoną zdolność rozpoznawania twarzy). Ostatecznie sędzia uznał, że umieszczenie Clarka w więzieniu byłoby karą niewspółmiernie okrutną i mogłoby go narazić na przemoc ze strony innych osadzonych. Rodzice 24-letniego podsądnego zobowiązali się zresztą do zorganizowania mu odpowiedniej terapii, a jego matka zrezygnowała w tym celu z wykonywanej dotychczas pracy. Czy ich wysiłki okażą się skuteczne, czas pokaże.

P.S. Razem z Zammisem Clarkiem przed sądem stanął wspomniany wcześniej Thomas Hounsell. Skazano go na 6 miesięcy więzienia w zawieszeniu na półtora roku oraz 100 godzin prac społecznych. Jest mało prawdopodobne, że on również ma autyzm…

Komentarze

A mnie zastanawia w jaki sposób te firmy wyliczają swoje szkody…

Przede wszystkim koszt związany z obsługą incydentu przez pracowników (analizy logów, poprawki, komunikaty prasowe itp), a do tego zapewne wyssana z palca kwota z „utraconych zysków” :)

Pracownikow, ktorzy i tak pracuja i to jak widac po efektach niezbyt dobrze. Chociaz bledy popelniamy wszyscy.

Pracownicy mogli by w tym czasie robić coś innego. Dziękuję za uwagę.

Faktycznie! mogliby implementowac nowe dziury.

Z tymi wyssanymi z palca to nie przesadzaj, nie piszą '100 cebulionow dolarów’ tylko 0.9-1.8

No szkoda tez, ze nie wyliczaja w taki sam sposob strat swoich klientow, ktorzy ucierpieli na tym, ze oprogramowanie posiadalo bledy…

Koszty są faktyczne i niekoniecznie wyssane z palca.

1. A godzin x B osób x stawka/h C (brana jako ogólny koszt zatrudnienia danej osoby, godzinowo, lekko 2x pensja/h) – osób z ekipy od bezpieczeństwa

2. to samo co w 1. dla pomagających adminów w trakcie wszystkich etapów obsługi incydentu – https://www.alienvault.com/blogs/security-essentials/incident-response-steps-comparison-guide

3. kontynuacja 2 – reinstalacja maszyn które odwiedził, odtworzenie danych, niespodzianki w stylu „a jednak nie wiemy jak postawić ten serwer od nowa”

4. koszty firmy zewnętrznej pomagającej obsłużyć incydent (forensics)

5. czasami dochodzą koszty sprzętu zastępczego – patrz 4.

6. koszty zewnętrznych prawników (każda firma, niezależnie jak wielka, pomaga sobie w ten sposób)

Za utrzymanie się trzy tygodnie w sieci MS należy się szacunek.

3 – przecież mają zautomatyzowane, przetestowane procedury backupu i restore’u/recoveru z backupu, prawda? A systemów się nie instaluje ręcznie podchodząc do każdej maszyny z pendrivem i to też się automatyzuje.

Jak widać „nie stać ich na to” :P

@Sandra z tymi systemami to bym uważał. Jedno je mieć drugie użyć. Wiele takich systemów działa, ale nie robi tego co ma. Przywrócenie z nich nie koniecznie rozwiązuje problem.

Poza tym przywracanie skompromitowanego systemu jest dość zabawną formą samobójstwa. Tak teoretycznie wiemy, że było włamanie i kiedy było… Ale czy na pewno wiemy? A może włamał się ktoś jeszcze?

Widziałem taką zabawę z głupią „stroną internetową” Przywracali ją chyba z 10 razy, zanim nie uwierzyli mi, że to nie ma sensu, bo ostatnia najstarsza kopia jest „zainfekowana”. Trzeba było „zrobić od nowa”

I tu się pojawił problem, bo wykonawca nie umiał.

Kolejny klasyczny wypadek to przywracanie kopii sprzed infekcji wirusem szyfrującym… I po tygodniu „kolejny atak” Dwa razy mistrzowie przywracali, zanim zapytali. „Jak to przywracamy zainfekowany ja liki nie są zaszyfrowane?” No tak to.

Poza tym przywrócenie systemów to jedno, bo potem trzeba się uporać z danymi/zmianami konfiguracji (i co tam jeszcze się robi a czasem nawet nie pamięta bo przecież backup był) z okresu od włamania do dzisiaj.

Co ja się kiedyś naszukałem co nie działa skoro powinno jak musiałem przywrócić ścianęogniową :D Cóż głupia sprawa jeden dzień jedna z reguł była wywalona, bo coś tam było robione i ktoś potrzebował taką zmianę na chwilę zrobić. I pechowo si ę to zapisało i przywracaliśmy akurat ten zestaw reguł, bo taka była potrzeba…

Przy jednym głupim systemie się można zakręcić a jak masz rozległą infr zależną od siebie zaczyna się robić cieplutko a jak do tego dojdzie kwestia włamania i sprawdzenia, czy nie mamy jakichś śmieci oraz łatanie…. Czasem może mniej pracy kosztować postawienie na nowo.

„Tym razem skorzystał z VPN-a”

Lool to wcześniej tak bez niczego? I znalezienie go zajęło miesiąc?

{ironic mode} Jak widać to byli bardzo kompetentni {/ironic mode} (l)admini,to zresztą tłumaczy te gigantyczne kwoty strat które poszły na konto tego hackera…

W Polsce tacy jak my (autyści z prozopagnozją), jak na czymś wpadną, są zamykani w psychiatrykach i nie wychodzą.

A co do więzienia – starczyłaby po prostu izolatka by godnie odbyć karę;)

@piatkosia

Nie ma co generalizować i się wzajemnie straszyć, przypadki są różne, w polskim tzw. wymiarze sprawiedliwości mało co jest deterministyczne.

A, ten, izolatka na 5 lat to raczej w ramach nagrody ;)

@Piatkosia,

Czy mozesz podac jakis jeden taki przypadek, na ta chwile nie moge sobie przypomniec…

Ciekawe kiedy ja wpadnę hahaha Jeśli to nastąpi, też będę bronił się autyzmem (Asperger).

__

Artykuł świetny i dawno takiego tutaj nie czytałem..

ale Asparger nie będzie bronił ciebie HA !

Taki talent to pracodawcy mądrzej by było pozyskać dla siebie, chronić i dawać skomplikowane zadania w celu uzyskania przewagi konkurencyjnej, niż przy pierwszej okazji wywalić.

Jak widać na rynku bardziej liczy się dziś PR jak kompetencje pracowników.

Poza tym – „przestępca i już” wg podejścia prawniczo-korporacyjno-rządowego. W sumie to dobrze – edukowanie w kwestii kryptoanarchii i tego,że rządy i korporacje to zło jest w sumie pozytywnym zjawiskiem, najwyżej wycieknie trochę danych o zbrodniach rządowych służb, przestępstwach korporacji,kolejne panama papers albo wręcz ktoś wyłączy rozrusznik serca albo zwiększy dawkę insuliny kilku tym bogatym i mającym zbyt dużo władzy draniom.

https://www.youtube.com/watch?v=xfG5AFR1Dn4

Ten talent może zakończyć się i stratami dla zatrudniającego bo zachce mu się lokowanie backdoorów w pracy ;)

A co ma wspólnego fakt, że facet nie rozpoznaje twarzy z łagodnym wyrokiem? Nie potrafię tego ogarnąć.

Przykład: Mamy dwóch przestępców popełnili dopuścili się identycznych przestępstw, różnica taka, że jeden z nich choruje na klaustrofobię, ten chory ciężej odczuje pobyt w więzieniu.

Moim zdaniem ktoś się włamał a na niego zrzucił, bo nie chciał siedzieć nagadał mu by się przyznał, bo mu nic nie zrobią.