Poświęciliśmy już sporo uwagi haktywistom, którzy po rozpoczęciu działań wojennych przez Rosję opowiedzieli się po stronie Ukrainy. Pora zerknąć na drugą stronę barykady, zwłaszcza że jedna z prorosyjskich grup chwali się zhakowaniem polskiej agencji.

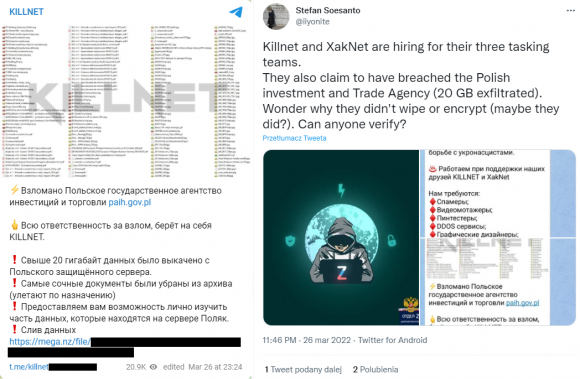

Pod koniec marca na celowniku komputerowych włamywaczy znalazła się Polska Agencja Inwestycji i Handlu (PAIH), czyli spółka akcyjna należąca do Skarbu Państwa, korzystająca z domeny paih.gov.pl. Informację o pobraniu z jej serwera dużej ilości danych podała na Telegramie rosyjskojęzyczna grupa Killnet, o której mogliście wcześniej słyszeć w kontekście wynajmowania botnetu do ataków DDoS albo grożenia polskiemu rządowi.

Killnet przechwalał się też zhakowaniem oficjalnej strony Anonymous (spoiler: Anonymous są grupą zdecentralizowaną, widoczną w sieci pod różnymi adresami, żadnego jednak nie można uznać za oficjalny – przez chwilę publikowali wycieki na stronie anonymousleaks.xyz, która już nie działa, lepszym źródłem wydaje się więc niezależny ddosecrets.com). Według firmy Check Point bardziej niż na atakach rosyjscy hakerzy skupiają się na budowaniu własnej marki.

Informacja o wycieku z paih.gov.pl została szybko powielona na Twitterze. Agencja nie spieszyła się do zabierania głosu w tej sprawie, dopóki nie wysłaliśmy do niej stosownego zapytania. Odpowiedział nam Marcin Graczyk, dyrektor Departamentu Partnerstwa i Komunikacji:

W związku ze zgłoszeniem możliwego wycieku danych wrażliwych, informujemy, że nie doszło do włamania na serwery Polskiej Agencji Inwestycji i Handlu ani do systemu CMS. Ze strony PAIH zostały jedynie pobrane duże ilości ogólnodostępnych plików. Stale monitorujemy sytuację i podejmujemy działania zabezpieczające nasze systemy.

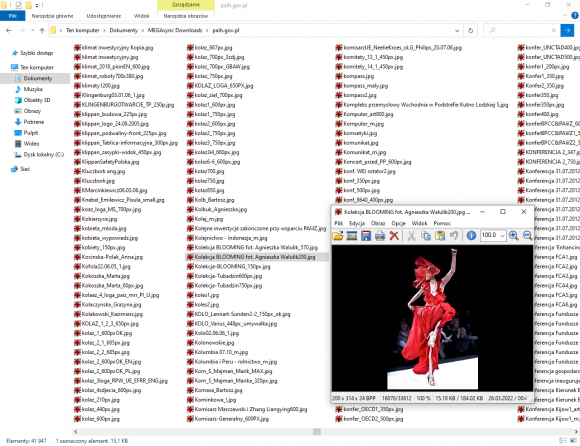

Aby to zweryfikować, ściągnęliśmy podlinkowane na Telegramie archiwum paih.gov.pl.7z – zdążyliśmy, zanim Mega zablokował konto, na którym się znajdowało. Członkowie Killnetu napisali, że „najbardziej soczyste dokumenty” w bliżej nieokreślonym celu zachowali dla siebie. Dużo musiało być tych dokumentów, bo grupa wykradła rzekomo 20 GB danych, a rozmiar udostępnionego przez nią archiwum nie przekraczał 9,44 GB, po rozpakowaniu – 13,1 GB. W środku znaleźliśmy 41 947 plików, poniżej możecie zobaczyć ich dokładne zestawienie:

| format | liczba plików | rozmiar |

| .jpg | 17 124 | 1,44 GB |

| 8 724 | 8,01 GB | |

| .png | 6 730 | 609 MB |

| .1 – .50 | 6 181 | 1,44 GB |

| .doc | 1 263 | 518 MB |

| .gif | 579 | 5,5 MB |

| .docx | 355 | 71 MB |

| .svg | 292 | 24,3 MB |

| .xls | 193 | 27,1 MB |

| .zip | 101 | 435 MB |

| .swf | 90 | 28,9 MB |

| .ppt | 69 | 211 MB |

| .pptx | 40 | 129 MB |

| .xlsx | 32 | 9,49 MB |

| .js | 26 | 670 KB |

| .dwg | 25 | 28,5 MB |

| .xml | 23 | 2,35 MB |

| .txt | 15 | 108 KB |

| .eml | 13 | 1,4 MB |

| .css | 11 | 44,8 KB |

| .tif | 10 | 6,28 MB |

| .webp | 10 | 1,64 MB |

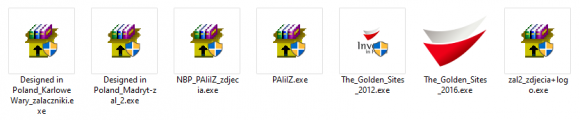

| .exe | 7 | 119 MB |

| .eps | 6 | 2,9 MB |

| index.html·id_plik= | 5 | 0 B |

| .pps | 4 | 6,51 MB |

| .cdr | 3 | 817 KB |

| .mp4 | 2 | 26,2 MB |

| .mp3 | 2 | 7 MB |

| .jfif | 2 | 215 KB |

| .html | 2 | 32,1 KB |

| .mpg | 1 | 6,93 MB |

| .bmp | 1 | 1,32 MB |

| [bez rozszerzenia] | 1 | 348 KB |

| .docm | 1 | 247 KB |

| .odt | 1 | 129 KB |

| .rtf | 1 | 40,2 KB |

| .xaml | 1 | 19,6 KB |

| .htm | 1 | 12,6 KB |

| .rar | 1 | 8,99 KB |

| .doc.url | 1 | 238 B |

Przeważały pliki graficzne – aż 17 124 z nich miało rozszerzenie .jpg, dwuipółkrotnie mniej było tych w formacie .png, na kolejnych miejscach uplasowały się .gif oraz .svg, znaleźliśmy też trochę plików .tif, .webp, .eps, .cdr, .jfif i .bmp. Dodajmy do tego kilkadziesiąt animacji utworzonych w przestarzałej technologii Adobe Flash (.swg) i mamy pełną szatę graficzną strony PAIH na przestrzeni ostatnich lat – z uwzględnieniem logotypów rozmaitych konferencji, banerów reklamowych, infografik, zdjęć z wydarzeń, które agencja organizowała i w których uczestniczyła, map dojazdu, ikonek, okładek publikowanych broszur itp.

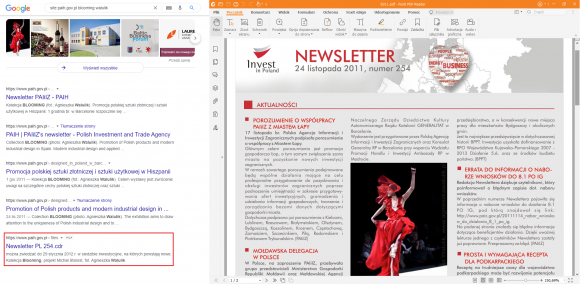

Spróbujmy np. znaleźć na stronie PAIH otwarte powyżej zdjęcie – wpisujemy odpowiednią frazę w pasku wyszukiwarki i mamy 5 trafień. Sprawdzamy i rzeczywiście każdy z wyszukanych materiałów ilustruje któryś z dostępnych w archiwum wariantów tej fotografii. Jeden z linków prowadzi do zasobu opisanego jako Newsletter PL 254.cdr, będącego tak naprawdę plikiem .pdf. Nasuwa się pytanie, czy mamy taki plik również w naszym archiwum. Chwila szukania i jest, a obok natrafiamy na wersję anglojęzyczną, której nam Google nie pokazał. Wracamy do wyszukiwarki, wpisujemy bardziej adekwatną frazę – plik znaleziony. Ogólnodostępne informacje, żadnych tajnych danych.

Może bardziej się nam poszczęści z innymi plikami .pdf? Killnet wykradł ich przecież 8 724. Przeglądając je, znaleźliśmy kolejne wydania newsletterów i biuletynów, np. Przeglądu Makroekonomicznego, agendy branżowych konferencji, regulaminy organizowanych przez PAIH konkursów, wyniki badań ankietowych, zaproszenia i formularze zgłoszeniowe na różne wydarzenia, analizy płac specjalistów, przewodniki po zagranicznych rynkach, raporty dotyczące atrakcyjności inwestycyjnej regionów, informacje o przetargach i zamówieniach z licznymi załącznikami, zapytania ofertowe, sprawozdania finansowe, specyfikacje planowanych zamówień, wzory umów, komunikaty prasowe itd. Wszystko to są informacje jawne, do których każdy może dotrzeć, przeklikując się przez stronę agencji lub korzystając z wbudowanej w nią wyszukiwarki. Jeszcze lepsze efekty uzyskamy za pomocą Google – warto w takim przypadku używać operatora site: i charakterystycznych dla danego dokumentu sformułowań. Wyrywkowo sprawdzaliśmy, czy poszczególne pliki są rzeczywiście ogólnodostępne – i zazwyczaj były.

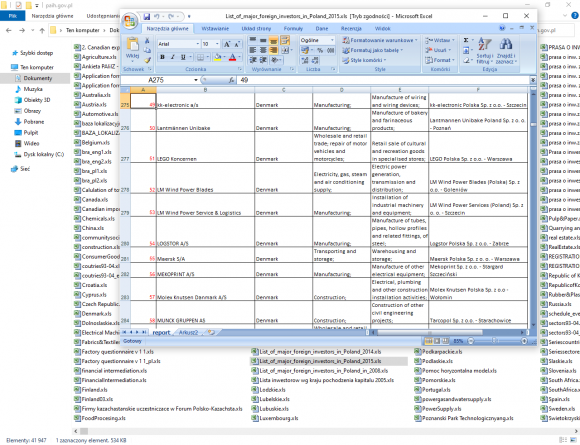

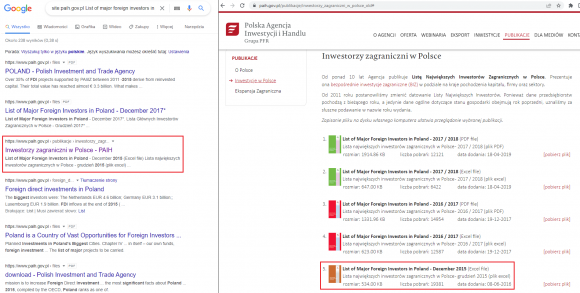

Podobnie mają się sprawy z dokumentami .doc/.docx, arkuszami .xls/.xlsx i prezentacjami .ppt/.pptx – żadnych poufnych informacji, każdy plik da się wyszukać bez zbytniego kombinowania. Przewijający się tu i ówdzie skrót PAIiIZ oznacza Polską Agencję Informacji i Inwestycji Zagranicznych – pod taką nazwą PAIH funkcjonowała w latach 2003–2017. Spróbujmy na jej stronie znaleźć np. otwarte powyżej zestawienie z 2015 r. dotyczące największych inwestorów zagranicznych w Polsce. Wpisujemy w pasku wyszukiwania odpowiednią frazę po angielsku, nie próbując zawężać wyników. Na pierwszym i drugim miejscu zobaczymy pliki .pdf (sprawdzamy, czy znajdują się one również w udostępnionym przez Killnet archiwum, okazuje się, że i owszem), ale interesuje nas arkusz .xls. Po kliknięciu w trzecią pozycję lądujemy na stronie agencji, z której możemy pobrać zarówno potrzebny nam plik, jak i wiele innych, zawierających informacje o inwestycjach w Polsce i rynkach zagranicznych.

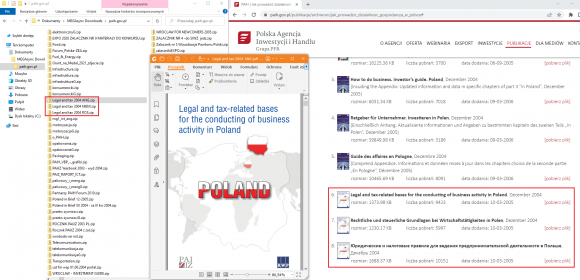

Do dyspozycji mamy jeszcze archiwa .zip, nie znajdziemy w nich jednak żadnych poufnych treści – zawierają one pliki .pdf i .doc podobne do omawianych wcześniej. Możemy je wyszukać na stronie PAIH, wpisując w Google np. fragment tytułu interesującego nas dokumentu. W poniższym przykładzie użyliśmy frazy site:paih.gov.pl „legal and tax-related bases”, dzięki czemu trafiliśmy do sekcji „Jak prowadzić działalność gospodarczą w Polsce”, gdzie znaleźliśmy trzy wersje językowe poszukiwanego archiwum .zip. Z kolei w jedynym udostępnionym przez Killnet archiwum .rar kryją się dwa pliki: banner_better_now.html i banner_better_now.swf – nadal nic ciekawego.

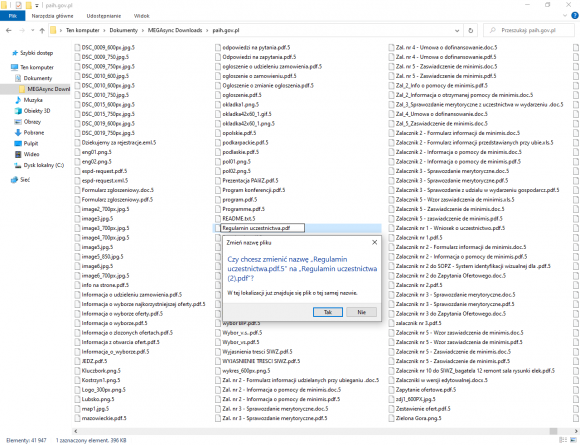

Przeglądając dane wykradzione z PAIH, nie mogliśmy nie zauważyć 6 181 plików o podwójnym rozszerzeniu, jak np. Regulamin uczestnictwa.pdf.5 – zamiast .pdf po nazwie mogło wystąpić także .jpg, .png, .doc, .xls czy coś równie popularnego, a za nim drugie rozszerzenie pod postacią liczby od .1 do .50. Przy próbie usunięcia tej liczby wyświetlał się komunikat, że w danej lokalizacji znajduje się już dokument lub obraz o takiej samej nazwie. Potwierdzając swój wybór, otrzymywaliśmy plik w rodzaju Regulamin uczestnictwa (2).pdf, który mogliśmy następnie otworzyć. Plików tego typu za pomocą Google już nie znaleźliśmy – choć sprawdzając ich zawartość, nie mieliśmy wątpliwości, że pochodzą z PAIH, np. wspomniany wyżej regulamin dotyczył organizowanych przez agencję międzynarodowych targów spożywczych ANUGA 2011.

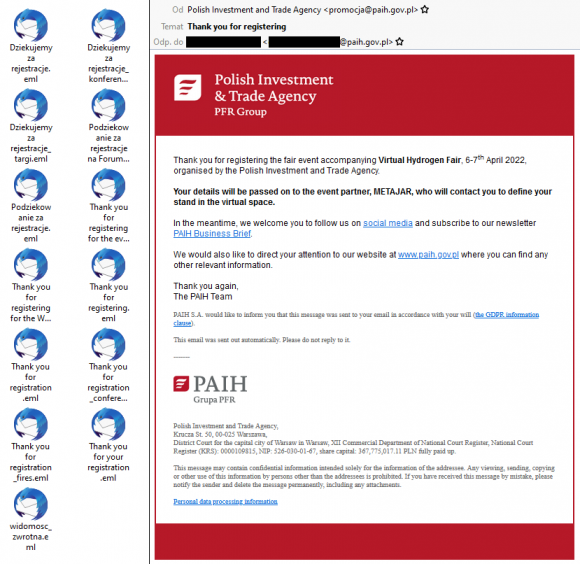

Jak Killnet mógł je wykraść? W pierwszej chwili pomyśleliśmy o wystawionym API, które pozwala na listowanie i pobieranie plików z serwera (choć najwyraźniej nie wszystkich, bo takich z rozszerzeniem .php w archiwum nie było). Nie obeszło się też prawdopodobnie bez exploita, który dał atakującym linki do głębiej ukrytych zasobów, niewidocznych w Google, ale możliwych do ściągnięcia za pośrednictwem www. W taki sposób mogły zostać pobrane także pliki .eml – jeśli jednak myślicie, że przechwycone e-maile zawierały coś wartego uwagi, to musimy was rozczarować. Jak widać na poniższym zrzucie ekranu, były to tylko wiadomości zwrotne wysyłane po rejestracji na wydarzenia odbywające się pod egidą PAIH. Zamieszczamy przykładowy e-mail w jęz. angielskim, całkiem zresztą świeży, bo dotyczący konferencji z zeszłego tygodnia.

Na koniec zostawiliśmy pliki wykonywalne. Nie, Killnet nie podrzucił nam złośliwego oprogramowania (byłaby to resztą ciekawa odmiana w porównaniu do gigabajtów nic niewnoszących danych). W tym przypadku mieliśmy jednak do czynienia tylko z samorozpakowującymi się archiwami w formacie .exe, które zawierały zdjęcia i prezentacje sprzed kilku lat, wykorzystywane w działaniach promocyjnych.

Zaprezentowany przez prorosyjską grupę wyciek możemy podsumować krótkim stwierdzeniem: wiele hałasu o nic. Dane pobrane z serwera PAIH nie stanowią i nigdy nie stanowiły tajemnicy. Mógł się do nich dokopać każdy chętny, wydaje się zresztą, że tych chętnych za wiele nie było, bo przeciętnego użytkownika sieci taka tematyka nie interesuje. Czy członkowie Killnetu zdają sobie sprawę, że nie wykradli nic wartościowego i – jak wspomnieliśmy we wstępie – skupiają się tylko na budowaniu własnej marki? Czy może, nie znając polskiego, żyją w przekonaniu, że udostępnili dane, które coś znaczą? Obstawiamy to pierwsze.

W najbliższym czasie przyjrzymy się też wyciekowi z Centralnego Banku Federacji Rosyjskiej, za którym stoi grupa powiązana z Anonymous.

Komentarze

> Nie obeszło się też prawdopodobnie bez exploita, który dał atakującym linki do głębiej ukrytych zasobów, niewidocznych w Google, ale możliwych do ściągnięcia za pośrednictwem www.

A myślałem, że Z3S to poważny serwis… Zapuścili jakiegoś `wget`a w trybie rekurencyjnego pobierania wszystkiego, pewnie stąd też wzięły się pliki z rozszerzeniem .1 .2 itd. – robot znalazł drugi plik z taką samą nazwą, więc pobrał pod lekko zmienioną…

Nie, to nie był rekurencyjny wget. Wiele plików nie było nigdzie na stronie zlinkowanych. Być może pobierane wgetem, ale nie rekurencyjnie, tylko z nadużyciem funkcji serwującej pliki w jakimś skrypcie.

> Anonymous są grupą zdecentralizowaną, widoczną w sieci pod różnymi adresami, żadnego jednak nie można uznać za oficjalny

A gówno prawda. Jest oficjalna strona oraz oficjalny serwer IRC.

https://anonops.com/ oraz irc pod adresem irc.anonops.com i główny kanał na ircu to #anonops a kanał odnośnie ataków na *.ru to #opRedScare

A gdzie jest oficjalne potwierdzenie że to oficjalna strona Anonymous?

U ircopów, z tego irca kontrolowane są wszystkie Ops’y więc jak najbardziej można uznać za oficjalne. Posiedź tam poczytaj, pogadaj z nimi. To nie jest tak całkiem zdezorganizowana grupa jakby mogło się wielu wydawać, tak jest partyzantka oczywiście mocna ale z reguły wszyscy zaangażowani wiedzą kogo się maja słuchać i gdzie znajdą informacje i instrukcje o aktualnych akcjach.

A co powiesz na to: https://twitter.com/YourAnonNews/status/1501685421155176461?

A powiem to że nie ma żadnego oficjalnego profilu anonymousów na Twitterze i 90% tego co tam jest publikowane to jakiś bullshit dla fejmu. IRC jest natomiast oficjalny i wbrew obiegowej opinii grupa ma grono „przywódców” i od zawsze miała. Jestem zgłębiony w jej temat od ponad 10 lat, jeszcze jak lulzsec istniało.

Instrukcja jak wstąpić do anonymous:

https://memy.jeja.pl/842615,niewidzialna-reka-sprawiedliwosci.html

Oj tam, oj tam. Tajny współpracownik Anton Maciarenko swego czasu zlecił włamanie do siedziby NATO w Polsce, spowodował tragedię polskiego kontrwywiad, wyłudzenie pieniędzy na komisję smoleńską i ani razu mu z głowy włos nie spadł.

Dlaczego w takiej sytuacji powinniśmy przejmować się rosyjskimi hakerami i innymi szpiegami, gdy w otoczeniu polskiego rządu mamy ich nieznane ilości? Po prostu trzeba traktować to jako coś zupełnie normalnego w polskich realiach.