Używasz Maca? Jeśli tak, to prawdopodobnie na każdym nośniku USB wpiętym do Twojego komputera zostało trochę Twoich prywatnych danych. Problem występuje losowo, a Apple, jak to Apple w swoim tempie „nadal zajmuje się tym problemem”.

Niewinna historia pewnego pendrive’a

Historia którą opisał Sean Sullivan na blogu F-Secure zaczyna się dosyć standardowo. Jako że Sean zmienił imiona bohaterów, to i my to uczynimy aby mieć pewność, że nie będziecie wiedzieć o kogo chodzi. U nas bohaterami będą Piotr i Asia. Piotr ma Macbooka, Asia używa Linuksa. Asia dała Piotrowi przenośną pamięć, którą ten włożył do swojego Maca. Zgrał od niej kilka plików, po czym Asia wróciła do swojego komputera z systemem Linux.

Oprócz plików, których spodziewała się na nośniku, jej oczom ukazała się długa lista innych, które automatycznie utworzył na pendrivie Macbook Piotra.

Trafiła kosa na kamień

Asia, jako że znała się na inżynierii wstecznej, miała bzika na punkcie bezpieczeństwa oraz sama stworzyła odmianę systemu Linux na którym pracuje, z chęcią sprawdziła do czego te pliki służą. Ku jej zdziwieniu odkryła plik „.store.db” który podejrzany w hexedytorze zawierał adresy e-mail, linię tematu oraz kilka zdań z wiadomości pochodzących z komputera Piotra.

Takiego pendrive’a otrzymali również eksperci z F-Secure i po jego analizie potwierdzili obecność danych, które nigdy nie powinny znaleźć się na obcych urządzeniach. Niestety w środowisku testowym nie udało się odtworzyć tego problemu, ale powiodło się to w wykonaniu użytkowników reddita i Hacker News. Jeden z nich również w najnowszej wersji OS X Yosemite odnalazł we wspomnianych plikach linki z historii przeglądania Safari oraz kilka tematów z wiadomości e-mail.

Nic dziwnego

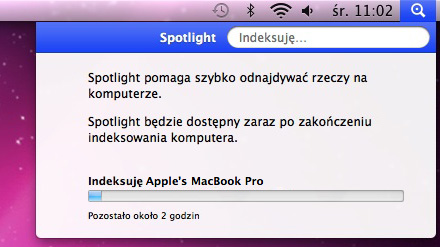

Każdy kto kiedykolwiek wymieniał jakieś dane przy użyciu zewnętrznych pamięci widział te pliki i zapewne najczęściej je usuwał. Użytkownicy Macbooków tych plików nie widzą. Są one elementem mechanizmu wyszukiwania Spotlight, które to pełnotekstowo przeszukuje pliki i ustawienia na komputerze użytkownika.

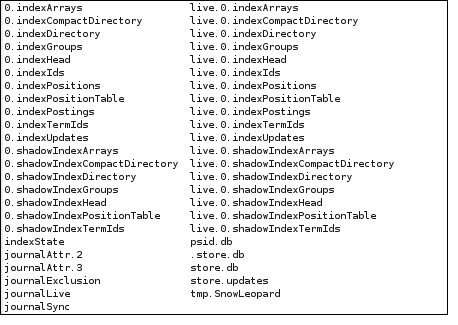

Tworzone katalogi mają następujące zastosowanie:

- .Spotlight-V100 – tutaj znajduje się baza danych mechanizmu wyszukiwania, w której zapisane są zaindeksowane pliki. Apple chce ułatwić w przyszłości korzystanie z urządzeń już podłączonych, stąd indeksuje pliki również urządzeń przenośnych, aby nic nie umknęło mechanizmowi przeszukiwania.

- .Trashes – czyli swoisty kosz na śmieci, tutaj trafiają pliki oznaczone do usunięcia, ale jeszcze nie usunięte. Jeśli wypniemy dysk przed „opróżnieniem” kosza, to pliki i tak tam zostaną, a użytkownicy innych systemów będą w stanie bez problemu do nich zajrzeć.

- .DS_Store – należy do usługi „Desktop Services”. Służy głównie do zapamiętywania indywidualnego ułożenia ikon w danym folderze.

- .fseventsd – należą do procesu który na każdym macu działa w tle (fseventsd (skrót od „(F)ile (S)ystem (EVENTS), logged by a (D)aemon”) i monitoruje zapisywanie, modyfikowanie i kasowanie plików. Wykorzystać te informacje mogą zewnętrzne aplikacje albo bezpośrednio, albo poprzez API np. dla celów bieżącego i przyrostowego backupu plików zmodyfikowanych.

Czy mnie to dotyczy i co z tym zrobić?

Możecie sprawdzić na różnych urządzeniach zewnętrznych (także np. na podłączanych w trybie pamięci masowej telefonach komórkowych) plik (bądź przesłać go do redakcji w celu weryfikacji :) ):

.Spotlight-V100/Store-V2/[LOSOWY HASH]/.store.db.

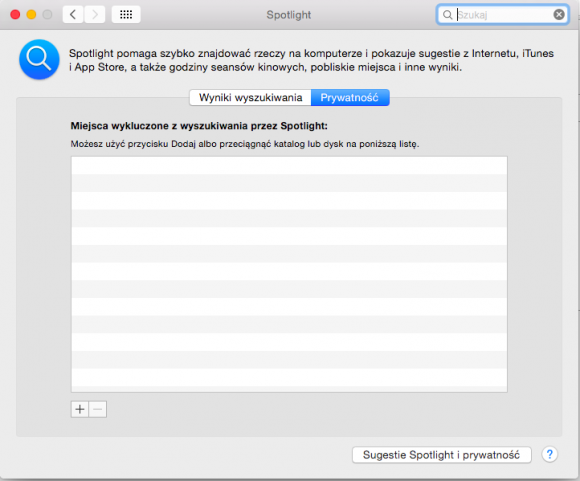

Użytkownicy Maców mogą również wyłączyć funkcję Spotlight w zakładce w ustawieniach prywatności Spotlight.

Niestety zdecydowanie ograniczy to funkcję wyszukiwania systemu. Można również skorzystać z rozwiązania pośredniego, bądź aplikacji CleanMyDrive dostępnej w App Store. Jeśli i to nie jest dla was rozwiązaniem – pozostaje czekać, aż Apple załata ten problem, a tak naprawdę najpierw zgadnie, co jest powodem wycieku informacji.

Komentarze

„logged by the a (D)aemon\”)” <– panowie, jeden przedimek naprawdę wystarczy, obstawiam, że raczej nieokreślony "a" :) Ogólnie fajny artykuł. Widziałem takie pliki wielokrotnie po przepięciu pendrive'a z MacBooka do swojego kompa z Linuksem, ale jakoś nigdy nie wpadłem na pomysł, żeby się im przyglądać. A Asia to przypadkiem nie ta od Qubes OS? ;)

Poprawione, a zbieżność imion całkowicie przypadkowa :)

calkowicie przypadkowa… rownie dobrze mogl byc Krzysiu :D

System OS X bazuje na FreeBSD. Mam nadzieję że na podłączane dyski USB, dane wyciekają tylko na Macu. Ta informacja to wtopa miesiąca albo roku. Swoją drogą, widać jak cholerne korpa dbają o bezpieczeństwo.

bo pliki z OS X-owego Spotlighta mogą wyciec z czystego FreeBSD…

A podobne wycieki są możliwe wszędzie. Linuksy też tworzą katalogi w stylu .Trash-UID. Thumbs.db może być tworzony na Windowsie.

I jesteś pewien że thumbs.db zawiera takie dane jak aktualnie tworzone e-maile czy historię przeglądarki?

„Linuksy też tworzą katalogi w stylu .Trash-UID” – robią tak „graficzne” distra typu Ubuntu, Mint, etc.

.

„Thumbs.db może być tworzony na Windowsie” – ale to plik z miniaturami plików graficznych i video. Gdzie tu masz emaile?

„Thumbs.db może być tworzony na Windows”

Tu o Windowsowym pliku Thumbs.db: https://pl.wikipedia.org/wiki/Thumbs.db

Gdzie tu masz emaile lub historię przeglądarki?

„bo pliki z OS X-owego Spotlighta mogą wyciec z czystego FreeBSD…” – po co ten sarkazm?

Wyraziłem zaniepokojenie, bo to podatność jeszcze nieobczajona i nie wiemy czy to tylko robota ludzi tworzących OS X, czy też coś co pochodzi z BSD. Napisałem że „OS X” równa się „FreeBSD”? Twój głupi sarkazm nie na miejscu.

No to teraz za każdy wypięciem pendriva z MBP będzie trzeba jeszcze podłączyć pod windowsa żeby pousuwać „nadmiarowe” pliki? :)

„Asia, jako że znała się na inżynierii wstecznej, miała bzika na punkcie bezpieczeństwa oraz sama stworzyła odmianę systemu Linux” jak jest jeszcze ładna to kobieta idealna :p

wręcz przeciwnie, ciężko ukryć filmy porno.

kurvełe nic nie działa