Jeden z naszych Czytelników szukał pewnej książki, dość dawno wydanej i niedostępnej już w sklepach. Postanowił sprawdzić, czy nie natrafi na nią w bibliotece, ale tak się złożyło, że zamiast książki znalazł szereg błędów.

Czytelnik do Biblioteki Śląskiej zapisał się za czasów studenckich i przez kilka lat konta nie używał. „Poszukałem na skrzynce maila z zakładania tego konta i znalazłem swój login. Jednak co mogło być hasłem? Tutaj dobrze pamiętałem – rok urodzenia. Było to hasło tymczasowe, które po zalogowaniu można zmienić, ale nie trzeba, żadnego alertu zresetuj lub zmień hasło” – opowiada Czytelnik. W tym momencie narodził się pomysł, by sprawdzić, jak wielu użytkowników przez lata nie zmieniło domyślnego hasła, nadanego przez bibliotekarza podczas zakładania karty bibliotecznej.

Hasło jak się patrzy

Z maila, który dotarł na adres redakcji, można się dowiedzieć, jak to wyglądało od strony technicznej: „Utworzyłem listę kilku loginów, startując od mojego i kończąc na loginie o sto większym (np. 101010 do 101110). Biblioteka ma system loginów 6-cyfrowych. Za pomocą prostego skryptu napisanego w Pythonie sprawdziłem sto loginów i 10 potencjalnych haseł (lata urodzenia 1970-1980). Jakie było moje zdziwienie, gdy na te 1000 kombinacji (100 loginów x 10 haseł) dostałem możliwość zalogowania się na dziewięć (9!) różnych kont”.

Czytelnika zaciekawiła skala tego zjawiska, utworzył więc listę 10000 loginów i rozszerzył zbiór możliwych haseł na lata 1960-2000. „Tutaj liczba kombinacji była już dość spora, więc musiałem zrezygnować ze swojego jednowątkowego skryptu, a skorzystać z czegoś szybszego, co poradzi sobie z kilkoma tysiącami kombinacji na sekundę i jednocześnie nie ubije serwera biblioteki” – czytamy w mailu. Zastanówcie się sami, czego mógł użyć. Czytelnik prosił nie podawać tego do publicznej wiadomości.

Czy rozwiązanie, które zastosował, przyniosło zamierzony efekt? Jak najbardziej. „Jestem przekonany, że o jakimś CDN/firewallu czy CAPTCHA przy logowaniu chyba nikt tam nie słyszał, bo system jest stary jak świat… Można przyjść i bombardować formularz, aż serwer nie umrze. Wynik był naprawdę zadziwiający, nie podam konkretnie, jaki procent kont jest podatny na ten atak, ale spory” – konkluduje Czytelnik.

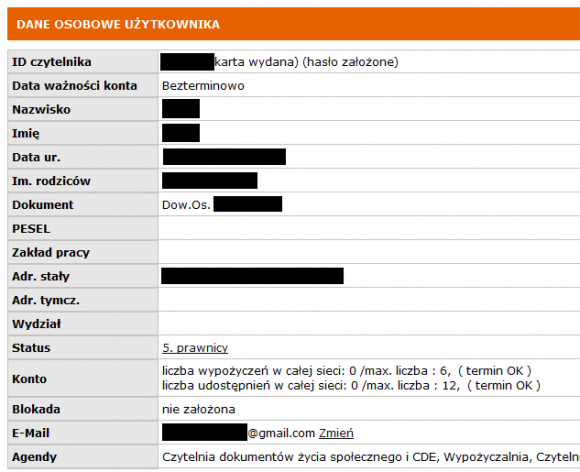

Dane dostępne po zalogowaniu do systemu biblioteki

Jak widać na powyższym zrzucie ekranu, przejęcie bibliotecznego konta daje atakującemu dostęp do danych osobowych, takich jak imię i nazwisko użytkownika, data i miejsce urodzenia, imiona rodziców, numer dowodu osobistego, adres stały (czasem również tymczasowy), kierunek studiów lub zawód, adres e-mail itd. Można podejrzeć informacje o wypożyczeniach i płatnościach za zaleganie z książkami. Istnieje też możliwość zmiany adresu e-mail i hasła bez żadnej weryfikacji. „W sumie wystarczy napisać do tego prosty scrapper i przy każdej znalezionej kombinacji (login+hasło) zapisywać sobie dane, jakie chcemy, do pliku JSON, tworząc w ten sposób ciekawą bazę” – zauważa Czytelnik, podkreślając, że sam z tego pomysłu nie skorzystał. Nikomu z odwiedzających Zaufaną Trzecią Stronę nie trzeba chyba tłumaczyć, że zebrane w ten sposób dane można wykorzystać do dalszych ataków.

Biblioteka przystępuje do łatania

Na prośbę Czytelnika, który wolał pozostać anonimowy, pod koniec ubiegłego tygodnia powiadomiliśmy Bibliotekę Śląską o znalezionych przez niego błędach i sugerowanych poprawkach. Od tego czasu pozostajemy z jej przedstawicielami w kontakcie mailowym i telefonicznym. Po wstępnych wyjaśnieniach otrzymaliśmy oficjalne pismo od Agnieszki Dec-Michalskiej, Zastępcy Dyrektora ds. Administracyjno-Technicznych, które miało następującą treść: „Dziękujemy za informację dotyczącą podatności naszego systemu OPACWWW. Pragniemy poinformować, iż zgłoszenie zostało potraktowane z najwyższym priorytetem. Administrator Bezpieczeństwa Informacji wdrożył odpowiednie procedury dotyczące tego incydentu. Jednocześnie zostało wykonane zgłoszenie tego faktu do producenta oprogramowania w celu wyjaśnienia zaistniałej sytuacji oraz natychmiastowego zastosowania skutecznych zabezpieczeń”.

Prace nad wdrażaniem poprawek trwają. Jak wynika z naszych ustaleń, procedura nadawania hasła podczas zakładania karty bibliotecznej zmieniła się już jakiś czas temu (nie jest to rok urodzenia użytkownika). Niestety w przypadku starszych kont, w szczególności tych nieużywanych, hasła pozostały niezmienione, czego dowodzą przeprowadzone przez naszego Czytelnika testy. Dział Informatyczny Biblioteki Śląskiej pracuje nad rozwiązaniem tego problemu. Na razie systemowo wymuszono na użytkownikach zmianę haseł na takie o odpowiedniej złożoności. Zaimplementowano również poprawkę blokującą konto po kilkukrotnym niepoprawnym wpisaniu loginu i hasła. W opcji przypominania hasła dodano mechanizm CAPTCHA. W podobny sposób zostanie wkrótce zabezpieczony formularz aktualizacji adresu e-mail oraz logowanie do systemu.

Biblioteka Śląska w Katowicach, fot. PetrusSilesius, CC-BY-SA-3.0

W cytowanym wyżej piśmie, które do nas dotarło, znalazło się też takie zdanie: „Prosimy o zwrócenie się do Czytelnika, który odkrył lukę, by odstąpił od ewentualnego wykorzystania danych osobowych z zastrzeżeniem, iż w przypadku podejrzenia popełnienia przestępstwa zmuszeni będziemy wdrożyć procedurę powiadomienia policji o tym fakcie”. Jak już wspominaliśmy, Czytelnik nie wykorzystał w żaden sposób danych pochodzących z systemu biblioteki. Warto jednak przyjrzeć się jego testom z prawniczego punktu widzenia.

Okiem prawnika

O wypowiedź na temat ewentualnej odpowiedzialności karnej za szukanie luk w systemach poprosiliśmy Beatę Marek, prawniczkę specjalizującą się w kwestiach bezpieczeństwa danych, autorkę serwisów Cyberlaw.pl oraz Pomocnik RODO. Uzyskany komentarz publikujemy w całości:

27 kwietnia 2017 r. weszła w życie nowela kodeksu karnego, a razem z nią wprowadzono istotne zmiany w art. 269b KK oraz 269c KK. Wydaje się, że w tym konkretnym przypadku będzie można mówić o tym, że przestępstwo, o którym mowa w art. 269b §1 KK

nie zostało popełnione, gdyż z relacji Czytelnika wynika, że działał wyłącznie w celu zabezpieczenia systemu teleinformatycznego i dla opracowania metody takiego zabezpieczenia. Co prawda, kontrowersyjne jest to, że poinformował redakcję, a nie bezpośrednio administratora sieci. Jeżeli Czytelnik nie wykorzystał w żaden sposób danych, jego działanie nie spowodowało przestojów czy ewentualnie nie wygenerowało dodatkowych luk, to można uznać, że działanie to nie naruszyło ani interesu publicznego, ani prywatnego i nie wyrządziło szkody. Było działaniem w dobrej wierze. Dla administratora systemów to oczywiście incydent i po 25 maja 2018 r. o takim naruszeniu bezpieczeństwa danych będzie trzeba informować organ nadzorczy. Zasadne byłoby także poinformowanie podmiotów danych, na których konto dość łatwo można było się włamać.

Przypadek ten pokazuje jeszcze jedną ważną rzecz. Testowanie bezpieczeństwa to nieodłączny element pracy systemów. Już na poziomie umowy o wykonanie/wdrożenie systemu należy zapisać, że rozwiązanie będzie przetestowane pod kątem bezpieczeństwa IT. Może to być dokonane przez wykonawcę, ale zawsze lepiej przez stronę trzecią (niezależną). Podobnie jeśli jest utrzymanie. Warto na to już teraz zwrócić uwagę, bo RODO wprowadza obowiązek regularnego testowania, mierzenia i oceniania skuteczności środków technicznych i organizacyjnych mających zapewnić bezpieczeństwo przetwarzania + zdolność do ciągłego zapewnienia poufności, integralności, dostępności i odporności systemów i usług przetwarzania. Firmy, które nie będą się „sprawdzać” pod kątem zabezpieczeń, mogą mieć nie tylko problemy związane z incydentami, ale też w trakcie kontroli organu nadzorczego nie będą mogły wykazać, że prawidłowo przestrzegają art. 32 RODO.

Wygląda na to, że Czytelnik, który odkrył luki, może spać spokojnie. Nie da się tego niestety powiedzieć o osobach, których dane mogły zostać z systemu wyciągnięte. To, że nie zrobił tego nasz Czytelnik, nie oznacza, że nikt tego nie zrobił, znalezione przez niego błędy istniały bowiem w systemie od dawna. Po naszej interwencji zostaną załatane, przynajmniej w tej konkretnej bibliotece, warto jednak pamiętać, że nie tylko ona stosuje OPAC (ang. Online Public Access Catalog). Jeśli zapisywaliście się więc do jakiejś biblioteki, a teraz z niej nie korzystacie, upewnijcie się, że przechowywane tam dane są dobrze zabezpieczone, lub po prostu usuńcie konto.

Komentarze

Biblioteki, to przeżytek.

Interpunkcja też, co? Arbitralne przestankowanie RULEZZ!

A głupi ludzie nadal z nich korzystają. I to cała masa ludzi.

Dlaczego głupi ludzie korzystający z biblioteki?

Po pierwsze nie każdy lubi patrzeć w ekran przy czytaniu, jakikolwiek by nie byl. Po drugie wielu czytelników ceni w czytaniu również fizyczny kontakt z książką. Po trzecie obecnie biblioteki bardzo szybko zapewniają nowości wydawnicze, a nie każdego stać na kupno wszystkich interesujących książek.

Ponadto wiele bibliotek obecnie wypożycza także ebooki, ale rozumiem że ludzie nieściągający pirackich wersji też są głupi? A może to ty jesteś zwykłym cebulakiem?

Przecież to troll. Zabłądził łażąc na ślepo w jaskini i wypełzł. Nie karm to sobie pójdzie.

Filą – Rację ma, w sumie zawsze dostaniemy to czego poszukujemy. Kiedyś było tylko Pisane …warto o tym pamiętać – Tam jest Przeszłość. Co do całej Sytuacji …pomyślmy o zwykłej Instytucji Kultury i Budżecie …na bank mają Nikły …pewnie utrzymywany z projektów UE …

Dlaczego głupi korzystają?

Bo są głupi…

Bo uwierzyli że czytnik to zło…

Bo uwierzyli że czytnik i iPad to to samo a przecież iPad świeci…

Bo uwierzyli w magię zapachu papieru…

Bo lubią traciś czas na dojazdy a następnie narzekać że tracą czas na dojazdy…

I tak by można długo, ale to bez sensu bo błędne jest samo założenie że ludzie korzystają z bibliotek. Nie, ludzie w ogólności nie korzystają już z bibliotek. Korzysta jedynie mała garstka. Znam dwa przykłady: 1. Emeryt którego nie stać na czytnik. 2. Dziecko które jako lekturę do przeczytania dostało książkę która nie jest dostępna w wersji elektronicznej.

Bibliotekom nic nie będzie. Nie każdy lubi elektroniczne książki, a papierowe są drogie i zajmują miejsce. Poza tym widać, że nie byłeś dawno w bibliotece – teraz można wypożyczać też filmy, gry (wideo i planszowe) a nawet czytniki ebooków. No i jest jeszcze coś takiego jak biblioteka specjalistyczna, bo nie każdego stać na książkę za $120, z której potrzebuje dwa zdania.

To teraz pytanie: po co biblioteka w ogóle kolekcjonuje takie dane osobowe? Rozumiem chęć ścigania osób kradnących książki, ale na zrzucie ekranu widać zbiór danych większy od potrzebnego do tego zadania. Nr dowodu osobistego albo PESEL jest już wystarczającym identyfikatorem. Imię/nazwisko może być przydatne dla uprzejmości. Ale na co imiona rodziców i data urodzenia?

Imiona rodziców się przydają przy rozróżnianiu osób. Nie każdy pamięta swój pesel. A kiedyś byłem świadkiem jak babka w przychodni rejestrowała się do lekarza i miała takie same imię, nazwisko i datę urodzenia jak inna osoba i musiała tłumaczyć babie w rejestracji, że to nie jej karta. Doszli do tego po imionach rodziców. Peseli wtedy jeszcze nie było w przychodniach. Obecnie to już raczej niepotrzebne i identyfikuje się ludzi na podstawie peselu, ale jako, że system jest stary to nie dziwi, że takie coś mają.

[Zakładam, że przy „PESEL” chodziło o „nr d.os.”, bo o nim pisałem, nie o PESEL-u]

Ale na zrzucie ekranu ewidentnie widać, że nr d.os. jest znany bibliotece, czyli podczas rejestracji klient posiadał takowy. Zatem imiona rodziców i data urodzenia były już zbędne. Możliwe, że w tym jednostkowym przypadku biblioteka ich nie *wymaga*, a autor podał je dobrowolnie w celu ułatwienia sobie życia — ale sądzę, że wszyscy wiemy, jak to normalnie wygląda.

Chciał człowiek dobrze, a mało brakowało i odpowiadał by karnie. Za tą przysługę powinien dostać normalną stawkę i podziękowanie, a nie groźby.

Nikt mu nie groził, rozważania prawne to spekulacja redakcji. Biblioteka poprosiła tylko o niekorzystanie z tych danych.

o artykuł o bibliotekach.

Kiedyś lubiłem do nich chodzić .

Fajne, sensacyjne trochę i takie fajne .

Zakładałem konto w BŚ, ale należało podać hasło samemu osobie w okienku (wiem, że też kulawo, ale przynajmniej nie domyślne).

Witajcie :) dalszy ciąg reakcji biblioteki :) otrzymałem dzisiaj.

Szanowny Czytelniku !

Kiedy ostatnio logowałeś się na swoje konto biblioteczne w Bibliotece Śląskiej?

W czasach, gdy wszechobecne są zagrożenie płynące z Internetu odpowiedniej złożoności hasło powinno również chronić Twoje dane na koncie Biblioteki Śląskiej.

Zachęcamy wiec do zalogowania się i ustawienia hasła dostępowego o odpowiedniej złożoności wymaganej przez nasz system.

____________________________________________________________

Biblioteka Śląska w Katowicach

18.01.2018

” To, że nie zrobił tego nasz Czytelnik ”

Masz na myśli dane osobiste, ale login i haslo to tez dane.

Powiedzmy że to nie jego wina, bo mógł zgadnąć login i haslo

dokladnie tak samo jak on zalozyl konto.

Moim zdaniem

1. Na kontach publicznych nie powinno byc żadnych danych osobistych prócz ewentualnie numeru identyfikacyjnego uzywanego w danym miejscu i odnośnie książek. Dzieki temu nawet jesli zgadlby login i haslo nic z tym nikt nie zrobi. Numer nalezy sobie zapisac gdzies.

2. Odzyskanie konta polegaloby na wyslaniu numeru identyfikacyjnego, i tam moze byc pytanie, lub captcha

( Ale po polsku ! )

3. Bibioteka moze potrzebowac prawdziwych danych w celu wyegzekwowania danych, te dane powinny byc ale tylko dostepne z komputera bibliotekarza. Logowanie z innych komputerow powinno byc zakazane i zabezpieczone firewallem po IP i adresie mac.

4. Nie uprawniony uzytkownik posiadajacy dostep do nie swoich kont email moglby probować odzyskać w celu zeby sie dowiedziec co czyta uzytkownik i przygotowac nastepny atak. Tutaj blokowanie dostepu po kilkakrotnym

wpisaniu blednego numeru identyfikacyjnego i ewentualnie powiadomienie na email to dobry pomysl ( i w e mailu nie wolno podac zadnych linkow, ani numerow )

To samo jest w bibliotece publicznej we Wrocławiu, tylko hasłem nie jest rok urodzenia tylko 6 pierwszych cyfr numeru pesel ;-)