„FSB odkryła operację wywiadowczą USA z użyciem wirusa na urządzeniach mobilnych Apple” – zaalarmowała 1 czerwca rosyjska agencja informacyjna TASS. Jedno tytułowe zdanie – możliwe, że aż trzy przekłamania. Prześledźmy, jak było naprawdę.

Zaczęło się od krótkiego, nietechnicznego komunikatu wydanego w czwartkowy poranek przez Federalną Służbę Bezpieczeństwa (FSB, ros. Федеральная служба безопасности). Duchowa spadkobierczyni niesławnego KGB poinformowała, że wspólnie z Federalną Służbą Ochrony (FSO, ros. Федеральная служба охраны) namierzyła kilka tysięcy iPhone’ów używanych przez rosyjskich abonentów, zainfekowanych nieznanym dotąd złośliwym oprogramowaniem. Ofiarami ataku mieli paść również przebywający w Rosji dyplomaci z krajów członkowskich NATO i obszaru postsowieckiego, a także Izraela, Syrii i Chin. Odpowiedzialnością za rzekome szpiegowanie na rosyjskim gruncie już w pierwszym zdaniu zostały obarczone amerykańskie służby specjalne. Z dalszej lektury wynika, że chodzi przede wszystkim o NSA (ang. National Security Agency), która miała nawiązać „ścisłą współpracę” z firmą Apple. Podatności, które pozwoliły szpiegującemu oprogramowaniu przeniknąć na telefony – według FSB – zostały przez producenta pozostawione intencjonalnie.

Informacje te ochoczo podchwyciła TASS, a za nią mainstreamowe media, zarówno rosyjskie, jak i zagraniczne, w tym polskie. Rozgorzały dyskusje na temat potencjalnego zakazu korzystania z iPhone’ów w Rosji i nie ma w tym nic zaskakującego. Już w marcu pracownicy kremlowskiej administracji otrzymali polecenie rezygnacji z urządzeń Apple. Po komunikacie FSB rzecznik prasowy prezydenta, Dmitrij Pieskow, potwierdził, że używanie ich do celów służbowych jest „niedopuszczalne i zabronione”. Z kolei szef Federalnego Projektu ds. Bezpieczeństwa i Zwalczania Korupcji, Witalij Borodin, złożył w Prokuraturze Generalnej wniosek o wszczęcie postępowania karnego przeciwko pracownikom Apple za szpiegowanie Rosjan.

Operacja Triangulacja, czyli co ustalił Kaspersky

Jakieś dwie godziny po pierwszych doniesieniach medialnych firma Kaspersky (od lat mimo zaprzeczeń łączona z rosyjskimi służbami) opublikowała wyniki badań nad nieznanym wcześniej złośliwym oprogramowaniem na iOS, podobnym w działaniu do niesławnego Pegasusa. Scenariusz infekcji wygląda następująco:

- Na docelowe urządzenie z systemem iOS za pośrednictwem usługi iMessage dociera wiadomość z załącznikiem zawierającym exploita.

- Bez jakiejkolwiek interakcji ze strony użytkownika exploit wykorzystuje lukę w zabezpieczeniach, co prowadzi do wykonania kodu. TechCrunch podaje, że chodzi o podatność CVE-2022-46690 załataną w grudniu ub.r.

- W efekcie z serwera C&C zostaje pobranych kilka dodatkowych komponentów, w tym służące do podniesienia poziomu uprawnień.

- Po pomyślnym przetworzeniu wspomnianych komponentów pobierany jest docelowy ładunek – Kaspersky określa go „w pełni funkcjonalną platformą APT”.

- Nadesłana wiadomość i załącznik z exploitem zostają usunięte.

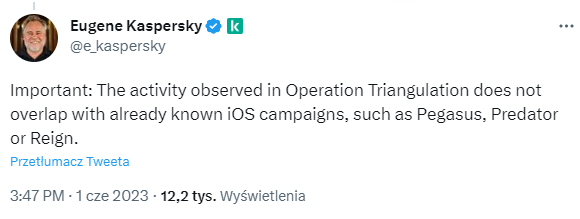

Z raportu wynika, że badacze wykryli podejrzaną aktywność, monitorując własną sieć Wi-Fi za pomocą rozwiązania typu SIEM (ang. Security Information and Event Management). Zainfekowanych zostało kilka urządzeń – wpis na firmowym blogu precyzuje, że należały one do kierownictwa, zarówno średniego, jak i wysokiego szczebla. Analiza trwa od początku tego roku, ale najstarsze znaczniki czasu infekcji wskazują na rok 2019. Złośliwe oprogramowanie prawdopodobnie nie potrafi przetrwać restartu. Jeśli jednak system nie zostanie zaktualizowany do wersji nowszej niż 15.7, to po włączeniu telefonu może dojść do ponownej infekcji – badacze zaobserwowali takie przypadki. Złożoność ataku pozwala przypuszczać, że Kaspersky nie był jego jedynym celem. Kampanii nadano nazwę Operacja Triangulacja (ang. Operation Triangulation, ros. Операция Триангуляция). Dyrektor generalny firmy, Jewgienij Kasperski, zapewnił na Twitterze, że nie jest ona powiązana ze znanym oprogramowaniem szpiegującym, takim jak Pegasus, Predator czy Reign.

Wstępna analiza zaatakowanych iPhone’ów – z uwagi na zamknięty charakter systemu – musiała jednak przebiegać podobnie. Badacze utworzyli na komputerze pełne kopie zapasowe urządzeń i skorzystali z narzędzia Mobile Verification Toolkit (w wersji mvt-ios) opracowanego dwa lata temu przez Amnesty International z myślą właśnie o Pegasusie. Ruch sieciowy przeanalizowali za pomocą Wiresharka i podzielili się w raporcie zaobserwowanymi wskaźnikami infekcji (ang. Indicators of Compromise, IoC). Dzień później, czyli 2 czerwca, udostępnili własne, prostsze w obsłudze narzędzie pod nazwą triangle_check do automatycznego sprawdzania kopii zapasowych.

Rewelacje FSB a raport Kaspersky’ego, czyli co ma piernik do wiatraka

Zestawiając komunikat rosyjskich służb z badaniami Kaspersky’ego, łatwo zauważyć dość istotne różnice, a czytaliśmy zarówno anglo-, jak i rosyjskojęzyczne wersje raportów. FSB pisze o kilku tysiącach zainfekowanych iPhone’ów używanych głównie przez Rosjan, ale nie tylko. Według analityków bezpieczeństwa atak dotknął zaledwie kilku (ang. several, ros. несколькo) pracowników firmy na kierowniczych stanowiskach i choć potencjalnie ofiar może być więcej, to dowodów na to nie ma. Odpowiedzialnością za wykryty incydent FSB obarcza amerykańskie agencje wywiadowcze, przede wszystkim NSA, z którą rzekomo współpracuje Apple. Kaspersky powstrzymuje się od atrybucji, czyli wskazywania grup mogących stać za daną kampanią.

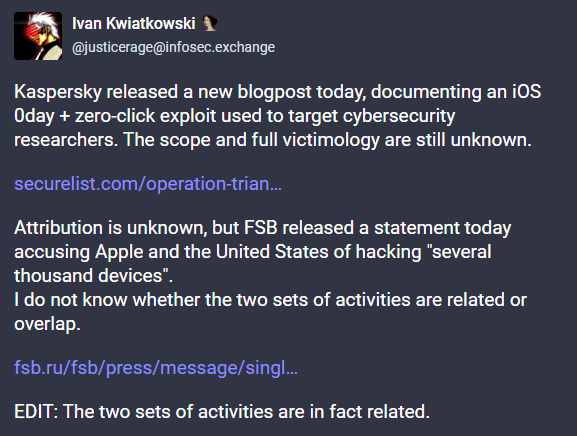

Odpowiedzi na pytania dziennikarzy brzmią nieco inaczej – w serwisach TechCrunch i ArsTechnica czytamy, że firma nie zna szczegółów technicznych operacji wykrytej przez FSB, ale z ostrzeżenia wydanego przez krajowy odpowiednik CERT-u (ros. Национальный координационный центр по компьютерным инцидентам) wynika, że wskaźniki infekcji są takie same. Czy rzeczywiście? Na twitterowym profilu Ivana Kwiatkowskiego, starszego badacza bezpieczeństwa w Kaspersky GReAT, znaleźliśmy link do tego dokumentu. Pierwsze trzy akapity zostały przeklejone jeden do jednego z komunikatu FSB, reszta – odrobinę przeformułowana – pochodzi z analizy Kaspersky’ego, z czym autorzy w ogóle się nie kryją, zamieszczając stosowny odnośnik. Słabo to wygląda, trochę tak, jakby służby wzięły cudze badania i dopasowały do nich własną narrację.

Jaka była właściwa kolejność zdarzeń, trudno powiedzieć. Kaspersky mógł poinformować służby o wykryciu incydentu w swojej sieci, a te postanowiły podkręcić fakty i podburzyć opinię publiczną. Albo na odwrót – FSB zaobserwowało podejrzaną aktywność i zleciło firmie jej zbadanie, a ta udaje teraz niewiniątko. Będziemy trzymać rękę na pulsie i zaktualizujemy artykuł, jeśli dowiemy się czegoś istotnego.

Komentarze

gdzie dowód że to dezinformacja?

To nie niewinny ma udowadniać swoją niewinność, tylko winę należy udowodnić oskarżonemu. Nie ma żadnych wiarygodnych dowodów, żeby coś takiego miało miejsce

Dokładnie. Dlaczego tytuł tego artykułu brzmi jak prymitywny clickbajt z Onetu? Ktoś nie może powstrzymać swoich prywatnych przekonań?

Dowodem jest po prostu podmiot zglaszajacy, czyli Rosja. Az dziw bierze, ze sa jeszcze ludzie, ktorzy informacje ze wschodu biora jeszcze na powaznie. Jak widac historia jednak wielu nie uczy.

Jakem se sobie gdzies tam wysnul w piatek, mi przede wszystkim nie pasi w tej calej story jedna rzecz:

Kacperski twierdzi (i ta, zgadzam sie z tym twierdzeniem) ze aby wynuplac IOC z tego fona to trza go praktycznie miec w lapach i przewalic forensic copy do analizy na jakis nosnik.

FSB twierdzi o tysiacach zainfekowanych fonow, w tym pracownikow zachodnich ambasad.

Juz widze kolejke pracownikow ambasad w Moskwie stojacych przed budka do zgrywania danych dla FSB, to koczowanie nocne, kocyki, herbatki, komitety kolejkowe i inne takie.

Ktos ich bierze serio? RLY?

Znaczy, mam na mysli: czy ktos bierze na serio oficjalne komunikanty FSB?

„FSB twierdzi o tysiacach zainfekowanych fonow, w tym pracownikow zachodnich ambasad”

Informacje podane przez FSB, należy brać ze sporą poprawką. Najlepiej podzielić je przez 1000 i może wtedy na końcu pojawi się okruszek prawdy. FSB jak zresztą każda rosyjska służba, do perfekcji opanowała różne formy kłamstwa i dezinformacji. A najlepsze kłamstwo to takie, które zawiera w sobie choć trochę prawdy, cała reszta może być zmyślona i takie kłamstwo może działać długo i skutecznie.

Zresztą, w tym jednym zdaniu jest więcej kwiatków: „w tym pracownikow zachodnich ambasad”. To tak jakby FSB jawnie przyznała się że im te telefony badała lub się na nie włamała. Nie jest to wypowiedź mało profesjonalna jak na FSB? No chyba że to celowy szum informacyjny.

„Odpowiedzialnością za wykryty incydent FSB obarcza amerykańskie agencje wywiadowcze, przede wszystkim NSA, z którą rzekomo współpracuje Apple.” – az sie zachlysnalem. Rzekomo?! Kilka lat temu byla afera, gdy na eBayu ktos sprzedawal urzadzenie, ktore otwieralo kazdy sprzet Appla i kazdego Androida bez wgledu na ustawione hasla czy zabezpieczenia. Cos takiego mozna zrobic tylko i wylacznie, gdy jest zaszyte w firmwarze. Urzadzenie bylo „made in NSA”. I to byl, jak sie pozniej okazalo, starszy model, ktory zlomowali. Jakis glupiec pomyslal, ze skoro ma zezlomowac, to czemu nie opylic i troche nie zarobic. Juz zapomnieliscie co Snowden wylozyl na swiatlo dziennie i jak probowano, udanie zreszta, bagatelizowac te nieprawdodobnie skandaliczne informacje? Jak robiono z niego najpierw warata, jak to nie przeszlo, to nastepnie zdrajce? Moze macie skleroze? To powazna choroba, niestety nieuleczalna u ludzi.

Czy ktoś zwrócił uwagę że mowa o luce łatanej pół roku temu?

Czy nie jest załatana a może „przepuszcza”?

Jeśli załatana (chyba żę Ru zostało odcięte od aktualizacji za Wojnę – ale to już ich problem – bo sankcje) to właśnie sianie dezinformacji bo ktoś miał nieaktualny soft i słabo to świadczy o kierownictwu firmy Kaspersky…