Czy decydując się na używanie Gmaila i innych produktów sygnowanych przez Google, rezygnujemy z prywatności na rzecz bezpieczeństwa? Jak optymalnie skonfigurować swoje konto? O tym przeczytacie w dzisiejszym artykule.

Na wieść, że redaktor naczelny z3s korzysta z Gmaila, niektórym czytelnikom włosy stanęły dęba, czemu dali wyraz w komentarzach kilkanaście dni temu… i przed dwoma laty… i cztery lata temu też, „spowiedź bezpieczeństwa” pojawia się bowiem na naszych łamach cyklicznie. Rozwiewanie wątpliwości na bieżąco nie zawsze się sprawdza, pora więc na dłuższy materiał poradnikowy.

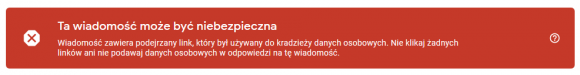

Zacznijmy od zastrzeżenia, które przewija się w komentarzach najczęściej: jeśli coś dobrego jest za darmo, to pewnie płacimy za to swoimi danymi. Jak to wygląda w przypadku Google? „Warunki korzystania z usług” (obowiązujące od 31 marca br.) mówią wprost o stosowaniu „automatycznych systemów i algorytmów do analizowania treści użytkownika”, co służy kilku różnym celom – a jednym z nich jest zapewnienie bezpieczeństwa. Każdy, kto korzystał z Gmaila, z pewnością wie, że odbierane i wysyłane wiadomości są skanowane pod kątem spamu i złośliwego oprogramowania (a także materiałów niezgodnych z prawem, co pomaga np. w zwalczaniu pornografii dziecięcej – z czego już nie każdy zdaje sobie sprawę). Podejrzane e-maile są wyraźnie oznaczane, przykład poniżej:

Google sprawnie identyfikuje próby wyłudzenia poufnych danych i inne ataki, ponieważ – według statystyk z października 2019 r. – może przeanalizować treści przesyłane i odbierane za pośrednictwem 1,5 mld aktywnych kont. Istnieje zresztą możliwość samodzielnego zgłaszania niebezpiecznych wiadomości. W przypadku Polski możemy mówić o 11,5 mln realnych użytkowników, co stanowi 40,2% wszystkich internautów w naszym kraju (badanie Gemius/PBI z marca br.). To oznacza, że jeśli nie korzystasz z Gmaila i myślisz, że dzięki temu Google nie przeskanuje Twojej korespondencji, to się mocno łudzisz, bo wielu Twoich znajomych Gmaila pewnie używa. Przypominamy też o istnieniu G Suite, czyli pakietu narzędzi od Google dla firm, który obejmuje m.in. pocztę we własnej domenie. Używa go ponad 6 mln organizacji na całym świecie, również z3s.

Innym powodem skanowania treści, o którym mówią „Warunki korzystania z usług”, jest rozpoznawanie wzorców, co pozwala firmie ulepszać poszczególne funkcje (np. ułatwia porządkowanie zdjęć użytkownika w usłudze Zdjęcia Google). Najwięcej kontrowersji budzi jednak automatyczna analiza zawartości skrzynek pocztowych w celu lepszego dopasowania reklam. Niektórzy mogą pamiętać, jak to w czerwcu 2017 r. Google obwieścił porzucenie takich praktyk. Specjaliści – zarówno od bezpieczeństwa, jak i marketingu – doszli wtedy do wniosku, że z biegiem lat koncern opracował tak wiele metod pozyskiwania informacji o użytkownikach, że zaprzestając skanowania e-maili, nie straci biznesowo, a może zyskać na wizerunku. Parę miesięcy później serwis Ars Technica dotarł do dokumentów sądowych, które sugerowały, że Google zrezygnował z czytania korespondencji w celach reklamowych tylko tymczasowo. I rzeczywiście – dziś „Warunki korzystania z usług” zawierają zapis o analizie prowadzonej po to, by „przedstawiać rekomendacje i spersonalizowane wyniki wyszukiwania, treści oraz reklamy”.

źródło: https://www.instagram.com/bacuri._

Google jest jednym z największych graczy na rynku IT i dane gromadzi na własne potrzeby, nie w celu ich odsprzedaży. Dysponuje pracującym całodobowo zespołem specjalistów, którzy czuwają nad bezpieczeństwem jego usług i dbają, by nie doszło do wycieku. Zgłaszane im luki łatają na bieżąco. Warto wspomnieć, że w ramach prowadzonego przez Google programu bug bounty w 2019 r. odkrywcom różnych podatności wypłacono ponad 6,5 mln dolarów. Można przyjąć, że firma z tak dużym zasobem środków jest w stanie zadbać o zgromadzone dane lepiej niż pomniejsi usługodawcy, nie czując przy tym pokusy, by zacząć nimi handlować – co oczywiście nie znaczy, że musimy się z nią dzielić każdą naszą aktywnością. Warto z tego względu wprowadzić parę zmian w domyślnych ustawieniach konta. Najpierw weźmiemy pod lupę te związane z bezpieczeństwem.

Jak poprawić bezpieczeństwo swego konta Google

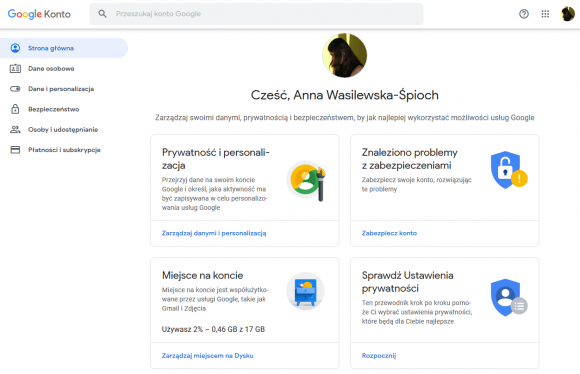

Aby zweryfikować lub zmienić dotychczasowe ustawienia, możemy w dowolnej usłudze, np. w Gmailu, kliknąć w nasze zdjęcie profilowe i wybrać „Zarządzaj kontem Google”.

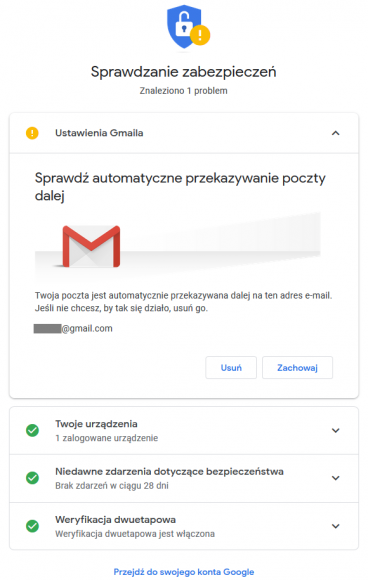

Zaczniemy od skorzystania z opcji „Sprawdzanie zabezpieczeń” (w wersji anglojęzycznej Security Checkup – https://myaccount.google.com/security-checkup), która na powyższym zrzucie ekranu kryje się pod komunikatem „Znaleziono problemy z zabezpieczeniami”. Jakie problemy może wykryć Google? Na przykład związane z automatycznym przekazywaniem poczty na inny adres e-mail. Jeśli sami o tym zadecydowaliśmy, wystarczy kliknąć „Zachowaj”. Jeśli adresu nie rozpoznajemy, to sygnał, że na nasze konto mógł się dostać intruz – w takim przypadku klikamy „Usuń”, nie zaszkodzi też sprawdzenie innych ustawień, zmiana hasła i włączenie dwuskładnikowego uwierzytelniania, jeśli jeszcze tego nie zrobiliśmy. W podobny sposób Google zasygnalizuje, że wśród zalogowanych urządzeń wykrył jakieś podejrzane.

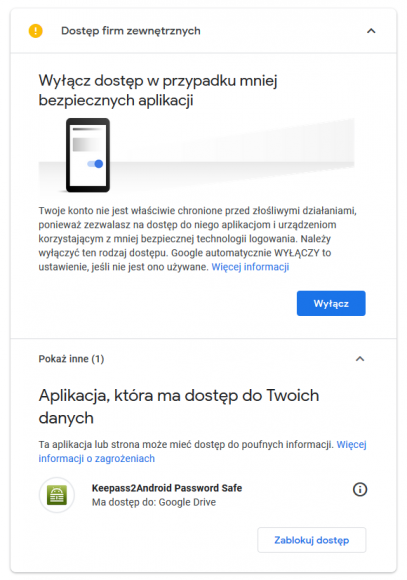

Innym problemem może być przyznanie dostępu do naszego konta firmom zewnętrznym. W pokazanym niżej przypadku daliśmy aplikacji Keepass2Android Password Safe dostęp do Dysku Google, ponieważ tam właśnie umieściliśmy kopię bazy danych w celu synchronizacji haseł między urządzeniami (wszystkim oburzonym wyjaśniamy, że baza jest szyfrowana i nie da się jej otworzyć bez klucza U2F). Aplikację można zablokować, ale akceptujemy potencjalne ryzyko i nie będziemy tego robić. Warto jednak zauważyć, że przycisk wyłączający dostęp do konta „mniej bezpiecznym aplikacjom” nie dotyczy Keepassa. Chodzi o strony internetowe i usługi, do których zdarzyło nam się kiedykolwiek zalogować za pośrednictwem Google.

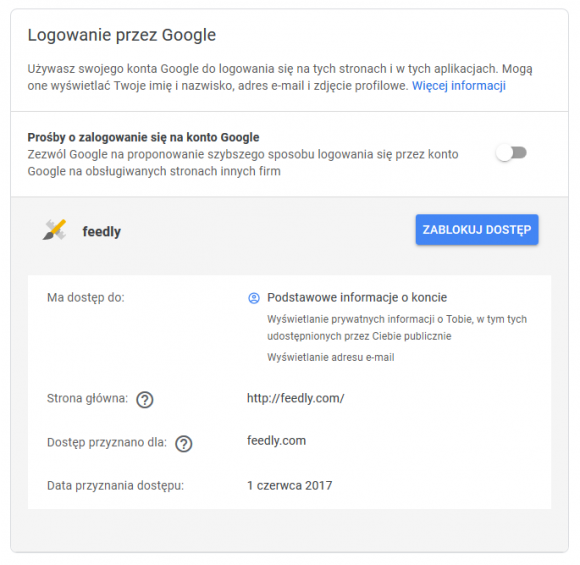

Chcąc je przejrzeć, musimy niestety udać się pod inny adres: https://myaccount.google.com/permissions. Autorka tego tekstu z reguły nie praktykuje logowania się do zewnętrznych serwisów przez Google, Facebooka itp., dlatego na liście znajduje się tylko jedna usługa – czytnik RSS-ów Feedly. Jak widać na zrzucie ekranu, można go zablokować.

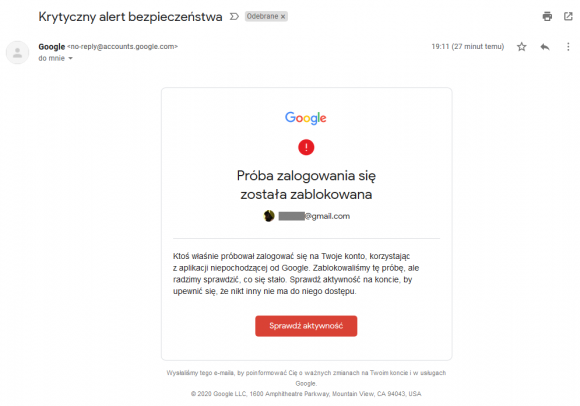

Załóżmy, że tego nie zrobimy, ale kliknęliśmy wcześniej przycisk „Wyłącz” – w takim przypadku przy kolejnej próbie logowania do Feedly otrzymamy alert bezpieczeństwa (zob. poniżej). Wniosek? Jeśli nie logujemy się nigdzie za pośrednictwem konta Google, warto wyłączyć do niego dostęp aplikacjom firm zewnętrznych. Jeśli korzystamy z tej opcji, warto się zastanowić, czy aby na pewno tego potrzebujemy i czy akceptujemy związane z tym ryzyko. Mamy tu bowiem do czynienia ze sprzężeniem zwrotnym – z jednej strony Google uzyskuje informacje o naszym koncie w usłudze innej firmy, z drugiej strony ta firma otrzymuje pewne uprawnienia na koncie Google, którego używamy do logowania.

W przypadku Feedly zagrożenie nie wydaje się duże – chodzi o dostęp tylko do podstawowych informacji, takich jak nazwa, adres e-mail czy zdjęcie profilowe. Znane są jednak przypadki, gdy zewnętrzne firmy uzyskiwały w ten sposób np. możliwość odczytywania e-maili, w dodatku nie przez algorytmy, tylko przez liczne grono pracowników (wszystko na pozór legalnie, bo zezwalał na to regulamin bezrefleksyjnie akceptowany przez użytkowników – kto zawsze czyta regulaminy, niech pierwszy rzuci kamieniem). Taką sytuację w 2018 r. opisał The Wall Street Journal, dowodząc, że Google nie podejmuje wystarczających wysiłków, by uregulować kwestię dostępu zewnętrznych deweloperów do danych. A skoro Google tego nie robi, to musimy o to zadbać sami.

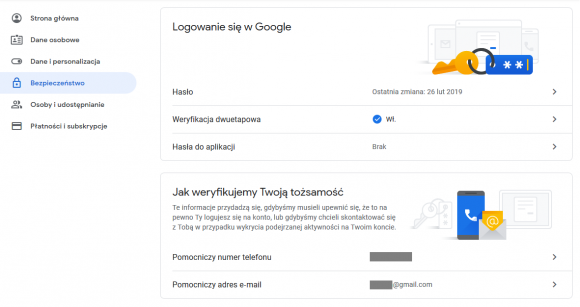

Po powrocie na stronę główną zaglądamy do zakładki „Bezpieczeństwo”, gdzie oprócz omówionych już opcji znajdziemy m.in. możliwość włączenia dwuetapowej weryfikacji. Całą procedurę dokładnie opisaliśmy w poprzednim artykule z cyklu „Podstawy Bezpieczeństwa”, tutaj przypomnimy tylko, że najlepszym wyborem będzie zastosowanie klucza sprzętowego U2F, który jako jedyny skutecznie chroni przed phishingiem ukierunkowanym na zdobycie danych logowania. Jeśli nie dysponujemy takim kluczem, powinniśmy sięgnąć po aplikację uwierzytelniającą. Z uwagi na możliwość kradzieży kodów 2FA z Google Authenticatora zalecamy użycie innej aplikacji – takiej, która nie pozwala na przechwytywanie zawartości ekranu (jak np. Authy czy testowany przez autorkę artykułu otwartoźródłowy Aegis).

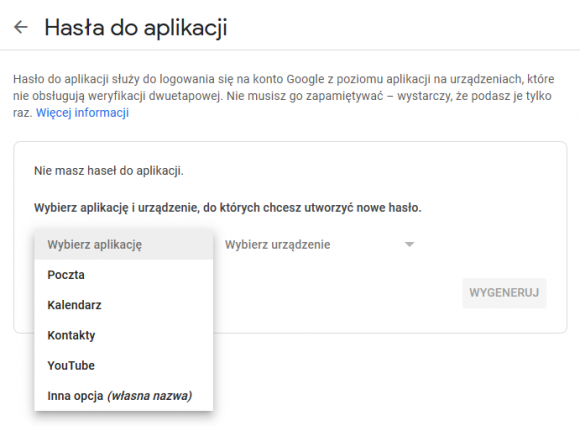

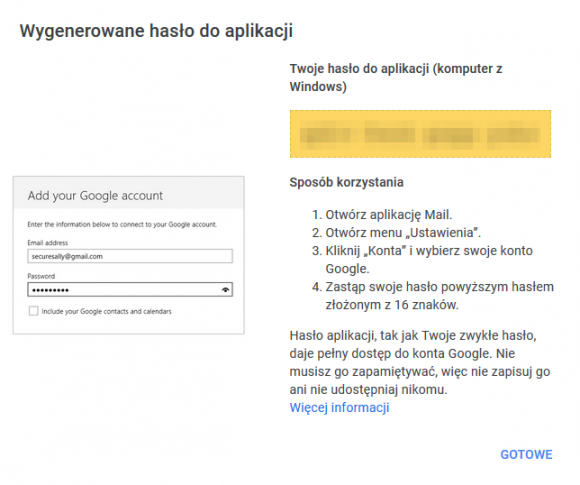

Warto mieć na uwadze, że po włączeniu dwuskładnikowego uwierzytelniania niektóre z używanych przez nas aplikacji (zwłaszcza niepochodzące od Google) mogą stracić dostęp do naszego konta. Aby temu zaradzić, wystarczy wygenerować dla każdej specjalny 16-cyfrowy kod dostępu – korzystamy w tym celu z opcji „Hasła do aplikacji”, wskazując aplikację i urządzenie, dla których chcemy utworzyć hasło.

Wraz z wygenerowanym hasłem otrzymamy instrukcję, jak z niego skorzystać. Każdego kodu można użyć tylko raz. Jeśli zaistnieje taka potrzeba, można wygenerować nowy, także w przypadku aplikacji autoryzowanych wcześniej.

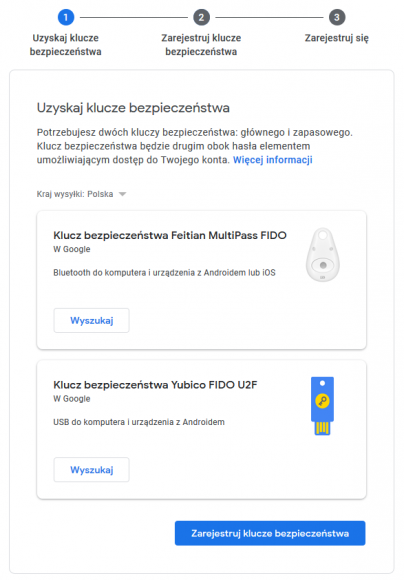

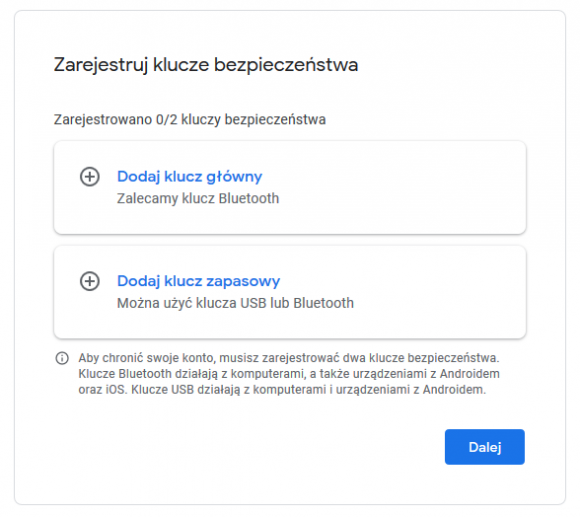

Kolejnym sposobem zwiększenia bezpieczeństwa naszego konta jest włączenie „Ochrony zaawansowanej” (ang. Advanced Protection – https://myaccount.google.com/advanced-protection/enroll/details). Aby z niej skorzystać, potrzebujemy dwóch kluczy sprzętowych U2F – Google zaleca takie z obsługą Bluetootha, ale równie dobrze możemy użyć tych ze złączem USB lub Lightning (w przypadku urządzeń Apple z systemem iOS).

W obu przypadkach konieczne będzie zarejestrowanie wybranych kluczy, co sprowadza się do postępowania zgodnie ze wskazówkami na ekranie i z reguły polega na podłączeniu każdego klucza do komputera oraz naciśnięcia znajdującego się na nim przycisku lub złotego krążka.

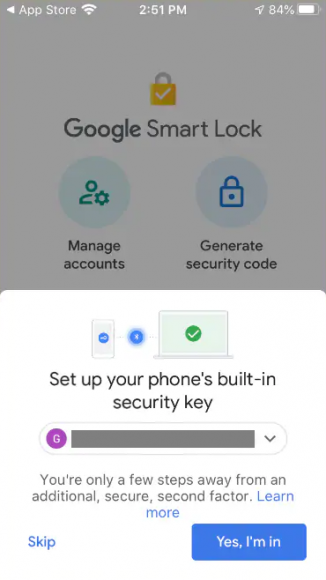

Warto też wspomnieć o możliwości zastąpienia fizycznego klucza U2F kluczem bezpieczeństwa wbudowanym w nasz telefon. Od kwietnia 2019 r. funkcja ta jest dostępna w smartfonach z Androidem od wersji 7.0 wzwyż, a w styczniu br. do sklepu App Store trafiła aktualizacja aplikacji Google Smart Lock, która pozwala na używanie w taki sposób również iPhone’ów i iPadów z systemem iOS 10 lub nowszym. Rozwiązanie opiera się o standardy FIDO i wymaga włączenia Bluetootha zarówno na telefonie pełniącym rolę klucza, jak i urządzeniu, na którym zamierzamy się logować.

Aby skonfigurować wbudowany klucz bezpieczeństwa, musimy w obsługiwanej przeglądarce (np. Chrome) wejść na stronę https://myaccount.google.com/security i w sekcji „Logowanie się w Google” wybrać opcję „Weryfikacja dwuetapowa”. Jeśli mamy już ją włączoną, to szukamy przycisku „Dodaj klucz bezpieczeństwa” i wskazujemy nasz telefon. Od tego momentu, logując się na koncie Google, zobaczymy na telefonie prośbę o potwierdzenie tego faktu – proste, a chroni lepiej niż np. kody wysyłane SMS-em, które przestępcy mogą przechwycić.

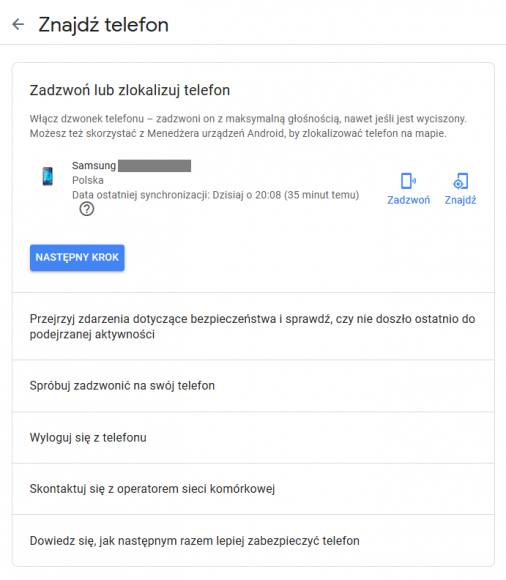

Z poziomu ustawień konta Google (pod adresem https://myaccount.google.com/device-activity), możemy także zarządzać sprzętem, na którym jesteśmy zalogowani. Warto o tej opcji pamiętać zwłaszcza w przypadku zgubienia lub kradzieży jednego z naszych urządzeń.

Pozwala ona m.in. na zapoznanie się z ostatnią aktywnością, wylogowanie się z konta Google w razie potrzeby, włączenie dzwonka telefonu z maksymalną głośnością czy próbę zlokalizowania go na mapie. Dodano również możliwość wymazania wszystkich danych, jeśli dojdziemy do wniosku, że urządzenie jest już nie do odzyskania.

Nie są to wszystkie ustawienia konta Google, na które chcielibyśmy zwrócić uwagę. Skupiliśmy się w artykule na tych związanych z bezpieczeństwem. Za tydzień sprawdzimy natomiast, co trzeba włączyć bądź wyłączyć, by zapewnić sobie większą prywatność i ograniczyć ilość zbieranych o nas danych.

Dla zachowania pełnej przejrzystości: Patronem cyklu jest Aruba Cloud. Za opracowanie i opublikowanie tego artykułu pobieramy wynagrodzenie.

Komentarze

Punkt pierwszy: Nie używać usług Google.

Serio.

Musiałbyś zrezygnować także z Google’owej wyszukiwarki, której silnik jest często osadzony w innych usługach i stronach WWW.

Jest to mało komfortowe.

Google wżarło się w webowy ekosystem tak bardzo że trudno nie zetknąć się z nim w Sieci.

Bardziej uważałbym na social media. Na nie masz jakiś wpływ. Nikt nie każe ci wklejać dziesiątek fot i komentarzy żeby tam zaistnieć. Wklejają ci którzy nie potrafią bez tego żyć.

Ludzie płaczą że Google ich śledzi. Ale nie są już świadomi swojej głupoty gdy wrzucają tony szczegółów ze swego życia na Fejsa lub Insta. Robią to sami, bez przymusu, na własne życzenie, przez nikogo nieprzymuszani…

Ci, którzy faktycznie tak robią są sami sobie winni. Ale jak ktoś już kiedyś pisał w komentarzach na z3s, z usług Google’a można chociaż próbować przestać korzystać „dla idei”, nawet jeśli skutki miałyby być znikome. Uważam, że lepsza jest taka postawa i promowanie rozwiązań niekomercyjnych niż bierne podejście i używanie wyświechtanego i niezbyt błyskotliwego argumentu, że nie mam nic do ukrycia. Jasne, że Google jest już tak wżarty w Internet, że ciężko się przed nim ukryć, ale np. ze skrzynki, wyszukiwarki i przeglądarki można korzystać innej. Ktoś pójdzie o krok dalej i zainstaluje inne mapy i nawigację, często to jest kwestia tylko paru dni żeby się przestawić. Te spersonalizowane wyniki wyszukiwania naprawdę nie są aż tak boskie, żeby od nich miało zależeć nasze codziennie życie w Sieci.

Ja gdy czytałem spowiedź bezpieczeństwa łapałem się lekko za głowę, że naczelny tak poczytnego portalu o takiej tematyce swoje życie w zasadzie opiera na Google’u, Windowsie i Macu, a ja durny bawię się w Firefoksa i DDG xD, ale na szczęście trochę się uspokoiłem, gdy czytałem również lekko zdziwione komentarze innych Czytelników. Rozumiem poniekąd argument, że coś „działa”, ale to nie wszystko, nie wierzę, że komuś nie uda się ułożyć życia w oparciu o np. Linuks czy mniej komercyjną skrzynkę czy wyszukiwarkę.

Do Redakcji: Wasze artykuły są naprawdę dobre, ale może zamiast pisać jak się zabezpieczyć na Google’u, zrobilibyście takie kompendium wiedzy o przeglądarkach/systemach/skrzynkach itd. jakie jest dostępne np tu: https://www.privacytools.io/, z Waszymi osobistymi komentarzami i uwagami odnośnie korzystania. Pozdr!

Skąd się bierze 11,5 mln użytkowników? A no dlatego, że mając telefon z Androidem (który ma prawie monopol w Polsce) konto Google założyć trzeba. Choćbyś miał własną domenę na e-maila, to i tak dostęp do sklepu z aplikacjami wymaga konta Google, czy tego chcesz, czy nie. Dlatego wspólnie z fundacją Panoptykon domagam się dostępu do bezpłatnych aplikacji w sklepie Play bez konta Google.

tylko chwila…, fajnie że walczysz w imie „prywatności”, no ale przecież zakładając konto google, korzystając z wyszukiwarki, kupując smartphona z Android, „podpisujesz” umowę z wszystkimi zasadami, która niesie za sobą taka umowa.

„Dlatego wspólnie z fundacją Panoptykon domagam się dostępu do bezpłatnych aplikacji w sklepie Play bez konta Google.”

Chcesz zmienić zapis umów, reguł, wymagań? Mój pomysł, nie korzystaj po prostu z produktów google.

Racja. Szkoda też, że swego czasu nikt w nokii nie wpadł na pomysł uwolnienia kodu Symbiana. Jak dla mnie ten system i BBOS były najlepiej dopracowanymi. Gdyby nie brak wsparcia do teraz miałbym w ręku swojego bolda. Ale nie o tym artykuł… luźna myśl.

Dostęp do aplikacji ze sklepu bez konta Google chyba można uzyskać za pomocą Aurora Store. Tam jest możliwość wyboru czy przez konto, czy anonimowo i w tym drugim przypadku można ściągać bez logowania się gdziekolwiek. Osobiście w znikomym stopniu faktycznie używam, bardziej polegam na innych źródłach jak coś instaluję, ale to wydaje się działać. No i oczywiście zawsze są jeszcze inne źródła aplikacji, nie związane z Play Store.

Problem to niekoniecznie dostęp do instalatorów. Jeśli nadal działa w systemie Google Play a nikt nie jest zalogowany, niektóre aplikacje już po instalacji nie będą działać. Używanie wersji Androida oczyszczonej z Google pomaga na pewno, nie wiem jak z narzędziami, które wyłączają procesy w tle.

Czy Fundacja Panoptykon jest w coś takiego zaangażowana? Jeśli tak, gdzie mogę szukać o tym informacji?

Fajny artykuł, ale warto jeszcze dodać, że jest to stan na 15.06.2020. Za tydzień, miesiąc czy rok jedne opcje znikną inne się pojawią, a jeszcze inne zostaną rozbudowane. Całe żmudne, dzisiejsze konfigurowanie zabezpieczeń i ochrony prywatności weźmie w łeb. W latach 90-tych takie robienie w balona odbywało się w korespondencji pocztowej, teraz przeszło na nowe media. We wszystkich korporacjach są wielkie działy zajmujące się „kiwaniem” klienta, tak żeby wyciągnąć od niego jak najwięcej danych. Ile trzeba mieć czasu żeby gonić tego króliczka? i kto się nie podda wcześniej czy później?

Czy administrator poczty Gmail (czyli pracownik Google) lub ktokolwiek inny (np. NSA), może zobaczyć ustawione przeze mnie hasło do Googla?