Cyberprzestrzeń nie lubi pustki. Po zakończeniu świadczenia usługi Ransomware-as-a-Service GandCrab, pojawia się nowa usługa, nowy malware, jeszcze groźniejszy, jeszcze skuteczniejszy. Każdy ma coś do stracenia – tę zasadę wykorzystują przestępcy.

Nauczeni doświadczeniem specjaliści bezpieczeństwa coraz skuteczniej wdrażają mechanizmy ochrony (a w zasadzie odzyskiwania danych) na wypadek ataku ransomware. Przestępcy zauważyli, że ofiary nie chcą płacić. Skuteczne uruchomienie procedur odzyskiwania („Disaster Recovery”) sprawia, że przestępcy musieli znaleźć inny sposób czerpania zysków ze swojej działalności. Jest to kolejny przypadek (opisywaliśmy przypadki grupy Maze), w którym stawką jest nie tylko odzyskanie danych, by zapewnić utrzymanie ciągłości działania firmy, ale także ochrona ich poufności.

Travelex

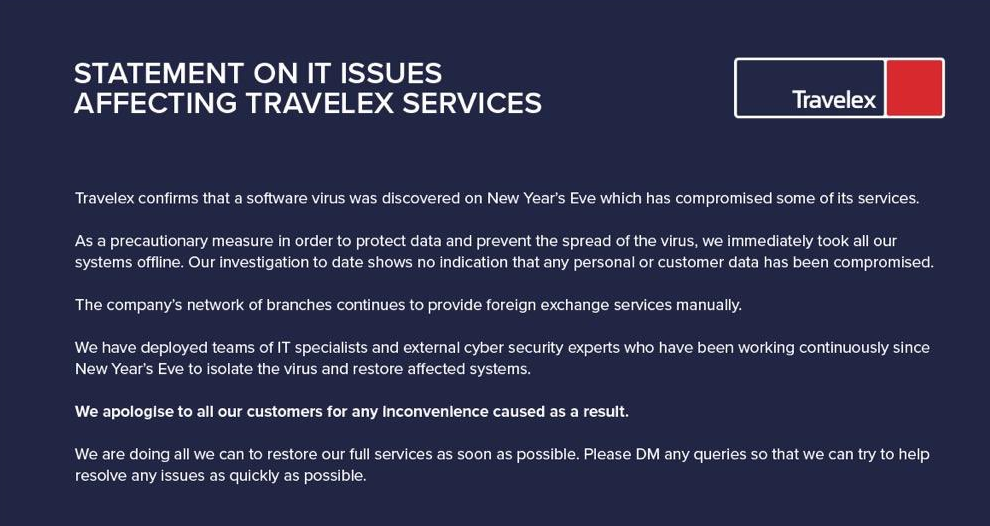

31 grudnia przeprowadzono skuteczny cyberatak na Travelex – jedną z największych na świecie firm obsługujących wymianę walut. Najpierw wykradziono około 5 GB danych, a następnie rozpoczęto szyfrowanie systemów.

Można podejrzewać, że daty ataku 31 grudnia oraz 1 stycznia są nieprzypadkowe. W tym czasie niemal w każdej firmie trwa okres świąteczny i nie odbywają się typowe codzienne operacje biznesowe. Nikt z pracowników nie zauważył w porę kłopotów firmy czy też anomalii w ruchu sieciowym. Wygląda również na to, że w tym czasie nie monitorowano dostatecznie zdarzeń bezpieczeństwa. Transfer danych oraz szyfrowanie systemów jest operacją zauważalną (kolejne pliki, zasoby są niedostępne, a systemy przestają działać). W systemie pojawiły się zaszyfrowane pliki o nietypowych losowych rozszerzeniach (np. .u3i7y74).

Początkowo przestępcy domagali się 3 mln dolarów okupu, jednak szybko zwiększyli wysokość żądania do 6 mln dolarów. To często stosowana strategia – szybka płatność daje niższą cenę, a gdy ofiara zastanawia się za długo, opłata za odszyfrowanie rośnie.

Jednakże w tym przypadku przestępcy żądali okupu nie tylko za odblokowanie dostępu do systemów, ale także za nieupublicznianie wykradzionych z firmy informacji. Prawdopodobnie przedmiotem kradzieży padły wrażliwe dane klientów firmy Travelex, w tym numery kart kredytowych i informacje o transakcjach finansowych.

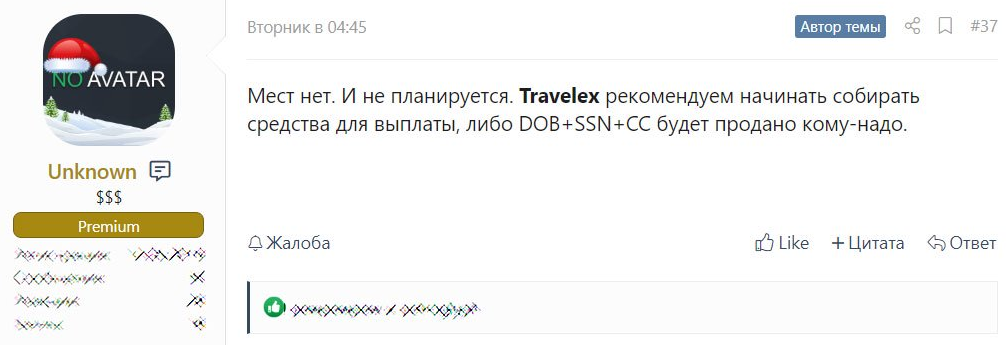

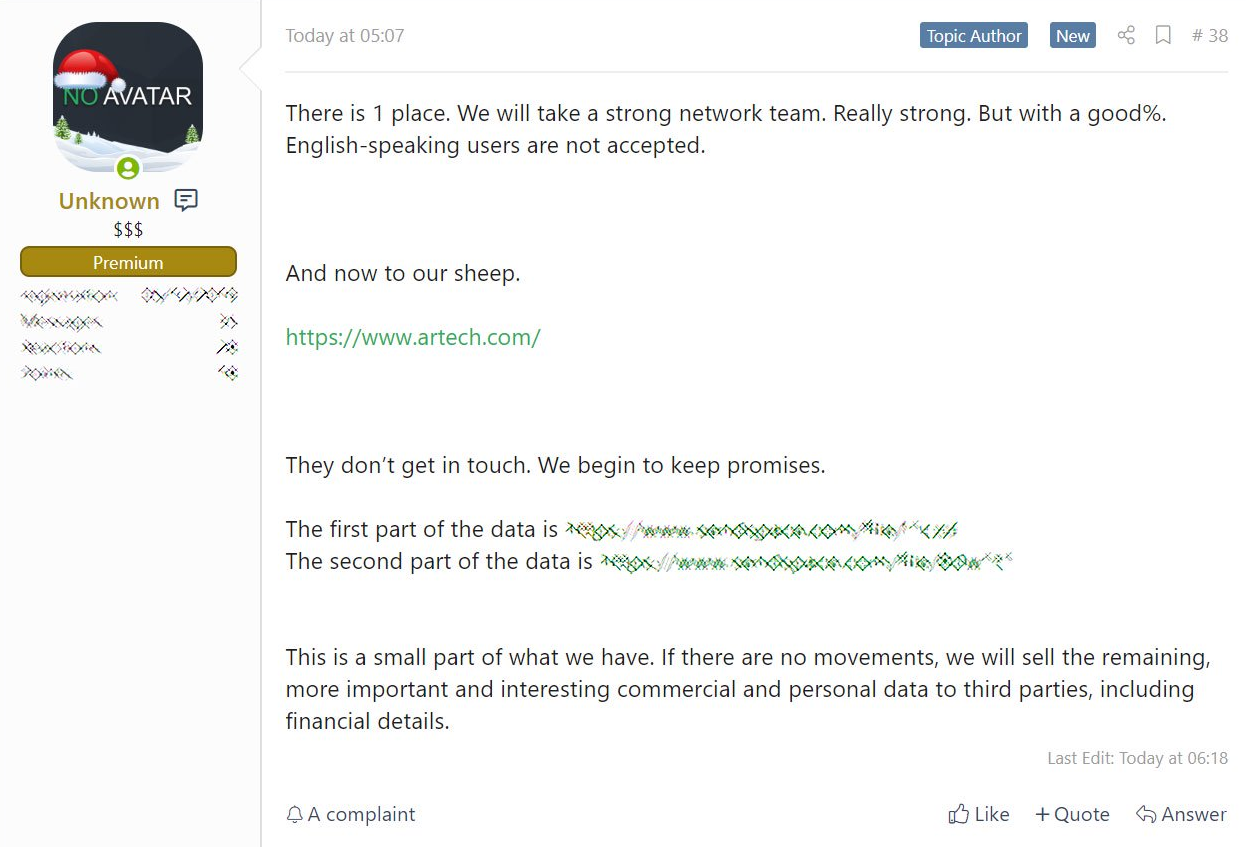

Wygląda na to, że Travelex nie zapłacił okupu i 11 stycznia na rosyjskim forum hakerskim reprezentant grupy opublikował informację oraz odnośniki do „testowych paczek” informacji, jakie zostały wykradzione.

Jak doszło do ataku

W ostatnim czasie wszyscy przekonują, iż to człowiek jest najsłabszym elementem cyberbezpieczeństwa firmy, a ponad 90% ataków zaczyna się od e-maila. W tym przypadku tak nie było – atak najprawdopodobniej udał się dzięki brakom w aktualizacjach krytycznych usług. Przestępcy bacznie poszukują najsłabszego punktu w organizacjach. Takim punktem w firmie Travelex była infrastruktura, a dokładniej serwery VPN Pulse Secure.

CVE-2019-11510 to krytyczna luka w zabezpieczeniach, upubliczniona 22 marca 2019 r., umożliwiająca zdalne ujawnienie plików w Pulse Connect Secure, rozwiązaniu SSL VPN firmy Pulse Secure. Wykorzystanie tej luki jest bardzo łatwe – poziom jej ważności wyceniono na 10 w dziesięciostopniowej skali Common Vulnerability Scoring System (CVSS). Błąd może pozwolić zdalnemu, nieuwierzytelnionemu atakującemu na uzyskanie nazw użytkowników i haseł w postaci jawnego tekstu z podatnych serwerów. Luka została wykorzystana do uzyskania dostępu do sieci wewnętrznej. Mając dostęp do wewnętrznej infrastruktury (poprzez przejęte serwery VPN) malware wykorzystał podatność związaną z deserializacją w serwerze Weblogic (CVE-2019-2725) oraz podatność typu Elevation of Privilege w sterowniku Win32k (CVE-2018-8453) w systemie Windows. W ten sposób uzyskano konto i uprawnienia administratora domeny. Do poruszania się po sieci (element Lateral Movement) wykorzystano VNC, zainstalowano psexec jako plik java.exe. Następnie wyłączono mechanizmy bezpieczeństwa na komputerach końcowych, a malware Sodinokibi został przekazany do wszystkich systemów przez psexec.

Według badań zespołu Bad Packets 10 stycznia 2020 r. na świecie pozostały jeszcze 1223 podatne serwery VPN Pulse Secure (z publicznym dostępem).

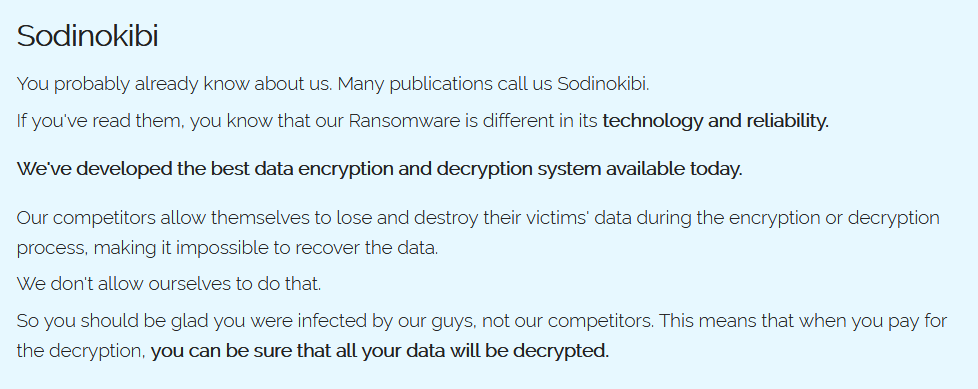

Sodinokibi, Sodin lub REvil

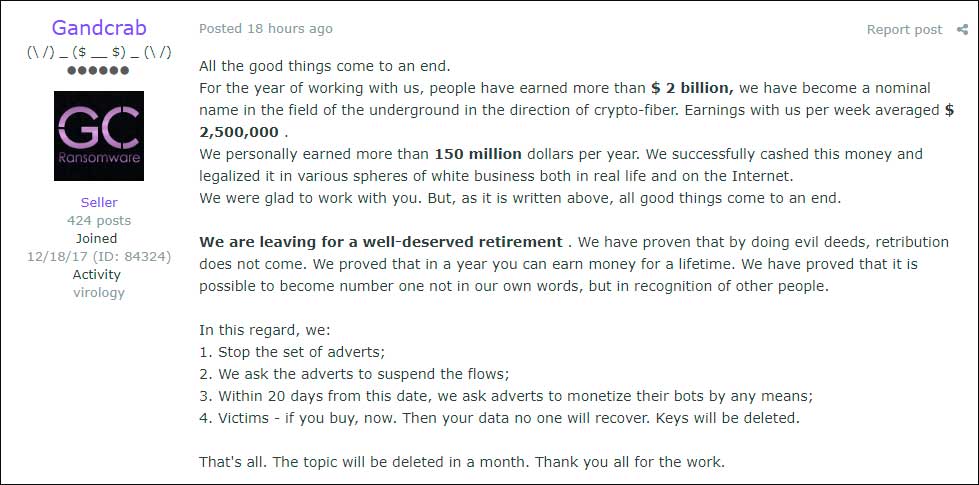

Analitycy uważają, że historia złośliwego oprogramowania Sodinokibi rozpoczęła się 31 maja 2019, kiedy to twórcy, a zarazem operatorzy usługi Ransomware-as-a-Service GandCrab ogłosili, iż zarobili wystarczająco dużo pieniędzy i kończą swoją działalność. Ocenia się, że GandCrab odpowiadał za 40% wszystkich operacji ransomware.

Można stwierdzić, iż rynek cyberprzestępstw szybko zauważył tę lukę. W drugim kwartale 2019 r. średnia wysokość okupu wzrosła o 184% i wyniosła 36 295 USD, w porównaniu do 12 762 USD w I kwartale 2019 r. Wzrost ten odzwierciedla rosnące rozpowszechnienie złośliwego oprogramowania Ryuk i Sodinokibi (rodziny ransomware, które gwałtownie zwiększyły swój udział w rynku żądań). Ten rodzaj szkodliwego oprogramowania jest wykorzystywany głównie w atakach ukierunkowanych na większe przedsiębiorstwa lub rozproszone sieci firm za pośrednictwem dostawców usług (atak z wykorzystaniem „łańcucha dostaw” przez firmy trzecie).

Analizując strukturę kodu Sodinokibi, analitycy odnaleźli wiele podobieństw do ransomware GandCrab (analiza firmy Intezer pokazuje współdzielony kod z malware Pony, RedOctober oraz Vidar). Wyciągnięto z tego wniosek, iż ostatnią operacją twórców GandCraba było sprzedanie kodów złośliwego oprogramowania. Obecnie „nowy właściciel”, po poprawieniu i wyposażeniu w kolejne funkcje, udostępnił go w podobnym modelu Ransomware-as-a-Service.

Dotychczasowe ustalenia

- Ransomware wykorzystuje znane luki w zabezpieczeniach, takie jak luka związana z deserializacją oprogramowania Weblogic CVE-2019-2725 oraz podatnością związaną z podniesieniem uprawnień CVE-2018-8453.

- Ataki nie były zarejestrowane w takich krajach jak Iran, Rosja czy też kraje byłego Związku Radzieckiego.

- Przestępcy stosujący Sodinokibi oraz Ryuk żądają najwyższych okupów.

- Pliki szyfrowane są algorytmem symetrycznym Salsa20, z kolei do stworzenia i wymiany kluczy używany jest algorytm Diffiego-Hellmana (oparty o krzywą eliptyczną 25519).

- Nie ma jednej metody dostarczenia złośliwego oprogramowania – jest różna w zależności od operacji.

- Malware nie szyfruje części plików odpowiedzialnych za działanie systemu – po zaszyfrowaniu system operacyjny jest funkcjonalny, jednak nie ma dostępu do danych.

Znane ofiary

- 16.08.2019 – 22 lokalne jednostki administracji w Teksasie (poprzez zhakowane systemy wielu dostawców usług, żądanie 2,5 mln USD)

- 29.08.2019 i 9.12.2019 – atak na kliniki stomatologiczne (system wraz ze zdalnymi kopiami zapasowymi), tu także posłużono się dostawcą usług IT

- 12.12.2019 – informacja o utworzeniu nowej jednostki posługującej się złośliwym oprogramowaniem i przygotowaniu dużej operacji

- 12.12.2019 – atak na centra danych CyrusOne (żądanie okupu i zagrożenie ujawnieniem wykradzionych danych)

- 25.12.2019 – nowa wersja ransomware zawierająca życzenia świąteczne „Merry Christmas and Happy Holidays”; atak na międzynarodowe lotnisko Albany w Nowym Jorku (ujawniony 10.01.2020)

- 31.12.2019 – atak na Travelex (żądanie okupu 6 mln dolarów i zagrożenie ujawnieniem wykradzionych danych)

- 11.01.2020 – ujawnienie części danych wykradzionych z Travelex

Rekomendacje

Jedną z głównych metod ochrony przed atakiem przy użyciu tej wersji złośliwego oprogramowania jest aktualizacja podatnych komponentów infrastruktury (PulseSecure VPN – CVE-2019-11510, WebLogic – CVE-2019-2725, Microsoft Windows – CVE-2018-8453). Trzeba zauważyć, że w roku 2019 ujawniono znacznie więcej krytycznych luk w komponentach i oprogramowaniu będącym bramami do sieci wewnętrznej (tj. Fortigate SSL VPN, Pulse Secure SSL VPN, Global Protect Palo Alto Networks czy ostatnio Citrix ADC / Citrix Gateway). Każdy, kto nie załatał tych podatności, musi liczyć się z tym, że jest łatwym celem dla cyberprzestępców. Mamy nadzieję, że firmy, w których pracują nasi Czytelnicy, do tej kategorii nie należą. Na wszelki wypadek sprawdźcie jednak swoją adresację sieciową w Shodanie – albo przeskanujcie ją sami (co najmniej raz na dobę).

Komentarze

Ciekawa jest reakcja firmy Travelex na tą całą sytuację:

Travelex wants you to know that everything’s going really really well

https://www.grahamcluley.com/travelex-want-you-to-know-that-everythings-going-really-really-well/

Irek, troche (znacznie) poprzekrecanych informacji sie tutaj znajduje:

„Wygląda na to, że Travelex nie zapłacił okupu i 11 stycznia na rosyjskim forum hakerskim reprezentant grupy opublikował informację oraz odnośniki do „testowych paczek” informacji, jakie zostały wykradzione.”

-zamieszczony post na rosyjskim forum & artykul bleepingcomputer dosc wyraznie wskazuja, ze REvil opublikowalo dane ich innej ofiary – artech.com, nie travelexa.

„Jak doszlo do ataku…”

-Opis niczym podsumowanie raportu forensicowego, a wiadomo jedynie tyle, ze travelex mial dziure w Pulse VPN we Wrzesniu 2019, i oberwal sodinokibi w Grudniu 2019. Czy te fakty byly powiazane, to sie dopiero okaze jak sie Travelex czyms pochwali. Cala reszta to albo niepowiazane przypadki, albo co najwyzej spekulacja. Chyba, ze masz dodatkowe zrodla tu nie zamieszczone.

Pozdrawiam,

Jasmin

P.S. Pozdrowienia od Przemka S. :)