Signal, uważany dotychczas za jeden z najbardziej bezpiecznych komunikatorów, zanotował wpadkę. Dosyć poważną, która sprawia, że niepowołane osoby mogą uzyskać dostęp do naszych wiadomości.

Po wpadkach WhatsAppa, gdzie można było tworzyć fałszywe wiadomości, czy desktopowej wersji Telegrama, która okazała się podatna na wykorzystanie znaków unicode, co pozwalało wyposażyć przejętą maszynę w koparkę kryptowalut, przyszedł czas na Signala, w którym odkryto dosyć poważną lukę bezpieczeństwa zagrażającą poufności i prywatności przesyłanych przez nas wiadomości. Podatność polega na lokalnym udostępnianiu klucza do rozszyfrowania bazy wiadomości, więc każdy, kto go zdobędzie, może uzyskać nieograniczony dostęp do naszych rozmów.

Na czym polega problem?

Podczas instalacji aplikacji Signal Desktop tworzona jest szyfrowana baza danych SQLite o nazwie db.sqlite. Plik ten jest wykorzystywany do przechowywania naszych wiadomości. Jednocześnie podczas instalacji tworzony jest indywidualny klucz do otwarcia/odszyfrowania bazy bez dodatkowej interakcji ze strony użytkownika.

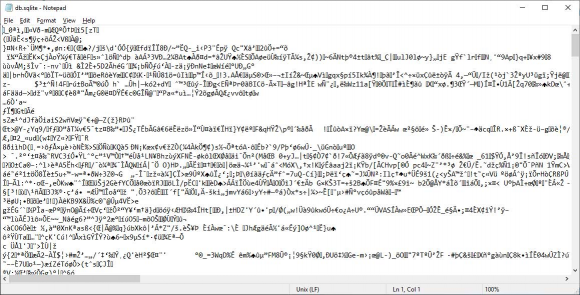

Po otwarciu pliku bazy w notatniku naszym oczom ukazują się zaszyfrowane wiadomości:

Widok zaszyfrowanej bazy w notatniku, źródło: bleepingcomputer.com

Aby odszyfrować bazę, jest nam potrzebny wspomniany wcześniej klucz, a ten – jak się okazuje – jest przechowany w ogólnodostępnym pliku na dysku i jakby tego było mało, jest zapisany w postaci plain text. Klucz ten jest wykorzystywany za każdym razem, gdy uruchamiamy Signal Desktop.

Dla platformy Windows – plik z kluczem znajduje się w lokalizacji:

%AppData%\Signal\config.json

Dla platformy Mac – plik z kluczem znajduje się w lokalizacji:

~/Library/Application Support/Signal/config.json

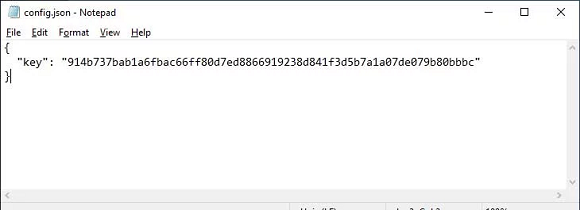

Po otwarciu pliku config.json dostajemy gotowy klucz do wykorzystania i odszyfrowania bazy naszych wiadomości:

Klucz do odszyfrowania bazy, źródło: bleepingcomputer.com

Wyciągnięte wnioski

Szyfrowanie bazy jest świetne, dopóki nie zmanipulujesz klucza – powiedział Nathaniel Suchy dla BleepingComputer.

Analitycy z serwisu BleepingComputer postanowili zainstalować aplikację i przetestować podatność. Pierwszym krokiem było spreparowanie kilku wiadomości, aby można było je podejrzeć z poziomu bazy. Następnie otworzyli plik config.json, by pobrać klucz do odszyfrowania bazy (wykonali więc kroki opisane w pierwszej części artykułu).

W kolejnym etapie testu otworzyli bazę wiadomości za pomocą narzędzia SQLite Database Browser. Zapisane wiadomości znajdowały się w lokalizacji:

%AppData%\Roaming\Signal\sql\db.sqlite

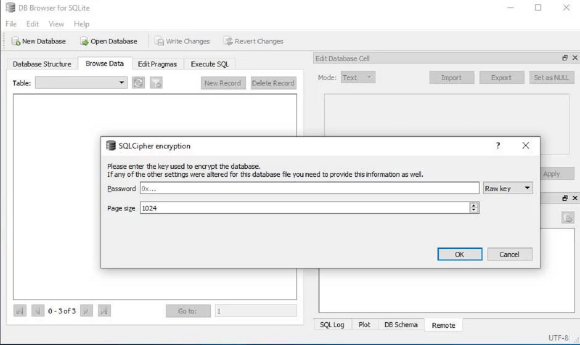

Po otwarciu bazy ukazało się okno, w którym należało wprowadzić pobrany wcześniej klucz:

Okno logowania do bazy wiadomości, źródło: bleepingcomputer.com

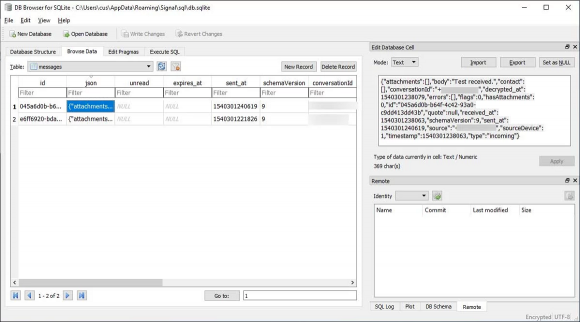

Po wprowadzeniu klucza baza została odszyfrowana i analitycy otrzymali pełny dostęp do zawartości:

Odszyfrowana baza wiadomości, źródło: bleepingcomputer.com

Podsumowanie

Szyfrowanie bazy w celu zabezpieczenia wiadomości przesyłanych przez użytkowników jest oczywiście dobrym pomysłem, ale tylko do momentu, gdy klucz do jej odszyfrowania nie jest ogólnodostępny. Według Nathaniela Suchy’ego problem można w bardzo prosty sposób rozwiązać:

Aby ograniczyć wykorzystanie podatności, wystarczy wymóc na użytkownikach ustawienie hasła do aplikacji, a następnie użyć go do odszyfrowania klucza.

W innym przypadku takie rozwiązanie pozostawia bazę naszych wiadomości, które przechodzą przez Signal Desktop, dostępną dla potencjalnych atakujących, co stanowi spore zagrożenie dla poufności i prywatności naszych rozmów. Do czasu usunięcia problemu odradzamy korzystanie z desktopowej wersji Signala. Podatność została już zgłoszona do producenta aplikacji przez BleepingComputer.

Komentarze

kręcenie bata z g…a, to nie jest żadna podatność. który user Signala nie szyfruje całego dysku? nawet nie przypuszczałem że lokalnie przechowywana historia wiadomości ma jakieś szyfrowanie. to tak jakby pisać „Wpadka portfela Electrum, portfel jest przechowywany PLAINTEXTEM jak nie ustawisz hasła!!!”. szyfrowanie całego dysku to podstawa i nie trzeba się wtedy martwić o takie rzeczy

Szyfrowanie dysku nic nie da przy złośliwej aplikacji która przypadkiem do uruchomionego komputera by się dostała i która niepostrzeżenie uzyskałaby dostęp do obu wspomnianych plików

Aha, wirusa może dostać się do tych plików… A jakby aplikacja używała hasła, to już by nie mógł (np. przez podsłuchanie hasła podczas wpisywania)?

Bartosz: Wez juz nic nie pisz.

No cóż, prześlę Ci aplikację, która bez praw administratora otworzy ten plik i mi wyśle klucz :) oraz twoje wiadomości w wersji odszyfrowanej.

ja pójdę dalej – sporym zagrożeniem naszej prywatności są rządy i ich ustawy

IMO problemem nie jest to, że baza jest praktycznie niezaszyfrowana, tylko to, że udaje zaszyfrowaną.

Jakby było jasne i wiadome, że Signal, podobnie jak wszystko inne, trzyma jakieś rzeczy plaintextem na dysku, to ci którym to przeszkadza wiedzieliby, że powinni zaszyfrować dysk lub conajmniej katalog domowy, i wszystko byłoby OK.

Jakby przy każdym uruchomieniu Singal wymagał podania hasła, którym odszyfrowywałby bazę danych, klucze asymetryczne, i co tam jeszcze ma, to też byłoby OK.

Natomiast takie szyfrowanie bazy i trzymanie klucza obok to nie jest szyfrowanie tylko obfuskacja, która w żaden sposób nie zwiększa bezpieczeństwa.

No właśnie

Jeśli program przy starcie nie pyta o żadne hasło, to już na dzień dobry powinieneś założyć że wszystkie informacje potrzebne do odczytania jego danych są już na dysku i szyfrowanie ich przez sam program nawet jeśli istnieje, jest tylko iluzoryczne.

Ciekawe co się stanie jak ludzie odkryją „poważną wpadkę” najpopularniejszych przeglądarek, które nie szyfrują bazy z historią/cookies – dostęp do tych baz pozwoli sprawdzić na jakie strony wchodziłeś i przejąć wszystkie twoje sesje w przeglądarce. A co w cache przeglądarki potrafi siedzieć, to aż głowa boli…

można szyfrować systemowymi metodami wiążącymi dane z kontem użytkownika lub oprzeć się o TPM, oczywiście ani jedno ani drugie nic nie da jeśli ktoś nam przejmie kontrolę nad kompem, ale wtedy to nic nie pomoże

No serio tworzy się o takich rzeczach artykuły?

Nie hejtuje, ale redakcjo – weźcie się w garść…

Innym czytelnikom może się przydać taka informacja więc uważam takie artykuły za dobry pomysł.

To ty weź się w garść i przestań się ośmieszać.

Omawiana tematyka jest jak najbardziej pożądana.

Przykładowy podręcznik dla tych co naprawdę chcą się uczyć a nie tylko pisać idiotyczne komentarze: „Kryptografia w bazach danych. Ostatnia linia obrony” Kevina Kenana wydana w Polsce lata temu przez Mikom, leciwa pozycja ale dobra na początek.

A ktoś wie, jak to jest w Androidzie z tą bazą? Też jest zaszyfrowana i ma klucz w niezaszyfrowanym pliku ?

standardowo baza danych w androidzie nie jest zaszyfrowana. polega sie na tym że aplikacje są od siebie odseparowane i nie mogą czytać danych innych appek.

>polega sie na tym że aplikacje są od siebie odseparowane i nie mogą czytać danych innych appek.

tak samo jest na komputerze chyba że uruchamiasz aplikacje z konta z prawami roota

Jeśli używasz flatpaków czy innych cudów to pewnie są odizolowane.

Natomiast jeśli po prostu uruchamiasz aplikację jako użytkownik X, który nie jest rootem, to naturalnie ma ona dostęp do wszystkich plików użytkownika X, również tych utworzonych przez inne aplikacje.

Oczywiście można uruchamiać każdą aplikację jako osobny użytkownik przeznaczony tylko dla tej aplikacji, ale nie słyszałem, żeby komuś chciało tak robić.

ten cały sandboxing na androidzie polega właśnie na tym że każda aplikacja jest uruchamiana jako osobny użytkownik UID

A czy ktos wie gdzie niby sie znajduje ta baza danych jesli ktos zainstaluje Signala na linuxie ?

ukryty folder .config w katalogu domowym

A ja odradzam korzystanie z jakiejkolwiek aplikacji napisanej w electronie. Prędzej czy później tak to się kończy jak programiści frontendu biorą się za pisanie „aplikacji natywnych” ;-)

@rrrrrrrr

I to jest wlasciwy komentarz. Sciagnalem sobie zrodla Wire, takze napisanego w elektronie. Tam jest kilka tysiecy plikow, calosc ma zapewne wiele ukrytych kwiatkow i wazy pnad 100MB. Pierwsze wersje skypa o takiej samej funkcjonalnosci mialy mniej niz 10MB i kilkanascie plikow w archiwum.

Nawet FileZilla szyfruje hasło do FTP, które jest zapisane na dysku, to wiele mówi o tym, jak autorzy Signala podchodzą do kwestii bezpieczeństwa… ;)

Nie mogli skorzystać z DPAPI w Windows?

„DPAPI (Data Protection Application Programming Interface) is a simple cryptographic application programming interface available as a built-in component in Windows 2000 and later versions of Microsoft Windows operating systems. In theory the Data Protection API can enable symmetric encryption of any kind of data; in practice, its primary use in the Windows operating system is to perform symmetric encryption of asymmetric private keys, using a user or system secret as a significant contribution of entropy. ”

Źródło: https://en.wikipedia.org/wiki/Data_Protection_API

A jednak chyba FileZilla „szyfruje” tylko w base64 ;-)

Bardzo clickbaitowy tytuł: „Wpadka Signal Desktop, czyli jak mogę mieć dostęp do Twoich wiadomości”. Sugeruje to jakiś wyciek do ogólnodostępnego internecie, do czego oczywiście nie doszło.

Bardzo proszę bez tanich sztuczek rodem z pudelka.

A co z Windows i Android, bo te dwa systemy mnie nie interesują?

Polecam Ring, nie wymaga podawania numeru telefonu, jest dostępny na wszystkie platformy, do tego Open Source.

https://ring.cx

A właściwie, tak pomijając ideologie i paranoje, to po co mam używać signala czy tora? Zwyczajni znajomi nie będą włamywać się do moich wiadomości, czy przeglądać historii moich www, a służby? A niech sobie przeglądają jak się nudzą o ile nie będą informować moich znajomych czy rodziny, a są z drugiego końca Polski.

Czy ta anonimowość to nie jest przypadkiem lekkie szaleństwo?

jeżeli twoje konwersacje, poglądy i działania są tak mało istotne że dostęp do nich mogą mieć

– wszystkie korporacje, facebook, google itd

– hakerzy, prywatni detektywi, konkurencja biznesowa

– policja, służby, administracja skarbowa

to rzeczywiście nie masz żadnych powodów do szyfrowania. tylko żebyś potem się nie zdziwił jak za parę lat w SOCIAL CREDIT SYSTEM dostaniesz minusowe punkty bo kiedyś napisałeś komentarz na kontrowersyjny temat a nie chciało ci się włączyć Tora

on dostanie plusy za negowanie potrzeby prywatności, a ciebie czeka ostracyzm społeczny, bo za kontakty z tobą inni będą dostawać kary :D

SOCIAL CREDIT SYSTEM

Czyli to powinna być raczej profilaktyka w przypadku jakby zaistniało coś takiego w przyszłości? Albo powrócił jakiś cyberkomunizm?

Ponoć TOR nie jest już anonimowy, a do tego ja bym tylko po clearnecie śmigał, a ponoć on nie daje w nim żadnej anonomowości?

tak, stosowanie szyfrowania można rozumieć jako profilaktykę. zawsze może się zdarzyć sytuacja kiedy ktoś będzie chciał znaleźć na ciebie haka i przejrzy wszystkie strony na jakie wchodziłeś i wszystkie wiadomości jakie napisałeś. czy to będzie administracja państwowa, haker z piwnicy czy detektyw wynajęty przez konkurencję to bez znaczenia

•

co do anonimowości Tora. jest inaczej niż słyszałeś. jak przeglądasz internet na gołą klatę to jesteś CAŁKOWICIE pozbawiony anonimowości. dostawca internetu wie na jakie strony wchodzisz, administratorzy stron wiedzą kto wchodzi na ich stronę. natomiast Tor ukrywa adres ip ale nie gwarantuje 100% anonimowości. Policja nadal może analizować informacje które przestępca napisał pod jednym nickiem, porównywać stylometrię, przejmować fora i rozpracowywać środowisko od środka, przeprowadzać prowokacje itd. dlatego Tor to tylko jeden – bardzo ważny – element układanki a o resztę OPSEC musisz zadbać sam

•

natomiast to co słyszałeś o przeglądaniu clearnetu to w ogóle nieprawda. operator exit noda wie pod jakie strony wchodziłeś ale nie wie kim jesteś. musiałby (atak Sybilli) posiadać również entry noda. ale nawet wtedy chroni cię jeszcze https

„(…) zawsze może się zdarzyć sytuacja kiedy ktoś będzie chciał znaleźć na ciebie haka i przejrzy wszystkie strony na jakie wchodziłeś (…)•

(…)Policja nadal może analizować informacje które przestępca napisał pod jednym nickiem, porównywać stylometrię, przejmować fora i rozpracowywać środowisko od środka, przeprowadzać prowokacje itd. (…)•

(…)wtedy chroni cię jeszcze https”

A wiesz, że może być chleb z tej rozmowy? Wahałem się kiedyś nad rozpoczęciem altruistyczego systemu, lub inicjatywy pomocowej. Ale zaprzestałem, bo ogarnął mnie wstyd i taka refleksja czy nie jest to raczej infantylne. Nie chciałem kojarzenia mojej osoby z tym projektem, jeśli zostałby wyśmiany. Ale skoro mówisz, że w clearnecie można być anonimowym…. również przed przygłupimi, złośliwymi (moralnie przygłupimi) hakerami – to super!!!!

Czy jeśłi taki projekt zdecydowałbym się rozpocząć byłbyś w stanie ewentualnie mi doradzić na co uważać aby być anonimowym? Raczej nie będę spodziewał się działań ciekawskich hakerów, na ale gdyby zrobił się szum wokół akcji, no to nie można wykluczyć że jakiś debil chciałby sobie jaja porobić i hakować. Cokolwiek to znaczy i jakkolwiek miałoby to wyglądać. Nie wiem może za bardzo kombinuję teraz.

Sprawa policji, generalnie oprócz przekraczania prędkości to jestem czyściutki, ale ciekawi mnie pewna rzecz. To, że jakoś tam działają i tora szpiegują to podejrzewam, ale czy mogą mnie namierzyć jeśłi wysłałbym do nich email?

Kilkanaście miesięcy temu (a może już dziesiąt) były 2 sprawy, które aż się prosiły o interwencję.

1. Podejrzenie korupcji w urzędzie publicznym – cóż, trzebaby napisać donos a więc nawet przy nowo założonym emaliu jestem do namierzenia. Nie chciałbym być zapamiętany przez lokalne władze jako niepokorny buntownik, bo nigdy nie wiadomo czy nie napisze kiedyś jakiegoś wniosku z jakąś prośbą, lub podania.

2. Tu nie jestem pewien czy sytuacja miała miejsce, było to dawno itd, ale podobno na jakimś komisariacie lokalnym odbywały się imprezki z panienkami, no już mniejsza o to, ale policjanci generalnie olewali pracę – na maxa. Jeśli byłby to większy komisariat z zapleczem a złożyłbym donos na komisariat główny lub do cba, czy abw (sory jeszcze nie wiem gdzie to powinno się zgłaszać:) ) , to też by mogli mnie namierzyć? Co jak co ale zemsty ze strony tych złych policjantów to bym nie chciał.

Https czyli tylko jeśli surfowałem po https to jest ok, ale gdybym, czytał jakieś http to już gorzej?

A co z tą javą? Claernetu prawie nie da się używać bez javy.

Ale mi oczy otworzyłeś z tym, że w clearnecie można być anonimowym.

tak, jak postujesz na stronach clearnetowych przez Tor Browser Bundle to jesteś wystarczająco anonimowy

•

jak założysz swoją stronę w clearnecie (adres ip serwera będzie znany) ale wszystkie prace na serwerze będziesz wykonywał przez Tora to nawet jak ktoś zajmie serwer i przejrzy logi to nie dowie się kim jesteś

•

javascript powinno się mieć wyłączony. niestety niektóre strony wymagają go do zapostowania czegokolwiek. jak musisz zapostować na takiej stronie to przez maszynę wirtualną whonix https://www.whonix.org

•

z emailem wysłanym przez Tora to kwestia czy będzie można cię rozpoznać na podstawie opisanych szczegółów

w teoretycznym wypadku gdyby chodziło o bezpieczeństwo państwa i stanęliby na głowie żeby cię namierzyć to można zrobić coś takiego

łącze niezarejestrowane na twoje dane > VPN > Whonix > polski socks

•

w kwestii samego zgłoszenia to martwiłbym się o co innego

formalne zawiadomienie o popełnieniu przestępstwa można złożyć tylko osobiście albo pisemnie (także anonimowo)

email nie jest podstawą do rozpoczęcia postępowania, więc mogą go po prostu olać

Policja ma specjalny email do zgłaszania korupcji [email protected] http://www.policja.pl/pol/bswp/kontakt/zgloszenie/158014,Zgloszenie.html http://www.policja.pl/pol/zglos-korupcje/1654,Zglos-korupcje.html ale jak to jest traktowane to nie wiem

abc, będziesz jeszcze zaglądać tutaj? Chciałbym wiedzieć, czy jak pojawi mi się jakies pytanie czy mogę je tobie zadać.

tak, wchodzę regularnie

dla początkujących bardzo wygodnym rozwiązaniem jest też Tails https://tails.boum.org/

nagrywasz na usb i bootujesz system z usb

wtedy cały ruch jest przekazywany przez Tora i możesz wykonywać wszystkie prace na serwerze ssh ftp bezpiecznie bez wnikania w konfigurację

Tak znam i używałem, ja już tak mam, że jak się za coś zabieram to robię to dobrze, przy czym dobrze to jedynie z mojej perspektywy w pryzmacie możliwości :)) – nie znam się na komputerach, więc samodzielne dotarcie do tailsa, poznanie problemu javy (którego ciągle nie rozumiem, (oprócz tego, że wiem, że przez javę doszło do ataku na tora co był jakoś w okolicach 2015 roku plus minus kilka lat)) uważam za spory sukces (dla amatora podkreślam).

A tak na marginesie to zerknąłem na statystyka – czy to możliwe, żeby z tora w Polsce korzystało dziennie jedynie 300 osób????

https://metrics.torproject.org/userstats-bridge-country.html?start=2018-08-07&end=2018-11-05&country=pl

Pozdrawiam i dziękuję tobie za utrzymywanie korespondencji.

cbc, jeśli będziesz miał ochotę (za co będę wdzięczny) to pisz proszę

na torekborek – znak malpy – op.pl. Myślę , że kiedyś artykuł się po prostu zakopie:)

Hej Cbc, pewnie już nie śledzisz naszej rozmowy?

ile kasy dostaliście od tego ścierwa Usecrypt?

Każdy opłacony artykuł w tym serwisie jest wyraźnie oznaczony. Ten nie jest oznaczony, więc nikt za niego nie zapłacił.

niestety bardzo się wpisuje w narrację tych oszustów

a mają plecy i koneksje bo artykuły o lukach w Signalu i WhatsApp i bezpiecznej alternatywie pojawiły się w połowie polskich mediów

nawet jakiś generał służb ich promował

A co jest złego w tym komunikatorze oprócz tego, że szyfruje conajmniej tak samo dobrze jak Signal, tylko jest płatny? Kilku znajomych korzysta z UseCrypt i sobie chwalą.

– ma zamknięty kod

– bazuje w całości na kodzie otwartoźródłowego Signala

– rozpowszechnia w mediach fałszywe informacje na temat Signala

– znajomi pewnie dostali apkę za kłamanie w interencie https://www.wykop.pl/wpis/34502817/widze-ze-kampania-usecrypt-nie-ogranicza-sie-tylko/

Czytałem sporo na ten temat, byłem też na jakimś startupowym spotkaniu i z tego co mówili ludzie korzystający z UseCrypta to z Signala nie zostało tam wiele, appka jest mocno przeprojektowana i ma mocniejsze szyfrowanie. Dla mnie to plus. Ostatnie dwa argumenty totalnie z dupy, tak można napisać o każdym komunikatorze, bo o każdym ktoś pozytywnie w necie pisze a o alternatywie że do dupy. Patrz fani Apple vs fani Androida ;)

mocniejsze szyfrowanie, brzmi interesująco. gdzie mogę zobaczyć kod źródłowy?

wpisałbyś cokolwiek poufnego do programu który ma zamknięty kod? czytałeś sporo, ale widocznie nie to co trzeba. gazetki lidla na kiblu?

„Aby ograniczyć wykorzystanie podatności, wystarczy wymóc na użytkownikach ustawienie hasła do aplikacji, a następnie użyć go do odszyfrowania klucza.”

Świetna rada. Tylko, że właśnie o to chodzi, żeby nie podawać hasła przy uruchamianiu programu.

W wersji 1.17.3 zostało chyba naprawione, kluczem już nie da się odczytać bazy, a do konfigu został dodany parametr

„mediaPermissions”: false

Zauważyliście, że niebezpiecznik kradnie wam artykuły? Ten o signalu, wcześniej o GPS w samochodzikach.

Nikt nikomu niczego nie kradnie – mają po prostu te same albo podobne źródła informacji. My czasem piszemy szybciej, czasem oni…

ble … tyle

Signal jak każdy inny program jest do złamania.. podsłuchania itp.. tylko pytanie ile to będzie kosztować. Oczywiście mogę mieć zaszyfrowany dyski w multihaszach, który będzie wymagał certyfikatu, klucza, hasła i bio… do tego zaszyfrowane dodatkowo katalogi i potraktowane „patentami” nawet sprzętowy keylogger gówno da radę.. i może sobie ta baza leżeć jak leży i nikt się do niej nie będzie zabierał.. bo koszty będą zbyt duże.. a do tego defaultowa opcja z signala – kasowanie wiadomości po odczytaniu lub po np. 1h …. tylko czy DRUGA STRONA ma tak samo ?

a na koniec.. czy to co widzisz na ekranie – to tylko ty widzisz ?? na androidzie 7.0 w górę na 100% nie.. widzi to jeszcze wielki brat google…