9 marca 2005 inżynier greckiego oddziału Vodafone został odnaleziony martwy w swoim mieszkaniu. Następnego dnia prezes Vodafone poinformował premiera Grecji, że telefony jego, członków rządu i ważnych osób w państwie były na podsłuchu. A to był tylko początek… Historia prawdopodobnie największej afery podsłuchowej w Europie, która miała miejsce 9 lat temu, nie jest szeroko znana w Polsce – postaramy się to naprawić. Zapraszamy do lektury.

Tajemnicza śmierć inżyniera

Costas Tsalikidis pracował dla greckiego oddziału Vodafone od 11 lat. Od początku swojej kariery odpowiadał za planowanie architektury sieci GSM, GPRS i UMTS. W lutym 2005 miał rzekomo złożyć wypowiedzenie, jednak pracodawca przekonał go, by nie odchodził. 9 marca 2005 znaleziono go nieżywego jego mieszkaniu – wszystko wyglądało na samobójstwo przez powieszenie. Jego śmierć zbiegła się z ujawnieniem największej afery podsłuchowej w Grecji, a prawdopodobnie również w Europie.

Błędy w doręczeniu wiadomości

Na pierwszy trop, prowadzący do odkrycia afery, natrafiono 24. stycznia 2005. Jedna z central, obsługujących ruch klientów sieci komórkowej Vodafone, wygenerowała serię komunikatów o błędach informujących, że wiadomości SMS pochodzące od innego operatora nie zostały prawidłowo doręczone klientom. Nie mogąc sami zdiagnozować przyczyny błędu, technicy Vodafone przekazali zrzut oprogramowania centrali jej producentowi, firmie Ericsson. Pięć tygodni później, 4. marca 2005, Ericsson przekazał zaskakującą wiadomość – w centrali zostało zainstalowane nieautoryzowane oprogramowanie, które spowodowało wystąpienie błędów.

Długa lista podsłuchów

W ciągu następnych trzech dni technikom Vodafone udało się wyizolować dodany fragment kodu. Znaleźli w nim listę 103 numerów telefonów, których ruch był podsłuchiwany i przesyłany na zewnątrz. Analiza numerów musiała wywołać spore zamieszanie. Na liście znaleźli się: premier Grecji wraz z żoną, ministrowie obrony narodowej, sprawiedliwości oraz spraw wewnętrznych, mer Aten, grecki komisarz UE, wysocy rangą urzędnicy ministerstw obrony, porządku publicznego, marynarki handlowej oraz spraw zagranicznych, partii rządzącej, marynarki wojennej, wysocy rangą oficerowie policji oraz służb specjalnych, przedstawiciele organizacji broniących praw człowieka oraz grup antyglobalizacyjnych, dziennikarze, arabscy biznesmeni oraz jeden z greckich pracowników ambasady USA w Atenach. Technicy poinformowali o swoim odkryciu kierownictwo. 8. marca prezes Vodafone, Giorgos Kornias, nakazał usunięcie nieautoryzowanego oprogramowania, dzięki czemu praktycznie uniemożliwił przeprowadzenie skutecznego śledztwa w tej sprawie. Następnego dnia spotkał się z szefem gabinetu politycznego premiera oraz ministrem porządku publicznego, których powiadomił o odkryciu. Kolejnego dnia informacje przekazał samemu premierowi. Czemu nie zawiadomił od razu organów ścigania? To jedno z wielu pytań, na które ciągle brak odpowiedzi.

Jak działają podsłuchy w sieciach komórkowych?

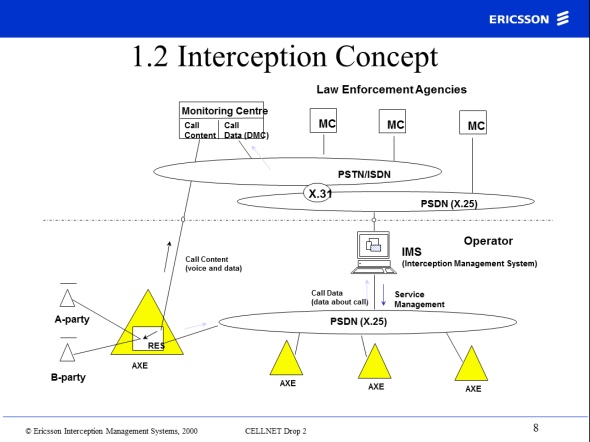

Aby wyjaśnić, w jaki sposób ktoś mógł podsłuchiwać najważniejszych greckich polityków, zaczniemy od tego, jak w sieciach komórkowych realizowane podsłuchy legalne. Pomijając szczegóły nawiązywania połączenia, najistotniejszym miejscem dla procesu podsłuchu jest centrala telefoniczna. Kiedyś wielka szafa z mnóstwem kabli, dzisiaj po prostu duży komputer, który sprawia, że ruch trafia tam, gdzie trafić powinien, łącząc abonentów w ramach jednej centrali, przez inną centralę lub przez bramkę obsługującą połączenia do innych sieci. Vodafone korzystał w 2005 roku z centrali AXE, produkcji Ericssona. Ericsson już w roku 2001 wdrożył wymagane przez prawo wielu krajów interfejsy podsłuchowe zgodne ze standardem ETSI ES 201 671. W styczniu 2003 centrale greckiego Vodafone’a otrzymały oprogramowanie w wersji R9.1, wprowadzające funkcjonalność podsłuchu.

Podsłuch w centrali telefonicznej realizowany jest w dość prosty sposób. Jeden ze scenariuszy polega na tym, że odpowiednie oprogramowanie wykonuje kopię całego ruchu przychodzącego i wychodzącego dla danego numeru i przesyła na inny numer telefonu. W momencie gdy podsłuchiwany wykonuje połączenie, drugi numer telefonu dzwoni i po odebraniu połączenia można posłuchać – lub nagrać – całości rozmowy prowadzonej przez podsłuchiwanego. Oprócz tego informacje takie jak lokalizacja rozmówcy, numery telefonów biorące udział w połączeniu czy czas jego trwania mogą być wysyłane na docelowy numer telefonu w postaci wiadomości SMS.

Jako że jest to bardzo wrażliwy obszar działalności firmy, podsłuchów nie konfiguruje się bezpośrednio w centrali. Służy do tego dedykowane oprogramowanie – Interception Management System, posiadające odpowiednie funkcje rejestrowania wszystkich wykonywanych operacji oraz audytu ich poprawności.

Schemat działania podsłuchu Ericssona (źródło: quintessenz)

Rejestrowanie zleconych podsłuchów zarówno na poziomie centrali, jak i na poziomie systemu IMS, pozwala porównać zapisy i potwierdzić, czy wszystkie faktycznie działające podsłuchy zostały zlecone zgodnie z prawidłową procedurą. Problem Vodafone polegał jednak na tym, że o ile centrala AXE posiadała już oprogramowanie, umożliwiające podsłuch, to Vodafone nie zakupił jeszcze systemu do zarządzania podsłuchami. Teoretycznie oznaczało to, że nikt nie może skonfigurować podsłuchu – dopóki nie przejmie kontroli nad centralą…

Od kiedy trwały podsłuchy?

Podsłuchy odkryto w marcu 2005, jednak jak długo wtedy już funkcjonowały? Śledztwo wykazało, że złośliwe oprogramowanie, umożliwiające nieautoryzowane podsłuchiwanie rozmów, zainstalowano na pierwszych trzech centralach, funkcjonujących w sieci Vodafone pod nazwami MEAKS, MEAKF i MEAPS, między 4 a 10 sierpnia 2004. Przygotowania do tej operacji zaczęły się za to na pewno dużo wcześniej.

Pierwsze 5 z 14 kart prepaid, wykorzystywanych do odbierania (i prawdopodobnie nagrywania) podsłuchiwanych rozmów aktywowano już w pierwszych dniach czerwca 2004. Dziewięć kolejnych pojawiło się w sieci 4 sierpnia. Między 9 a 11 sierpnia skonfigurowano listy numerów, które miały być podsłuchiwane. Czemu akurat w tych dniach? Tego nie wiemy, jednak może niektórzy z Was pamiętają, że 13 sierpnia 2004 zaczęły się w Atenach igrzyska olimpijskie. Czy należy łączyć ze sobą te wydarzenia? Brak na to bezpośrednich dowodów, jednak istnieje bardzo duże prawdopodobieństwo, że podstawowym celem organizacji, stojącej za podsłuchami, było uzyskiwanie informacji z pierwszej ręki w trakcie trwania olimpiady.

Jak nie złapać sprawców na gorącym uczynku

Po zakończeniu olimpiady podsłuchy nie zostały wyłączone. Co więcej, w październiku nieautoryzowane oprogramowanie zostało zainstalowane na czwartej centrali telefonicznej, MEAPA. 24 stycznia 2005 po raz pierwszy została ona użyta do podsłuchania jednego numeru. Operacja ta spowodowała problemy z doręczaniem wiadomości SMS, które doprowadziły do wykrycia afery. Podsłuchy działały do dnia 8 marca 2005, kiedy to prezes Vodafone, powiadomiony o znalezieniu nieautoryzowanego oprogramowania w centralach, nakazał jego usunięcie. Ta operacja miała katastrofalny skutek dla śledztwa, które zaczęło się kilka dni później. Podsłuchujący, zauważywszy, że ich program przestał działać, natychmiast domyślili się, że mogą zostać zdemaskowani i wyłączyli wszystkie 14 telefonów, które odbierały nielegalnie przekierowane połączenia. W ten sposób śledczy stracili możliwość namierzenia dokładnej lokalizacji każdego z telefonów użytych do podsłuchów. Obecne możliwości techniczne pozwalają, z użyciem technik triangulacji i pomiaru sygnału, na zlokalizowanie aktywnego telefonu z dokładnością do kilku metrów. Telefonu wyłączonego zlokalizować się jednak nie da.

Lokalizacja telefonów – zbieg okoliczności?

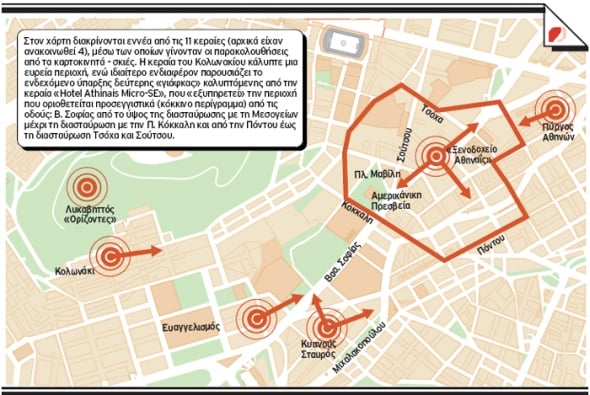

Nie wszystko jednak było stracone – 14 telefonów z kartami prepaid, które odbierały podsłuchiwane połączenia, zostawiło w systemach Vodafone standardowo zapisywane informacje o ich lokalizacji. Nie były one na tyle dokładne, by wskazać budynek czy inne miejsce, w którym się znajdowały, ale uwadze dziennikarzy nie umknął fakt, że w centrum obszaru Aten, w którym znajdowały się poszukiwane aparaty, znajduje się ambasada USA, a zasięgi robocze podsłuchiwanych central telefonicznych zachodzą na siebie nad jej terytorium.

Co mówią bilingi

Śledczy bardzo wnikliwie przejrzeli także zapisy bilingów 14 numerów, wygenerowane w trakcie aktywności nielegalnych podsłuchów. Natrafili w nich tylko na na połączenia przychodzące i – tam gdzie identyfikacja rozmówcy była możliwa – przesłuchali dzwoniących. Okazało się jednak, że praktyka przywracania do puli nieużywanych numerów prepaid mogła spowodować, że połączenia nawiązywali użytkownicy myślący, że numer, na który dzwonią, ciągle jeszcze należy do kogoś innego – a tymczasem został już kupiony przez organizatorów podsłuchu.

W bilingach śledczy natrafili także na bardzo krótkie połączenia, trwające kilka sekund. Mogą one oznaczać, że telefony, rejestrujące połączenia, były zdalnie zarządzane przez ich właścicieli – kilka sekund wystarczy, by przesłać polecenie np. przekazania nagranych rozmów na serwer. Same telefony mogły leżeć np. w pustym, wynajętym mieszkaniu. Niestety, analiza bilingów ani danych lokalizacyjnych oraz zasileń kont nie doprowadziła do żadnych wniosków oprócz podejrzeń o udział w aferze Amerykanów.

Bilingi pozwoliły także ustalić, jak skonfigurowany był system odbierania przekierowanych połączeń. 103 podsłuchiwane numery były przekierowane na jedynie 14 innych. Ta dysproporcja wynika z wykorzystania faktu, że prawdopodobieństwo, by wszystkie 103 podsłuchiwane numery naraz wykonywały połączenia, było dość niskie. Podsłuchujący jednak zabezpieczyli się również przed sytuacją, w której na numer podsłuchujący przychodzi drugie połączenie w trakcie trwania pierwszego i skonfigurowali odpowiednie przekierowania, dzięki czemu nawet, jeśli pierwszy numer nie był w stanie odebrać połączenia, robił to numer drugi, trzeci itd.

Piszesz w PLEXie?

Wróćmy na chwilę do centrali AXE. Co wiemy o nieautoryzowanym oprogramowaniu, które się w niej znalazło? Zacznijmy od tego, że pisanie oprogramowania na centrale Ericssona nie należy do zadań trywialnych. Wymaga ono nie tylko dostępu do identycznej centrali wraz z całym środowiskiem testowym, którego koszty są ogromne, ale także znajomości języka PLEX. Ja możecie się domyśleć, liczba programistów PLEXa jest dość ograniczona – język ten używany jest jedynie do programowania central tego producenta.

Łatanie programu w locie

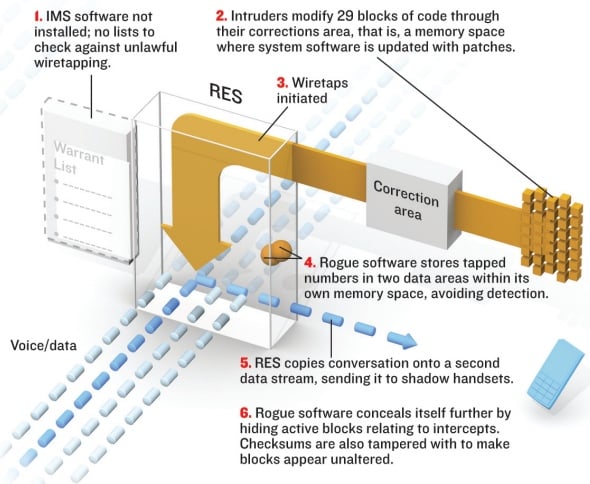

Program, który realizował podsłuchy, musiał spełniać wiele funkcji. Po pierwsze, musiał działać cały czas, umożliwiając zarówno przekierowywanie rozmów jak i modyfikację swoich parametrów na wypadek takiej konieczności. Po drugie musiał ukrywać wykonywane operacje, w szczególności zapobiegać rejestrowaniu ich w logach systemowych. Po trzecie, musiał perfekcyjnie ukrywać się przed administratorami zarówno Vodafone’a jak i Ericssona. Po czwarte jego instalacja nie mogła przerwać pracy centrali. Jak osiągnięto te cele? Przede wszystkim złośliwy program perfekcyjnie wykorzystał mechanizmy stworzone przez Ericssona dla zapewnienia ciągłości pracy centrali.

Centrale AXE zostały skonstruowane w taki sposób, by umożliwić modyfikację oprogramowania bez konieczności restartu urządzenia. Ich kod podzielony został na niezależne bloki, przechowywane w pamięci centralnego procesora. Wersja oprogramowania z roku 2004 korzystała z ok. 1760 takich bloków. Każdy blok posiada specjalny obszar, przeznaczony na poprawki w kodzie. Działanie kodu modyfikowane jest poprzez załadowanie nowego kodu do tego specjalnego obszaru oraz zmianę odpowiedniego odwołania, by wykonywany był nowy kod. Autorzy nielegalnego oprogramowania zmodyfikowali w ten sposób 29 bloków oryginalnego oprogramowania. Dodatkowo zarezerwowali część pamięci centrali, ukrywając ją przed pozostałymi procesami i przechowywali tam listy numerów, objętych podsłuchem.

Nie ma to jak dobry rootkit

Aby ukryć wprowadzone modyfikacje, oprogramowanie działało jak tradycyjny rootkit. Zmodyfikowało między innymi polecenie wyświetlające listę aktywnych procesów centrali tak, by ukryć swoje wątki. Mogło także zostać wykryte w trakcie aktualizacji oprogramowania – standardową procedurą jest w takich przypadkach weryfikacja sum kontrolnych poszczególnych bloków. Prawdopodobnie również ta funkcja została zmodyfikowana, by ukryć obecność nieautoryzowanego kodu. Oczywiście oprogramowanie zawierało również sprytną tylną furtkę, umożliwiającą jego autorom łatwy późniejszy dostęp do systemu. Wystarczyło wpisać dowolne polecenie systemowe i zakończyć je sześcioma spacjami, by rootkit dezaktywował logi systemowe i związane z tym alarmy oraz udostępniał możliwość zarządzania nielegalnymi podsłuchami. Prawdopodobnie był to pierwszy w historii rootkit, dedykowany dla konkretnego urządzenia.

Kiedy 24. stycznia 2005 nieudana aktualizacja oprogramowania szpiegującego spowodowała problemy z doręczaniem wiadomości SMS na jednej z zainfekowanych central, specjaliści Ericssona poprosili o wykonywane okresowo zrzuty pamięci urządzenia. Dopiero analizując je poza urządzeniem natrafili najpierw na listę podsłuchiwanych numerów, a później na skompilowany kod, którego przeznaczenia wtedy jeszcze nie znali. Pracochłonna rekonstrukcja programu, stworzonego w języku PLEX, wskazała, że miał on ok. 6500 linii kodu i był bez wątpienia owocem pracy wysokiej klasy fachowców. Analiza historycznych zrzutów pamięci centrali pozwoliła na ustalenie przebiegu zdarzeń oraz pełnej listy podsłuchiwanych numerów.

Kto to napisał i zainstalował?

Kto mógł stworzyć tak złożony program w tak egzotycznym języku? Tak się ciekawie składa, że w Grecji od kilkunastu lat tworzona była spora część oprogramowania Ericssona. Zajmowała się tym spółka Intracom Telecom. Program mógł być stworzony przez jej obecnych lub byłych pracowników.

W jaki sposób mogło dojść do włamania? Odpowiedzi na to pierwsze pytanie niestety nie znamy – mamy za to dwie podstawowe teorie. Jedna z nich zakłada udział personelu Ericssona w instalacji nieautoryzowanego oprogramowania – rzekomo tylko trzech pracowników tej firmy znało hasła dostępu niezbędne, by zainstalować poprawki do modułu podsłuchowego. Druga sugeruje, że w centralach Ericssona istniały (lub nadal istnieją) tylne furtki, umieszczane w kodzie w celach serwisowych. W sieci można znaleźć informacje mówiące, że furtka istniała w kodzie demona telnetd i wystarczyło nadać jednej ze zmiennych systemowych odpowiednią wartość, by przy próbie połączenia z centralą otrzymać uprawnienia roota. Bez wątpienia instalacji oprogramowania musiał dokonać ktoś, kto posiadał fizyczny dostęp do wszystkich czterech zainfekowanych central.

Nieudolność śledczych czy celowe działanie?

Pewnie powiecie – czemu nie sprawdzili logów? Otóż sprawa nie jest taka prosta, a dowody w tej sprawie znikały, zanim ktokolwiek zdążył się im przyjrzeć. Pierwszym poważnym problemem było usunięcie nielegalnego oprogramowania w centrali przed powiadomieniem organów ścigania, co praktycznie uniemożliwiło namierzenie telefonów, używanych do odbierania podsłuchiwanych rozmów. To był jednak tylko początek niekorzystnego zbiegu przypadków.

W lipcu 2005, w trakcie trwania śledztwa, Vodafone przeprowadził aktualizację oprogramowania na serwerach odpowiadających za zarządzanie dostępem do central telefonicznych. Aktualizacja skasowała ich historyczne zapisy, a wbrew polityce firmy nie zachowały się kopie bezpieczeństwa. Krótko potem zostały zniszczone książki gości, zawierające zapisy wszystkich wejść i wyjść obiektów, w których znajdowały się centrale. Książki zostały zniszczone, ponieważ upłynął okres ich retencji – 6 miesięcy. Z kolei logi transakcyjne central, które mogły wskazać więcej szczegółów włamania, były przechowywane tylko przez 5 dni z uwagi na brak miejsca na dyskach. W ten oto sposób zniknęły praktycznie wszystkie kluczowe dowody, które mogły doprowadzić do identyfikacji sprawców. Czemu zostały zniszczone przez Vodafone? Czemu nie zostały wcześniej zabezpieczone przez organa ścigania? Możliwe odpowiedzi to zarówno przypadek i nieudolność (wcześniej organa ścigania nie miały do czynienia z takimi skomplikowanymi technicznie przestępstwami), jak i złe intencje. Niestety mimo śledztw prowadzonych przez pięć różnych instytucji nie udało się zidentyfikować sprawców.

Mimo działań rodziny zmarłego kierownika ds. planowania sieci Vodafone (z niedawną ekshumacją jego ciała włącznie) nie udało się również znaleźć żadnego powiązania jego domniemanego samobójstwa z wydarzeniami w Vodafone. Samo śledztwo w tej sprawie było prowadzone w sposób, który trudno nazwać rzetelnym. Wobec braków śladów włamania do mieszkania, w którym znaleziono ciało, nie przeprowadzono autopsji zwłok ani nie zebrano z pomieszczenia odcisków palców. Śledczy nie zabrali nawet liny, na której powiesił się Tsalikidis, zdaniem rodziny związanej węzłem żeglarskim, które zmarły nie potrafił sam zawiązać.

Samo śledztwo było prowadzone w całkowitej tajemnicy. Opinia publiczna dowiedziała się o aferze dopiero niecały rok po jej wykryciu. Gdy pod koniec stycznia 2006 grecka gazeta Ta Nea opublikowała materiały ze śledztwa, kilka dni później rząd zwołał konferencję prasową i poinformował społeczeństwo o podsłuchach. Wcześniej sprawa była utrzymywana w całkowitej tajemnicy, prawdopodobnie również utrudniając rzetelne przeprowadzenie śledztwa.

Teorie na temat sprawców

Skoro nie udało się znaleźć dowodów, prowadzących bezpośrednio do wskazania sprawców, spójrzmy na poszlaki, a przede wszystkim na to, kto na przestępstwie mógł skorzystać.

Pierwszym kandydatem jest firma Intracom, która nie tylko tworzyła dla Ericssona kod dla central AXE, ale także była głównym dostawcą sprzętu dla największego operatora telekomunikacyjnego w Grecji, firmy OTE. Większościowym udziałowcem OTE jest grecki skarb państwa, zatem Intracom mógł być zainteresowany monitorowaniem sytuacji kontraktów, zawartych jeszcze za czasów poprzedniego rządu, wywodzącego się z innej strony greckiej sceny politycznej. Za udziałem w aferze pracowników Intracomu przemawia również fakt, że jedna z zainfekowanych central znajdowała się terenie siedziby właśnie tej firmy. Każdy potencjalny sprawca, by dostać się do pomieszczenia centrali, musiałby zatem zostać zarejestrowany w dwóch książkach gości – najpierw Intracomu, a potem Vodafone’a. Książki gości Vodafone’a zostały zniszczone, jednak zachowały się zapisy Intracomu, w których nie znaleziono żadnych podejrzanych wpisów z dnia, kiedy zainstalowano złośliwe oprogramowanie. Oznacza to, że instalacji mógł dokonać pracownik firmy, który nie musiał wpisywać się do rejestru gości.

Drugim prawdopodobnym sprawcą są służby specjalne USA. Teoria ta zakłada, że USA nie ufały Grekom i ich możliwościom zapobieżenia zamachom terrorystycznym w czasie olimpiady, dlatego wolały same trzymać rękę na pulsie. USA miały za sobą niedawne zamachy z 11 września, nie sposób też zapominać o palestyńskim zamachu terrorystycznym w trakcie olimpiady w roku 1972 w Monachium. Teoria ta tłumaczy także obecność na liście podsłuchiwanych arabskich biznesmenów, przedstawicieli organizacji antyglobalizacyjnych czy greckiego pracownika ambasady USA. Na liście podsłuchiwanych znalazł się również elektryk, którego szwagier był zamieszany w zamordowanie w 1975 Richarda Welcha, szefa placówki CIA w Atenach. Służby USA bez wątpienia dysponowały technicznymi możliwościami realizacji projektu nielegalnych podsłuchów, a lokalizacje telefonów, użytych w operacji, wskazywały na obszar, na którym leży ambasada USA w Atenach.

Trzecia teoria mówi o działaniu pracowników samego Vodafone’a. Jej uzasadnieniem ma być samobójcza śmierć jej inżyniera w obliczu ujawnienia afery. Brak jednak wskazówek, w jakim celu Vodafone miałby podsłuchiwać swoich własnych klientów.

Kto był prawdziwym sprawcą? Jak w przypadku niejednej afery szpiegowskiej, zapewne odpowiedzi nie poznamy nigdy. Długie śledztwo wielu organów nie przyniosło żadnych odpowiedzi. Jedynym jego wynikiem były trzy grzywny. Grecki odpowiednik GIODO wymierzył grzywnę 76 milionów euro dla Vodafone za celowe utrudnianie śledztwa oraz dla Ericssona w wysokości 7,36 milionów euro, a z kolei odpowiednik UKE ukarał Vodafone grzywną w wysokości 19 milionów euro.

W trakcie tworzenia artykułu korzystaliśmy przede wszystkim z następujących źródeł:- Artykuł w Wikipedii

- Fantastyczny reportaż magazynu IEEE, oparty na raportach greckiej komisji śledczej

- Fragmenty protokołów przesłuchań

- Serwis betabug, opisujący wydarzenia z perspektywy Szwajcara mieszkającego w Grecji

- Felieton The Nation o politycznych skutkach podsłuchów

- Materiały szkoleniowe Ericssona w serwisie quintessenz

- Kolekcja artykułów z serwisu poświęconego pamięci zmarłego inżyniera