Jedną z najciekawszych informacji wyniesionych przez Snowdena jest fakt, że częstym celem NSA i jego przyjaciół są najważniejsze rutery i centra wymiany ruchu internetowego. Nie trzeba było długo czekać na pierwszy przykład takiego incydentu.

W piątek trzynastego września o 11 rano duża grupa pracowników IT Belgacomu otrzymała krótką wiadomość – mieli anulować wszystkie spotkania do końca dnia i wziąć udział w ważnej telekonferencji. W jej trakcie dowiedzieli się, że sieć jednej z najważniejszych ich spółek, odpowiedzialnych za przesyłanie milionów połączeń telefonicznych na całym świecie została zainfekowana. Firma wiedziała o infekcji co najmniej od 19go lipca, jednak skala problemu była tak olbrzymia, że analiza incydentu i przygotowania do usunięcia intruzów trwały ponad dwa miesiące.

Kto włamał się do sieci operatora?

Sieci telekomunikacyjne narodowych operatorów telefonicznych i internetowych w większości krajów uznawane są za obiekty strategiczne specjalnego znaczenia. Nic więc dziwnego, że o wyrafinowanym włamaniu do sieci Belgacomu dowiedzieliśmy się w poniedziałek z oświadczenia premiera Belgii. Premier poinformował, że w trakcie weekendu specjaliści usunęli ślady włamania, którego celem nie był sabotaż, a „strategiczne zbieranie informacji”. Nic nie wskazywało również na to, by włamywacze byli zainteresowani danymi abonentów firmy. W obliczu wcześniejszych informacji o podsłuchiwaniu przez NSA transakcji finansowych w systemie SWIFT (z siedzibą w Belgii) wielu komentatorów wskazywało na możliwe powiązanie tych dwóch informacji. Trzy dni temu okazało się, że mieli rację.

Odpowiedź w archiwum Snowdena

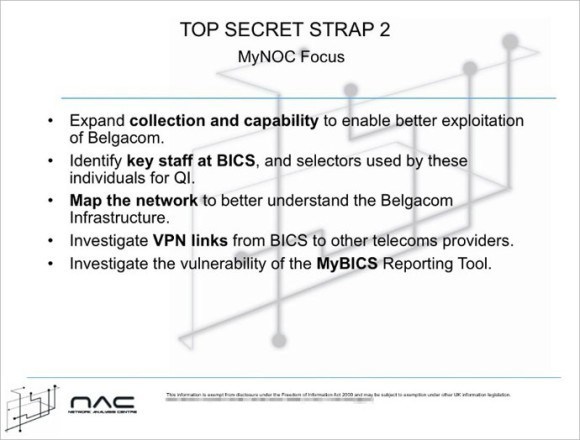

Magazyn Der Spiegel, posiadający dostęp do „archiwum Snowdena”, opublikował informacje, wskazujące bezpośrednio na brytyjski wywiad GCHQ jako sprawcę włamania. Włamanie to miało być częścią „Operation Socialist” (widzicie podobieństwo w nazewnictwie do akcji Anonymous?), której celem było uzyskanie większego dostępu do sieci Belgacomu. W dokumencie, który widział Spiegel, brak daty, jednak inne źródła wskazują, że GCHQ mógł mieć dostęp do sieci belgijskiego operatora od roku 2010. Czego w sieci Belgacomu szukali brytyjscy szpiedzy?

Informacje wskazują, że głównym celem operacji była spółka – córka Belgacomu, BICS (Belgacom International Carrier Services). BICS to jedna z kilku największych firm świadczących usługi hurtowej wymiany ruchu dla setek operatorów telefonii na całym świecie, w tym ponad 400 operatorów komórkowych. By zrozumieć skalę jej działalności wystarczy powiedzieć, że w roku 2012 przesłała 28 miliardów minut ruchu – bez wątpienia znalazły się w nich minuty, które bardzo interesowały GCHQ i ich przyjaciół z USA. Z usług BICS korzystają także najwięksi operatorzy polskich sieci telefonicznych.

Krok po kroku do podsłuchu

Slajdy z prezentacji pokazują, że w pierwszym etapie ataku celem była identyfikacja pracowników BICS, posiadających dostęp do interesujących obszarów sieci. Komputery tych osób miały zostać zaatakowane przy pomocy tajemniczego „QI”, zidentyfikowanego przez dziennikarzy jako „Quantum InjectorInsert”, prawdopodobnie konia trojańskiego produkcji NSA, umożliwiającego dalszą penetrację infrastruktury. Ten etap udało się według prezentacji zrealizować – agenci zdobyli dostęp do komputerów 6 inżynierów oraz dwóch serwerów w DMZ.

Kolejnym, najważniejszym etapem miało być zdobycie dostępu do najważniejszych ruterów GRX. Rutery te odpowiadają za wymianę ruchu między operatorami sieci GSM. Przez rutery GRX Belgacomu przechodzi codziennie ruch milionów abonentów telefonii komórkowej z całego świata. Na przykład jeden z największych polskich operatorów komórkowych przesyła przez nie dużą część ruchu międzynarodowego swoich abonentów. Gdyby brytyjskim szpiegom udało się osiągnąć cel ich operacji (a podobno byli już blisko – mieli dostęp do komputerów, które łączyły się z urządzeniami), w planach mieli przeprowadzanie ataków MiTM na wybranych użytkowników smartfonów.

Wyrafinowany koń trojański

Śledztwo prowadzone po wykryciu włamania przy udziale belgijskiego wymiaru sprawiedliwości, służb specjalnych oraz Fox-IT, jednej z najbardziej znanych firm zajmujących się tego typu problemami, odkryło, że sieć Belgacomu została zainfekowana przy użyciu wyrafinowanego, nieznanego wcześniej, wielomodułowego oprogramowania szpiegowskiego. Poszczególne jego elementy odpowiadały za przeszukiwanie i przechowywanie informacji, inne za wyszukiwanie możliwych metod wyprowadzenia danych z firmy, jeszcze inne za prowadzenie podsłuchu. Nad działaniem wszystkich modułów czuwał moduł główny, który kontrolował, czy nie są podejmowane próby usunięcia poszczególnych składników oprogramowania i wydawał odpowiednie polecenia pozostałym elementom systemu.

Pierwszą próbę usunięcia złośliwego oprogramowania podjęto w ostatni weekend sierpnia, jednak przerwano ją w ostatniej chwili przed rozpoczęciem prac, ponieważ odkryto nowe elementy wirusa – okazało się, że niektóre z jego modułów działały nie tylko w systemie Windows, ale także na maszynach linuksowych. Wymagało to przeprowadzenia dalszej analizy, ponieważ celem całej operacji było jednorazowe i natychmiastowe usunięcie wszystkich składników zagrożenia. Firma Fox-IT zaangażowała do tego zadania wszystkich posiadanych pracowników, a budżet całej operacji wyniósł podobno kilka milionów euro.

Ryzykowna operacja

Usunięcie wszystkich składników wirusa było bardzo ryzykownym zabiegiem. Wśród klientów sieci BICS można znaleźć operatora sieci SWIFT, największe belgijskie firmy i instytucje, największe bazy i centralę NATO, Komisję Europejską czy Parlament Europejski. Jakby tego było mało, BICS obsługuje setki operatorów telekomunikacyjnych na całym świecie i awaria jego urządzeń mogła spowodować globalną przerwę w międzynarodowej komunikacji telefonicznej. Na szczęście operacja się udała, trudno jednak spodziewać się, że wszystkie problemy zostały rozwiązane. Czy Belgacom był jedyną ofiarą tego typu ataków? Do czyich sieci jeszcze włamali się Brytyjczycy? Co jeszcze kryje archiwum Snowdena? Spodziewamy się więcej podobnych historii w przyszłości.

Komentarze

Znaczy wykryty zostaje incydent takiej rangi, ze informuje o nim osobiscie premier Belgii i nie wynika z tego zadna sieczka dyplomatyczna? Przeciez _conajmniej_ noty protestacyjne powinny latac jak oszalale (i nie ma tu znaczenia kto jest czyim sojusznikiem). Hmm…?

„Quantum Injector” => „Quantum Insert”

http://www.spiegel.de/international/europe/british-spy-agency-gchq-hacked-belgian-telecoms-firm-a-923406.html

Słusznie, poprawione

Ehh ci hakerzy działający na zlecenie rządu. Fajna fucha ;)

Dość poważne, ale to nic w porównaniu do tej otrutej grzybami 4 latki :/

Ciekawe, jak to jest z tymi wszystkimi służbami. Wiadomo, że brytyjczycy, amerykanie (i australiczycy, nowozelandczycy itd.) mają współpracujące służby – pamiętam, że już od jakiegoś czasu od podpisania jakiegoś traktatu. Co z resztą, szczególnie Europą? Ma ktoś jakieś ciekawe linki na ten temat?

Czy ten „QI” na linuxa był analizowany – link??

Brak na razie takich informacji. Być może Fox-IT opublikuje raport, jak to wcześniej miał w zwyczaju.

Na pewno opublikuja… nie ma nawet szans. Gowniane nsa jest już wszędzie… masakra jakaś. vpn nawet nie pomoże…

Żeby NSA nie zaatakowało takich sieci jak Commotion lub Serval Mesh.