Myśleliśmy, że po ostatnich rewelacjach już nic nas nie zaskoczy, ale byliśmy w błędzie. Kilka godzin temu w sieci pojawiło się nowe archiwum pochodzące z włamania do Sony, zawierające tysiące haseł do wszystkich systemów firmy. A to i tak nie wszystko.

Pisanie codziennie o tym samym włamaniu powoli robiło się nudne, ale dane, które pojawiły się tej nocy, zasługują na osobny komentarz. Ponad setka plików, a każdym z nich wiele haseł do różnych systemów plus dziesiątki prywatnych kluczy i certyfikatów zostały właśnie opublikowane przez włamywaczy.

Hasła w plikach na dysku, czyli świetny pomysł

Gdzie trzeba trzymać hasła? Najlepiej w plikach XLS (lub TXT) na dysku swojego komputera. Tak przynajmniej musiała jeszcze do zeszłego tygodnia wyglądać polityka Sony Pictures. Jakie są tego skutki – możecie zobaczyć sami. Tym razem włamywacze opublikowali między innymi wybrane, „najciekawsze” pliki znalezione na dyskach pracowników Sony Pictures.

83456 {4[1].03.03.01} Password trafficjam – 2wt uk staff info list by department (08.11.07).xls

56832 120302 MASTERS – DAX User List NO PASSWORDS.xls

32677 17 – Password History_09132007.pdf

175030 1Password 2013-01-17 153644.agilekeychain.zip

27136 3N Notification password_userid.doc

24576 50 new user password.xls

98816 6 PWC password test.doc

51149 90 Day Admin password.xlsx

19968 Accounts and Passwords.xlsx

376 Accounts Passwords.txt

68096 All NT passwords.xls

77411 ALL_SSL_Certs_2012.xlsx

89088 Ariba User ID and Password memo.doc

7332 Backup.bat

107008 Badri_SPE_Passwords(1).xlsx

15360 bills.xls

34816 Black Marks – SAG Actor List password EPCAN-list.xlsx

91648 BPR password list.xls

27648 carrier websites and passwords.doc

20992 Change password to access TWS server.doc

13824 Computer Passwords.xls

18944 Contact List and Passwords.xls

25088 credentialspassword.xls

26112 Credit Review Website, Login and Password Info.xls

21504 DAAF Passwords.doc

261120 Database Passwords.xls

23552 DBA Phone List.xls

37888 Digital User Name and passwords.xls

16675 EA userids and passwords.xlsx

11082 Excel Passwords.xlsx

100352 FTP LOGIN PASSWORD SHEET.xls

45568 FTP_passwords_083010.xls

70656 FY2014 Server Decommissions.xls

47616 group password list.xls

18852 GTS Unix Keepass Access Certification Review – 07252013.xlsx

18983 GTS Unix Keepass Access Certification Review – 6262013.xlsx

35546 GTS Unix Server Privileged Account Access Certification Review – 07112013.xlsx

50653 GTS Unix Server Privileged Account Access Certification Review – 07292013.xlsx

17920 Hold Codes- Passwords.xls

15712 idm server storage migration.xlsx

15872 IFDS Passwords.xls

110 Important Passwords – TAAS, Outlook, Novell.txt

6144 IP and Password.rtf

54186 IT Security Assessment Questions for PRISM.xlsx

562971 ITPS Without Passwords 08_14_2014.xlsx

15360 karrie’s Passwords.xls

3058 lista.txt

11454 Login and Passwords.xlsx

31744 Logins and Passwords.xls

67 Login_Password_Conne.txt

176640 Master Application List.xls

14848 Master Intern Password List.xls

736768 Master Inventory.xls

423141 Master Server List.zip

141824 Master_Password_Sheet.xls

509 McAfeepassword.txt

30208 MerchandisingSetup – ID and Password info.doc

29184 My Passwords.doc

505120 MyPasswords_wubillus.xlsx

15093 New Customer Checklist- Website, Login and Password Info.xlsx

6021120 NOVEMBER 2012 NETWORK A R REPORT PASSWORD.xls

15360 Online Passwords.xls

413 pass.txt

8373 Password Drugstore.com.xlsx

8678 Password Linkedin +.xlsx

26112 Password 2014.xls

13824 Password Admin account chart.xls

441 Password change.txt

31744 Password File.doc

13 Password for Cast List.txt

19968 PASSWORD INFO.doc

820 Password Information usccipwh49.txt

1957 Password Information.txt

1949 Password Information_modified11_21_06.txt

23040 password list.xls

194253 Password Reset – Email.xlsx

611432 Password Reset – Phone.xlsx

10738 password Sept 24 2014.xlsx

133194 Password Storage – Solaris_12042007.pdf

59 password.txt

45056 Password.vsd

13824 Password.xls

12706 Password2.docx

14684 PASSWORD4434.xlsx

785 password756.txt

7 Passwordqqq.txt

30208 passwords – Copy.xls

19456 PASSWORDS FOR LB.xlsx

19968 Passwords Mady.xls

32768 PASSWORDS Master-1 (3).xls

21504 Passwords Mst Sony 021211.xlsx

27475 Passwords Rosa 042414 (Autosaved).xlsx

25088 Passwords Rosa 101509 .xls

26112 Passwords to change.doc

53 passwords.txt

16384 passwords.xls

18321 passwords.zip

185 passwords.zip_SSPCEB2005.txt

13923 Passwords1.docx

8714 Passwords1.xlsx

16896 PASSWORDS22.xls

19968 Passwords34.xlsx

13720 Passwordsddd.xlsx

33792 Passwords_110408.xls

27136 Password_Login_English_102208.xls

17408 pawlowski password.xls

28287 payroll password email.pdf

24064 PRIEST Passwords.doc

54048 Public – IP Addressing 2.26.xlsx

26348 radha passwords.xlsx

26112 Rana’s Passwords.doc

36112 remote_users.txt

204562 ResetAccountPassword_14.log

13824 Reys Passwords.xls

18728 RPR Password Table – April 2011.pdf

12757 Security and Password Setting 1.xlsx

20522 Server Privileged Access.xlsx

35244 Social Password Log.xlsx

37 sonykeypassword.txt

1957 sp.la.spe.sca login script.txt

22528 SPE-MS Servers.xls

12 speconnect user pwd.txt

77166 SPEJ OH password.pdf

62464 SPI Employees Levels_401(k) sort _passwordv2.xls

28160 SPIRIT_Password_History_16.xls

19013 sppbwa02 user.txt

10328 SSL Certs on Windows Servers.xlsx

26624 Starz_User Password Horizon_AfterGoLive_072407.xls

56320 Story Computer Passwords.doc

16999 Systems userids and passwords.xlsx

13945 territoriespassword.xlsx

172544 unix_servers May 2014 v2.xls

9284 Unlock ID and reset password 110-9-10_INC0113716.xlsx

14336 UPS Login & Password.xls

16384 UserNames&Passwords.xls

93132 VARIANCE 061414 .pdf

13824 website passwords.xls

18245 YouTube login passwords.xlsx

26112 ZetaMail Master Password List.doc

83456 {4[1].03.03.01} Password trafficjam – 2wt uk staff info list by department (08.11.07).xls

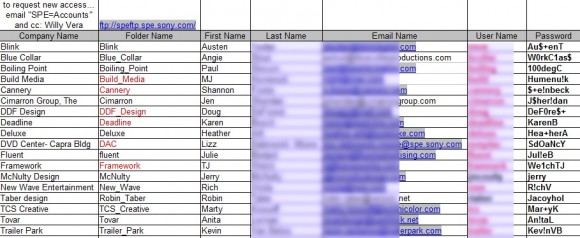

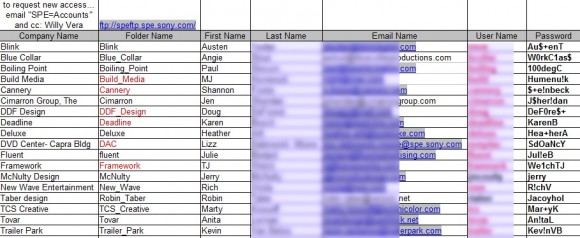

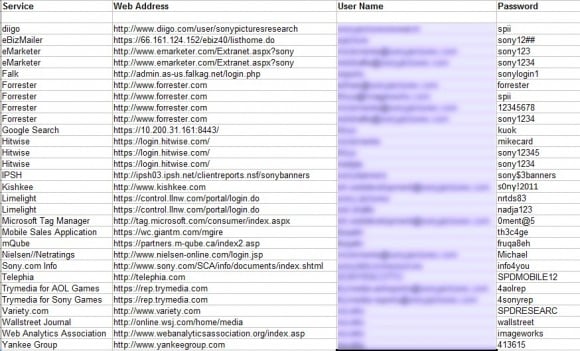

Przykładową zawartość pliku możecie zobaczyć na poniższym zrzucie ekranu:

Hasła do serwera FTP

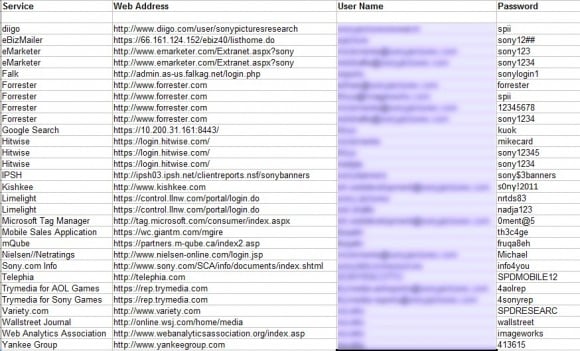

Nie wszystkie hasła dotyczą wewnętrznych systemów:

Hasła do zewnętrznych serwisów

Jak widać polityka haseł też nie była najlepsza. W zestawie znajdują się także pliki zawierające hasła do prywatnych kont pracowników. Jeśli jeszcze ich nie pozmieniali, to pewnie już jest za późno.

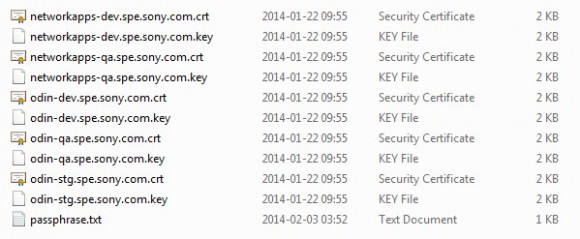

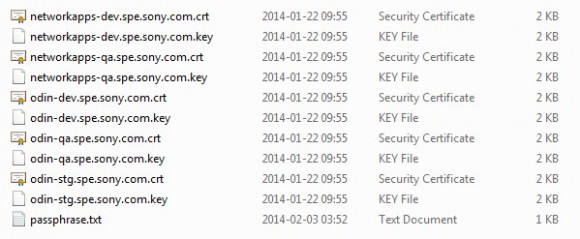

Pozostałe dane

Jako że nie kopie się leżącego, to już tylko wspomnimy, że w innych folderach znaleźć można dziesiątki certyfikatów, kluczy prywatnych (z hasłami zapisany otwartym tekstem w tym samym katalogu), budżetów, zestawień przychodów, planów firmy czy też chociażby szczegółowe zestawienie wydatków poniesionych na produkcję słynnego już filmu The Interview, który miał być rzekomą przyczyna ataku. Jest także kilka list serwerów, do których podobno włamali się atakujący, obejmująca kilka tysięcy maszyn.

Przykładowy folder z certyfikatami

Kiedy już się pośmiejecie (lub popłaczecie) nad treścią wycieku, sprawdźcie, jak hasła trzymają użytkownicy w Waszych firmach. Może jeszcze nie jest za późno…

Komentarze

Kolejna wrzutka świadczy o rosnącej zuchwałości włamywaczy. Czyżby ich ego rosło wykładniczo? ;)

Musieli się dobrze zamaskować, skoro bez żadnych ceregieli od kilku dni publikują w Sieci kradzione dane, także na serwerach Amazonu wynajętych dla Sony Pictures.

Jak widać, nie boją się nawet FBI.

Przykład tego mega-włamu będzie opisywany na najbliższych szkoleniach i w najnowszych podręcznikach z bezpieczeństwa sieci/informacji. To nawet ciekawy materiał na pracę dyplomową na studiach. Może ktoś napisze?

FBI? Haha, co oni tam mogą? To na bank nie jest grupa z USA, tylko z jakiegoś kraju typu Korea, Chiny czy inne zadupie trzeciego świata, które na pewno nie współpracuje z wielkim bratem. FBI to sobie może, ale tylko na terenie United States of Invigilation :)

Ciekawe czy jak wiekszosc firm wieszali na scianie kolejny I kolejny certyfikat ISO pokazujacy jak bardzo sa security and policy compliant.

Wystarczy unikać angielskich słówek i większość zagrożeń nas ominie.

Tzn. Wiadomo, że nie powinno się ich nigdzie zapisywać, ale jeśli już trzeba to w pliku hasla.txt, a plik passwords zostawić jako podpuchę. W przypadku globalnych ataków np. po odkryciu jakiejś dziury – zminimalizujemy zagrożenie.

Oczywiście nie dotyczy to ataków skierowanych na konkretną firmę, jak w przypadku sony.

„Wystarczy unikać angielskich słówek i większość zagrożeń nas ominie”

No nie bardzo. W Sieci pełno jest słowników z wszystkimi możliwymi słowami w wielu językach. Nie ma też problemu ze spreparowaniem własnego słownika.

Więc to co napisałeś, niestety nie ma sensu.

.

Hasła powinny być odpowiednio długie, niesłownikowe, haszowane ze solą, a tak wytworzone hasze powinny być zapisywane na dyskach niepodpiętych do intranetu/internetu. To absolutne minimum.

To co piszesz nie ma sensu… jeśli ktoś nie potrafi zapamiętać wszystkich haseł to plik przechowywać bezpieczniej w jakimś containerze TC. Jak chcesz odczytywać hasła do serwisów itp. po hashowaniu?

Ja szczerze powiedziawszy „ufam” lastpass i politykę generowania haseł mam ustawioną na 25 znaków [a-z][A-Z][0-9][#]. Zarejestrowany jestem w ok. 500 serwisach z czego pamiętam hasła do 10 (banki, truecrypt) + LastPass. Nie jest możliwe zapamiętywanie haseł oraz ich unikalność przy moich założeniach operując na takiej ilości serwisów.

Patrząc na moje założenia bezpieczeństwa – unikalne hasło do każdego serwisu/forum – żaden user nie zapamięta takiej ilości haseł. U mnie w firmie to 5 haseł to o 4 za dużo, a wymuszanie zmiany hasła poprzez GPO tylko rozjusza użytkowników, „a po co to?” słyszę po 10 razy dziennie przy dość mało wymagającej polityce (min. 8 znaków, jedna duża litera, jedna cyfra, jeden znak specjalny, zmiana co 30 dni).

TrueCrypt oczywiście jest jak najbardziej wskazany.

Po co haszować hasła? Polecam wpis Sekuraka: http://sekurak.pl/kompendium-bezpieczenstwa-hasel-atak-i-obrona/ możesz zacząć od razu od „Plaintext i szyfrowanie” albo przeanalizować cały wpis.

Czy możesz wyjaśnić jak korzystać z takiej prywatnej listy własnych hashy?

Przykład:

Chcę się zalogować na forum xyz, ale oczywiście nie pamiętam hasła.

Więc zaglądam do mojego tajnego pliku, w którym mam samego hasha… i co teraz?

Mamy tylko 5 sekund, bo jestem niecierpliwy… zdążę? :)

Nie ucz ojca dzieci robić ;P A na poważnie to hashować hasło wiem po co i w aplikacji inaczej sobie nie wyobrażam, ale mówimy tu o przechowywaniu haseł na dysku jak to robili userzy w Sony. Przeczytaj pierwszy komentarz. Ciekaw jestem jak chcesz odczytać hasło z hasha? Łamać co użycie? :p

No to daje Tobie hash jeden ;)

KOD:

$password = 't%zSI!$*0-J9L|DOgLaisTzA7′; // e956f5b7738aa3200082638f85031aa5 // jakieś moje typowe hasło

$salt = md5(’niemaszracji’); // 638032e9b02e7a5ae044181026758be3

return md5($password.$salt);

RETURN:

f8b5648cf5f32fd6976d489e4033d90e

Proste solenie, funkcja skrótu md5. Co tu wymyslisz mając tylko hash z returna? Nic nie da Tobie, że masz hash.

Łamanie 45 znaków w md5 to szalenstwo a co dopiero jak bym uzyl sha1?

Kacper, w firmie bardzo łatwo możesz obronić pomysł z regularną zmianą hasła. ABI stanowi dobre wsparcie ze względu na ustawę o ochronie danych osobowych :)

Kompetentny ABI jest w co 15-20 administracji publicznej. Najczęściej jest to osoba co nie potrafi zakresów wydruku w pakiecie biurowym ustawić. To jeszcze nie jest najgorsze ponieważ przyklepie Ci każdą politykę bezpieczeństwa – choć by była paranoiczna… ja taką mam u siebie. Gorszym jest ABI, który wie, że gdzieś dzwoni ale nie wie, w którym kościele. Uprawia tzw. przypierdolamento i sieje gównoburze przy znalezieniu papierka z jakimiś zapiskami (np. adres IP do kamery w vLanie do którego masz dostęp tylko z 2 portów na switchu zamkniętym w serwerowni za drzwiami ognioodpornymi, pod kamerą i SSWiN), ale nie rozumie po co zmieniać hasło co 30 dni. Ogólnie nt. IT w administracji publicznej mógł bym książkę napisać. Zaczynając od urzędów, mundurówek itd. kończąc na niepublicznych korporacjach i firmach (banki, serwerownie etc.). Widziałem już takie wtopy, że w głowie się to nie mieści, ale szkoda się rozpisywać w komentarzach.

No tak, opis ciekawy :) Jednak nawet bez ABIego masz do dyspozycji rozporządzenie do ustawy o ochronie danych osobowych :)

Co was wszystkich z tym TC, do tego, nie wiadomo, czy nie skompromitowanym? A o keepasie nie słyszeli? W co najmniej kilku implementacjach?

„Ja szczerze powiedziawszy „ufam” lastpass”

Jednak nie powinieneś ufać: http://www.dobreprogramy.pl/LastPass-nie-jest-bezpieczny-mozliwe-jest-rozszyfrowanie-glownego-hasla-do-sejfu,News,59588.html

Sól to dziś podstawa:

https://www.youtube.com/watch?v=8ZtInClXe1Q

Zrobił już ktoś z tego słownik? Chętnie bym przytulił… ;-)

s[0o]ny[1234567890] ;)

Adam, świetne! :D

przezorny wrażliwe dane trzyma w katalogu d:\mp3\Nickelback

Jeśli już chcesz w ten sposób, to zastosuj steganografię. Jest milion razy skuteczniejsza!

Przykładowo: plik tekstowy z posolonymi haszami haseł dodaj do pliku graficznego, np. do zdjęcia pieska w JPG.

eetam, do Nickelback i tak nikt nie zajrzy… Sposób 74tdy jest wystarczający

Nie zrozumiałeś dowcipu? ;)

Nie rozumiem wszystkich dowcipów, może jestem zbyt poważny.

Rozumiem sens ukrywania ważnych plików w katalogach o mało znaczących dla napastnika nazwach. Ale i tu bym już uważał, bo to stary fortel, każdy już go zna, a na pewno osoby obeznane z bezpieczeństwem.

Dlatego uważam że ważne pliki, np. z haszami haseł lub samymi hasłami (jeśli już tak musi być) powinny być trzymane na komputerze odseparowanym od wszystkich sieci, lub powinny być składowane na zewnętrznym dysku wpinanym do komputera tylko przy wyłączonych interfejsach sieciowych.

Duży Psie, to był żart! Ironia taka, jajca.

No niestety, pomysł jest słaby, gdyż wtedy włamywacze mogli by się dowiedzieć o takich praktykach i stworzyć wirusa, który by najpierw kopiował plik z tego dysku i po podłączeniu do internetu, go przesyłał… Co to za problem…

Rozwiązaniem by było używanie coś w rodzaju Keepass, ale po co, to jest przecie tak nie wygodne…

No tak! Przecież można hasła ukryć w pliku graficznym z okładką płyty!

Dowcip rozumiem, gdyby ktoś pytał…

Dowcip, nie dowcip (kurde, od razu skojarzyło mi się z cipą bo „dowcip” = do w cip…)

No to jeszcze raz.

Dowcip, nie dowcip, ale pomysł na steganografię jest zupełnie sensowny. Gdybym był terrorystą i miał przesyłać ważne dane, to bym właśnie użył steganografii i taki plik przesłał zupełnie oficjalnym kanałem, zgodnie z zasadą „najciemniej pod latarnią”. Pokażcie mi kogoś kto analizuje dane pod kątem steganografii…

Odkąd oświecił nas złotousty Eddie S., można dużo łatwiej zakładać, że są tacy co analizują.

jest i polska nutka w zestawieniu:

15360 karrie’s Passwords.xls

3058 lista.txt

11454 Login and Passwords.xlsx

Słowo lista nie występuje tylko w polskim języku, sprawdź sobie na google translate przy wybranej opcji: „Wykryj język”.

Na dwóch krótkich screenach jest 5 osób z hasłami typu imie i pierwsza litera nazwiska (pomijając 1234). Co te ludzie xD

z tego co widzę nie ma spe_02 także dane pochodzą z tego samego archiwum

Kacper, jeśli chodzi o zwykłych userów, to zostaje tylko, jak wspominiał steppe (pozdr.), wymuszenie tego za pomocą aktów prawnych czyli np. poprzez ABI. Wtedy nie będzie marudzenia userów że muszą hasło zmienić co 30 dni, albo czemu musi być takie długie. Półśrodkiem dla leniwych userów (i adminów) jest karta chipowa lub czytnik linii papilarnych jako „hasło”, lub jako mechanizm wspomagający uwierzytelnianie (hasło + karta, albo hasło + czytnik linii). Może za jakiś czas dałoby się uwierzytelniać modułem zbliżeniowym NFC. To jakiś rozsądny kompromis.

.

Plus oczywiście szkolenia dla pracowników, ciągłe podnoszenie świadomości. Raz na miesiąc lub raz na kwartał obowiązkowe szkolenie z bezpieczeństwa sieci/informacji, pod rygorem, z listą obecności, itp. To też pomaga, ludzie nawet leniwi, coś tam zawsze z takiego szkolenia zapamiętają.

Duży Pies: Z wymuszeniem nie mam problemu, AD + GPO daje radę. Z ABI też nie ma problemu bo przyklepie wszystko. Mówię raczej o świadomości użytkowników o wymogach bezpieczeństwa i świadomości czemu jest to od nich wymagane. Raczej czekam na odpowiedź Twoją nt. hashowania haseł. Jak chcesz odczytać z pliku tekstowego hasło z hasha? :>

No z hasha nie odzyskasz hasła, a przynajmniej nie powinieneś ;)

Wcześniej nie zrozumieliśmy się, ja pisałem ogólnie o bezpieczeństwie składowania haseł, głównie w środowisku korporacyjnym, w aplikacjach.

Oczywiste jest że haszowania nie zapodasz zwykłemu użytkownikowi, bo to niewykonalne.

Ale podałem sposób jak znaleźć rozsądny kompromis: karta chipowa, czytnik linii papilarnych (lub inna biometryka) albo NFC, które uważam za dobre rozwiązanie. Więc masz podane rozwiązanie. Myślę że większym problemem będzie przekonanie kierownictwa do wdrożenia kart lub NFC, będą marudzić że to koszta, itp. Bezpieczeństwo kosztuje, kadra zarządzająca nie chce tego zrozumieć, szczególnie w Polsce jest to widoczne.

Pracuję „na państwowym” i wolę nie pisać jaka jest świadomość mojego szefostwa i ludzi tam pracujących. Moim szefem jest dureń, dla którego sprawy bezpieczeństwa to ustawowy przymus i niepotrzebne wydatki. Mimo że mam tam zostać niebawem ABI, to wiem że długo tam nie popracuję, bo walka z głupotą mnie przerasta.

Karty wdrożone od 2 lat ;) niestety trzeba resetować piny co chwila więc… :P Optymalnym rozwiązaniem była by biometryka… odczyt siatkówki oka najlepiej. Żaden głowy nie zapomni z domu… Wdrożenie kart do logowania nie było problemem z prostego względu: Aplikacje wewnętrzne wymagają kart do uwierzytelnienia ;)

Steppe, nie szydź proszę ze Snowdena ;)

Cokolwiek teraz sobie myślimy o jego pobycie w Rosji, to jednak zrobił dużo dobrego.

.

Co do analizy plików „po steganografii”, to narzędzia do takiej analizy dopiero są rozwijane. Choć diabli wiedzą na jakim etapie to już jest. Pewnie NSA zatrudniła już jakiegoś matematycznego mózga z Indii który im już rozgryza;)

Steganografia jest gryziona przez boty już od lat właśnie pod kątem terroryzmu i działań przestępczych. Wszystkie obrazki na twitterach, facebookach itp. są analizowane.

Bardzo mnie to interesuje, mógłbyś podać jakieś źródła?

To że sieci społecznościowe są czesane przez szpiegowskie boty, jak najbardziej wierzę.

Ale że czeszą wszystkie pliki graficzne na obecność steganografii? Za mało znam temat, ale wydaje mi się to mało prawdopodobne. Kilka lat temu czytałem że dopiero zaczęto się brać za analizę plików „po steganografii” co jest podobno problemem bardzo złożonym. Poza tym, steganografia nie ogranicza się do plików graficznych, czyli musiałbyś bardzo dokładnie czesać wszystkie pliki, co wydaje mi się dziś jeszcze mało prawdopodobne, nawet jak na NSA.

Wszystkie to może za dużo powiedziane. Poniosło mnie jeśli rozumiesz to dosłownie ;) Biorąc pod uwagę fakt, że Gxxgle współpracuje z NSA i indeksowanie plików przez wyszukiwarkę grafiki google (stwierdzam po kategoryzacji grafik, możliwości szukania obrazem i innych mechanizmach google) to dalsza analiza kolejnymi filtrami pod względem steganografii to tylko kropla możliwości. Wiem, że nie tylko bierzemy tu pod uwagę pliki graficzne, ale ten kanał jest prosty do wykorzystania i analizy przy takim molochu jakim jest gxxgle. Facebook, twitter itd. również sądzę, że nie są problemem do filtrowania pod kątem steganografii, jeśli gxxgle nie jest ;) Ot własne przemyślenia

Przeczytaj sobie 2 ważne książki: „Snowden. Nigdzie się nie ukryjesz” i „Polowanie na Snowdena”. Jest tam napisane o inwigilacji GCHQ i NSA, które bardzo się kochają i wzajemnie sobie pomagają w inwigilacji i szpiegowaniu.

Naszym problemem jest to że praktycznie cały światowy ruch na światłowodach na łączach WAN (podmorskie międzykontynentalne łącza), biegnie przez UK i USA. Snowden opisał że obydwie agencje potrafią buforować strumień surowych bitów lecący przez światłowód, a potem to na spokojnie analizować. Więc ogólnie wierzę że sporo mogą wyczesać jeśli tylko tego chcą. Ale steganografia jest dobra, myślę że łatwo nie poddaje się analizie. Na dość podobnej zasadzie działa szyfrowanie Rubberhose, opracowane przez Juliana Assagne’a z którego to korzysta cały czas WikiLeaks.

Głupota wielkich korporacji raz po raz mnie przeraża. Takim „informatykom” powierzamy NASZE dane, często poufne, zawierające wrażliwe rzeczy typu numery kart kredytowych, skany dowodów, paszportów i tym podobne „fanty”, których przejęcie przez potencjalnego włamywacza skutkować może dużymi stratami finansowymi lub kradzieżą tożsamości. Celowo napisałem, że „może”, ponieważ nie jest to w 100% pewne, ale sam fakt narażenia klientów na takie zagrożenie to dla mnie przestępstwo, które powinno być ścigane z pozwu cywilnego i karane powinno być co najmniej wysokim odszkodowaniem. Firma, której dochody liczone są w miliardach, powtarzam miliardach dolarów (w lutym 2014 z samej sprzedaży konsol PS 4 – około 4 miliardów) nie potrafi zatrudnić kadry informatyków, która zapewni odpowiednie bezpieczeństwo firmie. De facto obiektywnie patrząc to chyba nie ma drugiej takiej firmy, która by zaliczyła tak gigantyczne „wtopy” (wcześniejsze wycieki) i nie nauczyła się ani odrobinę rozumu. Ręce opadają. Ja nawet bije brawo, ukłon w stronę zdolnych intelektualistów, którzy sprowadzają takich monopolistów na ziemię. Nawet nie śmiem myśleć ile takich wycieków było o których nie usłyszeliśmy.

Czekałem na komentarz w stylu: „17408 pawlowski password.xls – patrzcie, nasi to byli”

Minął kolejny dzień, lecz tym razem nie pojawiła się w sieci kolejna część wycieku. Grupa sugerowała wcześniej, że dysponuje dużo większą ilością danych, które zamierza opublikować.

@redakcja: Czy w związku z tym sądzicie, że uprawdopodabnia to scenariusz, w którym Sony przeliczyło straty wynikające z dwóch pierwszych wrzutek i postanowiło nie dopuścić do kolejnych publikacji, godząc się ostatecznie na żądania grupy (jakiekolwiek one były)?

Raczej sądzę, że włamywacze mogą mieć niewiele danych. Wszystkie twierdzenia typu „pokazaliśmy tylko 1% tego co mamy” zawsze trzeba traktować krytycznie. Eksport 100TB danych to duże przedsięwzięcie. W zupełności wystarczyły pliki z hasłami…

Czas jest wspólnym mianownikiem. Jak go masz to nie straszne są rozmiary. Poza tym mogli używać „swoich maszyn” w Amazon do wytransferowania chmury sonego. Teraz powoli pobierają dane do siebie i publikują.

„Hasła powinny być odpowiednio długie, niesłownikowe, haszowane ze solą, a tak wytworzone hasze powinny być zapisywane na dyskach niepodpiętych do intranetu/internetu.”

1.Co to znaczy „odpowiednio” długie.

8, 10 16,20 znaków.

wiekszość literatury sprzed ery GPU zaleca 8 :-)

2. niesłownikowe?

Czy ktoś słyszał o „diceware”. Kawa na ławę wszytko jawne w niezbyt obszernym słowniku.W dodatku każdy może mieć inny no właśnie z netu.

Przykładowo 5 losowych słów z 7776 wyrazowego słownika np. najczęściej używanych haseł :-) ma taką samą wartośc jak 10 losowych znaków z 95 drukowalnych znaków ASCI.

A o ile łatwiejsze do zapamiętania :-)

2.”haszowane ze solą”

Najlepiej tą białą NaCl :-)

ta magia działa tylko przeciwko tęczowym tablicom,reszcie nie zapobiega co w zasadzie i tak dużo jak na NaCl. :-)

3.”a tak wytworzone hasze powinny być zapisywane na dyskach niepodpiętych do intranetu/internetu.”

To do czego one mają służyć??????

na tych dyskach nie podpiętych , co bym se na te hasze popatrzył jakie nietykalne są????

No z tym intranetu troche ponioslo ;) Chyba, ze bierzemy NAT != intranet. Tak na prawde na dzis dzien bazy danych przechowuje sie nie na jednym czy 2 serwerach tylko w klastrach obliczeniowych i dostep do klastra moze isc po jednym node, ktory robi za bufor miedzy calym klastrem a uzytkownikami. Ogolnie to ciekawi mnie kto dokonal tego ataku. W Koree nie do konca wierze.

send download url to me