Opisany przez nas w poniedziałek wyciek kilku milionów loginów i haseł polskich internautów wzbudził sporo emocji. Skontaktowało się z nami wiele osób, opowiadających prywatne i firmowe historie z nim związane – poniżej podsumowanie ich relacji.

Przypomnijmy – w poniedziałek wieczorem na forum Cebulka pojawił się plik zawierający ponad 6 milionów wierszy z loginami i hasłami polskich internautów. Większość ujawnionych w tym wycieku danych nie była nigdy publikowana w sieci.

Skąd wzięły się dane

O tym, że zostały wykradzione przez złośliwe oprogramowanie z komputerów użytkowników, już pisaliśmy. Dalsze analizy pliku, przeprowadzone przez osoby zajmujące się zawodowo analizą wycieków, wskazują, że:

- dane pochodzą z wielu różnych źródeł – w pliku można odróżnić sekcje różniące się formatowaniem, ręcznie sklejone w jedną całość,

- dane pochodzą z wielu różnych stealerów (istnieją dostawcy usług umożliwiający ustalenie, skąd dany wpis mógł pochodzić i w ich bazach ujawnione dane oznaczone są nazwami różnych narzędzi przestępczych),

- dane zostały po raz pierwszy upublicznione na forum leakbase.cc jeszcze w czwartek,

- dane opublikował administrator forum leakbase.cc, a dzisiaj dorzucił jeszcze ponad 300 tysięcy wierszy, nieco lepiej uporządkowanych,

- na tym samym forum ten sam autor publikuje więcej podobnych danych – być może jest to element akcji reklamowej serwisu.

Historia jednej z ofiar

Za zgodą jednej z ofiar poniżej publikujemy opis sytuacji, w której najprawdopodobniej doszło do kradzieży danych.

W marcu 2022 roku zrobiłem coś głupiego, czego zwykle nie robię. Uruchomiłem niepewny program z internetu, który miał chyba pomóc odzyskać usunięte dane z telefonu. Program się nie uruchomił, wyskoczyło kilka okienek cmd i tyle, błyskawicznie wyłączyłem komputer i sformatowałem dysk, ale jak się okazało, było już za późno. Kilka dni później ktoś z domeny mail.ru wszedł na mojego fb, a potem zalando. Fb udało mi się odzyskać, konto zalando zostało wyłączone. Powiązałem fakty, że musiały polecieć hasła z przeglądarki. Zmieniłem wtedy wszystkie hasła. Zatem zakładam, że w bazie są moje nieaktualne hasła. Dodam, że korzystam z Google Chrome, a dane, które przeglądarka synchronizuje, w tym hasła, miałem zabezpieczone hasłem głównym. Widać na stealery nie pomaga.

Z kiedy pochodzą wykradzione dane

Zgłosiło się do nas wiele osób z różnymi teoriami odnośnie tego, kiedy dane mogły być wykradzione. Niektórzy mieli całkiem przekonujące dowody (np. wiedzieli dokładnie, w jakim miesiącu używali danego hasła), inni badali sprawę z perspektywy kont swoich klientów i także mieli dość dobre pojęcie o tym, z kiedy pochodziły wykradzione hasła. Podsumowując wszystkie teorie w jednym zdaniu – większość sprawdzanych danych pochodzi z lat 2020–2022.

Baza zawiera oczywiście także dane starsze (sięgające nawet roku 2016, kiedy to np. ostatni raz była aktywna jedna ze znajdujących się w bazie witryn), ale powodem może być to, że złodzieje kradli wszystkie dane z przeglądarki i gdyby były tam hasła zapisane w roku 1337, to też by je ukradli.

Czy dane były lub są używane przez hakerów?

Niestety obie odpowiedzi są twierdzące. Otrzymaliśmy wiele zgłoszeń od firm, które w roku 2022 obserwowały udane ataki na konta swoich użytkowników. Napastnicy logowali się wówczas prawidłowymi loginami i hasłami, które – jak się po analizie okazało – zgodne były z tymi opublikowanymi w poniedziałkowym wycieku. Jedna z firm wskazała, że np. dane wykradzione użytkownikowi jesienią 2021 były użyte w ataku w kwietniu 2022. Inna firma obserwowała sporą kampanię przestępców w maju 2022. Oznacza to, że ujawnione dane zostały już w pewnym stopniu skonsumowane przez przestępców.

Inne firmy zgłosiły nam, że od poniedziałku widzą logowania do swoich systemów z użyciem ujawnionych haseł. Co ciekawe, jedna z firm ustaliła, że do prób logowania do jej systemów używane są loginy i hasła ujawnione w innych serwisach. Oznacza to, że jeśli np. pracownik firmy był ofiarą hakerów, a jego login (pod postacią firmowego e-maila) i hasło do serwisu aukcyjnego wyciekło, to są one dzisiaj używane w próbach logowania do systemów firmowych.

Czy firmy zablokowały ujawnione konta?

Tu niestety odpowiedzi są mieszane. Wiemy, że wiele firm proaktywnie zablokowało konta, których hasła zostały ujawnione. Allegro rozesłało także e-maile do klientów, którzy znaleźli się w wycieku. O blokowaniu kont napisały także X-kom czy Grupa Energa. Sporo firm podjęło działania bez publicznego ich ogłaszania. Niestety wiele firm nie zrobiło nic – niektórzy czytelnicy donoszą nam, że testowali konta (także do usług finansowych) i ujawnione hasła nadal działały. Testowanie cudzych haseł z wycieku to oczywiście bardzo zły pomysł (a także przestępstwo), ale postawa firm, które wyciek zignorowały, jest równie godna potępienia.

Jak sprawdzić, czy moje konto wyciekło

Metody są dwie. Jedna to skorzystanie z w serwisu HaveIBeenPwned. Po podaniu tam swojego e-maila otrzymamy informację, czy znajdował się on w opisywanym wycieku (a także w innych). Wyszukiwać (w zakresie tego wycieku) można tylko po adresie e-mail, a odpowiedź to informacja jest / nie ma na liście.

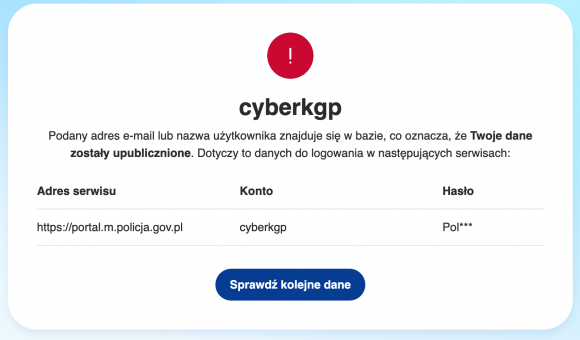

Z kolei uruchomiony dzisiaj serwis rządowy bezpiecznedane.gov.pl pozwala wyszukiwać zarówno po adresie e-mail, jak i po loginie, a w odpowiedzi podaje pełną listę stron, z którymi ten adres e-mail był w bazie powiązany oraz kilka pierwszych znaków hasła (maksymalnie trzy). Na przykład po wpisaniu loginu „adam” dostajemy kilkaset odpowiedzi, a dla „cyberkgp” jedną.

Serwis rządowy wymaga logowania przez EPUAP. Minister Cieszyński uzasadnił to koniecznością monitorowania użycia w związku z ujawnianiem większego zakresu danych:

To ciekawe podejście. Jak na przykład „monitorowanie użycia” zapobiegnie sytuacji, w której ciekawski znajomy odkryje, że mamy konto w serwisach gejowskich? W naszej ocenie „monitorowanie użycia” nie wystarczy – sami sprawdzaliśmy cudze adresy w ramach testów i nikt nam konta nie zablokował. Oczywiście znalezienie równowagi między prywatnością a użytecznością to trudne zadanie, ale ten problem był już wielokrotnie rozwiązywany. Przykładowym kompromisem może być chociażby wysyłanie wyników wyszukiwania na podany adres e-mail.

Podsumowanie

Incydent związany z ujawnieniem wycieku danych przysporzył sporo pracy wielu organizacjom, chociaż liczne firmy wydają się go nadal ignorować – niestety ze szkodą dla swoich klientów. Każdej organizacji zalecamy pilną weryfikację danych, zanim zrobią to za was włamywacze. Weryfikację także wstecz, bo może do incydentu doszło już dawno temu, a jeszcze o nim nie wiecie.

Klientom indywidualnym zalecamy sprawdzenie swojego adresu e-mail oraz lekturę rekomendacji zespołu CERT Polska.

Komentarze

Nigdy bym nie skorzystał z tego rządowego serwisu.

Ma to swoje plusy i minusy…

Plus: lepiej wyszukuje bo szuka też po loginie.

Minusy: Banalnie skorelować wycieknie dane z konkretną osobą.

Można zastosować hybrydowe podejście: sprawdzić czy poleciały emaile na HaveIBeenPwned, a jeśli poleciały to użyć drugiego portalu tylko do loginów.

Oczywiście wszystko zależy tego gdzie dana osoba się logowała, ale pewnie jak malware zbierał wszystko to maile są dobrym sposobem sprawdzenia.

Ps. @Adam cyberkgp – masakra XD

Można skorzystać z metody jescze bardziej hybrydowej – pobrać sobie wycieknięty plik i w nim w npp wyszukać swoich loginów, adresów mailowych i numerów telefonów.

Takie podejście szanuje:) Po co dawać rządowi dodatkowe info na tacy, że korzysta się z serwisu dla pasjonatów akwarystyki podpisujac się jeszcze pod tym PZ.

Ale jakie „wyciekniete”??? O wiele bardziej interesujace w dobie pegasia i pisu jest skorelowanie ze Jan Marucha (gajowy z zawodu) zamieszkaly przy ulicy Morawieckiej 12 m 37 w miescie Bialystok szukal loginu: X, Y, Z AA, a jak raz z loginu AA ktos obsmarowal Pana Prezydenta (AKA ANZEJ: podpisuje szybciej niz mysle).

Czy wyciekniete czy nie, to niesamowite zrodelko na niepokornych.

dokładnie tak samo.

musisz podac swoje dane by ktoś wiedział jakie masz hasło?

albo jaki masz email? to jawne powiązanie metadanych

najgłupszy sposób na wysyłanie swoich danych do rządu (z których to stron też kradziono dane nie są bezpieczne)

Legalne szpiegowanie? Rząd chce przy okazji poznać nieoficjalne adresy swoich obywateli? :D

Spoko tylko to wszystko jest owiane taka nutka tajemnicy ze np posiadajac hosting i chcac sprawdzic czy klienci sa w tym wycieku zanim na ich konta zaczna sie logowac przestepcy i wrzucac phishing na WordPressa nadal niedokonca wiem gdzie pobrac ta baze z wycieknietymi userami. Wiec ta lekka pretensja do firm „ze nic nie robia” jest lekko przesadzona, nikt nie ma obowiazku do znania tajnikow darknetu i wyszukiwania tam swoich klientow w wyciekach.

W artykule jest podany adres gdzie to jest publikowane (forum). Warto ściągnąć, bo jeśli adres Twój jest, to przynajmniej wiadomo w jakim serwisie, jakie hasło. Moje było stare, serwis którego używałem wykrył dziwne logowanie i mnie w zeszłym roku powiadamiał – dokładnie 29.12.2021 do 9.01.2022, logowanie z Rosji i Ukrainy. 9.01 zmieniłem już hasło na nowe. A to chyba znaczy, że wyciekło to już wcześniej niż w ostatnich tygodniach. Dopiero teraz ujrzało światło dzienne. Nie trzeba zmieniać wszystkich haseł na pałę, jak wiesz które wyciekły, no chyba że w miejscach z tym samym hasłem. Dzięki temu sprawdzając w tym pliku kilka innych maili, doszedłem który użytkownik/komp/przeglądarka był udziałem wykradania danych. Przynajmniej można to zawęzić.

szybkie wnioski:

chcesz być bezpieczny = U2F – wprowadziłem parę lat temu i moich danych nie ma w żadnym ze znanych mi źródeł od 2007 roku.

Niestety na 100% nie jest tak różowo w przypadku pozostałych userów z którymi mam styczność…

Co ciekawe, wszystkie zidentyfikowane ofiary.. używały albo Chrome, albo Edge – przypadek ?

Co ma U2F do pojawienia się pary mail:pass/hash po wycieku?

co ciekawe, wszyscy ludzie, którzy zmarli pili wodę. Pszypadeg?!

W rządowym Bezpiecznedane po wpisaniu adresu email dostaję info: „Dane, które wpisałeś w wyszukiwarce, nie zostały upublicznione podczas żadnego wykrytego wycieku”. Pytanie: co oznacza „podczas żadnego wykrytego wycieku”? TEGO wycieku, czy również innych, wcześniejszych wycieków? A wpisałem adres mailowy „spalony” w słąwetnej wpadce Moreli i wskazany wówczas – i TERAZ – przez HaveIBeen… (+ 'compromised’ u Nortona), To jak jest z tym „żadnym wyciekiem” u ministra C.? Pan Premier wierzy mu nad wyraz – my też powinniśmy?

Zaciągnęli tylko najnowszy wyciek i mają podobno jeszcze jakiś świeższy dodać (tylko jaki? Chyba że myślą o dodanych danych do bieżącego).

HaveIBeenPwned znalazło mój adres e-mail, a rządowa strona mówi, że jest ok. Jak to rozumieć?. Czas na zmianę haseł…

Powtarzam pytanie w skrócie (jakkolwiek „zanik” jego poprzedniej wersji jest już jakąś odpowiedzią): dlaczego wyszukiwarka rządowa (Bezpiecznedane) po wpisaniu adresu ujawnionego w innej, wcześniejszej aferze odpowiada, że „Dane, które wpisałeś w wyszukiwarce, nie zostały upublicznione podczas żadnego wykrytego wycieku”. RPT: ŻADNEGO wykrytego wycieku.

Strona rządowa ma bazę tylko ostatniego wycieku. HBP ma bazę trochę większą. Patrz na daty w HBP

…”Cieszyński poinformował, że system działa już stabilnie. Dodał jednak, że „w międzyczasie otrzymaliśmy informację o kolejnym wycieku – baza zostanie niedługo uzupełniona o te dane”. Minister nie podał więcej szczegółów. ” za next.gazeta.pl <-zrodlo

Edukacja społeczeństwa leży i kwiczy – o bezpieczeństwie w sieci (która jest wszędzie chociaż ludzie tego nie ogarniają) powinni uczyć przed pierwszą komunia zanim nauczą 10 przykazań ;)

Komfort też? bo mi hasło zresetowali :P

„monitorować użycie” – pan minister tradycyjnie powiedział co wiedział, czyli niewiele. Po naszemu to jest zbieranie prawdopodobnych maili użytkownika i powiązanie ich z PZ. Czego się spodziewać, kiedy jest szansa jeszcze bardziej monitorować Polaków i ma się w ministerswie tyle zabłąkanych spadów ze służb.

U mnie nieco dziwna sytuacja:

HIBP sugeruje, że w tym wycieku mojego maila nie było (był w kilku na przestrzeni lat…), tak samo rządowa strona, ale wczoraj miałem udane logowanie na konto spotify z USA, a dzisiaj przyszedł mail o zresetowaniu konta przez Komfort (tym od paneli/dywanów/kafelek itp), ale inny niż mail kiedy klikniemy „zapomniałem hasła”, więc bardziej jakby dostali cynk od kogoś (CERT?).

Miał ktoś też sytuację, że pomimo teoretycznego braku w wycieku to ma dziwne sytuacje z kontami po tym wycieku?

Tak, ja tak miałem. w HIBP czysto a miałem nie prze zemnie zrobiony reset hasła w jednej z usług.

Ja mam podobnie. U mnie problemy zaczęły się w 2008 roku po dużym włamaniu do serwisu MySpace. Od tego czasu mój mail wisi w „combo list”. Mimo że HIBP pokazuje stare wpisy, strona rządowa niczego nie wykazuje, to zaczęło się już 2 tygodnie temu od włamań na spotify i prób na microsoft. Podczas mojego urlopu włamano się na konto Disneya i założono turecki profil. Microsoft pokazuje próby logowań z Rosja, Chiny, Indonezja, USA, Niemcy, Dominikana…

Adres mailowy niby jest czysty, ale od przedwczoraj zaczął być mocno spamowany, 20 – 30 spamów na dobę. Dawniej przychodziło 1 – 3 maile miesięcznie.

Nie bardzo wierzę, że to czysty przypadek, adres się musiał pokazać gdzieś w którejś z baz danych…

Wyciek tego typu nie napwa optymizmem. Jeden glupi ruch moze pogrzebac twoje oszczednosci i/lub kariere. W zasadzie aktualnie najlepsza opcja jest chyba wszedzie pakowac klucze sprzetowe a na system operacyjny wybrac QubeOS

Słodko.

Niemniej, co mam myśleć, jeśli HaveIBeenPwned pokazuje, że niektóre moje loginy w postaci adresów e-mail wyciekły, a zapytane o to bezpiecznedane.gov.pl twierdzą, że nie?

Prośba do pana Adam. Kiedy będzie – Weekendowa Lektura – dziś mamy 03.06.2023 a ciągle nie ma. Czy za każdym razem Weekendowa Lektura musi być spóźnione. Powinno być już w sobotę rano a nie ma. Tragedia.

Krzychu.

Dzięki, nie wiedziałem, że coś takiego miało miejsce.

BTW, kto sprawdza cudze adresy w Have I’ve been pwned wie, czy i w jakim wycieku wyciekły, to raz.

Dwa, Nie ma sensu podawanie jakichkolwiek prawdziwych danych przy zakupach do sklepów internetowych, z których zaraz i tak wyciekną jak z Moreli.

Jest Vyke, ale jak żyć jeśli chodzi o reklamacje i tym podobne?

W Internecie robi się jeśli chodzi o dane bardzo nieciekawie. Akurat na Morelach nie podawałem swojego prawdziwego imienia i nazwiska ani telefonu, korzystałem zawsze z 2nr, mam keepassDX i z 15 kont mailowych, które podaję w zależności od ważności serwisu.

Ale czasem w sklepach adres trzeba podawać własny.

Jak ma się do tego prawo?

Czy sklepy powinny wypłacać użytkownikom sowite odszkodowanie za wyciek danych – np. 10 000 zł za adres na konto użytkownika? Bo tak to nie ma sensu kupować online.