Do sieci bez ładu i składu podłączamy coraz więcej urządzeń, których bezpieczeństwo pozostawia wiele do życzenia. Choć eksperci wiedzą, czym się to kończy, użytkownicy regularnie zaskakiwani są kolejnymi atakami.

Większość osób zajmujących się bezpieczeństwem IT doskonale kojarzy nazwę Mirai. Mirai to botnet, podstawowe błędy, proste działanie, ogromne skutki, to przede wszystkim IoT. To są tylko spostrzeżenia. Ale faktycznie Mirai to pierwszy tak duży botnet zbudowany z urządzeń IoT, który został wykorzystany do przeprowadzenia bardzo rozproszonego ataku na najbardziej znane usługi świata Internetu.

Jak to jest z tym IoT

Temat bezpieczeństwa IoT był chyba dominującym obok WannaCry w rozmowach informatyków w 2017 roku. Zaczęto jednoznacznie wskazywać słabości samego pomysłu bezrefleksyjnego podłączania urządzeń od sieci. Producenci urządzeń zauważyli ten problem i szukają rozwiązań, by pogodzić potrzebę biznesową z zapewnieniem ich bezpieczeństwa. Zaczęto implementować dobrze znane rozwiązania do urządzeń IoT. Można nie być zadowolonym ze skali tych pracy, czasem z samych pomysłów i tempa, ale jednak problem został dostrzeżony.

I tu jest smaczek całej sytuacji. Otóż problem dostrzegli nie tylko producenci urządzeń. Przestępcy wykorzystujący botnety oparte o IoT również zauważyli zmianę i rozpoczęli ewolucję malware IoT. W pewnym sensie w obszarze bezpieczeństwa IoT rozpoczął się wyścig o przechytrzenie przeciwnika. Przestępcy stosują znane z cyberkampanii mechanizmy, producenci IoT starają się uwzględniać mechanizmy kontrolne i dobre praktyki bezpieczeństwa w urządzeniach. Na chwilę obecną to przestępcy mają znacznie większe doświadczenie „bojowe” a producenci działają reaktywnie.

Nowy botnet, a nawet trzy

W grudniu 2017 roku badacze z 360 netlab ujawnili nowy botnet oparty o urządzenia IoT – Satori. Po zbadaniu ogłoszono, że jest to botnet zbudowany z wykorzystaniem malware opartego o kod Mirai (kod Mirai został opublikowany jako open source). Tak więc Satori to botnet, Satori to malware.

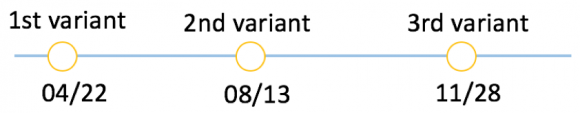

Obecnie znamy 3 warianty Satori.

źródło: https://researchcenter.paloaltonetworks.com/2018/01/unit42-iot-malware-evolves-harvest-bots-exploiting-zero-day-home-router-vulnerability

Pierwszy wariant Satori sprawdza, które adresy IP umożliwiają zalogowanie przy użyciu usługi telnet i znanych haseł. Po udanym zalogowaniu malware musi aktywować dostęp do powłoki systemu, po czym jedyne co robi to uruchamia program “/bin/busybox satori” lub “/bin/busybox SATORI”.

Drugi wariant został wzbogacony o paker, który utrudniał statyczne wykrycie oraz o nowe hasło „aquario” w swoim słowniku. Słowo „aquario” jest domyślnym hasłem na popularne urządzenia bezprzewodowe w Ameryce Południowej. To wskazuje, że botnet miał wystartować z atakiem i zbierać żniwo w Ameryce Południowej.

Trzeci wariant Satori wykorzystywał dwa warianty podatności klasy RCE, w tym jeden 0-day.

Liczba dostępnych komend, jakie mógł wykonywać malware rośnie z każdą wersją i w wersji trzeciej mamy już dosyć pokaźny zestaw poleceń pozwalających na penetrowanie systemu oraz sieci, wykonywanie poleceń lokalnych oraz zdalnych w tym pobierania wykonywania oprogramowania ze zdalnych lokalizacji.

0day użyty w botnecie

To co warte odnotowania, trzecia wersja Satori wykorzystuje dwie podatności: CVE-2014-8361 oraz CVE 2017-17215. Podatność CVE 2017-17251 została zarejestrowana 4 grudnia 2017 roku, w sytuacji, gdy Satori został „zbadany” 28 listopada 2017 roku. A to oznacza, że botnet został zbudowany wykorzystując klasyczny atak 0-day. Jest to atak wykorzystujący podatność, która powszechnie nie jest znana i która nie ma aktualizacji eliminujących ją. Jest to nowość i pokazuje ewolucję malware IoT.

Badacze Unit42 (Palo Alto Networks) zauważyli i pokazali tę ewolucję. Pierwsze złośliwe oprogramowanie z rodziny GafGyt oraz oryginalny Mirai wykorzystywały znane, domyślne lub słabe hasła. W odpowiedzi producenci zmienili hasła, wprowadzili polityki haseł utrudniające stosowanie takich trywialnych wektorów ataku. W odpowiedzi twórcy malware (Amnesia oraz IoT_Reaper) zmienili taktykę i zaimplementowali atak wykorzystujący znane już w urządzeniach luki (podatności). Co więc twórcy – twórcy IoT przygotowali i zalecili poprawki eliminujące podatności.

Ewolucja w kierunku klasycznych ataków 0-day jest naturalnym etapem w rozwoju malware. W obszarze Internetu Rzeczy ten wektor może trwać znacznie dłużej, gdyż jeszcze do niedawane nie przeprowadzano analiz podatności IoT. Drugi aspekt to trudność w aktualizacji zagrożonych urządzeń. Nawet gdy producent urządzenia opublikuje poprawki, to często aktualizacja jest kłopotliwa, czasem ryzykowna, a czasem niemożliwa.

I trzeba powiedzieć – słabe to. Skoro już raz przeszliśmy tę drogę, obserwując ewolucje malware i ucząc się jak się bronić, to dlaczego musimy przechodzić to samo w obszarze Internetu Rzeczy.

Źródła:

- https://researchcenter.paloaltonetworks.com/2018/01/unit42-iot-malware-evolves-harvest-bots-exploiting-zero-day-home-router-vulnerability

- http://blog.netlab.360.com/early-warning-a-new-mirai-variant-is-spreading-quickly-on-port-23-and-2323-en

- http://blog.netlab.360.com/warning-satori-a-new-mirai-variant-is-spreading-in-worm-style-on-port-37215-and-52869-en

Komentarze

Myślę, że problemem jest tutaj niezrozumiała dla mnie chęć podłączania wszystkiego do sieci. Odkurzacz (na diabła komuś kamera w odkurzaczu?!?), lodówka, toster, wibrator (?!?).

Nawet jak producenci twierdzą, że wszystko musi mieć wtyczkę bo reklama lodówki z internetem wygląda lepiej (he?) niż lodówki, która chłodzi to czemu konsumenci dają się na to nabierać?

Bo wiedzą, że mają bezproduktywny produkt i nie są w stanie zaoferować już nic więcej poza nową, ogłupiającą reklamą. Dlatego wymyślają zbędne gadżety, byle by wygenerować „nowy” produkt i go sprzedać.

odpowiedz znajdziesz tutorialu starej hakerskiej grupy: acid drinkers – konsument.

elorap

Bo teraz słowo klucz, które się dobrze sprzedaje to smart. A smart musi być połączone z wifi i najlepiej jak było jeszcze remote i smartfon. I kończy się na jak najprostszej implementacji aby marketing mógł hasła klucze umieścić na pudełku.

Zazwyczaj klient to baran. A barany się strzyże :P

Mnie zastanawia kiedy EU nakaze producentom aby wydawali laty bezpieczenstwa przynajmniej przez 5 lat od daty zakonczenia sprzedazy produktu. Obecnie po okresie standardowej gwarancji jest ryzyko ze sprawy sprzet ze wzgledu na luki w oprogramowaniu bedzie szedl na smietnik.

Fajnie by było gdyby nakazali wydawać poprawki choćby w czasie gwarancji. Bo np. producenci samochodów, gdzie współcześnie BT jest w dość newralgicznym miejscu (bo system multimedialny ma zwykle dostęp R/O do wielu rzeczy i R/W do paru innych – a pewnie ze względu na niedbałość/nieumiejętność R/O też jest tylko na poziomie interfejsu użytkownika), mają Blueborne w głębokim poważaniu.

Mirai, Satori, Okiru .. piękne nazwy dla botnetów. Zaczynam uczyć się języków orientalnych.

I mamy kolejnego niusa – IoT Malware działający na procesory ARC (Argonaut RISC Core)… podatnych 2 miliardy urządzeń. Ewolucja trwa.

Pokazujcie TĘ ewolucję.

Ja to tylko czekam aż te urządzenia smart zaczną dodatkowo stepując wieszać firanki ;)

Dopiero zwróciłem uwagę na newsa więc dopiero teraz piszę. :)

W darknecie NASK, w przeciągu półtorej dnia zarejestrowaliśmy ponad pół miliona unikalnych IP zainfekowanych Satorim, z czego około 80 infekcji było w Polsce.

Skrobnąłem nawet na ten temat krótki post na blogu:

https://sissden.eu/blog/darknet-satori